1.你竟敢我走

得到一张图片,我们选择用记事本打开,或者用winhex打开,搜索flag:

就能得到flag{stego_is_s0_bor1ing}

2.二维码

得到一张二维码图片格式为png,我们用记事本进行打开,能得到

则我们知道,图片存在隐写文件,我们使用分离工具,binwalk 或者 foremost:

得到一个zip文件,但是需要密码:用zip密码爆破工具进行爆破;

得到:7639 一般就选择数字四位进行爆破 (特殊情况特殊处理)

得到flag:CTF{vjpw_wnoei}

3.大白

得到一张png图片:

常见的分析,用记事本或者winhex打开先检查有无直接的flag信息。

或者考虑用foremost or binwalk 进行隐写文件的扫描。

尝试上述两种方法之后没有什么其他的信息。我们就用图片分析工具,随波逐流解密工具不仅可以进行常见密码的解密和加密,还可以对常见文件图片进行分析:

根据分析的情况来看,宽高被修改过,所以工具直接就把正确的宽高图片输出打印到了原图片的文件路径,非常方便!

4.N种方法解决

下载附件能得到:KEY.exe (心里一想难道是逆向?)

我们还是选择了先用记事本打开得到信息:![]()

一串base64编码的字符串,我们选择用解密工具得到其信息

解密过后发现了文件头PNG ,所以我们选工具将这串字符串转换成图片,随后得到:

用在线的二维码扫描工具进行扫描得到:

KEY{dca57f966e4e4e31fd5b15417da63269}

5.乌镇峰会种图

下载附件得到一张图片:老样子用记事本打开,先搜索有没有文本字符和flag有关

果然搜索flag后:flag{97314e7864a8f62627b26f3f998c37f1}

6.Wireshark:黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案) 注意:得到的 flag 请包上 flag{} 提交

我们得到了一个流量包,用wireshark打开,因为是登录网站的流量包,所以我们直接过滤http流量:在进行追踪http流:因为需要发现密码:所以直接得到:![]()

密码:ffb7567a1d4f4abdffdb54e022f8facd

所以最终的flag:flag{ffb7567a1d4f4abdffdb54e022f8facd}

7.文件中的秘密

下载附件得到一张图片,老样子,记事本或者winhex

搜索flag:flag{870c5a72806115cb5439345d8b014396}

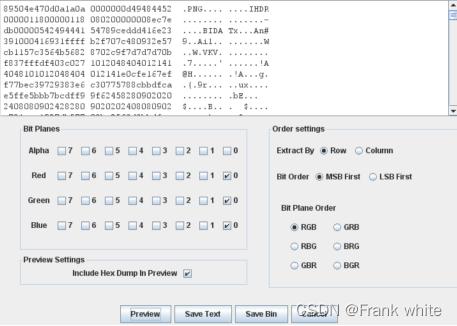

8.LSB

下载附件得到一张图片,且题目描述的很清楚:LSB

直接选择用stegslove打开:进行低位分析过后:

发现png文件头,所以我们直接选择Save Bin 得到了一张二维码png图片,我们直接用在线的二维码扫描器进行扫描得到flag:cumtctf{1sb_i4_s0_Ea4y} 在buuctf平台上,前缀改成flag即可 flag:flag{1sb_i4_s0_Ea4y}

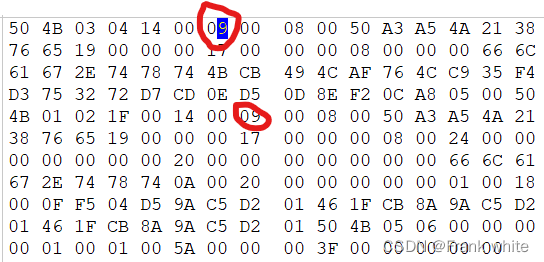

9.zip伪加密

下载附件是一个压缩包,提示zip伪加密:直接进行修改,

Winhex打开之后:

将09改成00,即改变伪加密,能直接打开flag.txt获得flag

Flag:flag{Adm1N-B2G-kU-SZIP}

补充伪加密的知识点:

- 压缩源文件数据区:

50 4B 03 04:这是头文件标记 (0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(判断有无加密)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

2 .压缩源文件目录区:

50 4B 01 02:目录中文件文件头标记 (0x02014b50)

1F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(判断是否为伪加密)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

————————————————

解密方式:全局方式位标记的四个数字中只有第二个数字对其有影响,其它的不管为何值,都不影响它的加密属性,即:第二个数字为奇数时 –>加密第二个数字为偶数时 –>未加密

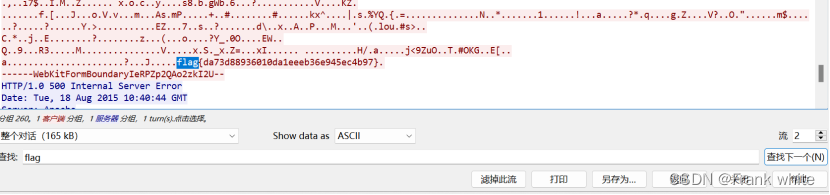

10.被嗅探的流量

提示:某黑客潜入到某公司内网通过嗅探抓取了一段文件传输的数据,该数据也被该公司截获,你能帮该公司分析他抓取的到底是什么文件的数据吗? 注意:得到的 flag 请包上 flag{} 提交

所以用wireshark进行分析,因为是抓取到了文件传输的数据,我们可以直接进行字符串的搜索:upload;搜索到了以后,在进行http流的追踪,就得到了

Flag:flag{da73d88936010da1eeeb36e945ec4b97}

11.另外一个世界

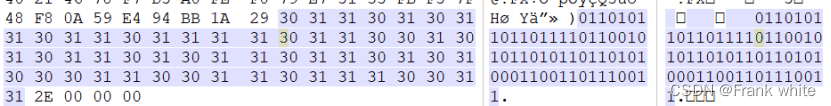

下载附件是一张照片,我们还是winhex或者记事本,搜索相关文本信息,但是,并没发现特别的信息,用winhex打开的时候,我们发现,在文件尾的一串2进制字符串,

直接选择转换成16进制之后转换成字符,得到:flag{koekj3s}

198

198

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?