目的NAT简介

目的NAT是指对报文中的目的地址和端口进行转换。

通过目的NAT技术将公网IP地址转换成私网IP地址,使公网用户可以利用私网地址访问内部Server。转换过程如图1所示。

当外网用户访问内部Server时,FW的处理过程如下:

- 当外网用户访问内网Server的报文到达FW时,FW将报文的目的IP地址由公网地址转换为私网地址。

- 当回程报文返回至FW时,FW再将报文的源地址由私网地址转换为公网地址。

根据转换后的目的地址是否固定,目的NAT分为静态目的NAT和动态目的NAT。

静态目的NAT

静态目的NAT是一种转换报文目的IP地址的方式,且转换前后的地址存在一种固定的映射关系。

通常情况下,出于安全的考虑,不允许外部网络主动访问内部网络。但是在某些情况下,还是希望能够为外部网络访问内部网络提供一种途径。例如,公司需要将内部网络中的资源提供给外部网络中的客户和出差员工访问。

基于NAT策略的静态目的NAT工作原理如图1所示。

如图1所示,当Host访问Server时,FW的处理过程如下:

- FW收到Internet上用户访问1.1.1.10的报文的首包后,将匹配NAT策略的报文的目的地址进行转换。

- FW选择一个私网IP地址,替换报文的目的地址,同时可以选择使用新的端口替换目的端口号或者端口号保持不变。公网地址与私网地址一对一进行映射的场景下,公网地址与目的地址池地址按顺序一对一进行映射,FW从地址池中依次取出私网IP地址,替换报文的目的地址。

- 报文通过安全策略后,FW建立会话表,然后将报文发送至内网服务器。

- FW收到Server响应Host的报文后,通过查找会话表匹配到3中建立的表项,用原Host报文的目的地址(1.1.1.10)替换Server的IP地址(192.168.1.2),然后将报文发送至Host。

- 后续Host继续发送给Server的报文,FW都会直接根据会话表项的记录对其进行转换。

为了兼容V500R003C00之前版本的NAT,保留了NAT server。NAT Server会生成Server-map表,并通过Server-map保存地址转换前后的映射关系。与NAT Server不同,基于NAT策略的静态目的NAT不会产生Server-map表。但如果转换前的地址没有变化,转换后的目的地址也不会改变,转换前后的目的依然会存在固定的映射关系。FW在进行地址转换的过程中还可以选择是否多个地址转换为同一个目的地址,是否选择端口转换,以满足不同场景的需求。NAT Server相关配置举例请参考配置NAT Server。

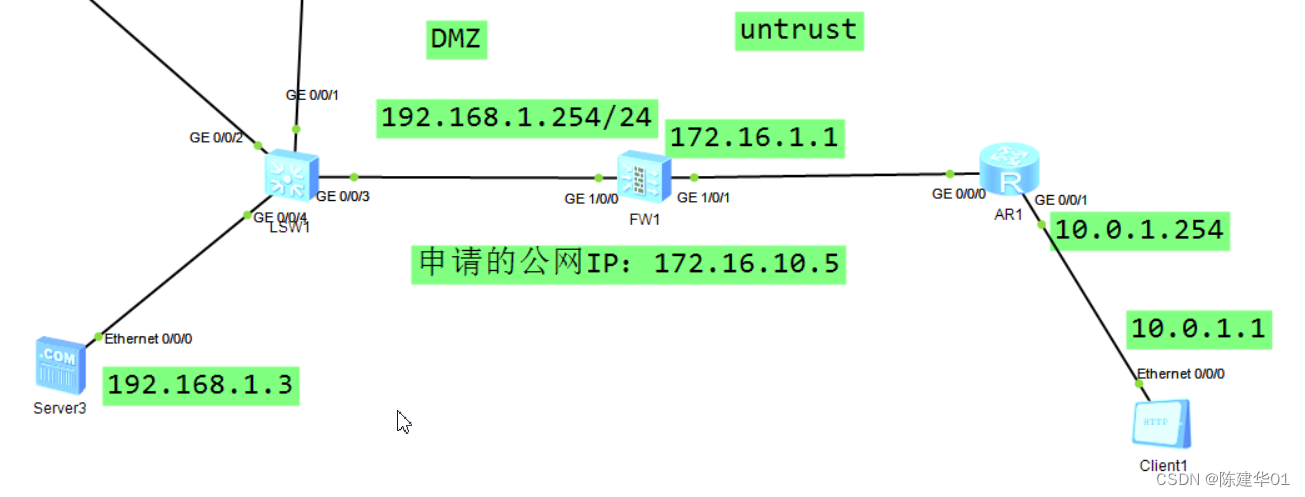

实验拓扑图

实验步骤

FW 防火墙配置

FW 防火墙配置

<USG6000V1>system-view

Enter system view, return user view with Ctrl+Z.

[USG6000V1]sysname FW

[FW]undo info-center enable

Info: Saving log files...

Info: Information center is disabled.

[FW]interface GigabitEthernet 1/0/0

[FW-GigabitEthernet1/0/0]ip address 192.168.1.254 24

[FW-GigabitEthernet1/0/0]quit

[FW]interface GigabitEthernet 1/0/1

[FW-GigabitEthernet1/0/1]ip address 172.16.1.1 24

[FW-GigabitEthernet1/0/1]quit

[FW]ip route-static 0.0.0.0 0 172.16.1.2

[FW]firewall zone dmz

[FW-zone-dmz]add interface GigabitEthernet 1/0/0

[FW-zone-dmz]quit

[FW]firewall zone untrust

[FW-zone-untrust]add interface GigabitEthernet 1/0/1

[FW-zone-untrust]quit

[FW]security-policy //配置安全策略,允许外部网络用户访问内部服务器

[FW-policy-security]rule name un_2_dmz

[FW-policy-security-rule-un_2_dmz]source-zone untrust

[FW-policy-security-rule-un_2_dmz]destination-zone dmz

[FW-policy-security-rule-un_2_dmz]destination-address 192.168.1.0 24

[FW-policy-security-rule-un_2_dmz]action permit

[FW-policy-security-rule-un_2_dmz]quit

[FW-policy-security]quit

[FW]destination-nat address-group denet2 //配置目的NAT地址池

[FW-dnat-address-group-denet1]section 192.168.1.3 192.168.1.3

[FW-dnat-address-group-denet1]quit

[FW]nat-policy //配置NAT策略

[FW-policy-nat]rule name policy_nat2

[FW-policy-nat-rule-lolicy_nat2]source-zone untrust

[FW-policy-nat-rule-lolicy_nat2]destination-address 172.16.10.5 32

[FW-policy-nat-rule-lolicy_nat2]service protocol tcp destination-port 2000 to 20

01

[FW-policy-nat-rule-lolicy_nat2]action destination-nat static port-to-port addre

ss-group denet2 80 to 81

[FW-policy-nat-rule-lolicy_nat2]quit

[FW-policy-nat]quit

[FW]ip route-static 172.16.10.5 32 NULL 0 //黑洞路由,以防路由环路

[FW]firewall interzone dmz untrust //开启FTP协议的NAT ALG功能

[FW-interzone-dmz-untrust]detect ftp

[FW-interzone-dmz-untrust]quit R1 配置

R1 配置

<Huawei>system-view

Enter system view, return user view with Ctrl+Z.

[Huawei]sysname R1

[R1]undo info-center enable

Info: Information center is disabled.

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]ip address 172.16.1.2 24

[R1-GigabitEthernet0/0/0]quit

[R1]interface GigabitEthernet 0/0/1

[R1-GigabitEthernet0/0/1]ip add

[R1-GigabitEthernet0/0/1]ip address 10.0.1.254 24

[R1-GigabitEthernet0/0/1]quit

[R1]ip route-static 172.16.10.5 32 172.16.1.1 测试结果,已成功访问

转换结果,公网用户通过公网端口与私网端口进行一对一映射;公网端口为2000 ,私网端口为80

2943

2943

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?