一、准备

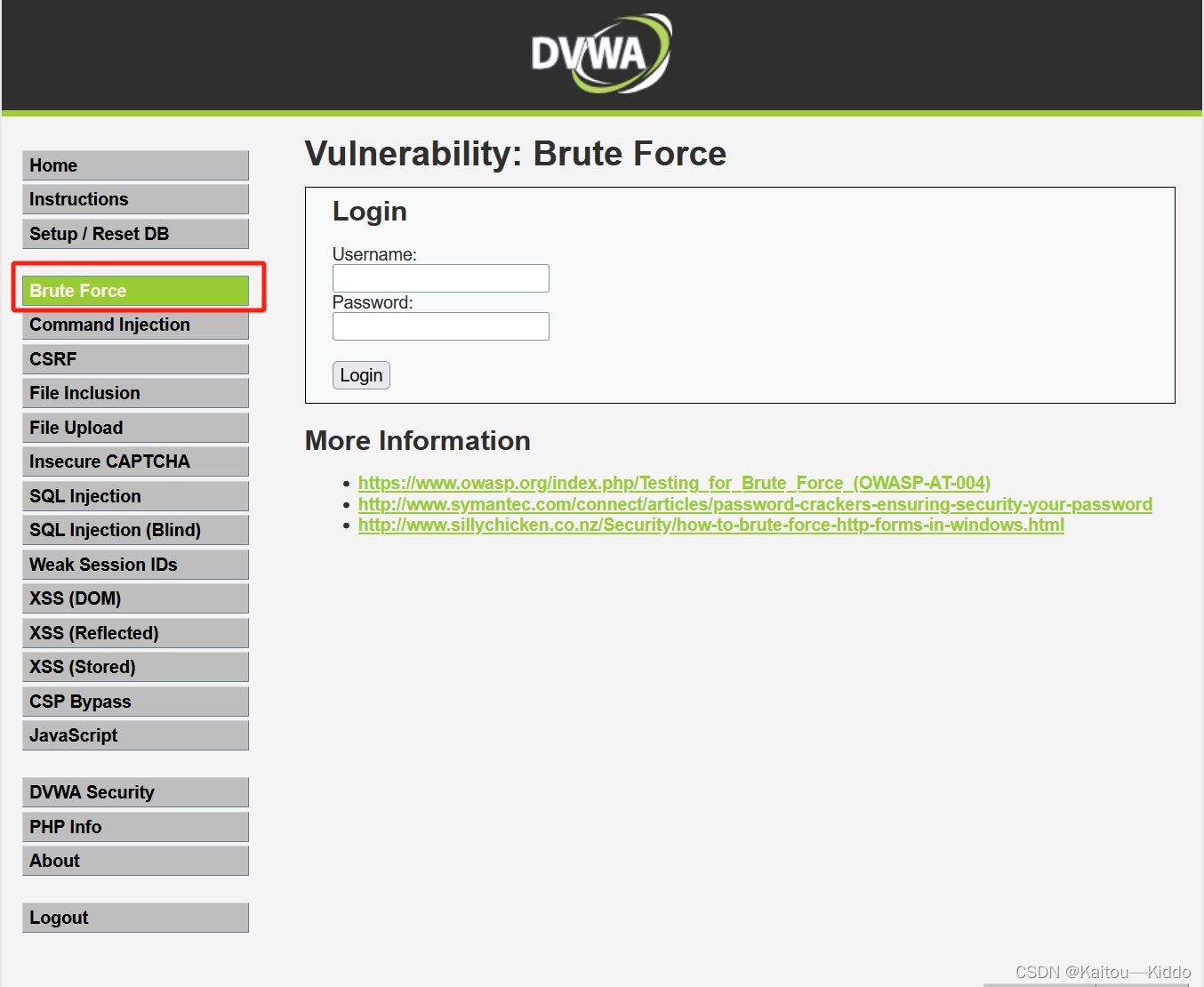

用火狐浏览器进入Dvwa靶场,并修改为low级别,并打开BP代理

选择Brute Force

打开Burp Suite,找到代理打开拦截

在靶场中,随便输入用户名,密码后登录

此时发现BP已经抓到包了,可以看到刚刚输入的账号和密码

然后ctrl+i发送到攻击器(Intruder),打开攻击器

接下来开始尝试四种爆破攻击方式

二、启动!

1.Sniper

Sniper:对变量依次进行暴力破解

sniper:狙击手,表示如果爆破点设置一个,simplelist如果是6个,就执行6次,如果爆破点设置两个,则执行12次,一般这个模式下只设置一个爆破点,因为如果用户名和密码都不知道的情况下不会使用该模式去爆破。通常用于在知道用户名后,对密码进行爆破。

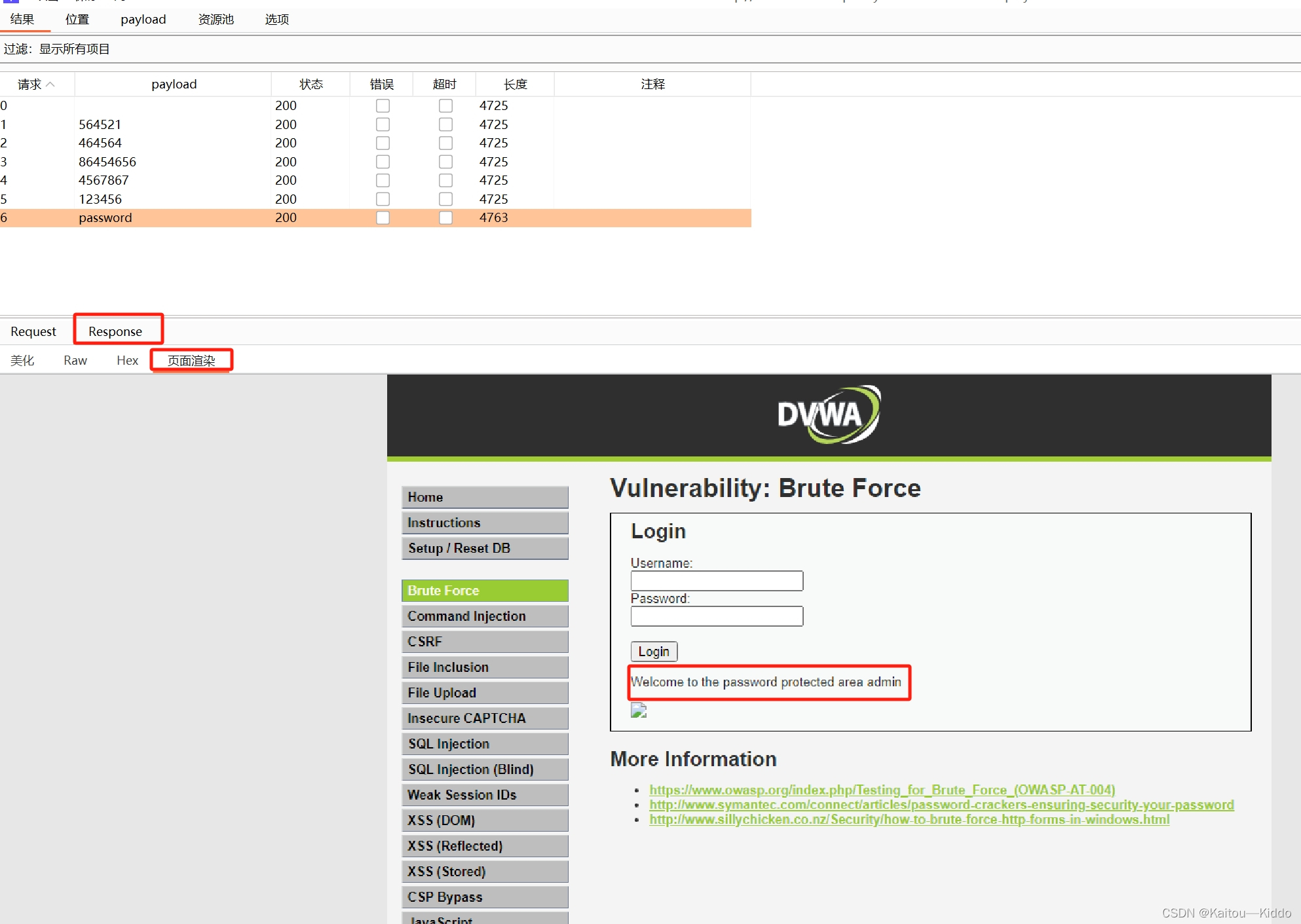

所以我们把username的内容改为正确的(admin),点clear清除所有标记点,然后选中password点add添加进标记点,点击进入payload

添加payload,其中包含一个正确的为(password),点击strat attack开始攻击。

发现有一个返回的length不同,选中然后点击Response,点击页面渲染,发现找到了正确密码为(password)

2.Battering ram

Battering ram:对变量同时进行破解

battering ram:工程锤,表示两个爆破点使用同一个payload依次去执行,如果simplelist是6个,那么就执行6次。

攻击类型换成Battering ram,添加username、password两个标记点

切换到payload,添加几个payload,开始攻击

发现length都一样,没有正确的

3.Pitchfork

Pitchfork:每一个变量标记对应一个字典,一一对应进行破解

pitch-fork:叉子,这个模式下,表示两个爆破点,并且会设置两个payload1和payload2,payload1就设置给爆破点1,payload2就设置给爆破点2,总共也是执行6次。并且一般按照payload少的执行

改变攻击方式为Pitchfork

输入payload

开始攻击

发现找到正确账户和密码

4.Clusterbomb

Clusterbomb:每个变量对应一个字典,并且进行交叉式破解,尝试各种组合。适用于用户名+密码的破解

cluster bomb:集束炸弹,表示如果有两个爆破点,同时设置两个payload1,和payload2,simplelist是6个和7个,那么就会执行一个笛卡尔积的次数。即就是42次

在位置中改变攻击方式为Clusterbomb,然后输入payload

开始攻击

发现找到了正确账户和密码

本文详细介绍了如何在Dvwa靶场中利用BurpSuite的四种暴力破解工具:Sniper、Batteringram、Pitchfork和Clusterbomb,包括设置爆破点、添加payload并观察响应结果的过程,最终找到正确账户和密码。

本文详细介绍了如何在Dvwa靶场中利用BurpSuite的四种暴力破解工具:Sniper、Batteringram、Pitchfork和Clusterbomb,包括设置爆破点、添加payload并观察响应结果的过程,最终找到正确账户和密码。

575

575

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?