从零基础开始学CTF[MISC篇]

Bugku 简单取证1【MISC】

作为小白一开始根据题意在文件中寻找data,发现根本找不到(掀桌子~~呜呜),后来看到大佬的wp才知道要用到mimikatz,该测试工具详情查看==>mimikatz详情

简单地说也就是可以通过这个获得相关的用户名和密码,所以我们开始实操吧!

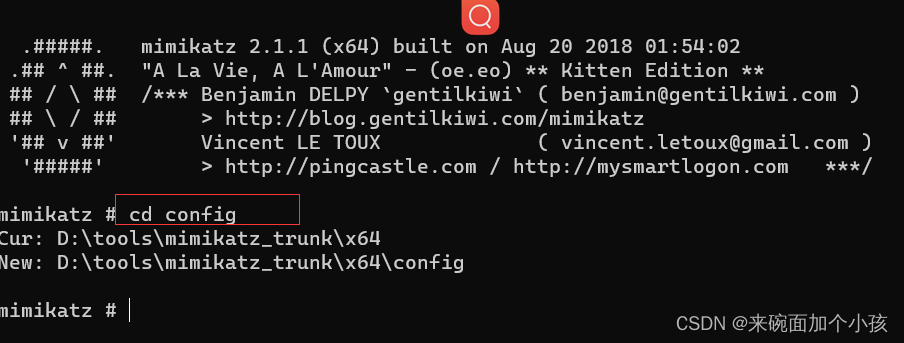

将压缩得到的config文件放在工具的同一个目录方便使用,如我这样

打开输入cd config

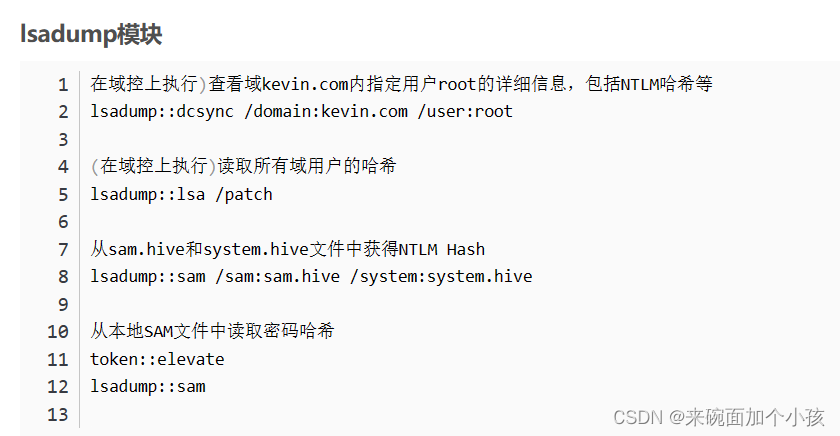

接下来就要使用,mimikatz的命令

使用命令:

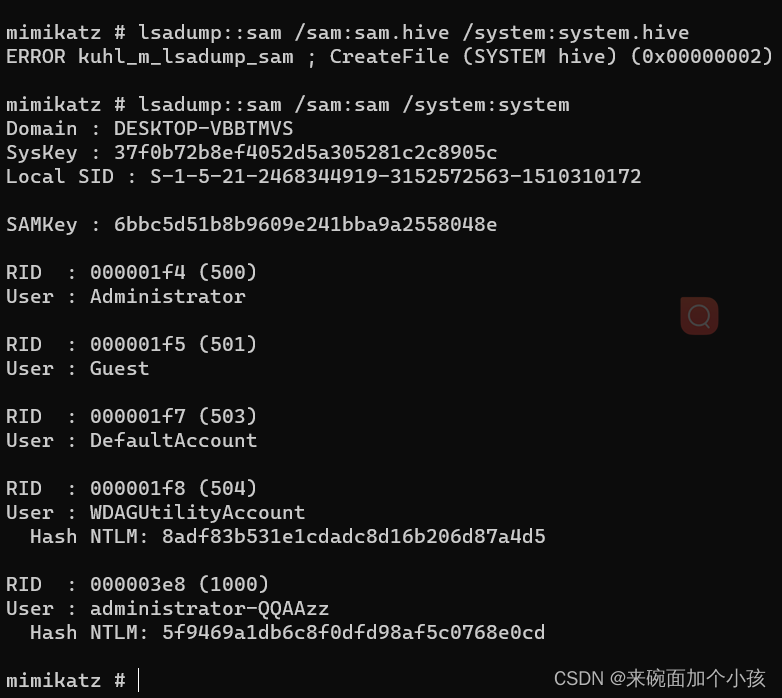

lsadump::sam /sam:SAM /system:SYSTEM

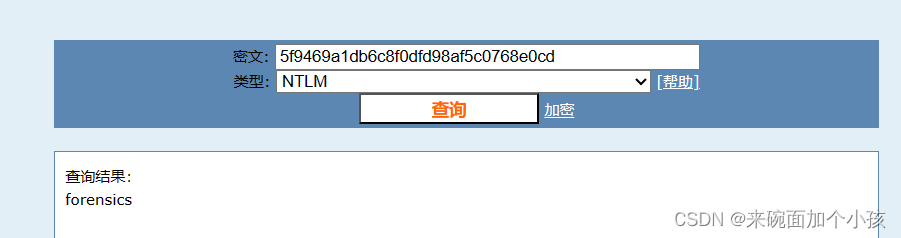

这时发现有两个符合题意,再看密码似乎是某种加密方式通过查阅知道NTLM这是一种MD5加密方式,知道了方向我们就开干!

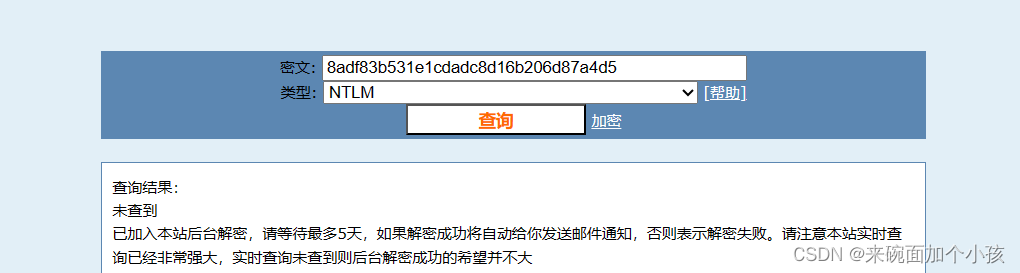

给大家推荐一个非常好用的MD5网站:md5在线解密破解,md5解密加密 (cmd5.com)

第一个查询发现未查询,说明第一个不是的那么接下来是另一个了

第一个查询发现未查询,说明第一个不是的那么接下来是另一个了

查到结果再结合题意得到flag。

flag{administrator-QQAAzz_forensics}

加油哦少年

425

425

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?