通过这一次 学习到了很多 复盘主要是看大佬的wp 主要是这一篇wp

感觉真的看完之后能学习到很多知识 然后尝试站在巨人肩膀上重新做一遍

还是金星路的师傅np!!!

如果有什么好的思路 球球大佬畅所欲言

以后还会经常来复习的!!

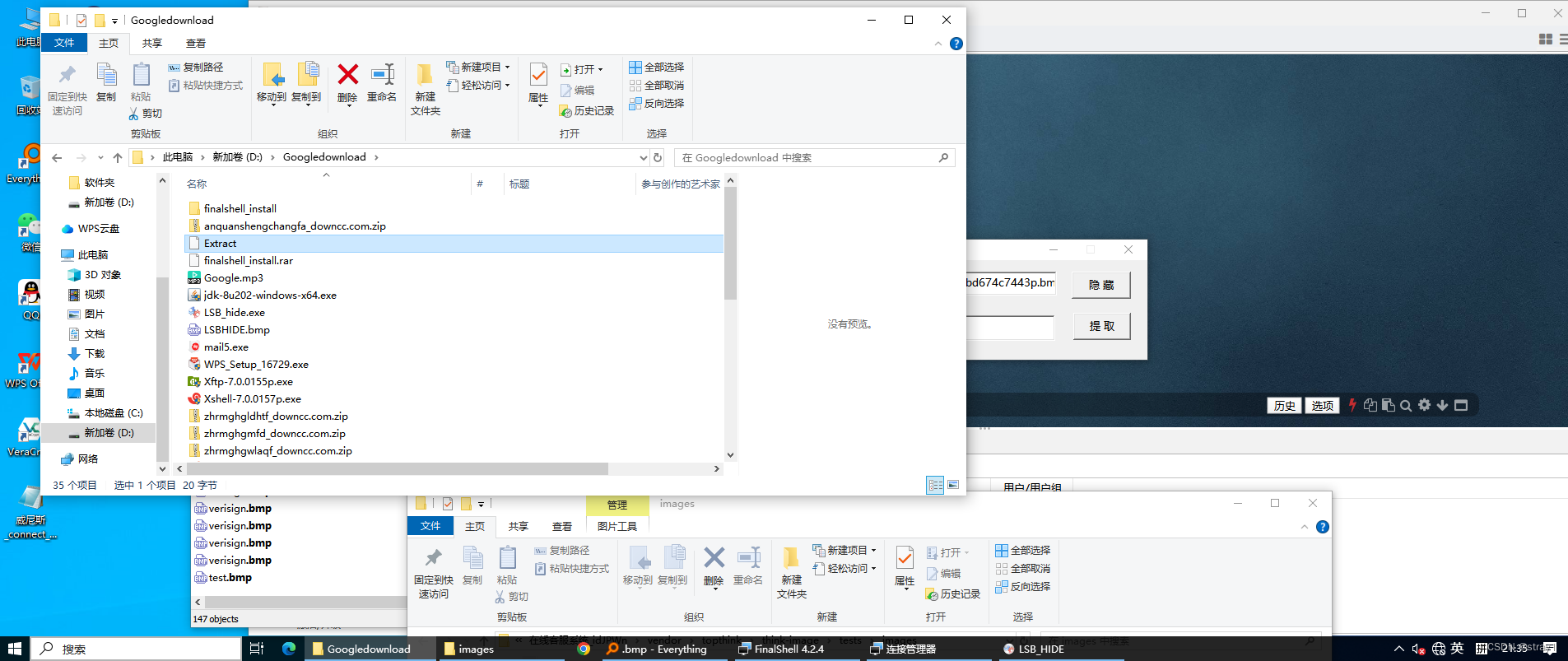

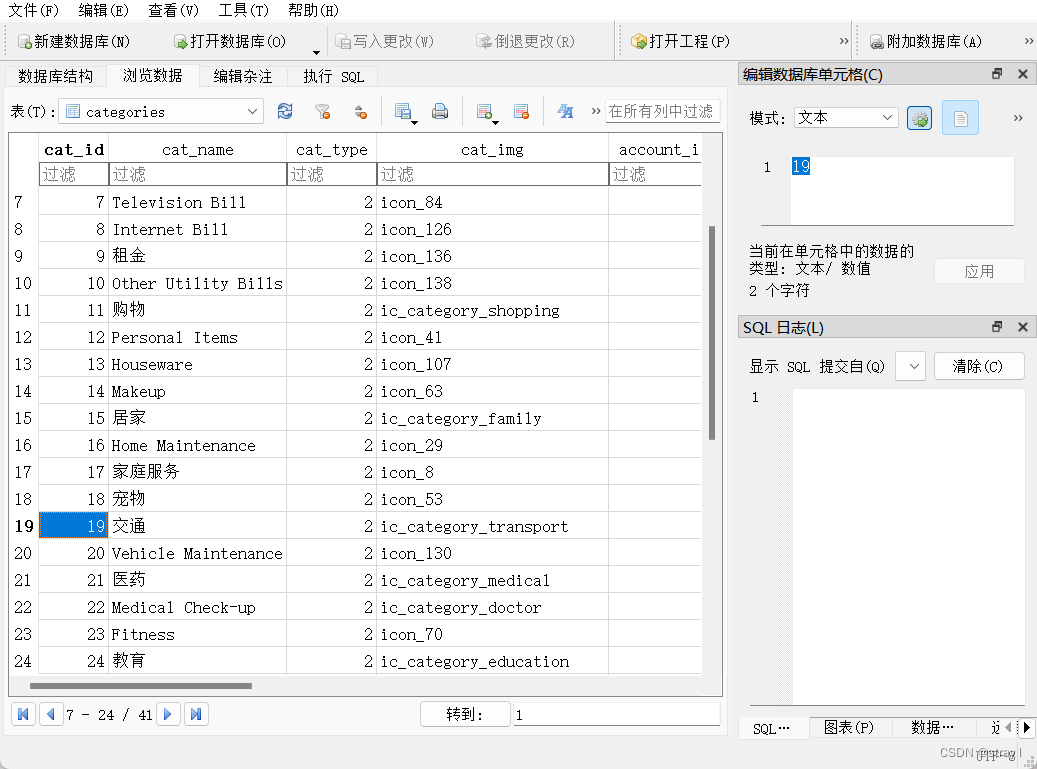

服务器取证部分

1.![]()

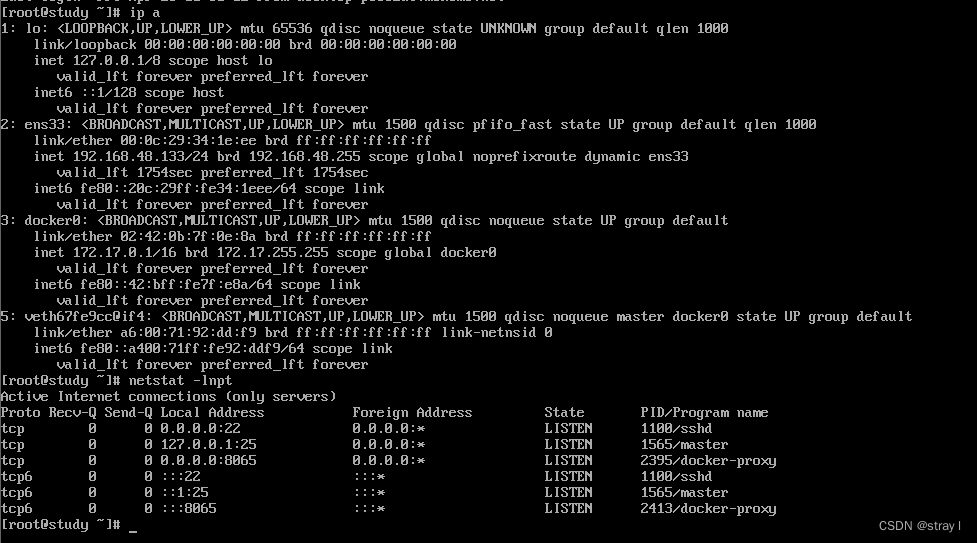

查看ip地址以及端口 ip是192.168.48.133

发现开放的端口有8065 一个不太寻常的端口 浏览器访问一下看

发现是一个及时通讯的网站 所以端口是8065

2.

通过上面ip a的命令发现有docker

进入docker命令行

发现连接的数据库 然后就直接输入chaxun

![]()

版本是12.18

3.

![]()

输入命令

docker inspect 64 | grep -i 'db' -C 10

找到了对应数据库的名字 以及账号密码 名字就是 mattermost_text

4.

用navicat连接一下

注意是通过ssh连接 先配置ssh的文件然后 再连接数据库

注意docker的ip是172.17.0.2

一共有82个表

5.

在数据库的表中可以查看到 或者直接进入网站中 就可以查看到

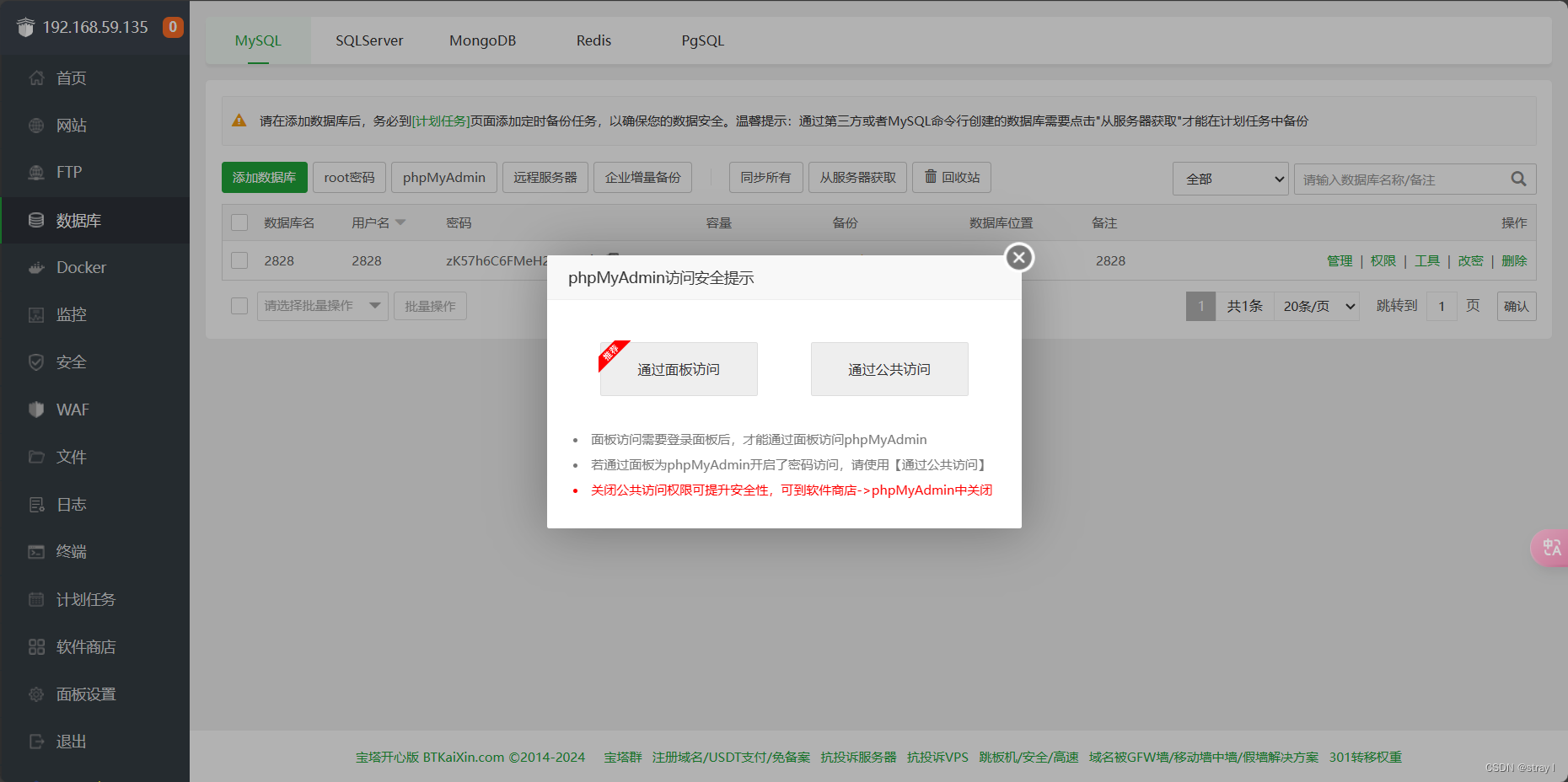

6.![]()

加解方式是bcrypt

把密码改了之后登录吧

就可以看到了一共是两个文件

7.

f8adb03a25be0be1ce39955afc3937f7

8.

登录老板的账号之后到控制台里面就能查找到

9![]()

出现大量相同的消息 应该就是开始攻击了

10、分析网站服务器检材,网站搭建使用的服务器管理软件当前版本是否支持32位系统:[答案格式:是/否][★☆☆☆☆].

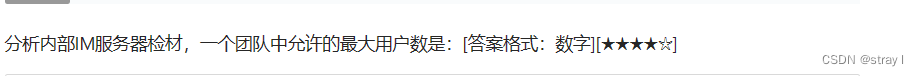

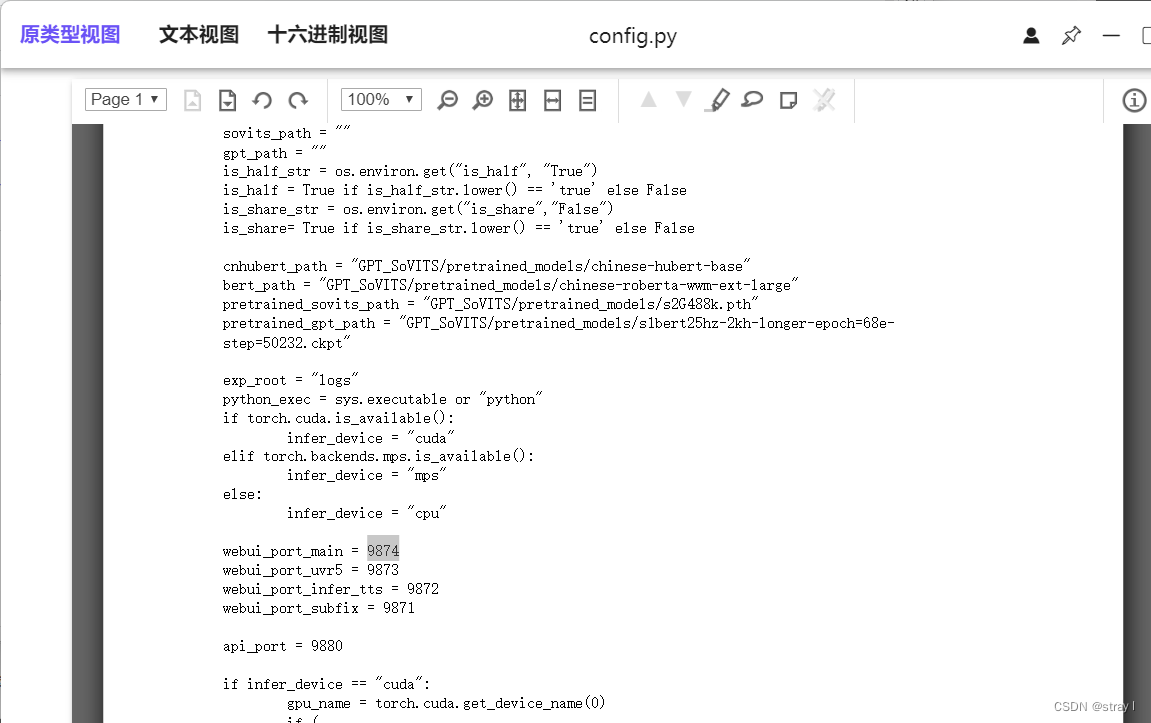

仿真 然后修改密码 登录上面的内网面板地址

版本是8.0.2

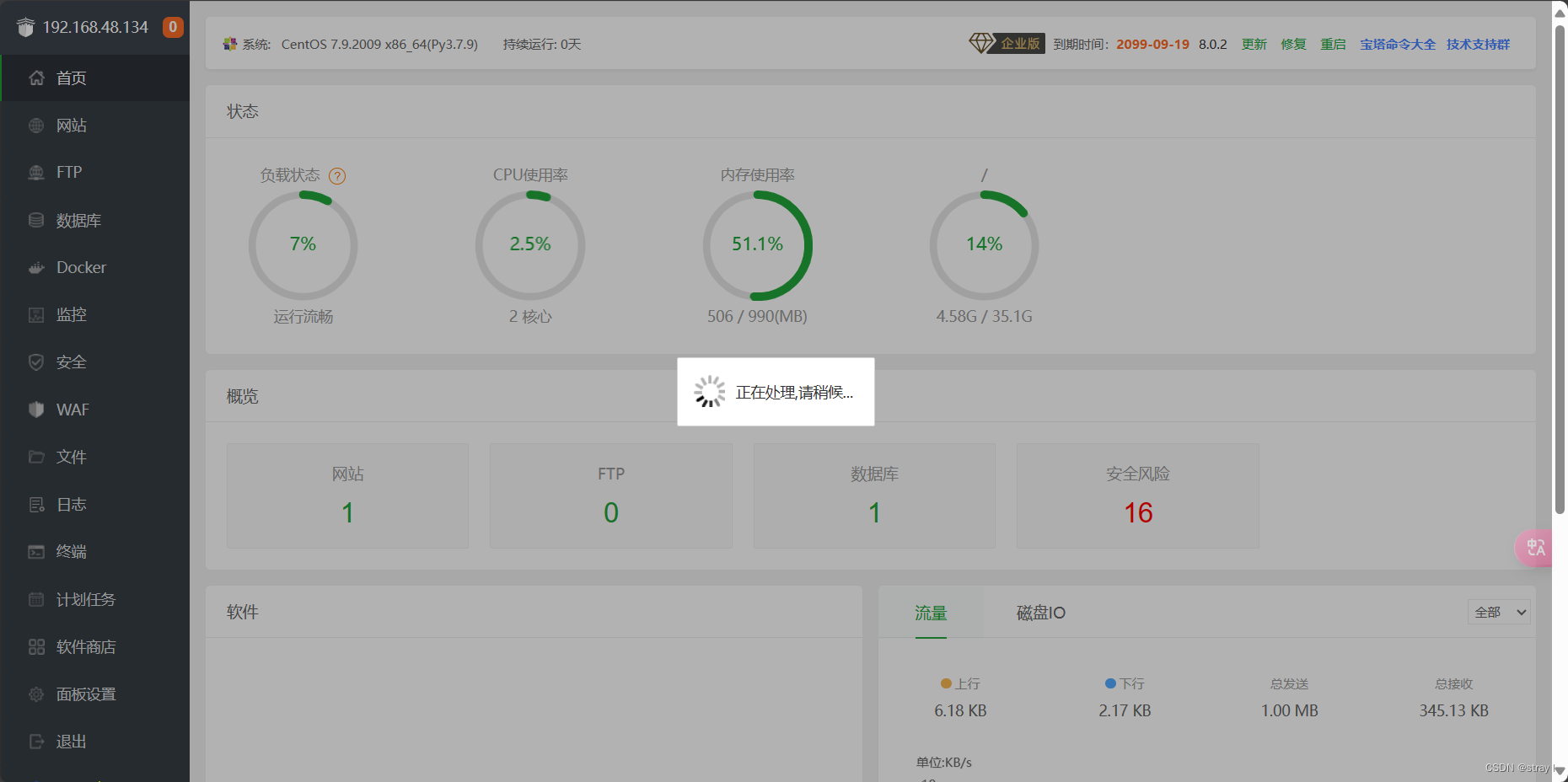

11、分析网站服务器检材,数据库备份的频率是一周多少次:[答案格式:1][★★☆☆☆]

查看自动脚本任务

12、分析网站服务器检材,数据库备份生成的文件的密码是:[答案格式:admin][★★☆☆☆]

这里可以看到是用aes加密的密码 密码是mysecretpassword

13、分析网站服务器检材,网站前台首页的网站标题是:[答案格式:百度][★★★☆☆]

在这里注意要将网络设置为net模式 其实一开始就应该设置好

然后我们可以看到bt内部的域名

然后将主机的hosts文件修改一下 将对应的ip地址和域名相对应

然后尝试访问网站

网站的标题是威尼斯

14、分析网站服务器检材,受害人第一次成功登录网站的时间是:[答案格式:2024-01-01-04-05][★★★☆☆]

我们可以登录一下phpstudy

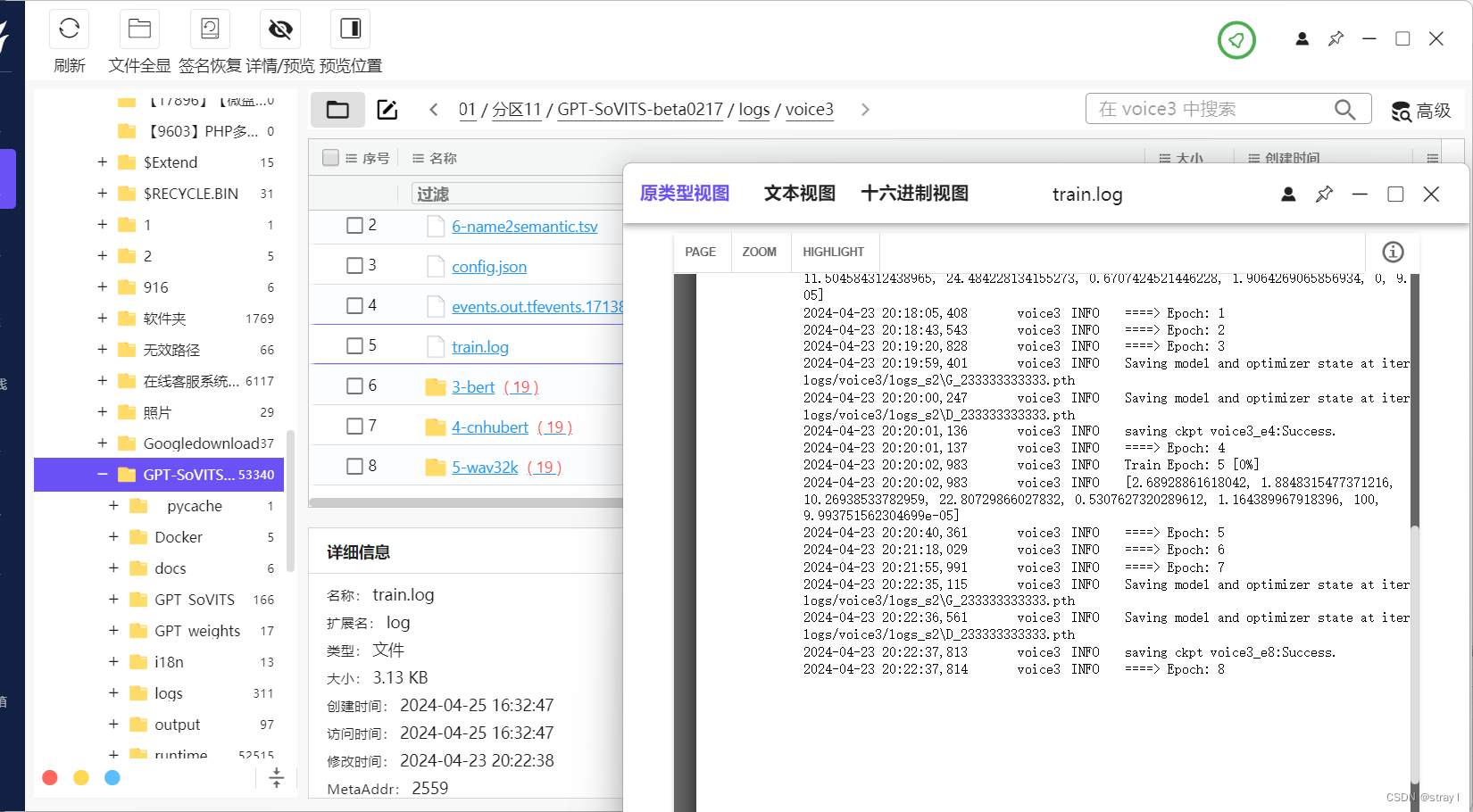

人工智能取证部分

import os

def xor_process(file_path, output_folder):

try:

with open(file_path, 'rb') as file:

file_data = file.read()

filename = os.path.splitext(os.path.basename(file_path))[0]

result_data = bytearray()

for index in range(len(file_data)):

result_data.append(file_data[index] ^ ord(filename[index %

len(filename)]))

else:

output_file_path = os.path.join(output_folder, f"{filename}-

cn{os.path.splitext(file_path)[1]}")

with open(output_file_path, 'wb') as output_file:

output_file.write(result_data)

print(f"文件 {file_path} 处理成功!")

except Exception as e:

print(f"处理文件 {file_path} 出错:{e}")

if __name__ == '__main__':

folder_path = input('请输入要处理的文件夹路径:')

output_folder = input('请输入要保存处理结果的文件夹路径:')

if not os.path.exists(output_folder):

os.makedirs(output_folder)

for root, _, files in os.walk(folder_path):

for file in files:

file_path = os.path.join(root, file)

xor_process(file_path, output_folder)然后解密之后就有对应的解密版本了仿真进去 把里面的解密一下

import os

def xor_decrypt(file_path, output_folder):

try:

# 读取加密文件内容

with open(file_path, 'rb') as file:

encrypted_data = file.read()

# 从文件名中移除 '-cn' 并作为解密密钥

filename = os.path.splitext(os.path.basename(file_path))[0].replace('-cn', '')

# 初始化解密数据缓存

decrypted_data = bytearray()

# 对数据进行逐字节解密

for index in range(len(encrypted_data)):

decrypted_data.append(encrypted_data[index] ^ ord(filename[index % len(filename)]))

# 构建解密后文件的输出路径

output_file_path = os.path.join(output_folder, f"{filename}{os.path.splitext(file_path)[1]}")

# 写入解密数据到新文件

with open(output_file_path, 'wb') as output_file:

output_file.write(decrypted_data)

print(f"文件 {file_path} 解密成功!")

except Exception as e:

print(f"处理文件 {file_path} 出错:{e}")

if __name__ == '__main__':

# 获取用户输入

folder_path = input('请输入要解密的文件夹路径:')

output_folder = input('请输入要保存解密结果的文件夹路径:')

# 确保输出文件夹存在

if not os.path.exists(output_folder):

os.makedirs(output_folder)

# 遍历文件夹并解密文件

for root, _, files in os.walk(folder_path):

for file in files:

file_path = os.path.join(root, file)

xor_decrypt(file_path, output_folder)然后就可以将里面导出来的文件 进行解密 之后就可以观看了 里面文件有点多 肉眼筛选一下ai产生的视频就可以了

这道题真的学到了好多呀 !!!

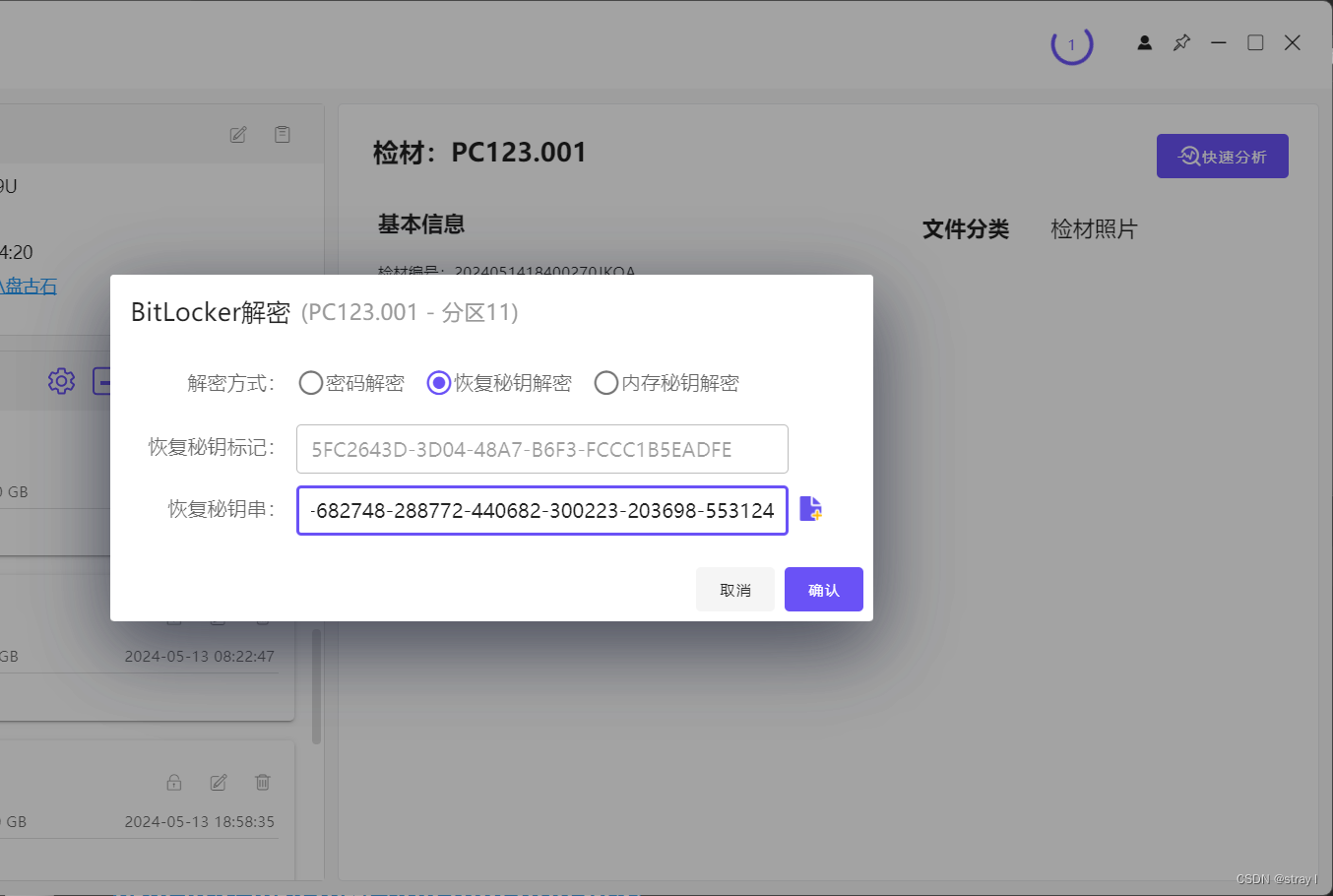

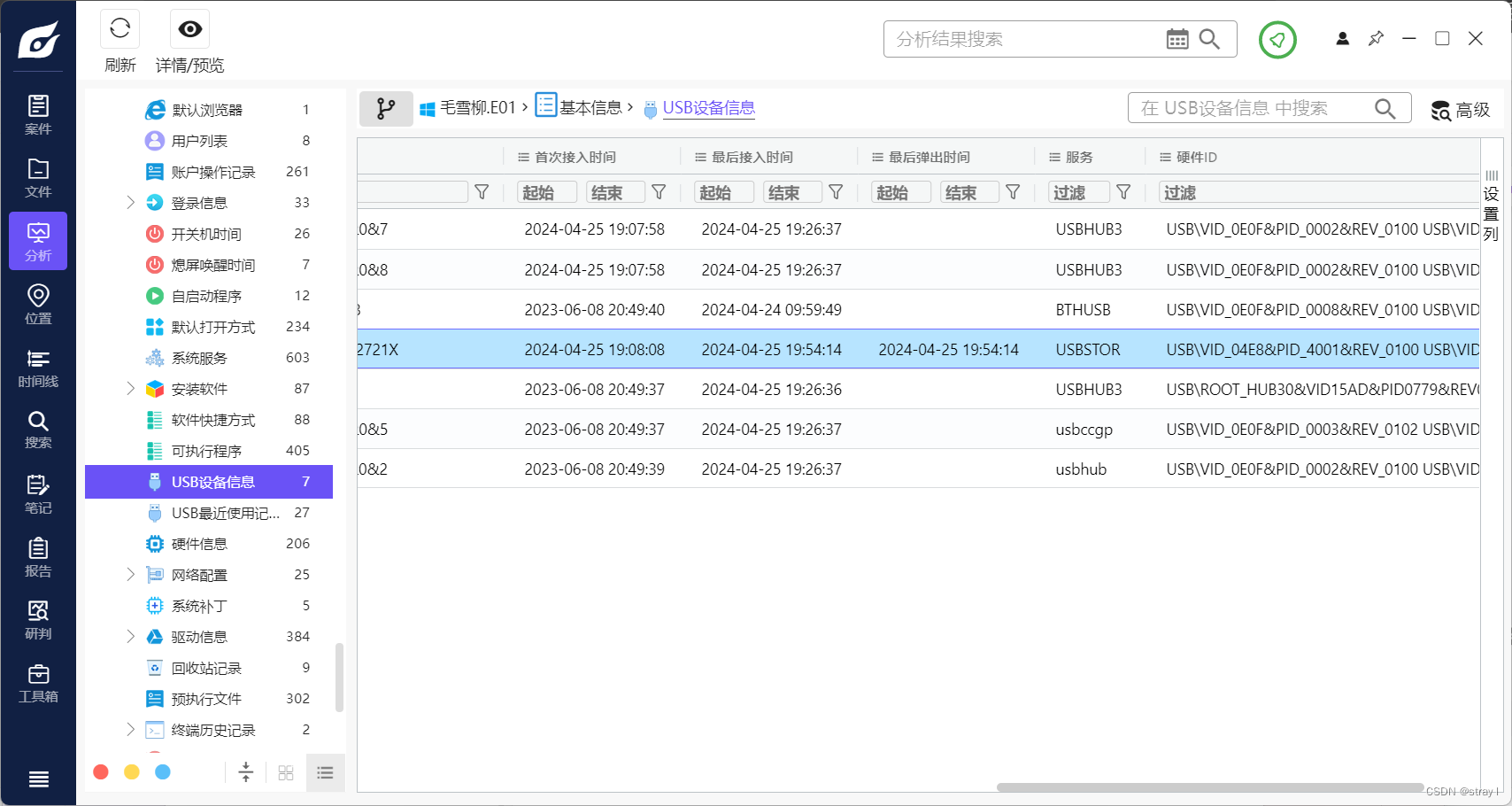

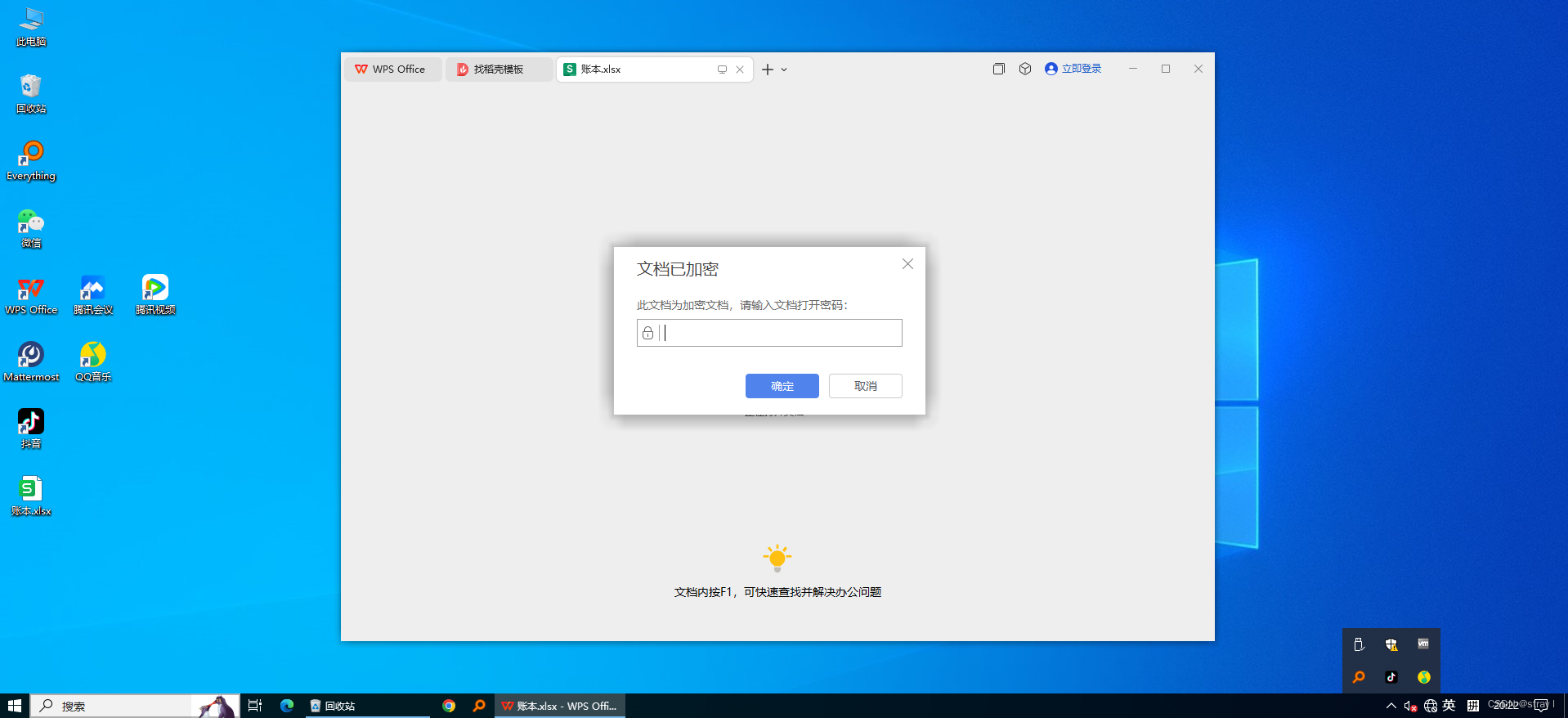

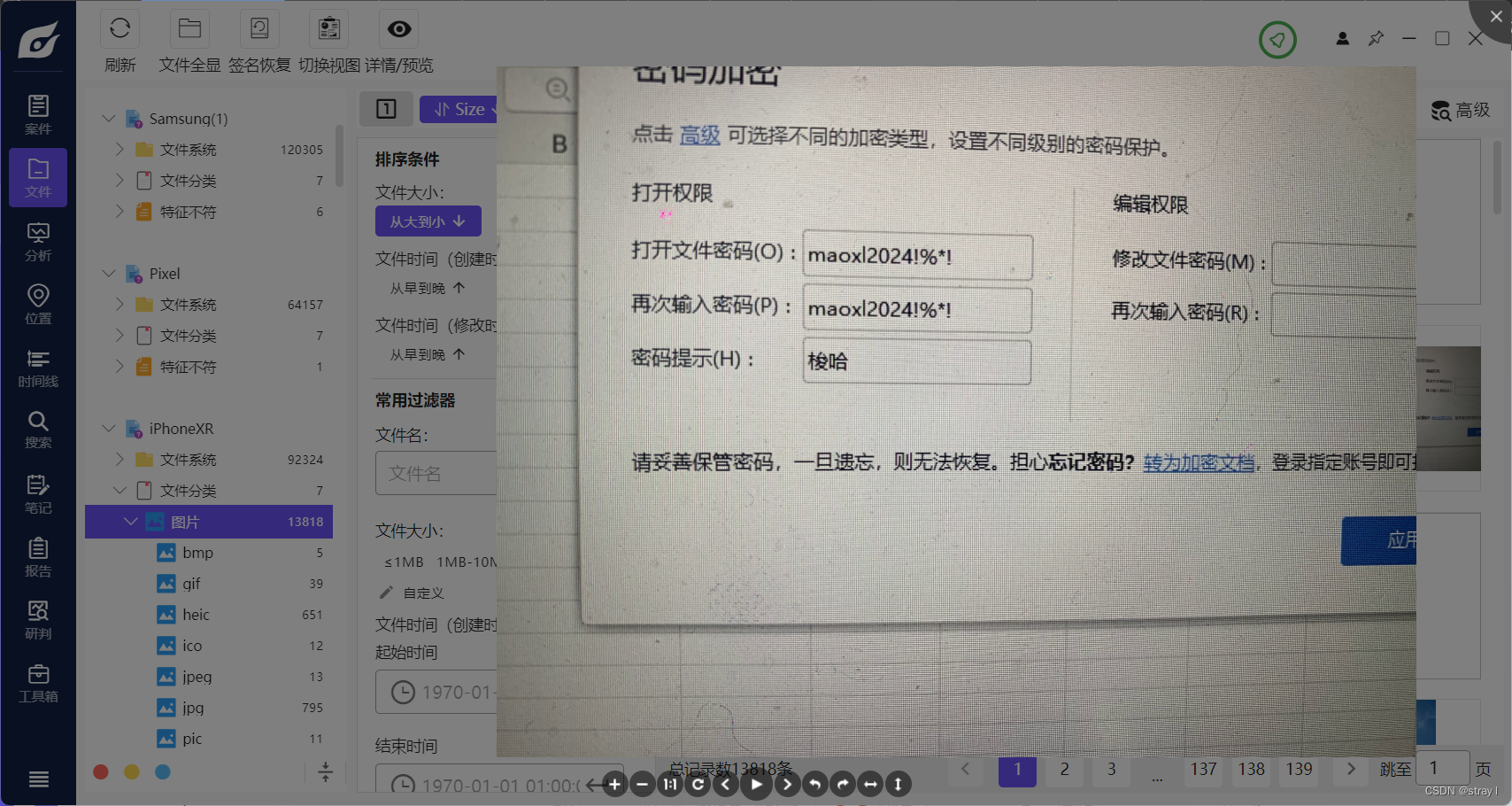

计算机取证

用回收箱里面的密码恢复不来

手机文件里面能找到一个密码

这里可以加密的内容挂载上来 所以密码就是这个文件里的内容

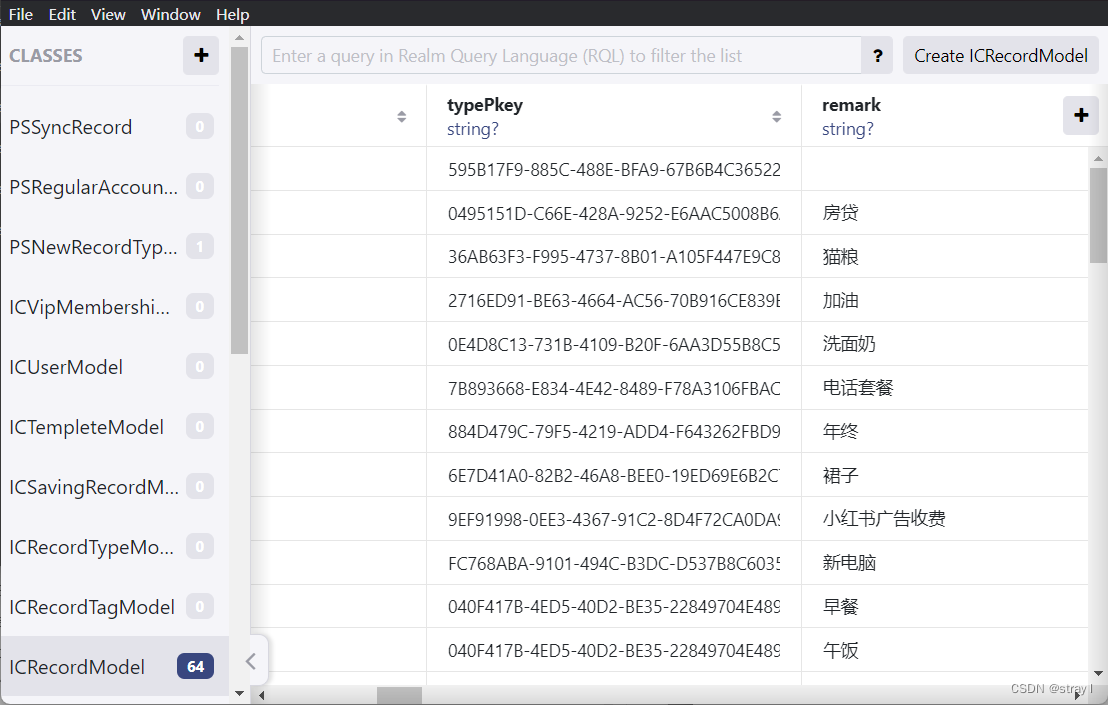

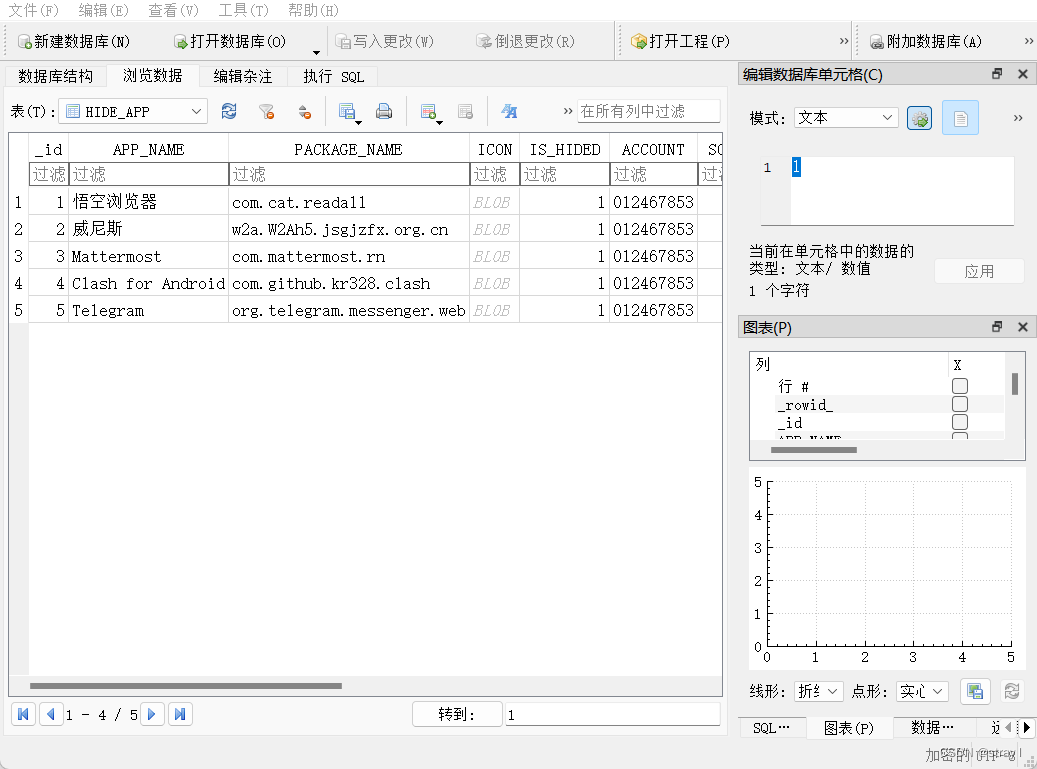

IPA取证部分

找到两笔收入一个是兼职一个是 工资 加一起就是11957

这个当时我是通过其他手机的数据库中找到的 其实在im服务器中也可以直接出题

现在我们翻一下文件夹找这个答案

火眼自动分析出来的目录下面好像没有啥东西 用盘古石分析一下

找到了一个存储群组的位置 打开数据库就可以看到老板的邮件

这个其实在那个im服务器中直接就可以看到 这里翻数据库也可以看出来

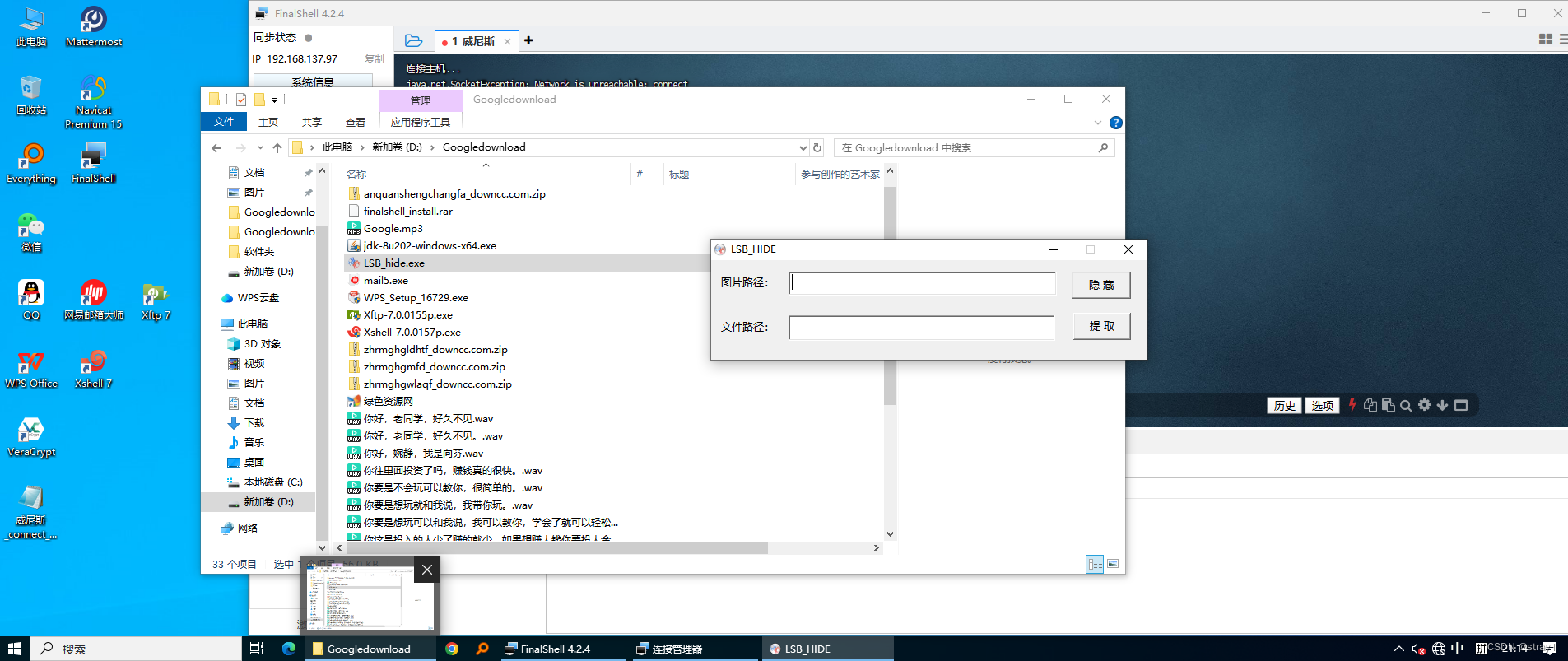

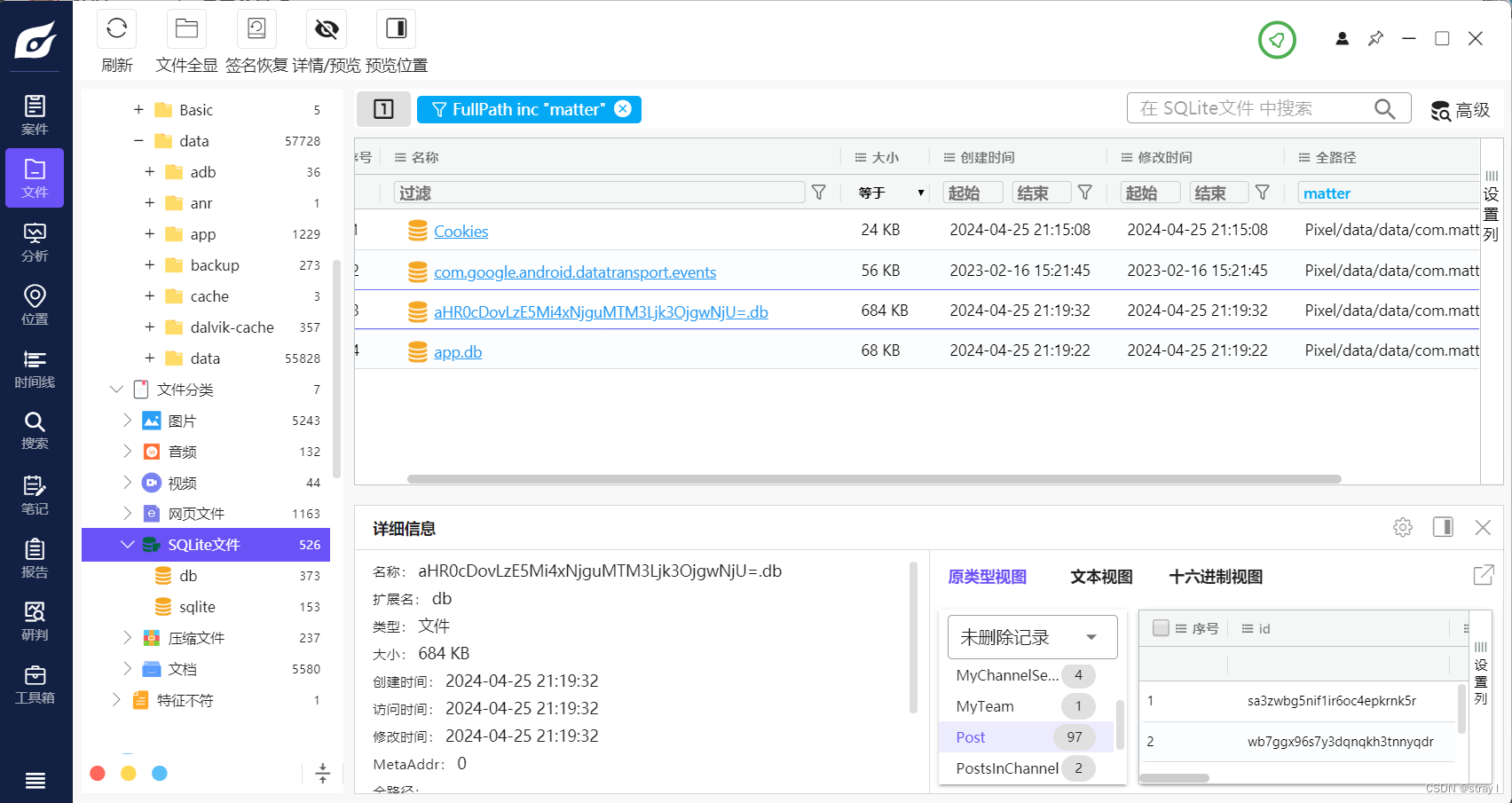

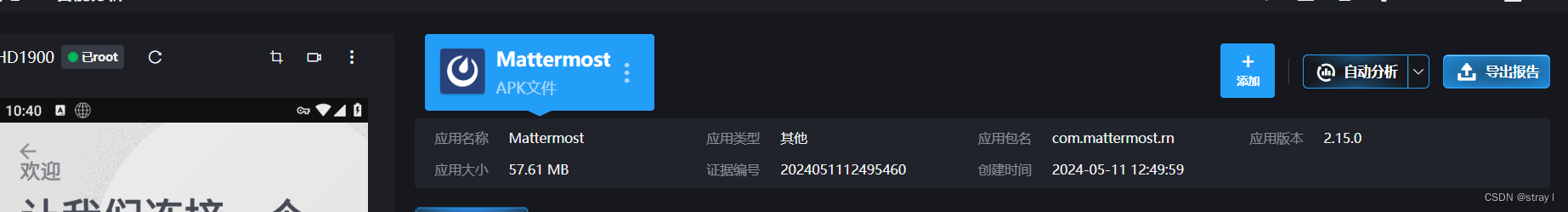

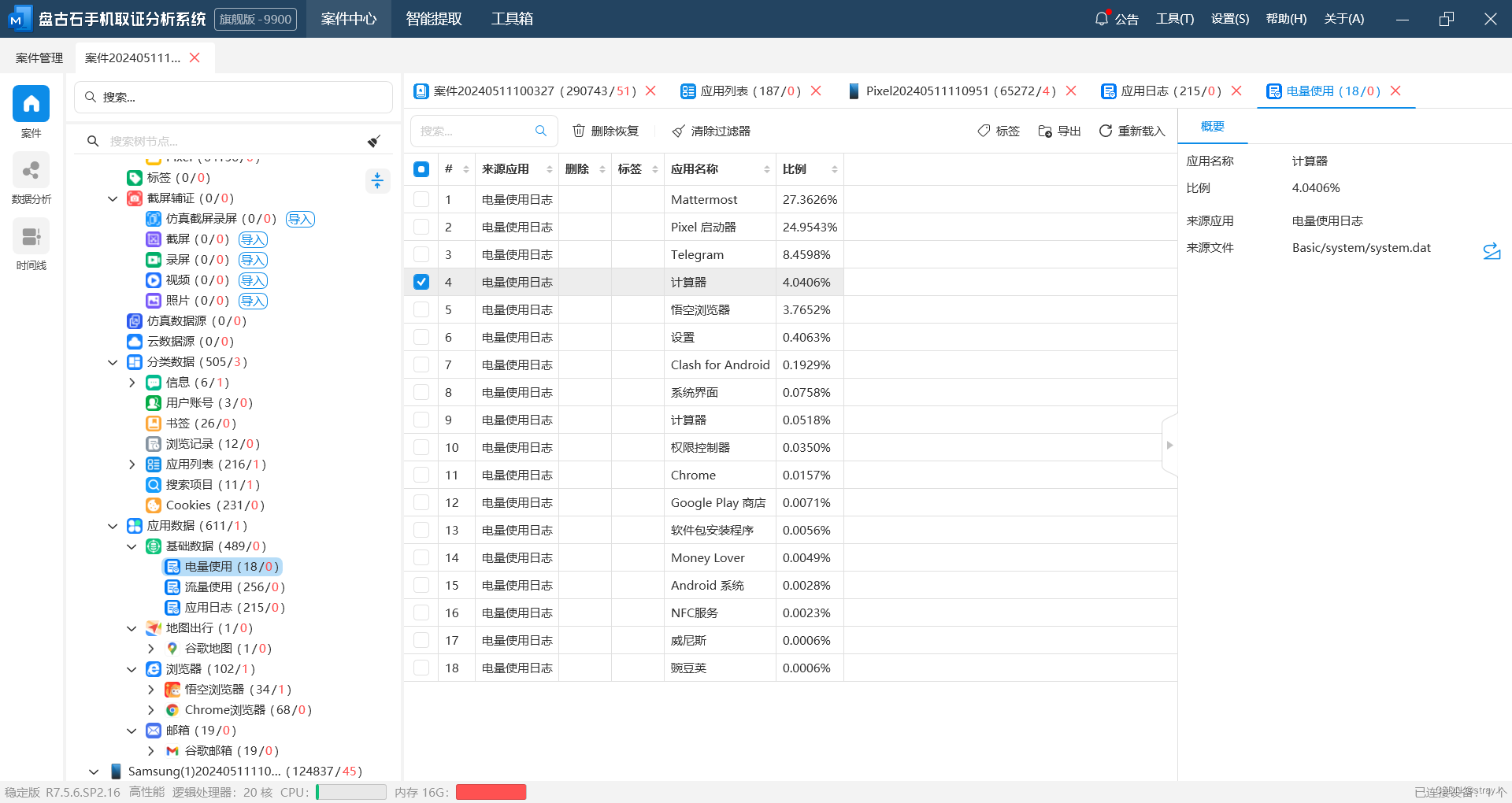

APK取证部分

这里的服务器是192.168.137.125

D:\2024盘古石晋级赛\Pixel(1)\data\media\0\.privacy_safe\db

在这个目录下面找然后就可以找到打开db里面的文件

里面的秘钥也是Rny48Ni8aPjYCnUI 注意打开方式

是使用sqlcipher 3

然后打开看隐藏的app表

发现有5个

5个文件

看上面的内容就知道答案是 公民信息.xlsx

分析义言的手机检材,马伟的手机号码是:[答案格式:13012341234][★★★★☆]

对这两个文件内容解密

保存输出结果为文件 然后尝试 xlsx 和txt 因为上面看到了加密的文件类型有apk xlsx和txt

两个文件打开之后的内容就是这样子的

计算机取证里面一直寻找的bitlocker的秘钥也终于找到了

MD5: 497f308f66173dcd946e9b6a732cd194

手机取证部分

9e6c9838dafe7ba0

我服了当时找这个找了半天,结果应该是当时的软件没有分析出来

在截图里面就能找到

在截图里面就能找到

![]()

2697

2697

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?