这个程序有多个Activity,启动顺序是MainActivity得到的输入传入并启动Second Activity,在SecondActivity的Oncreate函数中调用So文件的doRawData,看得到的结果是否与既定的字符串相等。doRawData的代码中使用AES加密,加密的密钥在代码中有就是thisisatestkey==。

注意到还有另一个Activity——FileDataActivity!FileDataActivity有decode函数,用于解密加密字符串9YuQ2dk8CSaCe7DTAmaqAA==。估计是在MainActivity的输入是正确的就会用FileDataActivity输出flag???可以直接使用aes加解密工具求得flag(因为前面已经有密钥thisisatestkey==)。但是这里我们用另一种方法。如果能直接调用FileDataActivity,就可以省去分析so文件中的doRawData等步骤。

public class FileDataActivity extends a {

private TextView c;

@Override // com.tencent.testvuln.a

protected void onCreate(Bundle bundle0) {

super.onCreate(bundle0);

this.setContentView(0x7F030002); // layout:activity_main3

this.c = (TextView)this.findViewById(0x7F070000); // id:textView1

this.c.setText(Encryto.decode(this, "9YuQ2dk8CSaCe7DTAmaqAA=="));

}

}

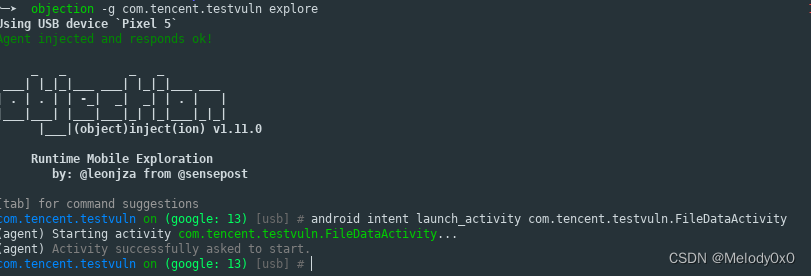

这时候就需要Objection,它可以直接启动Activity。

objection -g com.tencent.testvuln explore上面的命令启动app,下面的命令调用activity,然后你就会在手机上看到flag:Cas3_0f_A_CAK3。

android intent launch_activity com.tencent.testvuln.FileDataActivity

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?