声明 此内容仅供学习 仅供参考

第一章

...................................

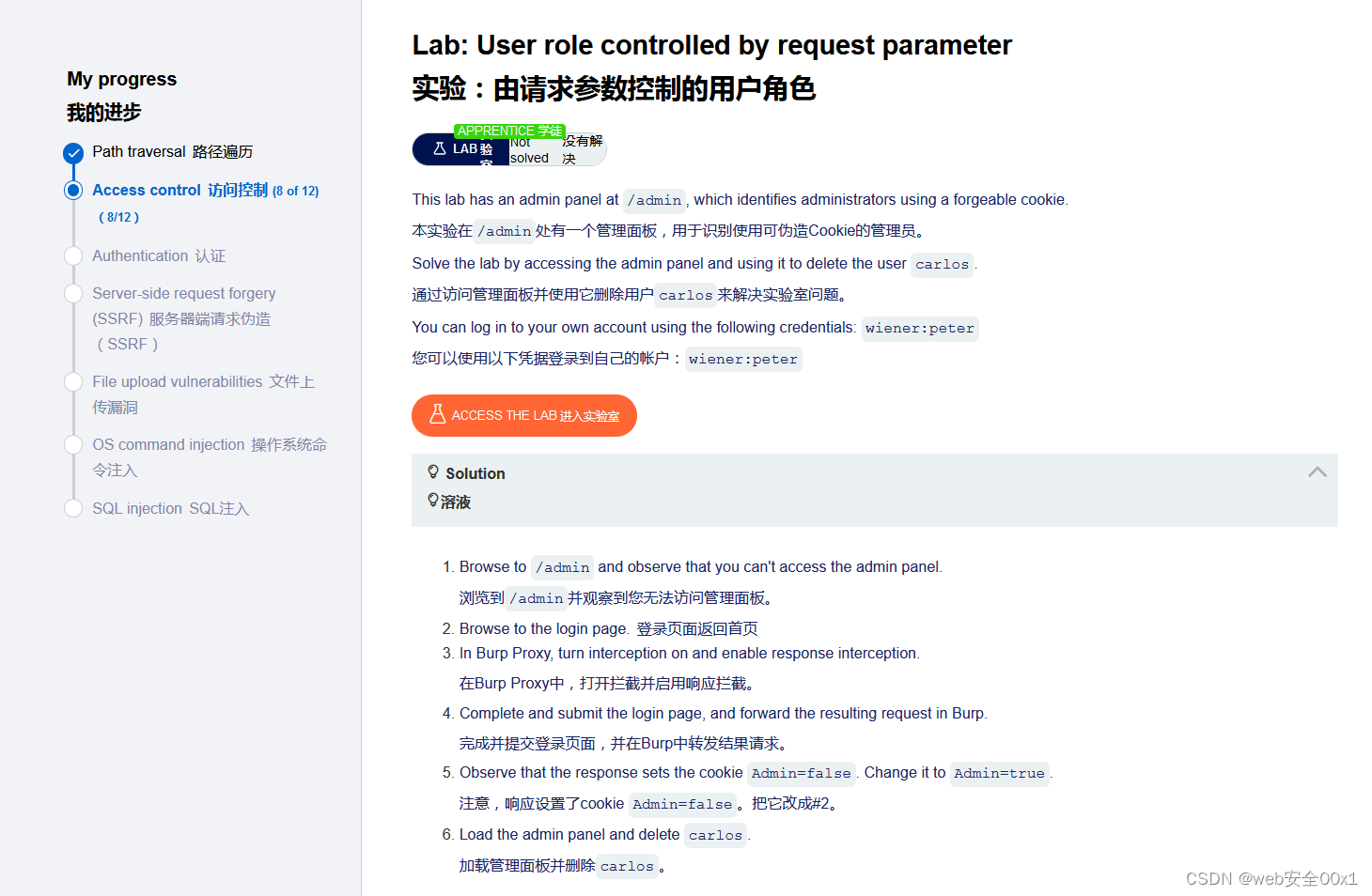

第二关access 访问控制

---------------------------------------------------------------------------------------------------------------------------------

---------------------------------------------------------------------------------------------------------------------------------

---------------------------------------------------------------------------------------------------------------------------------

url中输入admin

获取管理员界面为空

输入admin istrator-panel

获取到界面

在一般场景下 可以进行暴力破解 将看不到的目录测试出来

点击delete删除用户 将通过此关

通过访问管理员登录路径

暴力破解账号

将管理员信息删除

---------------------------------------------------------------------------------------------------------------------------------

下一关

这一题的思路就是开发网站的人没有把 [代码逻辑注释] 过滤的严谨

甚至是把代码注释显示到了前端

进入实验室右键查看源代码 找到注释

第46行

/admin-pm7wsx

将此输入到url中 即可删除管理员信息

接着打开淘宝的源代码 发现只显示了部分 其余都被隐藏了起来

这些漏洞的产生 原因就是代码过滤不严谨 网站开发者并没有做的事情

---------------------------------------------------------------------------------------------------------------------------------

下一关

首先要把post my-account 然后进行高亮显示

这2个包抓取

注意在没修改之前 请在右边底下的搜索栏 输入 false 可以看到这一行

而修改之后就没有了

然后到前端f12修改cookie参数

false换成true

在访问账户页面 删除即可

将管理员数据删除之后 检查也看不到

---------------------------------------------------------------------------------------------------------------------------------

下一关

发现了api 显示不对 应该是传输的页面不对

blogs?userId=7d8d11c1-dbd6-4272-b7d2-a4b73fe3412a

进入实验室

翻找每一篇文章 发现有管理员信息在上面

随后找到carlos这个管理员账户名

点击名称 然后 再次点击跳转 将url后面的数据复制下来

7d8d11c1-dbd6-4272-b7d2-a4b73fe3412a

复制之后 抓包我的账户界面 将复制的数据更换到GET位置

随后发送 之后就是在右边搜索栏查找carlos 找到之后将api的信息提交

搜索栏输入carlos

然后将下面api复制 提交结果

即可完成

---------------------------------------------------------------------------------------------------------------------------------

下一关

点击登录 登录之后url地址最后有个参数 将参数改成administrator

修改之后抓包 获取信息 往下翻 password 的 value <值的意思 将数据包裹在内

复制password 密码

进行登录 账号是administrator

点击管理员 管理面板

删除信息 即可过关

---------------------------------------------------------------------------------------------------------------------------------

下一关

爆破出账号

Amarillo

爆破出密码

thomas

返回实验室 输入账号密码

---------------------------------------------------------------------------------------------------------------------------------

下一关

得到2个账号 先登录自己的 wiener peter

跳转到这个界面

点击邮件客户端 就是图中右边那个

随后

可以看到安全代码1437

将1437输入到刚刚的4位数安全代码输入界面

每个机器出现的都会不一样 所以根据自己的情况而定!!!

输入之后将url最后的/my-account复制下来

然后返回登录界面

将受害者信息账号登录 提示需要安全代码时 先将login2换成 /my-account

再去邮箱查看安全代码进行输入 点击登录 显示如下

!!! 如果没有反应 把靶场重新做一遍 可能会有卡顿等情况 靶场没有回显

-----------------------------------------------------------------------------------------------------------------------------------

下一关

在url中输入admin访问管理员界面

发现访问不了 权限不够 试想一下能不能伪造管理员进去呢? 抓包修改数据?

创建文件 内容如下

文件名为 exploit.php

文件内容为 <?php echo file_get_contents('/home/carlos/secret'); ?>

将文件上传之后 抓包 转发到重发器 然后点击发送

右边显示文件上传成功

此关是没有过滤的

上传图片 抓包 然后post修改get传参

GET /files/avatars/exploit.php HTTP/2

获取到文件所在位置

修改好之后的数据 右边是密钥 提交 完成

根据操作完成之后 我在想能不能通过一句话木马来连接直接查看数据库 或者文件路径

-----------------------------------------------------------------------------------------------------------------------------------

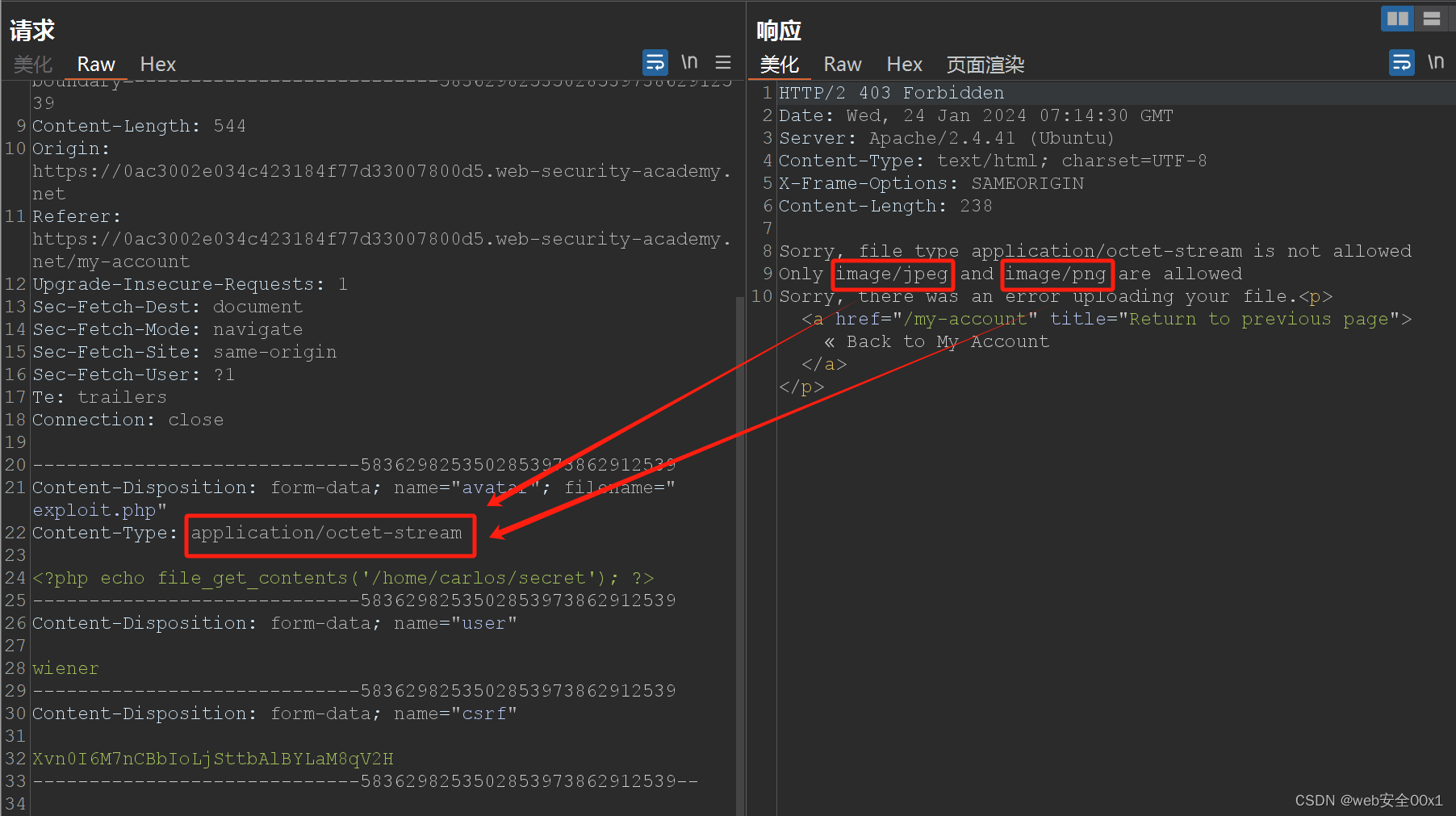

下一关

先点击上传

抓包之后

右边的意思是文件类型不合规 没有上传成功

但是给出的信息是可以通过2种文件类型上传 并且通过

将type的后缀改成这2个其中一种就能够执行成功了

修改类型操作之后

上传之后将post参数修改成

!!!!!!!!!!!!! 这是我一个错误示范出现了404为空原因是在url中加上了尖括号和单引号

GET /files/avatars/<'exploit.php'> HTTP/2

所以正确的是GET /files/avatars/exploit.php HTTP/2

将数据输入 即可通过

翻译如下

翻译如下

通俗一点说就是

更换文件类型标头 content-type

就能绕过

第二种方法

创建一个shell.php文件

![]()

内容如下

上传的时候点抓包

先发送查看 并未上传成功

修改后缀 发包 然后关闭代理 返回到上传文件的地方 在图片处右键点击新建页面查看

然后在url中输入 ?cmd=ls 记得调成英文输入法

回显为

第二种方法后面再试

原因 视频中用的kali系统 采用了终端指令方式 还没学到那里

所以实验的不一样

-----------------------------------------------------------------------------------------------------------------------------------

下一关

进入实验室

点击库存抓包

然后修改参数 得到了这个

cat是用来显示脚本文件内容

将得来的地址放到 cat后面

鼠标选定 1 & whoami

按住ctrl加u进行编码 得出以下结果

1=%26+whoami

/home/peter-jLFxpV/stockreport.sh

+%23

通过指令 远程代码执行

Http post请求 会触发在服务器上执行的shell命令

& 连接

||

这些符号是第一个指令执行失败会执行第二个命令

第二个方法 是通过命令获取用户名

2%20%7c%20whoami

Peter-Hzzfze

---------------------------------------------------------------------------------------------------------------------------------

下一关

运用sql语句查看到发布的和所有没被发布的产品

从而导致信息泄露

进入实验室

随便点击一个商品分类标签

然后

抓包 将url改成'+OR+1=1-- 即可通过

只改绿色所在位置的数据

返回实验室即可通过

-----------------------------------------------------------------------------------------------------------------------------------

进入账户

Administrator

密码123456789

登录时进行抓包

拦截

获取到这个界面

然后在标红处加入 '-- 直接点击放行 返回实验室即可通过

-----------------------------------------------------------------------------------------------------------------------------------

此章节结束

进行下一章节

1865

1865

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?