漏洞公布时间:2024.11.6

官方文章翻译

介绍性说明:这是我们作为 WordPress 安全提供商的 12 年历史中报告的较严重的漏洞之一。此漏洞会影响安装在 400 多万个网站上的 Really Simple Security(以前称为 Really Simple SSL),并允许攻击者远程获得对运行该插件的站点的完全管理访问权限。

该漏洞是可编写脚本的,这意味着它可以转变为针对 WordPress 网站的大规模自动化攻击。在我们发布这篇文章之前,供应商与 WordPress 插件团队合作,强制更新所有运行此插件的网站。

您可以通过在社区中尽可能多地提高对此问题的认识来提供帮助,确保任何落后和未维护的网站都更新到修补后的版本。我们鼓励托管服务提供商强制更新他们的客户并在他们的托管文件系统上执行扫描,以确保没有客户运行此插件的未修补版本。

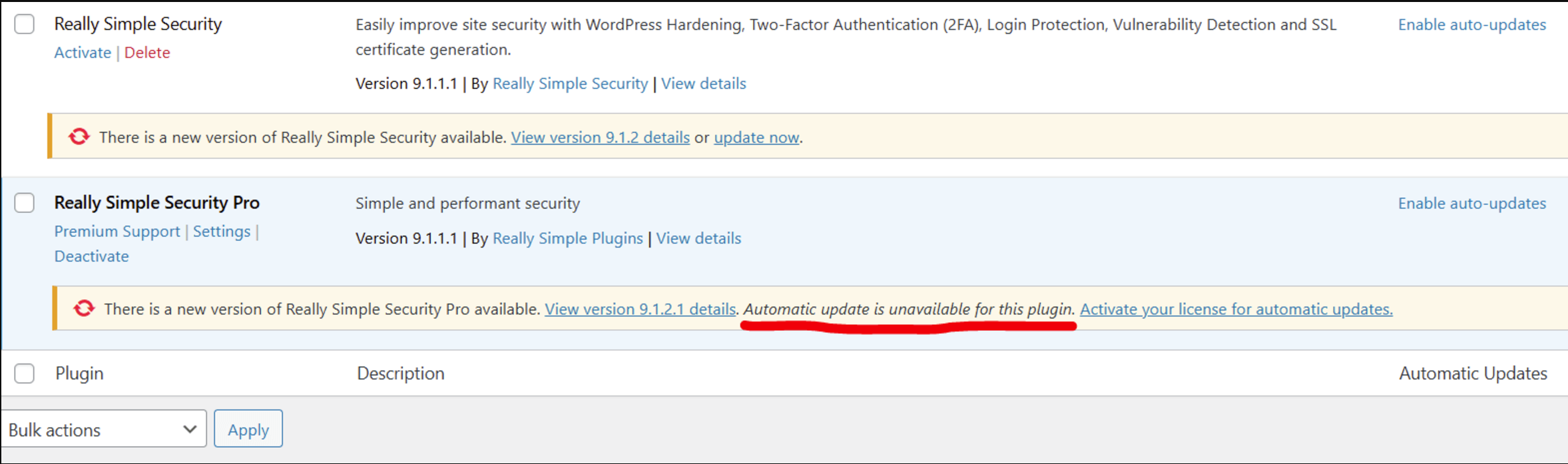

请务必注意,此插件的 Pro 版本也受到此漏洞的影响,运行高级版本的网站应验证它们是否已自动更新,因此请帮助宣传。没有有效许可证的站点似乎没有自动更新功能。

漏洞细节

2024 年 11 月 6 日,我们的 Wordfence 威胁情报团队在 Really Simple Security 插件以及 Really Simple Security Pro 和 Pro Multisite 插件中识别并开始了负责任的身份验证绕过漏洞披露流程,这些插件正在积极安装在超过 4,000,000 个 WordPress 网站上。该漏洞使攻击者能够在启用双因素身份验证功能时远程访问站点上的任何帐户,包括管理员帐户。

Wordfence Premium、Wordfence Care 和 Wordfence Response 用户于 2024 年 11 月 6 日收到了一项防火墙规则,以防止针对此漏洞的任何漏洞利用。使用免费版 Wordfence 的网站将在 30 天后的 2024 年 12 月 6 日获得相同的保护。

我们于 2024 年 11 月 6 日联系了 Really Simple Plugins 团队,并于 2024 年 11 月 7 日收到了回复。在提供完整的披露细节后,开发者于 2024 年 11 月 12 日发布了 Pro 插件的补丁,并于 2024 年 11 月 14 日发布了 Free 插件的补丁。

由于此漏洞的严重性(CVSS 评分 9.8 严重),插件供应商与 WordPress.org 插件团队合作,为运行易受攻击的插件版本的任何人推送了对修补版本 9.1.2 的强制安全更新。这意味着大多数网站应该已经或即将打补丁,但是,我们敦促用户尽快验证他们的网站是否已更新到 Really Simple Security 的最新补丁版本,即 9.1.2 版(如果运行的是 9.0.0 或更高版本)。该插件的 WordPress.org 论坛中的一个帖子表明,强制更新从今天早上开始,并可能在接下来的几天内继续进行。

来自 Wordfence Intelligence 的漏洞摘要

Description: Really Simple Security (Free, Pro, and Pro Multisite) 9.0.0 – 9.1.1.1 – Authentication Bypass

Affected Plugins: Really Simple Security, Really Simple Security Pro, Really Simple Security Pro Multisite

Plugin Slugs: really-simple-ssl,

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1919

1919

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?