引言

在数字时代,信息安全成为互联网用户和服务提供商的重中之重。HTTPS作为保护网页数据传输安全的关键技术,其重要性不言而喻。从在线购物到社交媒体,HTTPS确保我们的通信过程不受第三方窥探和篡改。本文将详细解读HTTPS协议的原理,加密方法,以及如何在实际环境中实施和优化HTTPS配置。

一、HTTPS概述

-

HTTP与HTTPS的区别

HTTP是互联网的基础通信协议,但它本身不包含任何加密机制,意味着数据可以被第三方读取和修改。相比之下,HTTPS在HTTP的基础上加入了SSL/TLS加密层,为数据传输提供了一道安全屏障。

-

HTTPS的工作原理

HTTPS通过在客户端(如浏览器)和服务器之间建立加密连接来保护数据。这一过程涉及密钥交换、数据加密和服务器身份验证等多个步骤。

二、SSL/TLS加密

-

SSL与TLS的区别

SSL(安全套接字层)是早期的加密协议,而TLS(传输层安全)是其更新、更安全的版本。尽管两者在技术上有所不同,但通常这两个术语在实践中可以互换使用。

-

加密机制

- 公钥加密:用于安全地交换密钥。服务器将其公钥发送给客户端,客户端使用此公钥加密信息,只有持有对应私钥的服务器才能解密。

- 对称密钥加密:一旦安全通道建立,后续通信使用对称密钥进行加密,这种方法相比公钥加密更快。

-

代码示例:对称密钥加密过程的实现

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes from cryptography.hazmat.backends import default_backend import os # 生成密钥 key = os.urandom(32) # AES-256要求32字节的密钥 # 初始化加密器 aesCipher = Cipher(algorithms.AES(key), modes.CBC(os.urandom(16)), backend=default_backend()) encryptor = aesCipher.encryptor() # 加密消息 plaintext = b"这是一个需要加密的消息" ciphertext = encryptor.update(plaintext) + encryptor.finalize() # 初始化解密器 decryptor = aesCipher.decryptor() # 解密消息 decrypted_msg = decryptor.update(ciphertext) + decryptor.finalize() print(f"原始消息: {plaintext}") print(f"加密消息: {ciphertext}") print(f"解密消息: {decrypted_msg}")

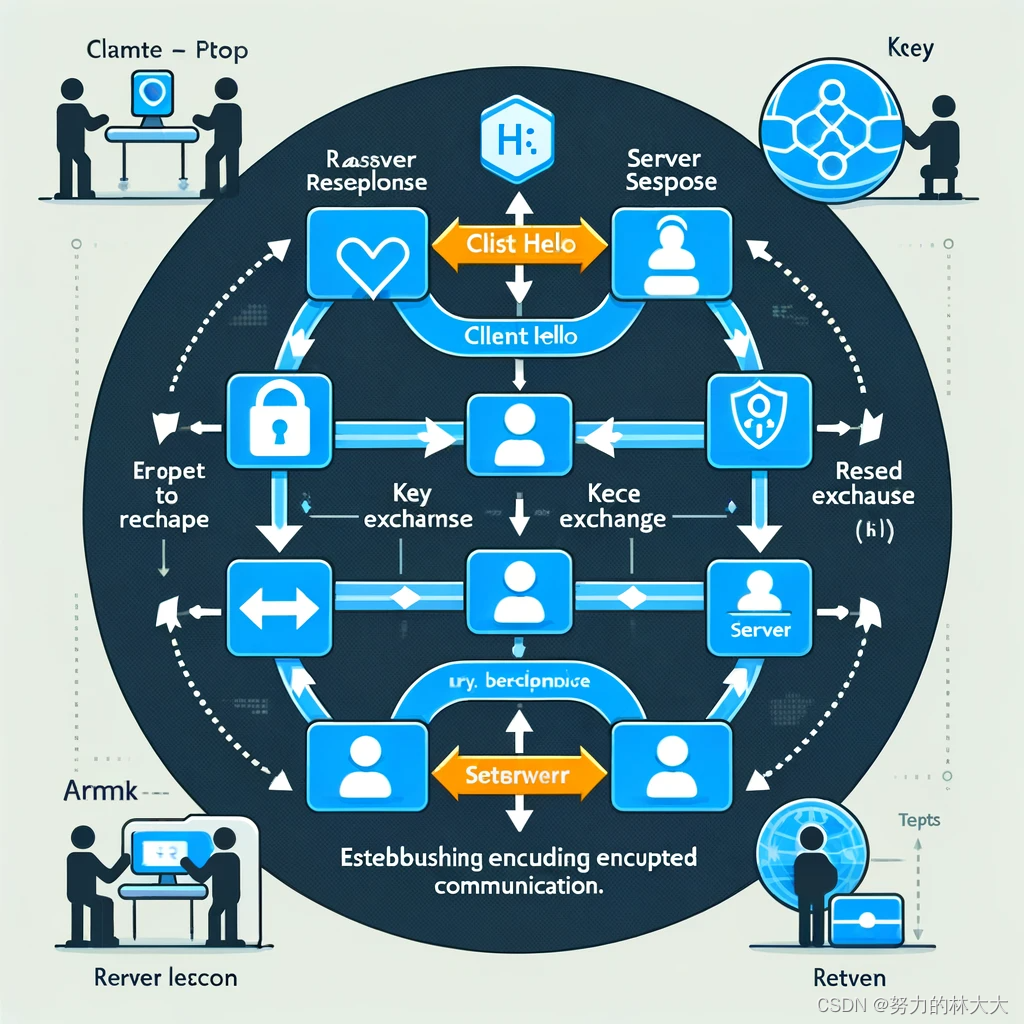

三、HTTPS握手过程

这是建立HTTPS连接的关键步骤,包括:

- 客户端发送Client Hello:包含客户端支持的SSL/TLS版本、加密算法选项等。

- 服务器响应Server Hello:选择一种客户端支持的算法和协议,并发送自己的证书。

- 密钥交换:客户端验证证书的合法性,然后生成一个预主密钥(pre-master secret),用服务器的公钥加密后发送给服务器。

- 建立加密通信:双方根据预主密钥生成会话密钥,开始加密通信。

四、证书和CA

-

数字证书的作用

数字证书用于验证服务器的身份。它包含公钥、证书颁发机构(CA)签名、证书持有者信息等。

-

CA的角色

CA是负责颁发和管理数字证书的机构。浏览器和操作系统通常内置了信任的CA列表。

五、在服务器上部署HTTPS

-

获取SSL/TLS证书

可以从CA购买或通过Let's Encrypt等服务免费获取证书。

-

服务器配置

不同的服务器软件(如Apache、Nginx)有不同的配置方法。配置文件需要指定证书文件路径,设置加密算法等。

Apache服务器配置:在Apache服务器中,需要修改虚拟主机配置以启用SSL和指定证书<VirtualHost *:443> ServerName www.example.com SSLEngine on SSLCertificateFile "/path/to/your/certificate.crt" SSLCertificateKeyFile "/path/to/your/private.key" DocumentRoot /var/www/html <Directory /var/www/html> AllowOverride All </Directory> # 其他配置... </VirtualHost>这里

SSLEngine on指令启用SSL,SSLCertificateFile和SSLCertificateKeyFile指令分别指定了证书和私钥文件的位置。

Nginx服务器配置:对于Nginx,同样需要设置SSL参数并指定证书文件

server { listen 443 ssl; server_name www.example.com; ssl_certificate /path/to/your/certificate.crt; ssl_certificate_key /path/to/your/private.key; root /var/www/html; index index.html index.htm; location / { try_files $uri $uri/ =404; } # 其他配置... }在这个配置中,

listen 443 ssl指令使服务器监听443端口的SSL连接,ssl_certificate和ssl_certificate_key指令指定了证书和私钥的位置。 -

重定向HTTP到HTTPS

通过服务器配置实现自动将HTTP请求重定向到HTTPS,确保所有通信都是加密的。

Apache服务器:在Apache服务器中,可以使用.htaccess文件或Apache配置文件来设置重定向。RewriteEngine On RewriteCond %{HTTPS} off RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]这段代码检查请求是否不是HTTPS(

%{HTTPS} off),如果是,则将请求重定向到相同的URI,但使用HTTPS协议。

Nginx服务器:对于Nginx,可以在服务器配置文件中添加以下代码段:

server { listen 80; server_name example.com www.example.com; return 301 https://$server_name$request_uri; }这段配置监听80端口的HTTP请求,并将所有请求重定向到HTTPS版本的相同URI。

六、HTTPS的限制和挑战

-

性能考虑

加密和解密过程需要额外的计算资源,可能影响服务器性能。

-

证书管理

证书需要定期更新,错误的配置或过期的证书会导致安全风险。

结论

作为保护网页数据传输安全的关键技术,理解HTTPS的工作原理和部署方法对任何网络专业人士都至关重要。通过本文的介绍,您应该能够更好地理解HTTPS的原理,并在需要时部署和优化HTTPS配置。

8250

8250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?