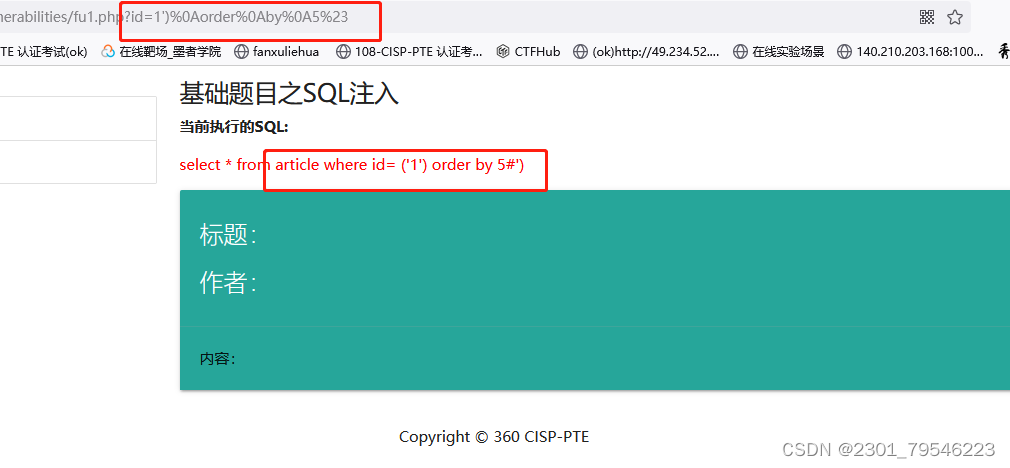

基础题目之SQL注入

分析题目得知改题目需要采用读取方式来读取key值

通过分析题目,该传值方式采用POST进行传值,发现该题采用‘)来进行闭合,且对--+、-- -等方式进行过滤,因此采用编码%23来进行注释。

发现题目对空格进行过滤,因此采用%0a来代替空格

然后判断显示位,使用order by进行判断,判断出来为4位

因此采用union联合查询进行查询,

题目对union进行过滤,因此采用大小写双写绕过

进行位数显示

采用load_file来读取key值

基础题目之文件上传突破

一看题目进行文件上传,对相关文件进行上传时,只可以上传图片,因此采用商团图片马方式进行上传。

进行上传后,发现对php等进行过滤,因此修改后缀名为phtml进行绕过

然后采用蚁剑进行连接,查看key值即可

基础题目之文件包含

观看题目后采用伪协议方式进行查询

对key值进行转码查询

基础题目之命令执行

命令执行,县市出现敏感字样,因此发现题目对cat、more、tac等进行过滤,进行绕过即可,可采用以下几种方式:

1.|head ../key.php

2.127.0.0.1|tac ../key.php

3.127.0.0.1|c1at ../key.php

4.127.0.0.1|tail ../key.php

5.|awk "{print}" ../key.php

进行绕过查询后,出现上图字样,查看源码即可查看到key值

基础题目之日志分析

通过下载查看日志后,找到这一条

然后进行登录后发现是一个登录界面

进行万能密码登录,显示不行,因此需要进行密码爆破,采用bp进行抓包爆破

进行登录即可得到key值

8564

8564

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?