1.PHP2

打开题目我们可以发现,他问我们“你能打开这个网页么”这张图一点信息都没有所以我们要尝试打开这个页面源代码,

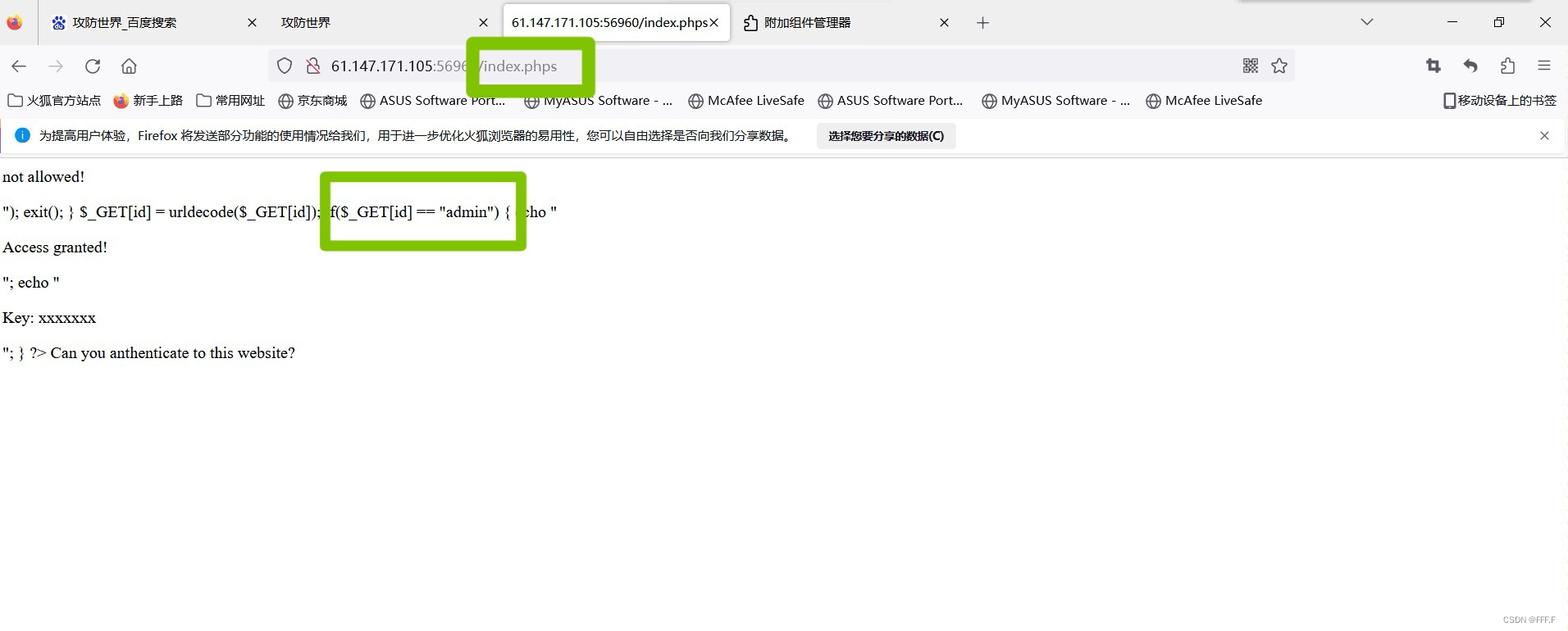

我们了解到,后缀index.phps是源代码的后缀,我们将他加在后面我们就可以发现,他告诉我们当id=admin的时候才可以进入

但是同样的这个我们直接输入是不行的,因为我们看到前面的“unldecode”代表对admin进行解码,所以我们应该打开bp

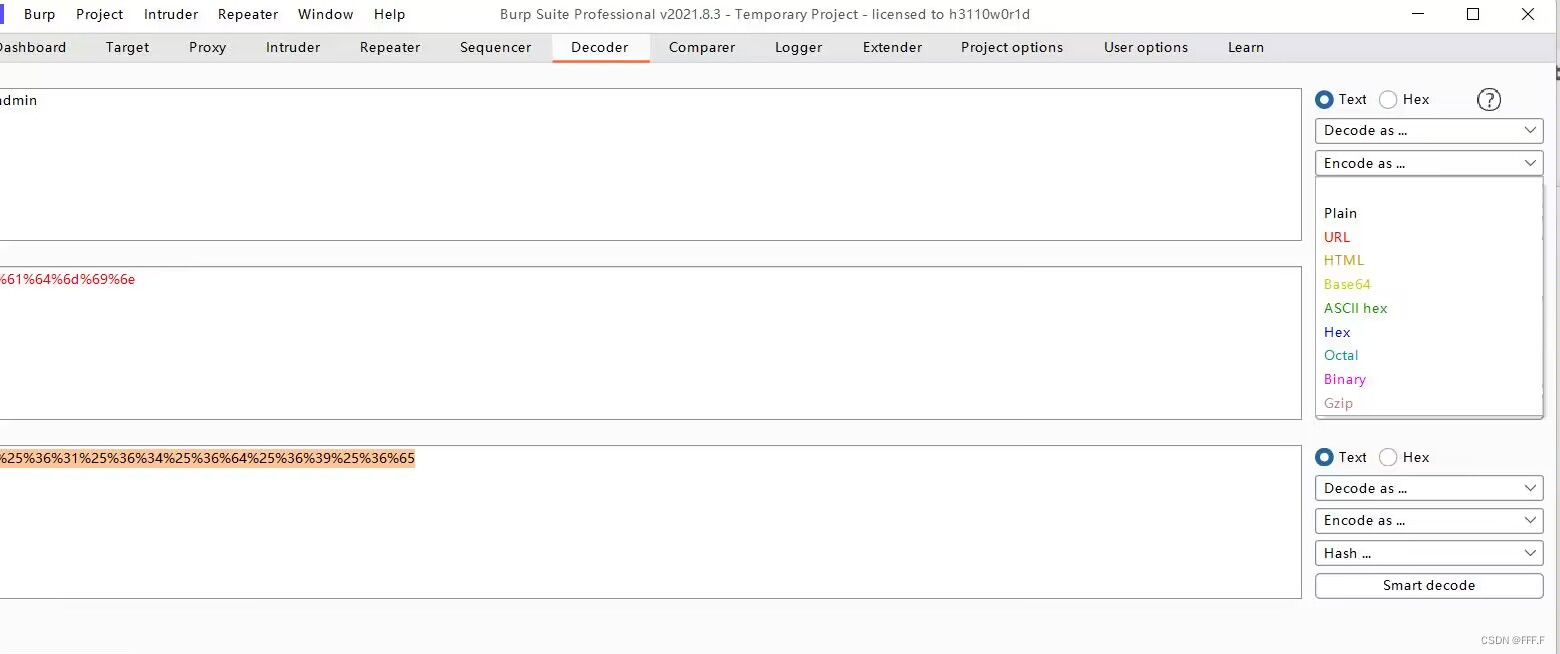

在第一个框里输入admin,进行编码,但因为浏览器会在进入时再次解码,所以我们应该在编码一次,一共编码两次,编码时选择“url”

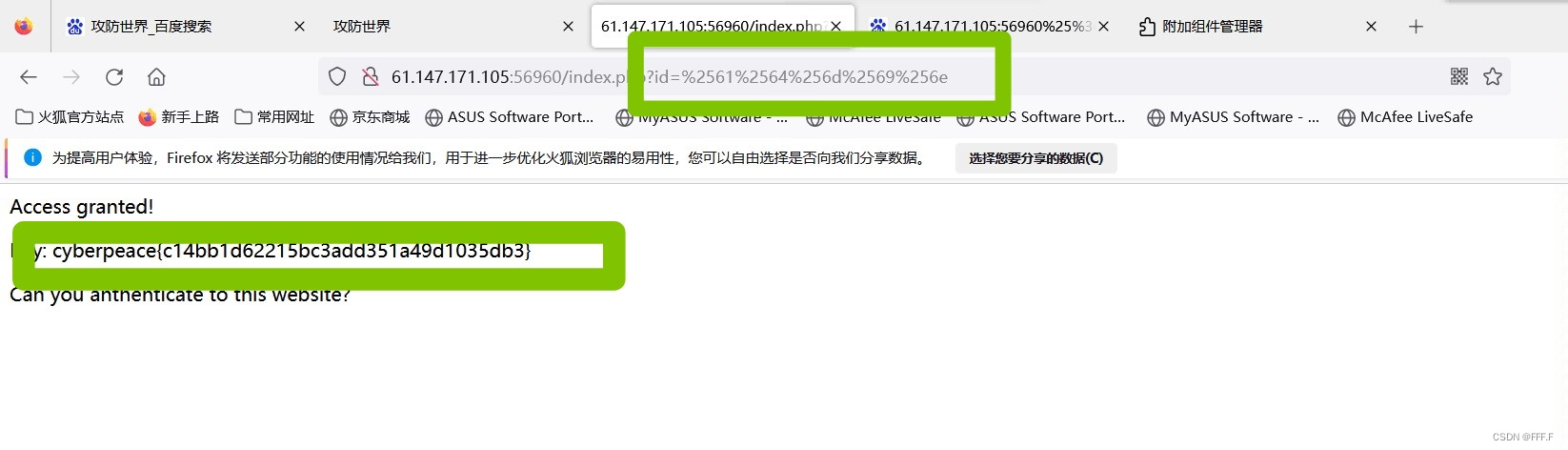

两次编码后我们得到了一个结果,将这个结果输入的网址栏,令id等于那个结果,我们就可以得到答案

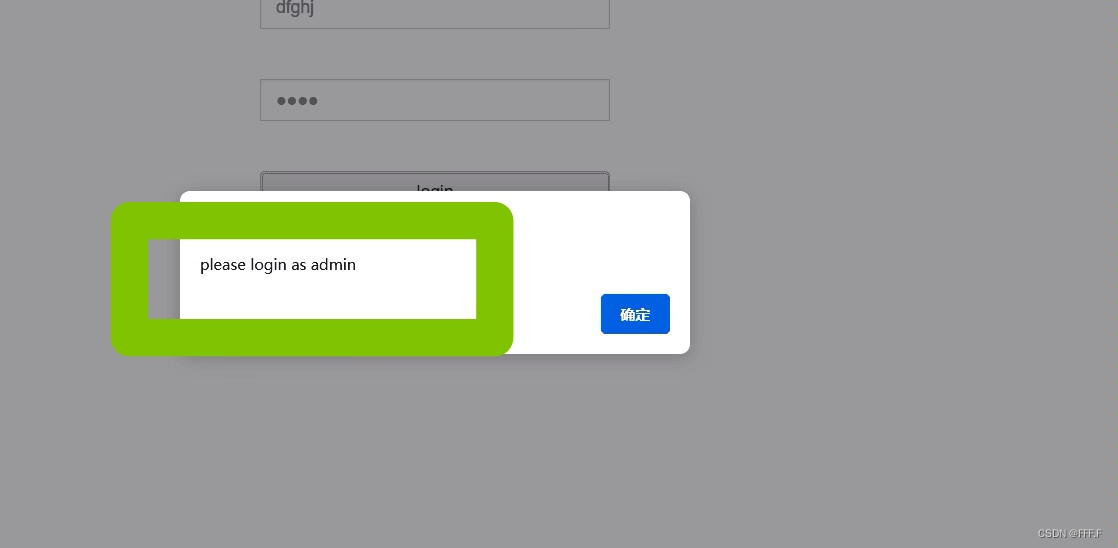

2.backup

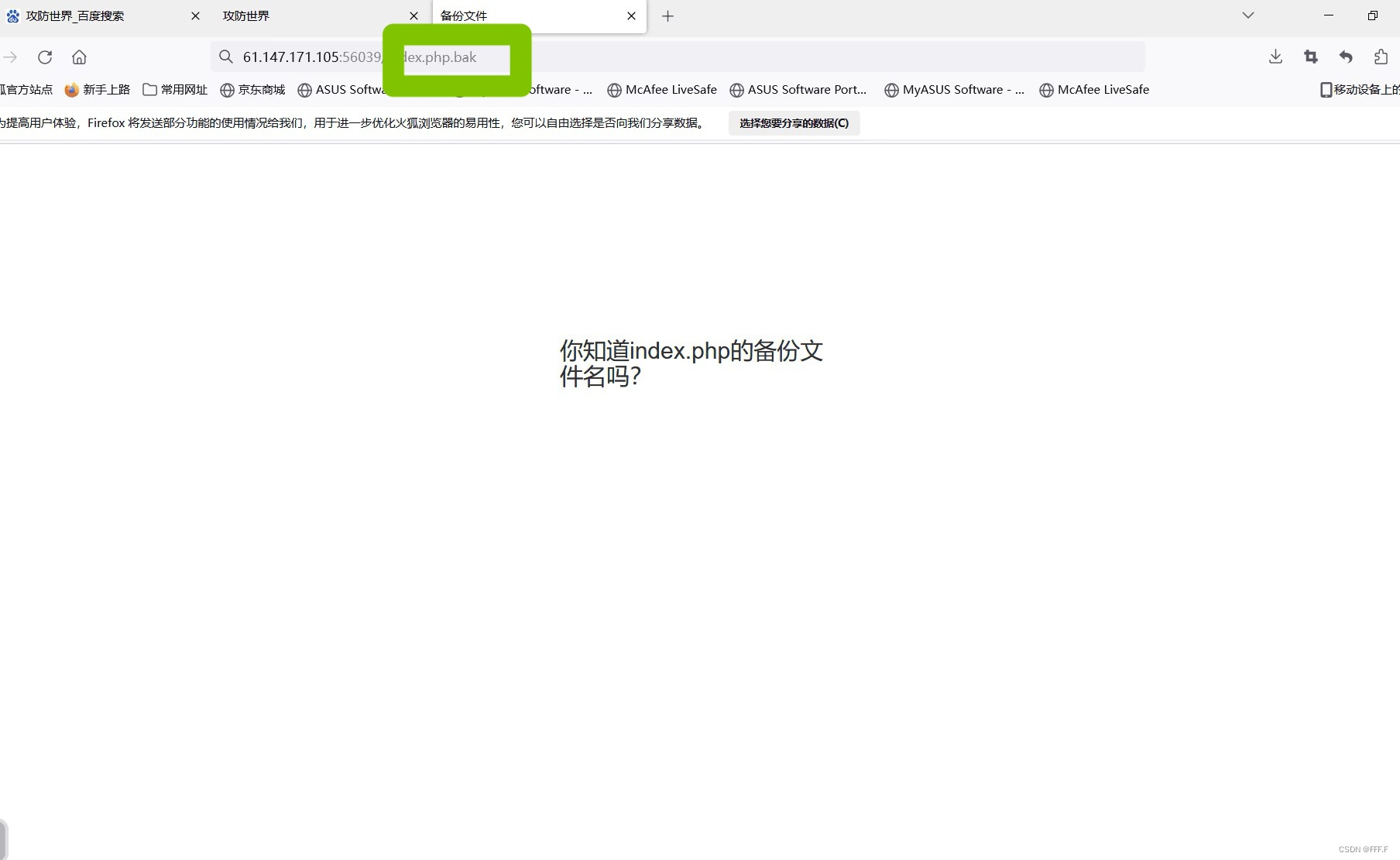

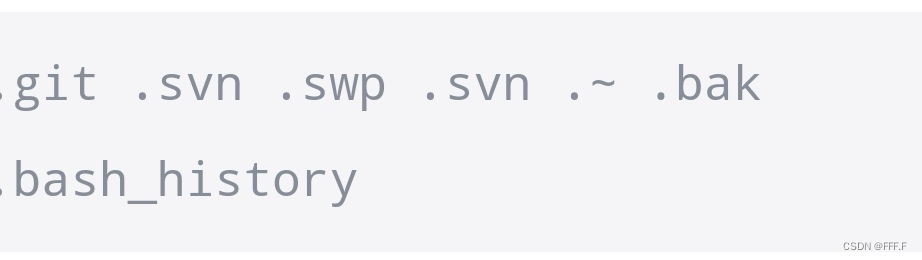

打开题目我们看到要题目需要我们找到备份文件名

首先我们需要了解备份文件名有哪些

我们将上面的文件名都尝试一遍发现.bak是他的文件名然后我们更改后缀,下载文件,用记事本打开后,就可以看到答案

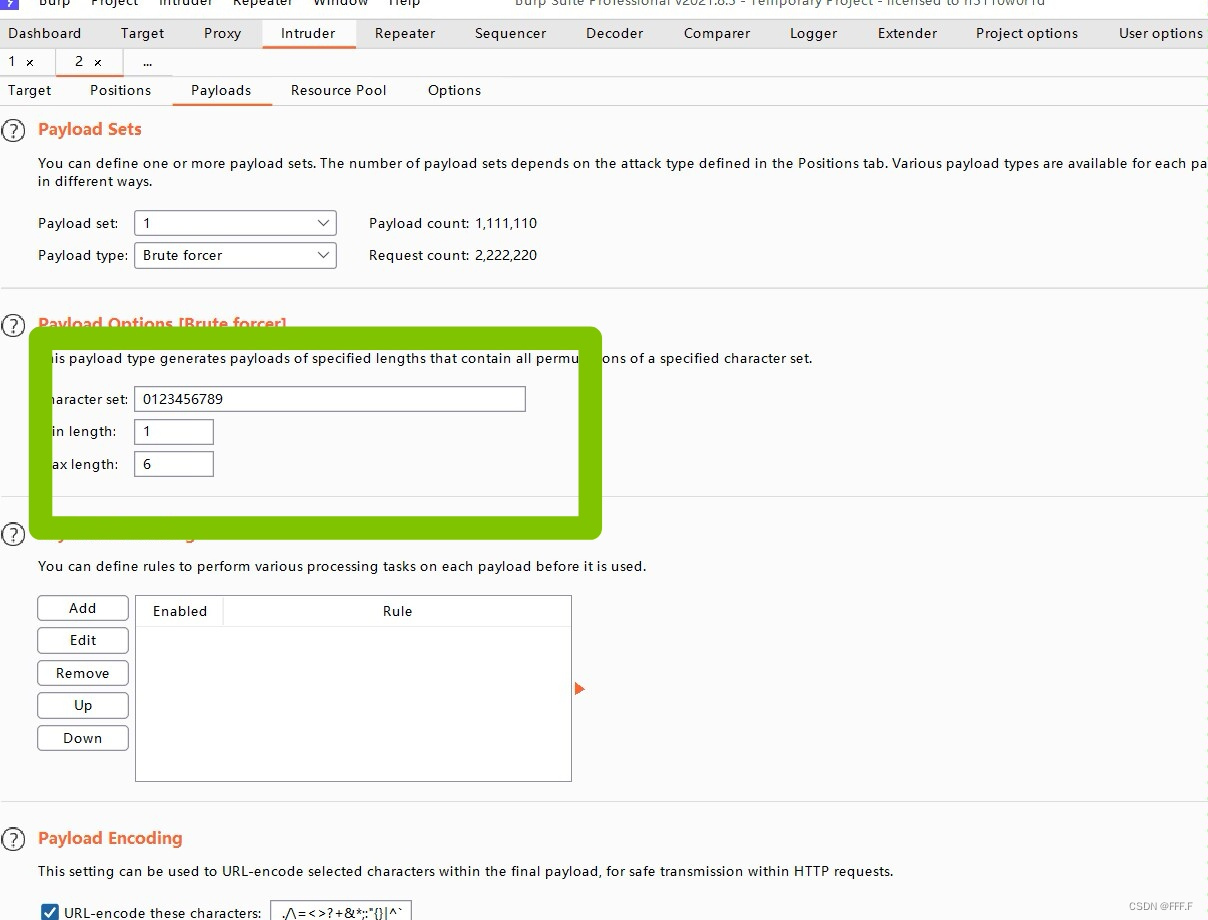

3.weak_auth

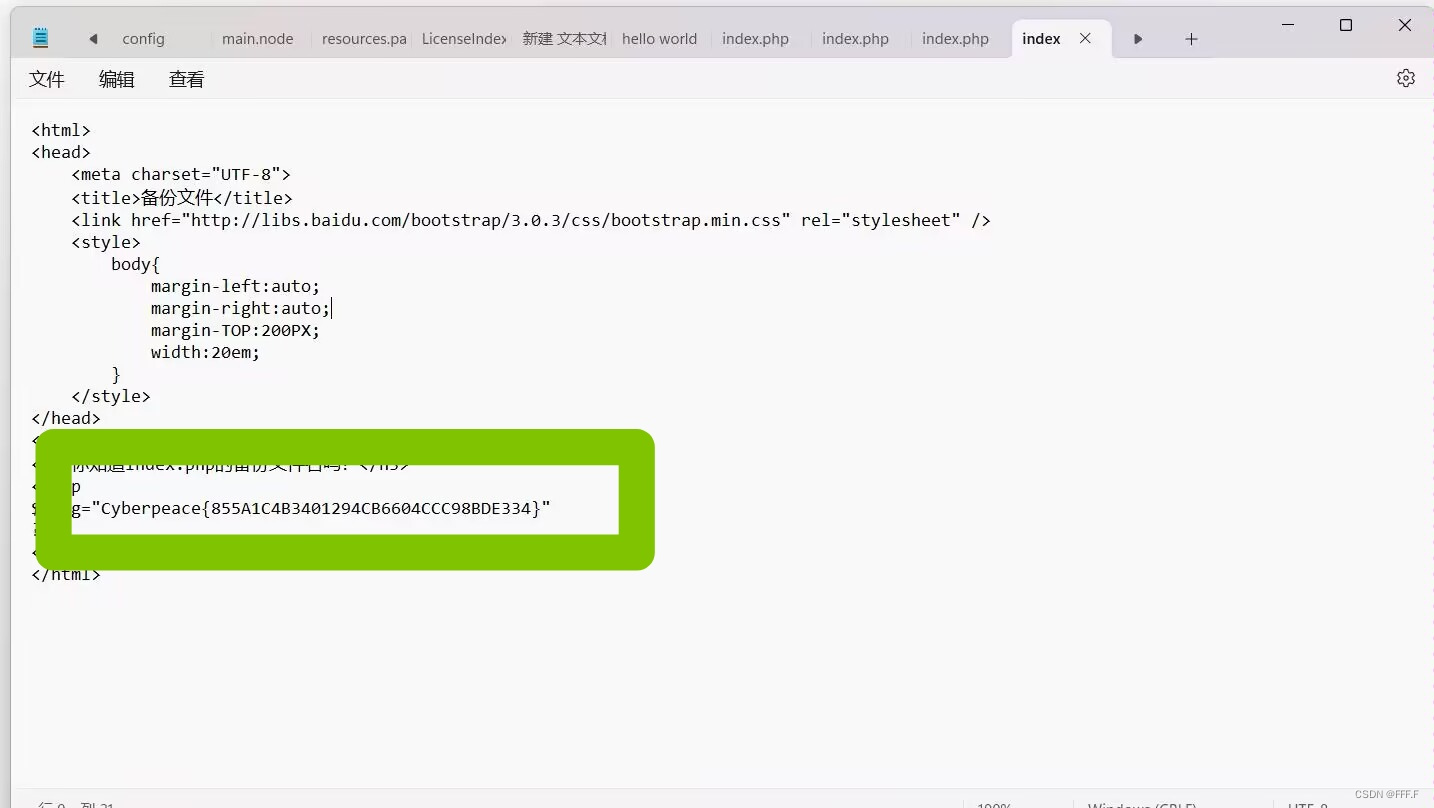

打开题目我们发现是一个登录界面,我们在不知道账号密码的情况下,先随便输入一个发现进不去,这是提前提示我们用admin用户名登录

在输入用户名后随便输入密码,进入时对他进行抓包,并将抓到的代码发送到intruder进行爆破(记得将标记clean之后add密码)

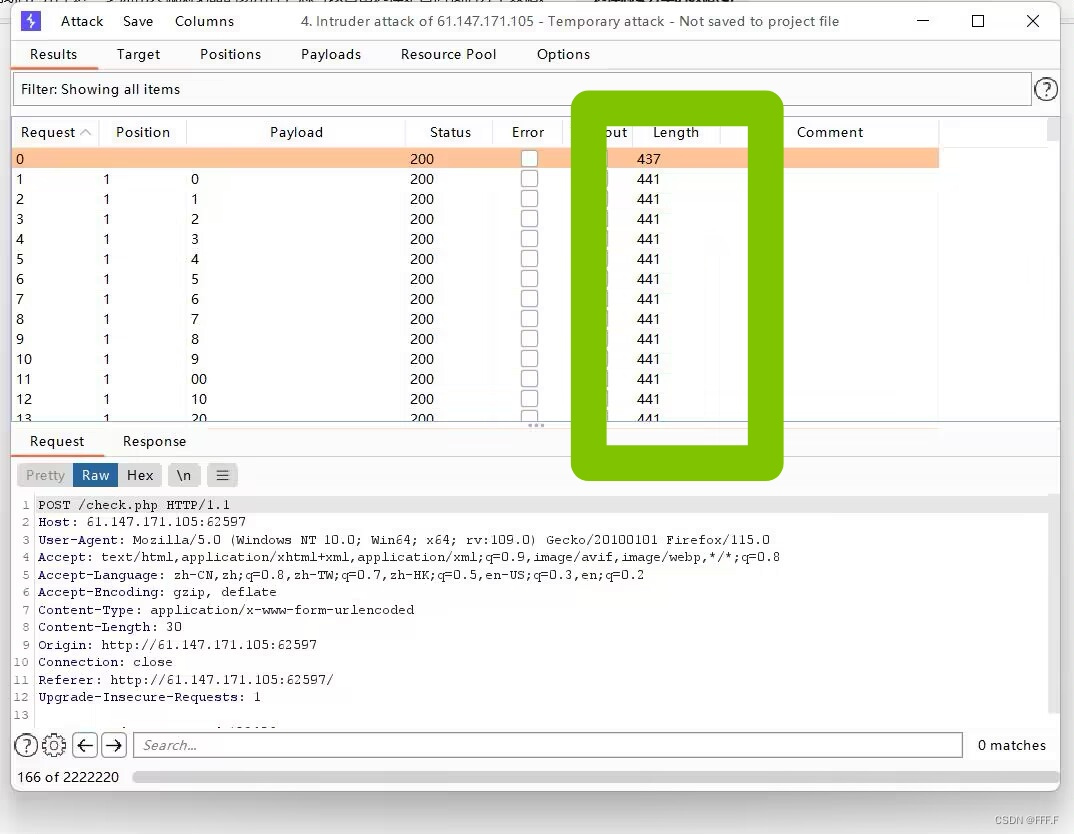

在payload界面进行爆破前的设置,设置密码类型和长度,开始爆破

在爆破完成后,我们可以看到第一个的length和别的都不一样,这就是我们要找的密码

返回登录界面输入密码得到答案

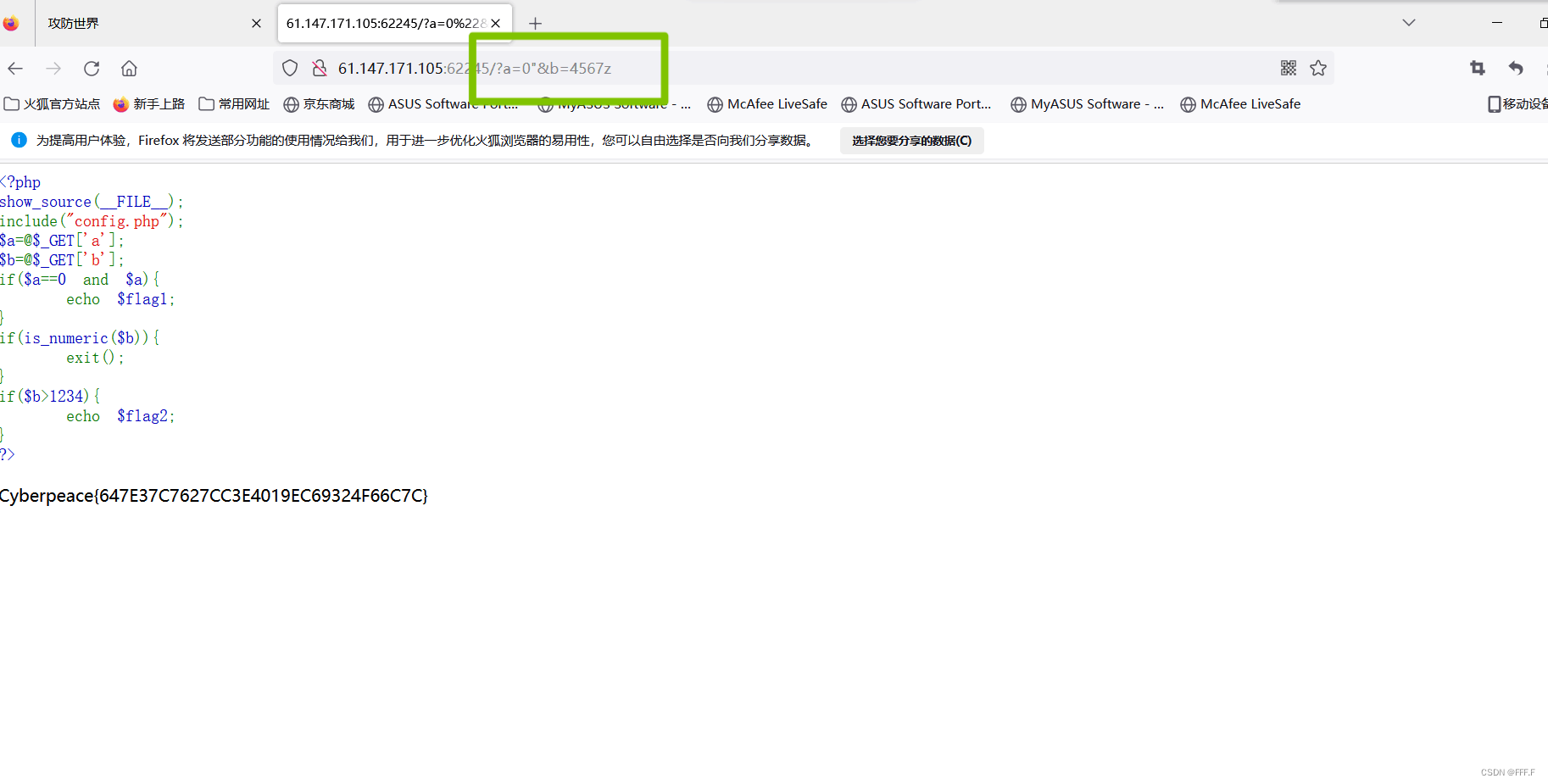

4. simple_php

打开题目我们可以看到一串php代码

标记一的意思是指:a=0且a时真命题输出flag1

标记二的意思是指:如果b是纯数字就退出, 如果b大于1234那就输出flag2

结果很明显我们要得到完整的flag就要保证a=0并且b不是纯数字的同时要大于1234(这里的b我们可以数字和字母混杂)

输入之后得到答案

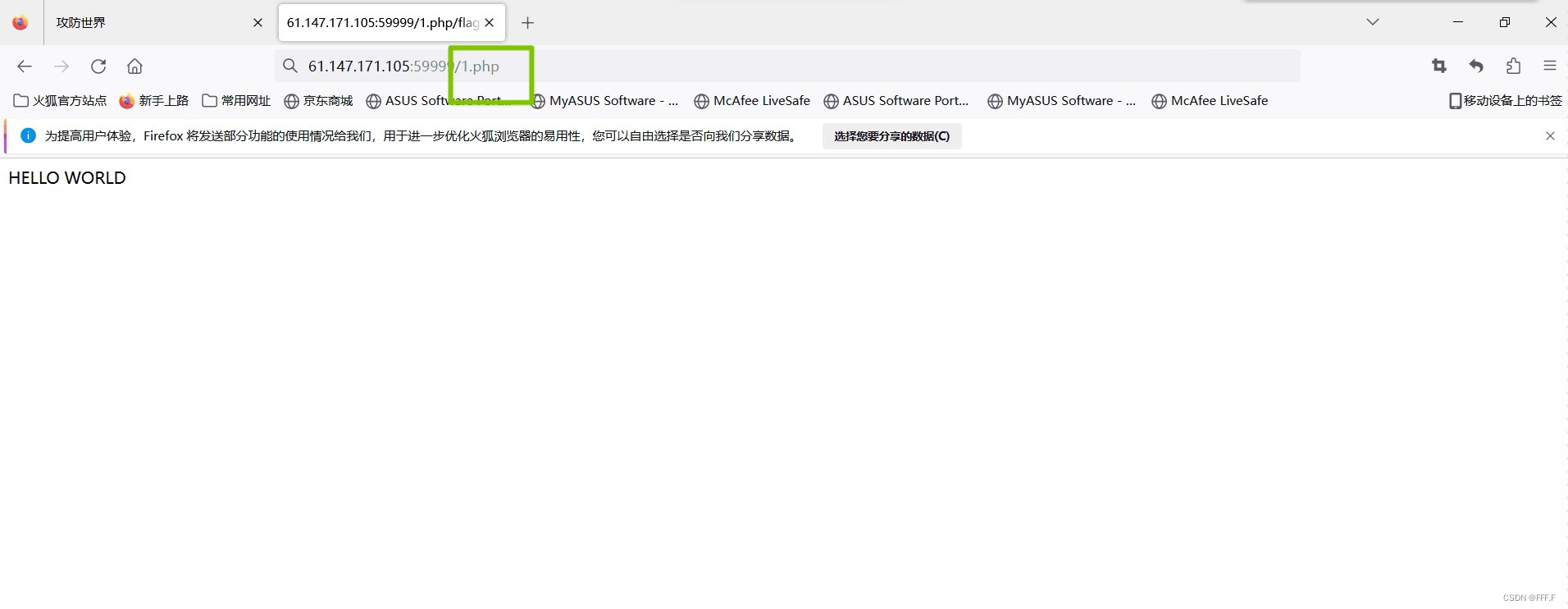

5.baby_web

打开网页我们看到“hello world”打我们注意到这个后缀名是“1.php”,但大多数情况首页的后缀应该是“index.php”

我们更改后缀后发现页面又跳转回来,所以我们要对他进行抓包,发送到repeater,send之后我们就可以得到答案

以上!

4829

4829

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?