SQL注入攻击的原理基于以下几个关键点:

- 输入验证不足:Web应用程序未能对用户输入进行充分的验证和转义处理,允许恶意输入被嵌入到后续的SQL查询中。

- 动态SQL查询:应用程序在创建SQL查询时直接使用用户输入,而没有适当的处理或参数化查询。这使得恶意用户可以更改SQL查询的结构和意图。

- 后端数据库执行:被修改的SQL查询被后端数据库执行,导致数据泄露、数据损坏或其他恶意活动。

SQL注入分类

SQL注入是一种常见的网络攻击方法,攻击者通过在输入中插入或“注入”恶意的SQL语句来欺骗后端数据库系统。SQL注入技巧可以根据其方法和目标被分为几种不同的类型:

1. 基于错误的SQL注入(Error-based SQLi)

- 描述:通过故意输入错误的SQL查询,观察返回的错误信息,以此获得关于数据库结构的信息。

- 用途:用于识别数据库类型、表名、列名等。

2. 盲SQL注入(Blind SQLi)

- 描述:在无法直接观察查询结果的情况下使用。攻击者通过发送特定的SQL查询,并观察应用程序的响应或行为来推断信息。

- 分类:

- 布尔型盲注:根据页面返回结果是真是假来判断条件。

- 时间盲注:基于查询执行时间的延长来判断查询的真假。

3. 基于联合的SQL注入(Union-based SQLi)

- 描述:利用SQL的

UNION操作符将恶意查询与原始查询合并,以获取额外的数据。 - 用途:可以用于从数据库中提取数据。

4. 基于堆叠的SQL注入(Stacked Queries SQLi)

- 描述:在单个HTTP请求中执行多个SQL语句。这要求后端数据库支持堆叠查询。

- 用途:可以用于在数据库中执行额外的SQL语句,例如插入或删除数据。

5. 带外SQL注入(Out-of-band SQLi)

- 描述:当直接的数据传输不可能或不可靠时使用。它依赖于数据库服务器能够向攻击者的服务器发送数据。

- 用途:在基于错误和盲注技术无效时使用。

6. 基于时间的SQL注入(Time-based SQLi)

- 描述:一种盲注技术,通过在SQL查询中插入特定的延时命令,观察页面响应时间来判断条件。

- 用途:在无法通过错误消息或页面内容获取反馈时使用。

7. 二次注入(Second Order SQLi)

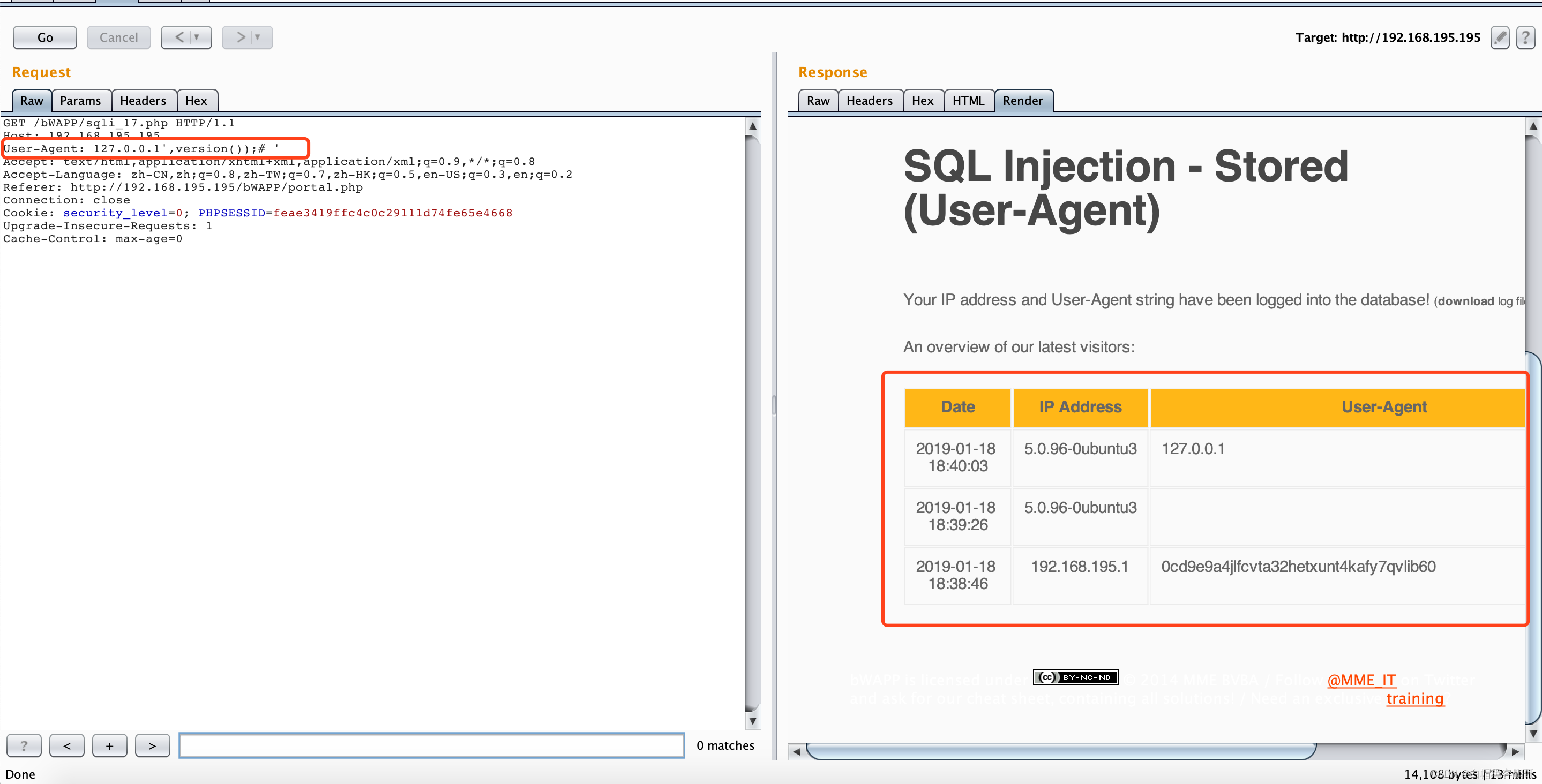

- 描述:攻击者先将恶意数据输入到数据库中,然后再通过另一个查询触发。

- 用途:在原始数据不直接用于查询,但后续被另一个查询使用时有效。

攻击方式

- 获取敏感数据:通过插入如

' OR '1'='1的SQL代码,攻击者可以绕过认证,访问或修改敏感数据。 - 数据库结构操作:攻击者可能通过SQL注入删除表、修改表结构或执行其他破坏性操作。

- 执行命令:在某些情况下,攻击者可以通过SQL注入执行数据库服务器上的操作系统命令。

示例

假设一个Web应用程序有一个登录表单,其中用户输入用户名和密码。在后台,应用程序可能执行如下SQL查询来验证用户:

SELECT \* FROM users WHERE username = '[user\_input]' AND password = '[pass\_input]';

如果应用程序未对user_input和pass_input进行适当的验证或转义,攻击者可以输入:

' OR '1'='1

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

11万+

11万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?