随着 ProjectDiscovery 的崛起,Nuclei、Katana、Subfinder、Naabu 以及最新添加的 cvemap 等工具纷纷出现,以增强勇敢者的武器库。

CVEmap 和 Nuclei 缺少功能

大多数渗透测试人员对缺少将cvemap结果直接“映射”到现有核心模板的功能感到失望。

这个绝对必要的功能今天并不存在,我希望它会改变——我将在GitHub上创建一个问题来解决这个问题。然而,我决定自己在本指南中解决这个问题,因为可能根本没有解决方案。

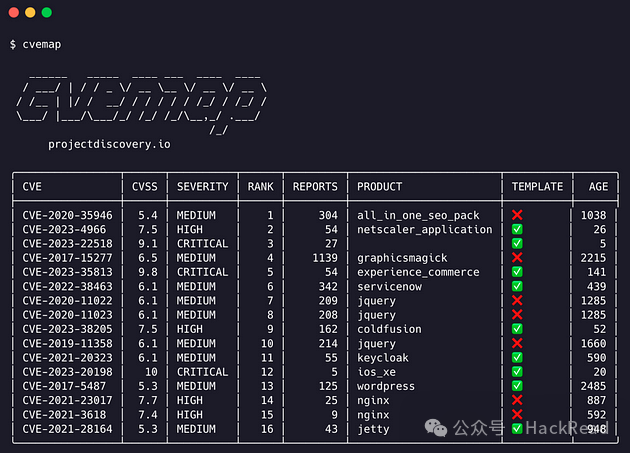

幸运的是,现有的 nuclei 模板使用与 CVE 相同的命名约定,并且 nuclei 支持一个参数,您可以在其中直接输入所需模板的 ID。CVEmap 的-template标志很好地告知了模板存在于 Nuclei 中,但不幸的是,它没有告诉您如何以及在哪里找到它。

通过结合这些信息,我想出了一个不好看但简短的解决方案。

解决方案

利用一点bash glue,我们就可以创建以下脚本。

此脚本扫描targets.txt文件中的目标,并根据 cvemap 的标准筛选 Nuclei 模板。命令扩展 ( $(…)) 创建模板 ID 的结果列表,以逗号分隔,Nuclei 接受该列表作为有效的模板选择。

nuclei -l “targets.txt” \

- id “ $(cvemap -template -list-id -silent \

-age'<365'-q' “远程代码执行” is_remote:true'-vendor cisco |

tr -s'\n'',') “ \

-o “output.txt”确切地说,在这种情况下,该命令会扫描为攻击者提供 RCE 且不到一年的思科产品的 CVE。这不是很棒吗!?

您可以随意更改第 3 行的查询以满足您的目的。其他行是必需的。

因此创建了一个带有标志的cvemap标志-template,它会通知模板存在

获取网络安全优质免费学习资料与干货教程+

送渗透工具、技术文档、书籍,面试题、视频(基础到进阶。环境搭建,HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等)、应急响应笔记、学习路线。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

374

374

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?