1、前言

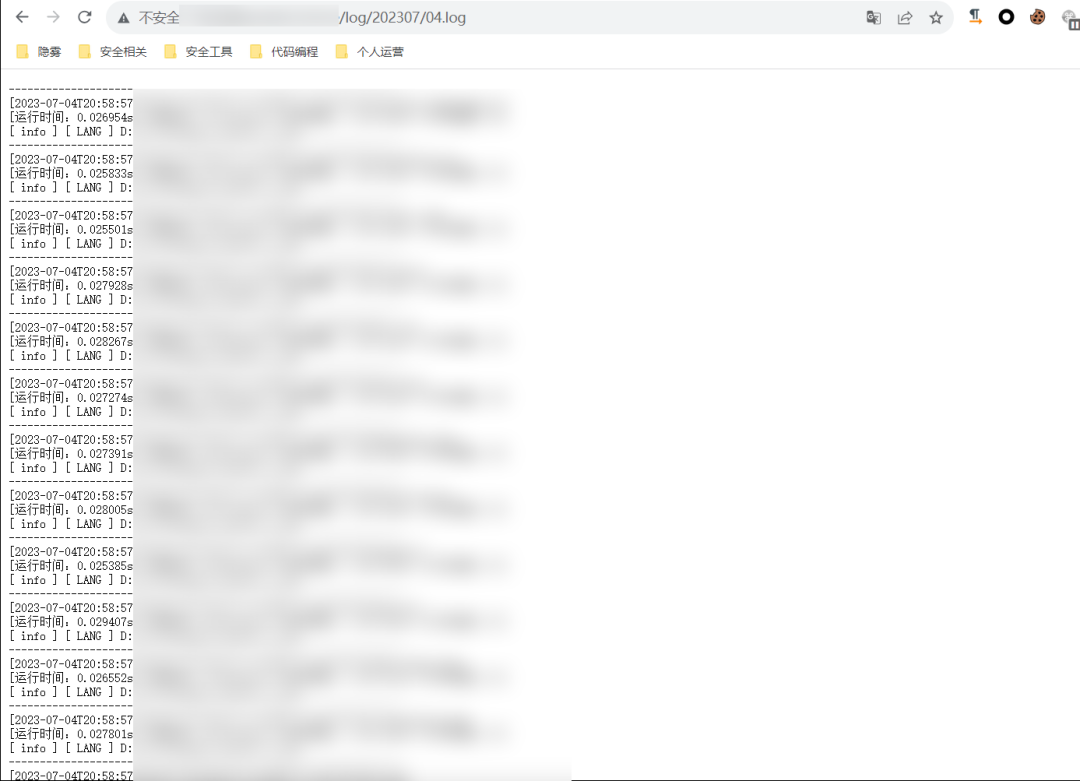

TP框架有一个日志泄露的漏洞,如果我们能够快速的提取日志中的敏感数据,那么就能造成意想不到的危害

2、开始

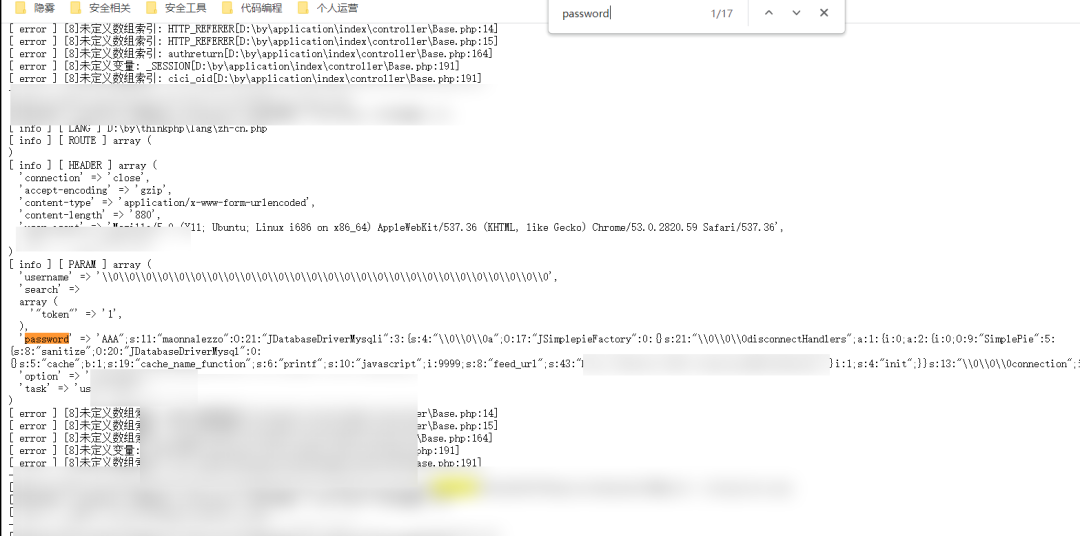

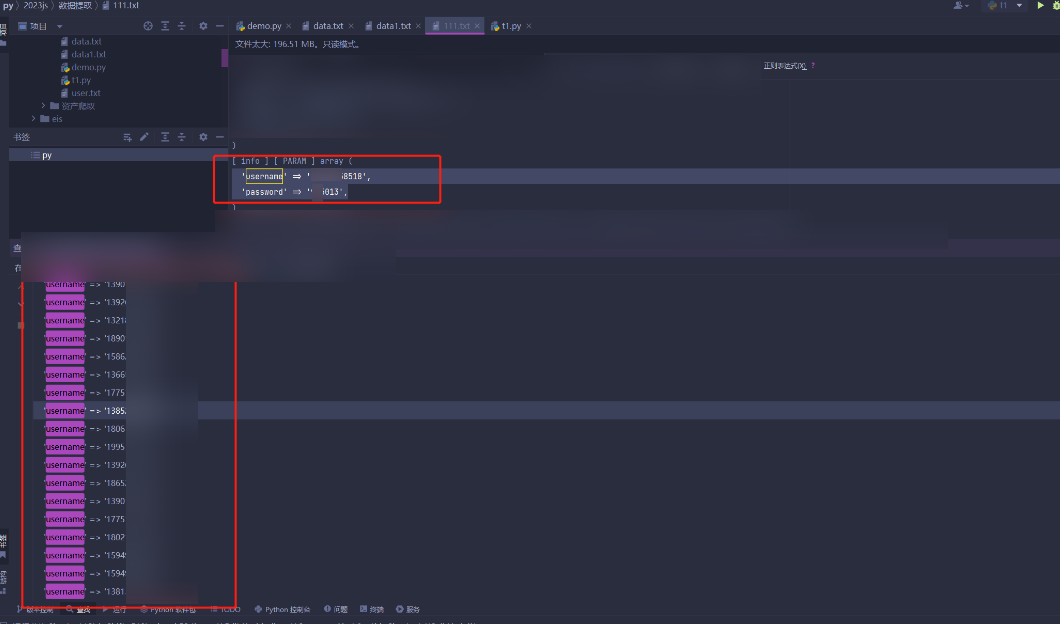

开始一个url,然后给我们的是一些数据,我们要快速定位里面的敏感信息,就可以搜username,name,password,pass,admin等敏感字符串

这里通过搜password

找到一些账号名和密码,但是很少,那么能不能遍历日志,从里面再提取呢?

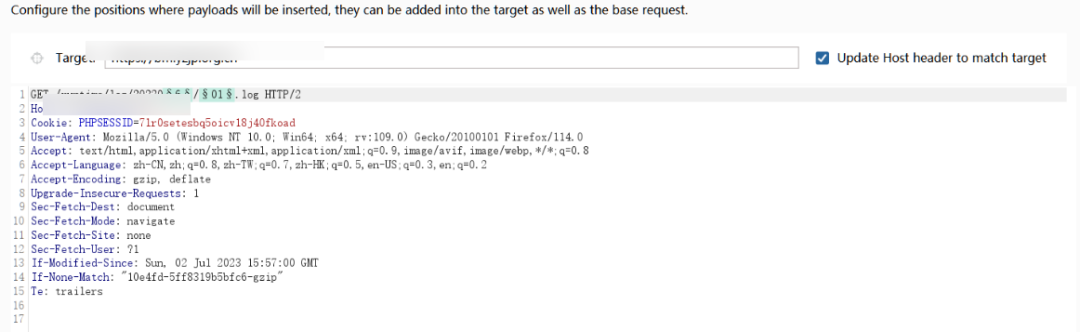

这里使用burp批量去跑就可以了,爆破月和日,得到大量的日志

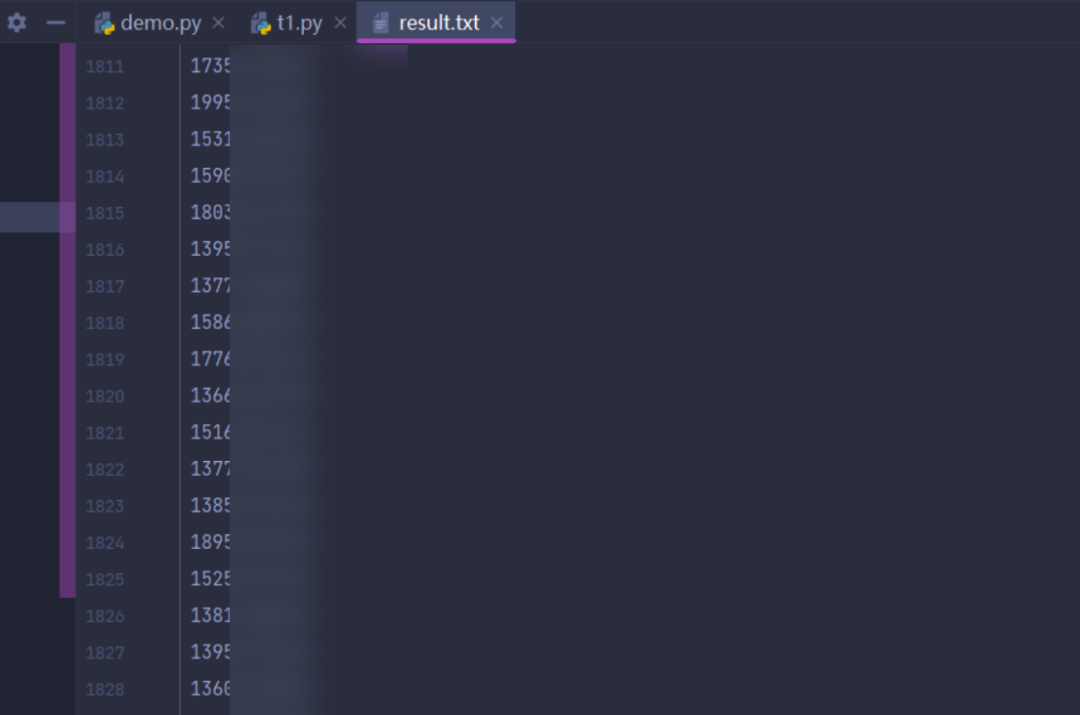

那么再写一个python脚本,提取里面的账号密码就可以

密码都是默认的,手机号后六位

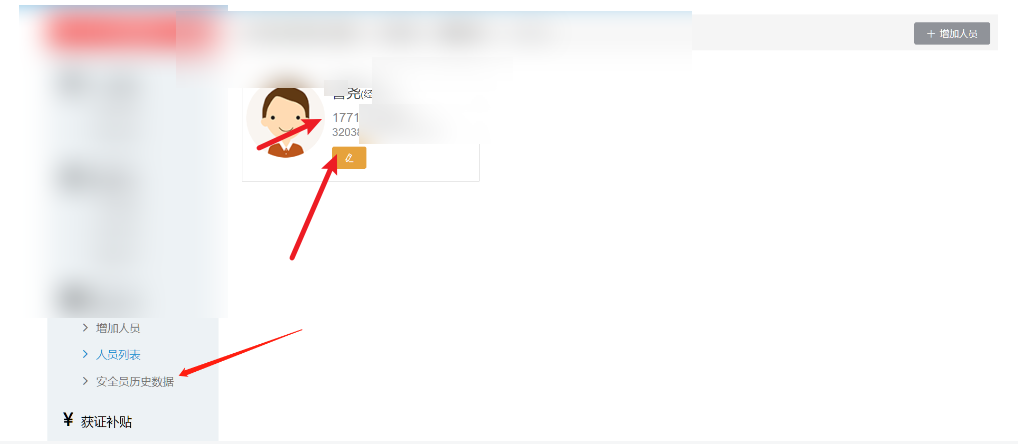

接着去登录

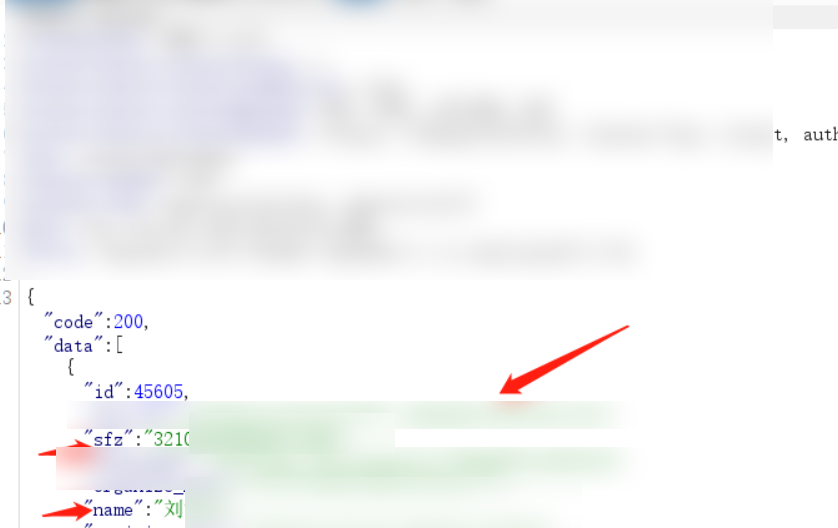

泄露手机号和身份证

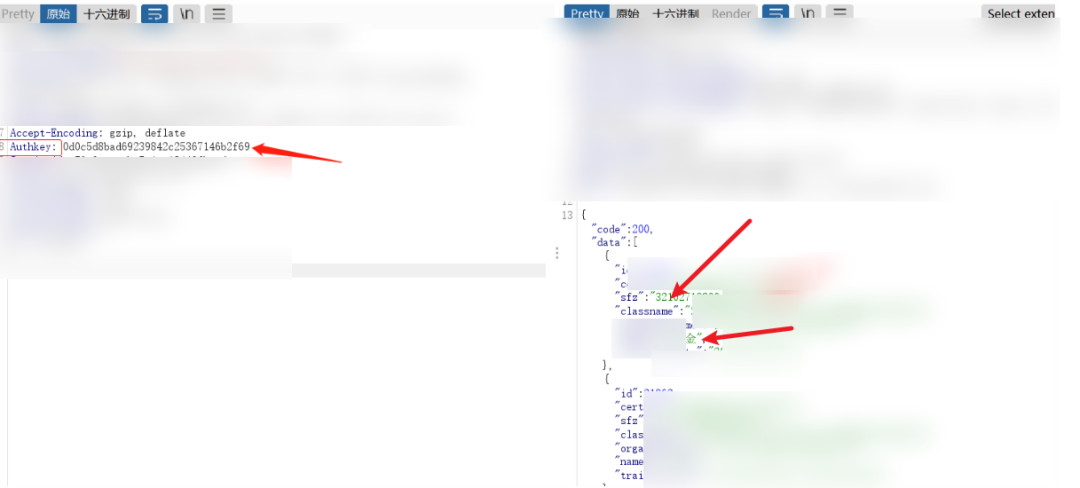

通过抓包发现,有一个鉴权的值

再通过脚本去提取这个值,接着遍历

2、后续

后续就没有了,我们打攻防平时就拿两个分,权限分和数据发,像这种没过百万的有效数据,分很少的。

后续把记录都删了,做一个守法公民,毕竟是正规攻防,稍不注意就可能被抓走

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

文章讲述了在TP框架中发现的日志泄露漏洞,通过搜索敏感词如密码,发现少量账号信息,随后利用burp进行批量处理提取更多日志。作者还展示了如何通过Python脚本提取默认密码(如手机号后六位),并揭示了一个鉴权值。文章强调了合法攻防的重要性,内容主要涉及网络安全技术和数据保护实践。

文章讲述了在TP框架中发现的日志泄露漏洞,通过搜索敏感词如密码,发现少量账号信息,随后利用burp进行批量处理提取更多日志。作者还展示了如何通过Python脚本提取默认密码(如手机号后六位),并揭示了一个鉴权值。文章强调了合法攻防的重要性,内容主要涉及网络安全技术和数据保护实践。

666

666

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?