前言

大家好 我是spider。今天出一期应急响应。hw在即你还是初级?学习一下子吧 兄弟,我给大家整实际案例上去

本期木有太多废话 都是干活 直接上思路和步骤

查弱口令/可疑账号

1、查看服务器是否有系统弱口令、web弱口令等,远程管理端口是否对公网开放。实际情况与运维沟通

2、查看服务器是否会新增可疑账号、新增账号

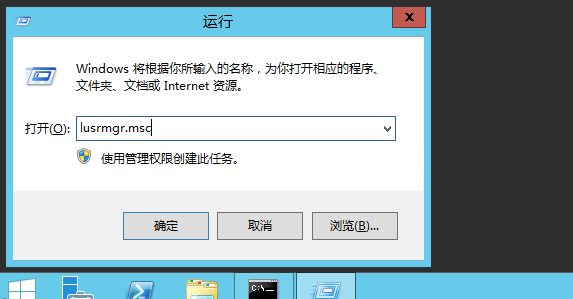

打开cmd输入lusrmgr.msc(本地用户和组)

看管理员组有没有新增可疑的用户。如果有的话就禁用或者删除即可

可见当前的管理员只有两个

排查克隆账号

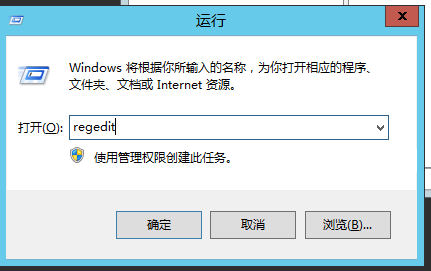

WIN+R输入regedit

查看服务器是否存在隐藏账号、克隆账号等

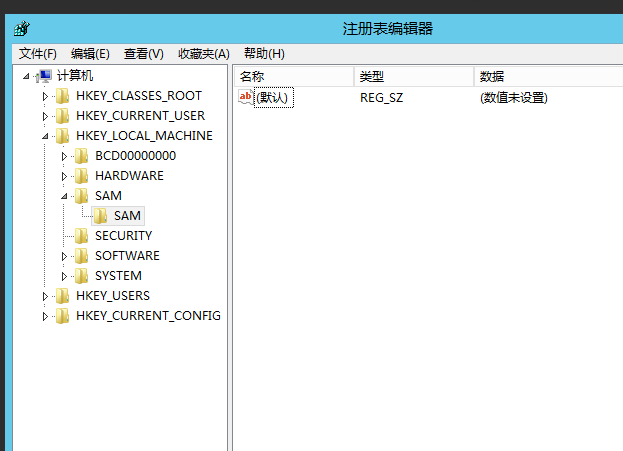

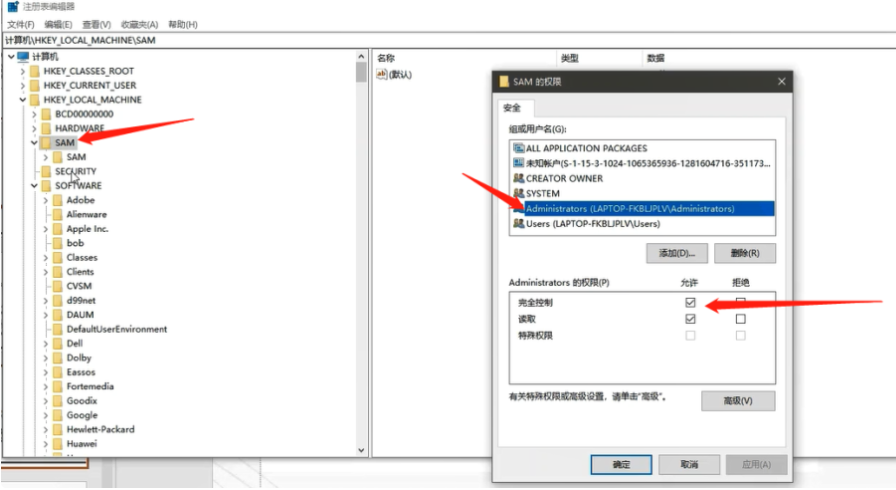

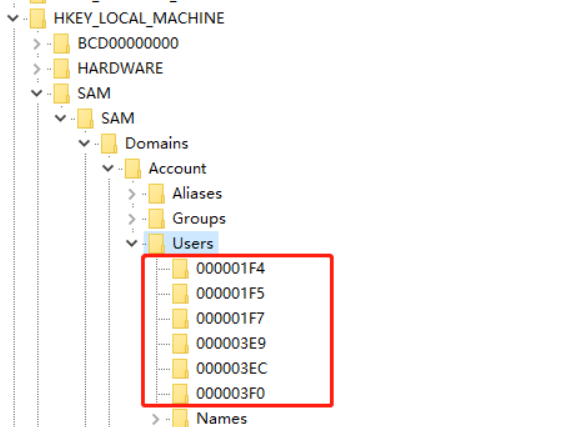

首先打开注册表查看管理员对应键值HKEY_LOCAL_MACHINE-SAM-SAM-Domains-Account-users

可见产生了一个问题:有时候会看不到他的子目录,这是因为权限问题,可以对当前的用户进行一个赋权操作就可以看到了

给完权限之后就可以看到了

有时候可以上工具的时候也安排一下d盾去扫描一下子也不错

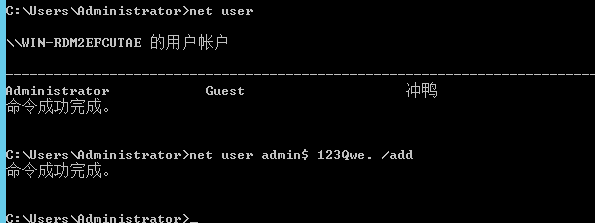

我先创建一个隐藏账户给大家演示一下d盾

把d盾复制过去

打开检测

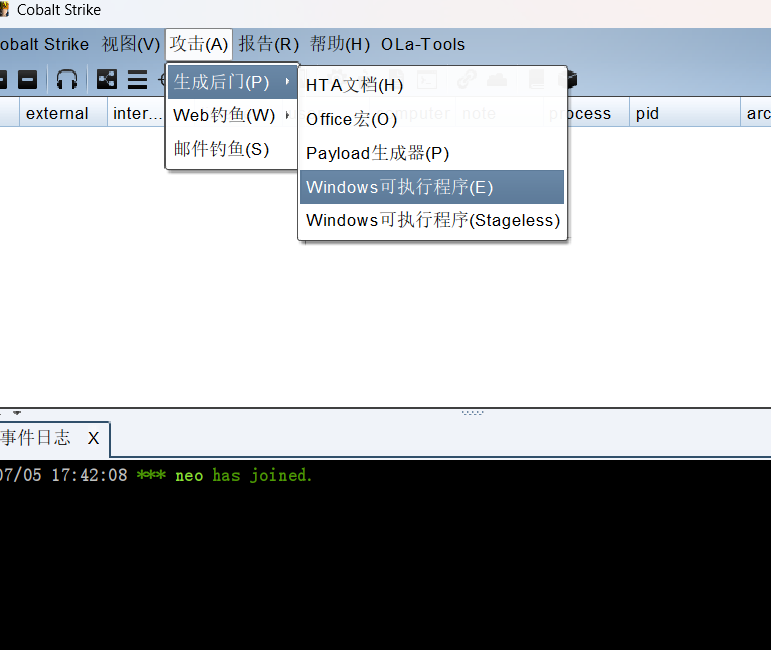

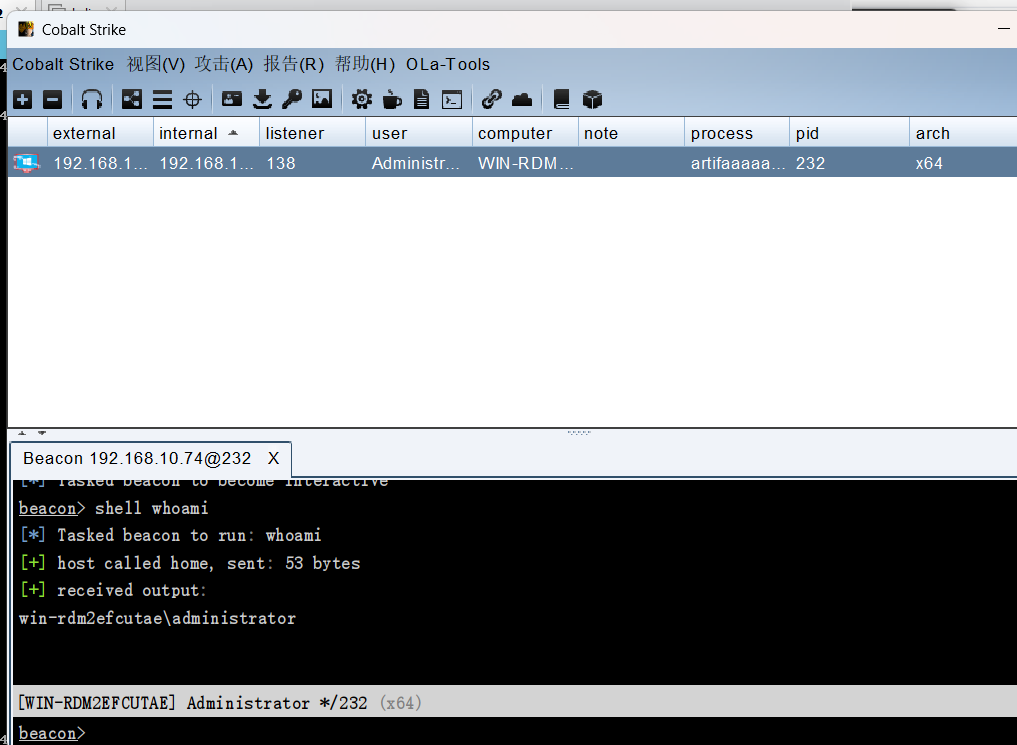

现在上一个cs马然后给大家演示应急效果

生成木马

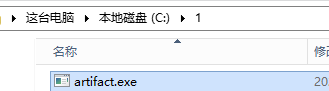

然后把木马丢在虚拟机里上线

点击上线开冲

排查异常端口、进程

排查异常端口

-

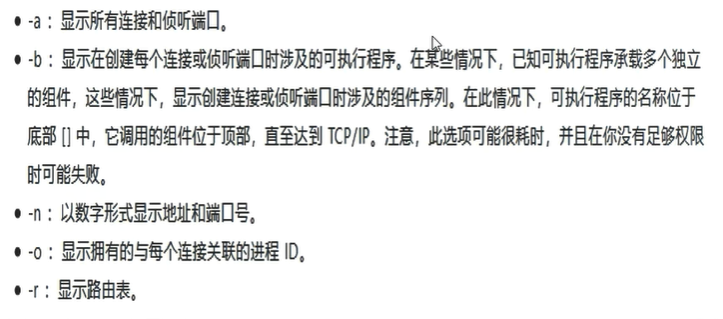

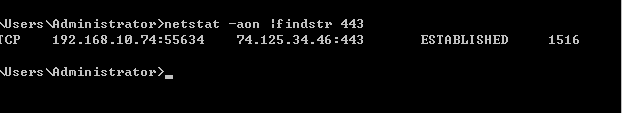

a、检查一下端口的连接情况、是否有远程连接、可疑连接,定位可疑的Established

首先我们要排查那些进程是跟外网进行通信的

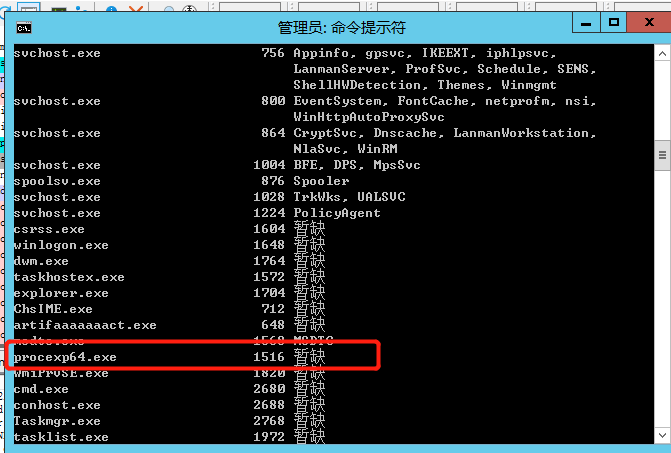

根据netstat定位出的pid,再通过tasklist命令定位到他的相关进程是什么

使用命令:netstat -aon

Established的意思是确定的 正在连接

用tasklist | findstr “pid”

如果感觉netstat -aonb查出的外联IP有异常的话,可以拿到威胁情报平台上查询看看。如果是恶意IP,可以直接做下一步处理

可疑进程

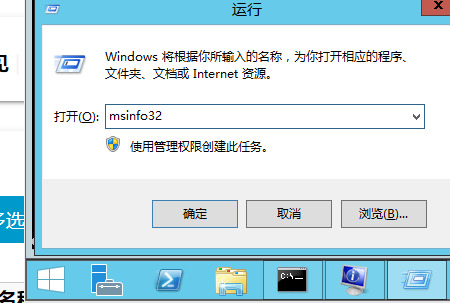

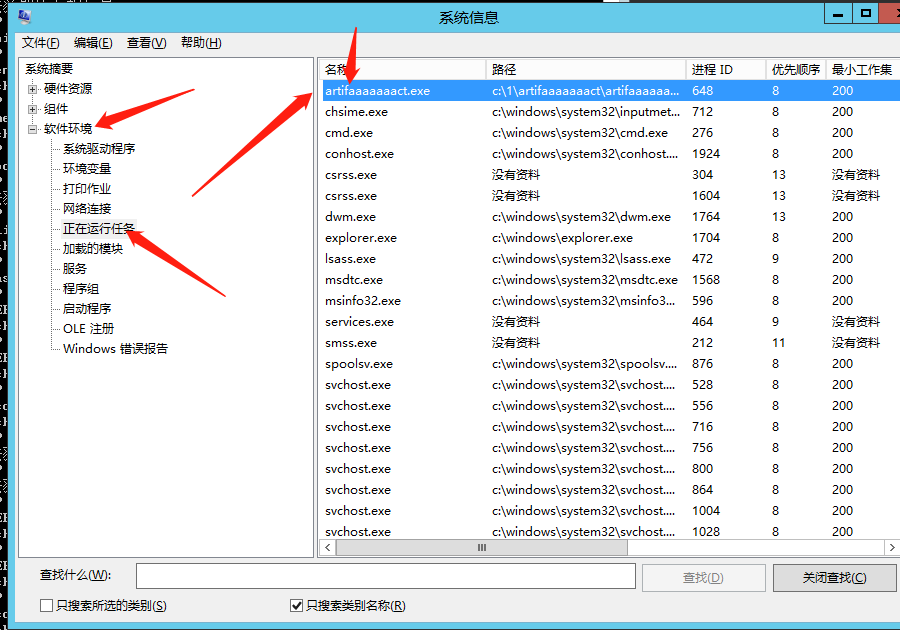

直接Win+R输入msinfo32回车即可打开

这里可以看到每一个正在运行的程序的运行时间、pid、名称、路径

也可以在这里直接按照名称来搜索正在运行的程序相关信息情况

因为我的木马比较活跃所以这里一打开就能看见我的马子了

也可以用工具来进行排查

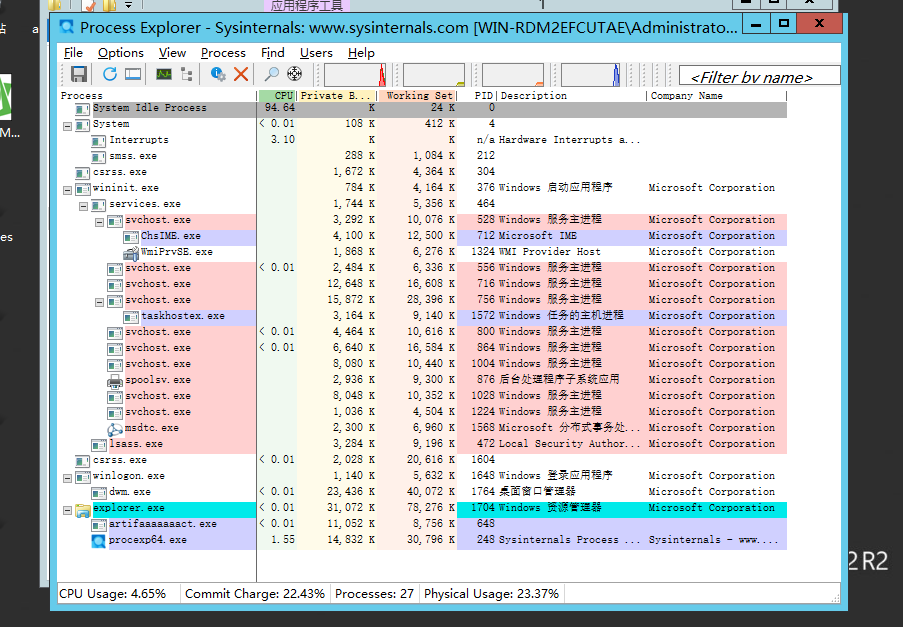

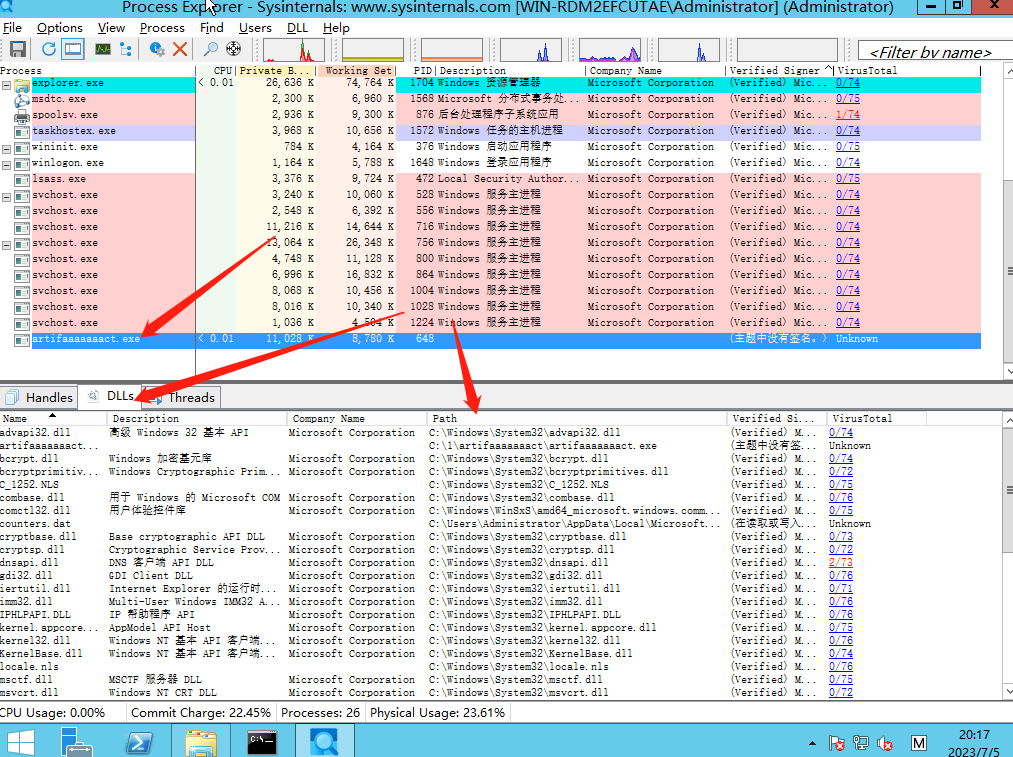

这里推荐微软的工具procexp64.exe

这个工具展示的信息是比火绒剑那些还要多的,还可以显示每一个应用程序是否有签名

刚打开的时候是这样的

现在页面上这些信息还不够

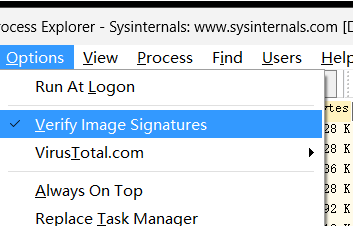

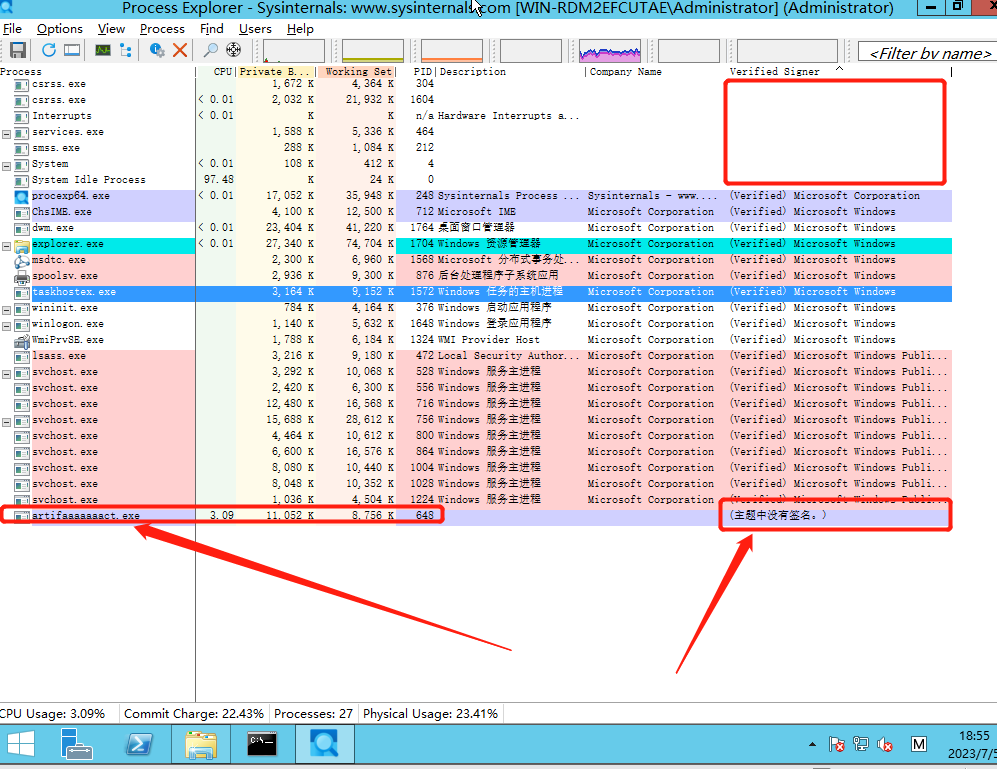

我们要扩展信息,点开options把证书签名这个选项打开

然后排序一下签名证书那一列

下列可见我们的木马并没有签名

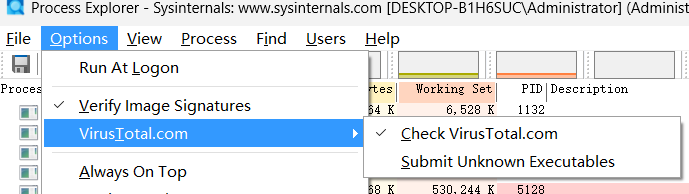

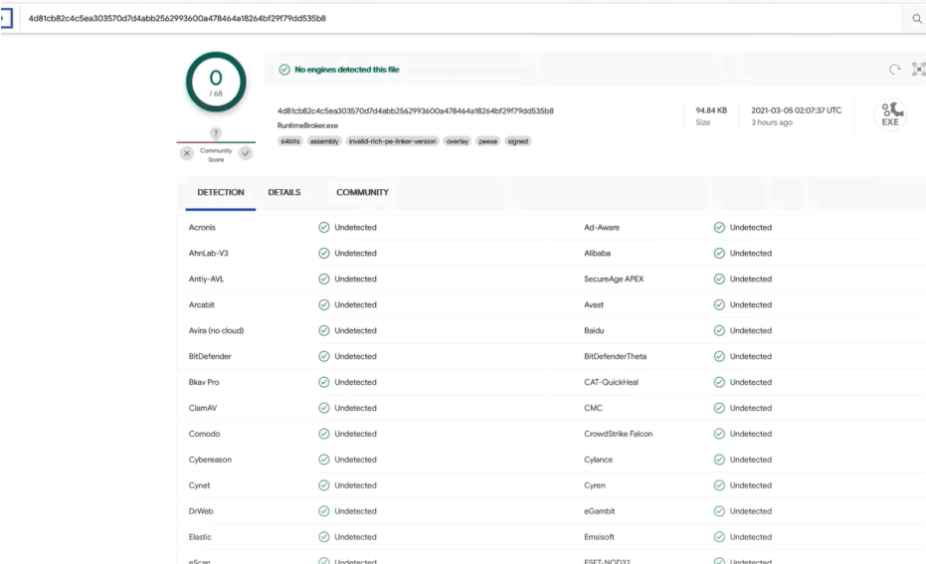

还有一个选项功能可以把所有的进程一建发送到VT平台上进行批量扫描

现在我带大家尝试一下子

这里显示找不到,有点奇怪,我们现在去找点检查的时候url跳出来的VT平台

我这里出了点小小的问题,无法访问到VT平台

但是木有关系,如果系统正常的话, 他是这样的

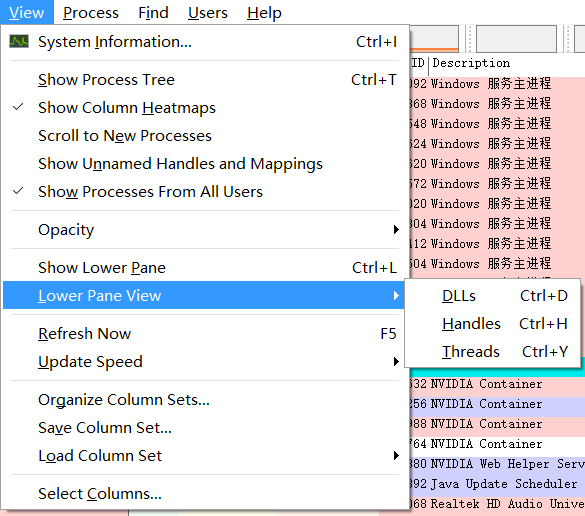

此外他还有一个功能

这里可以把当前所有的程序的DLL文件显示出来

我们可以选择我们的cs马子进行分析dll

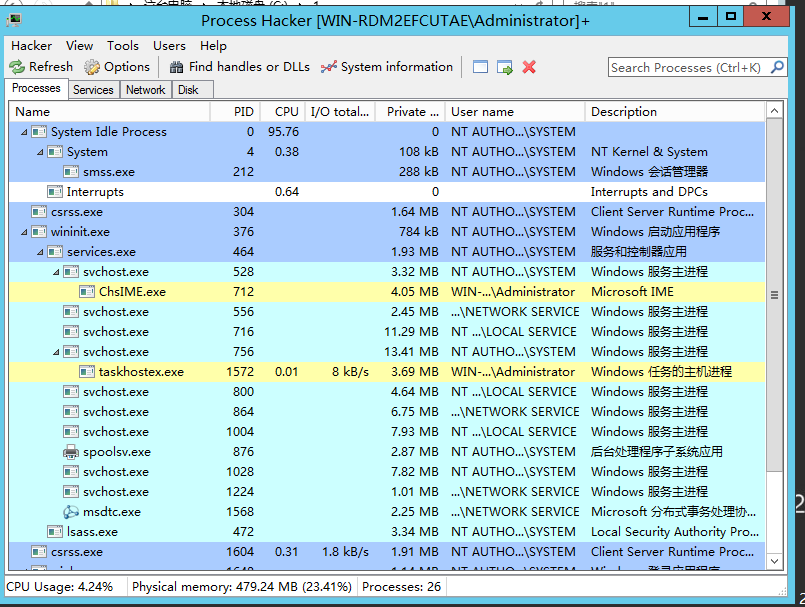

这里也可以使用Process Hacker工具,跟上面那个差不多,只是多了一两个功能,

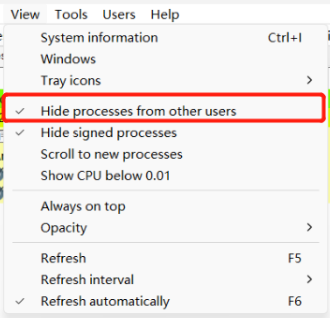

筛选功能

例如:

只显示当前用户的进程信息

当我打开时 时这样的

当我们筛选过后,就只剩下这几个进程在运行

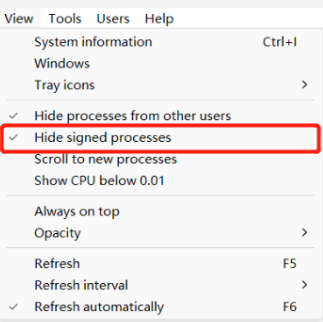

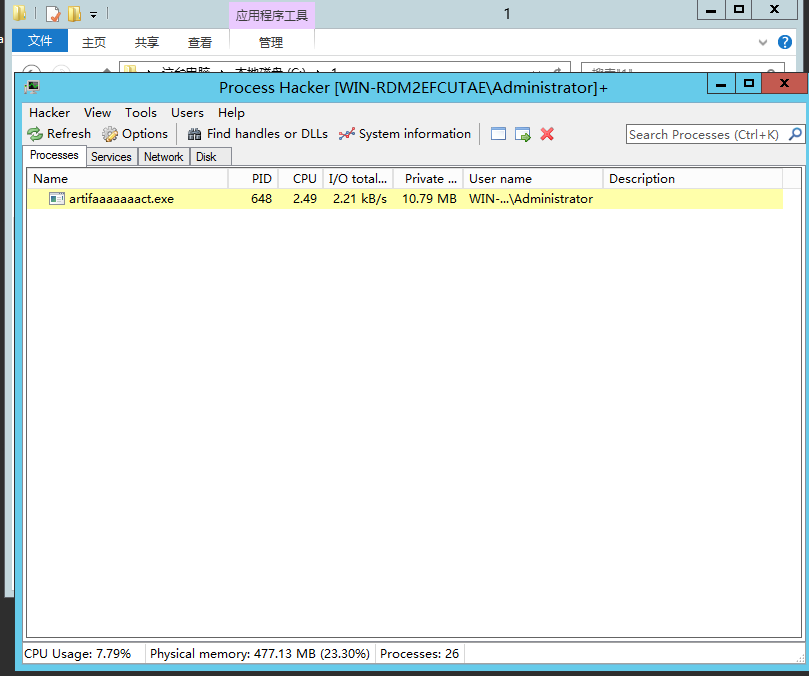

还有另外一个选项非常好用,即使经过上一个步骤筛选之后任然剩下很多程序难以辨别也木有关系。另外一个选项即使筛选出木有签名证书的程序

如此看来我们的程序就只剩下一个了,那就是我们的木马

还有很多其他工具例如火绒剑啥的也行

这里总结一下观察文件的小技巧:

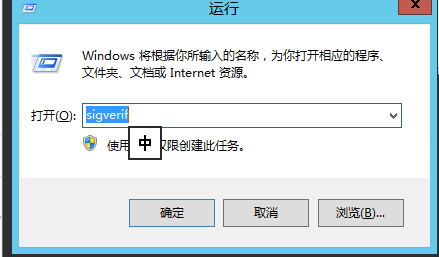

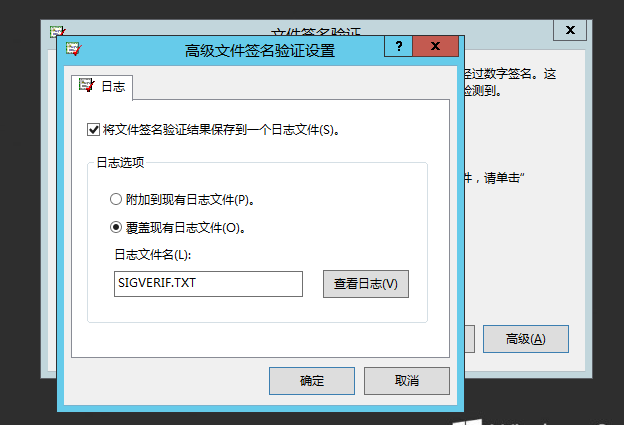

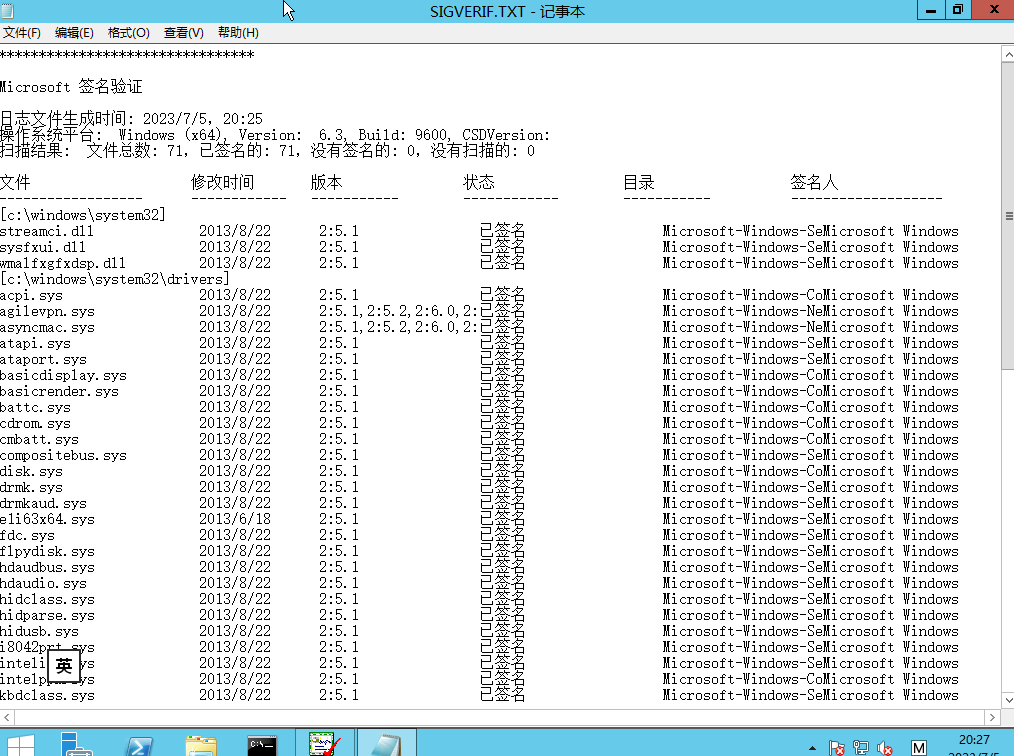

1、进程程序是否有签名?(也可以使用Win+R输入这个:sigverif显示系统中所有没有签名的程序)

输入之后回车

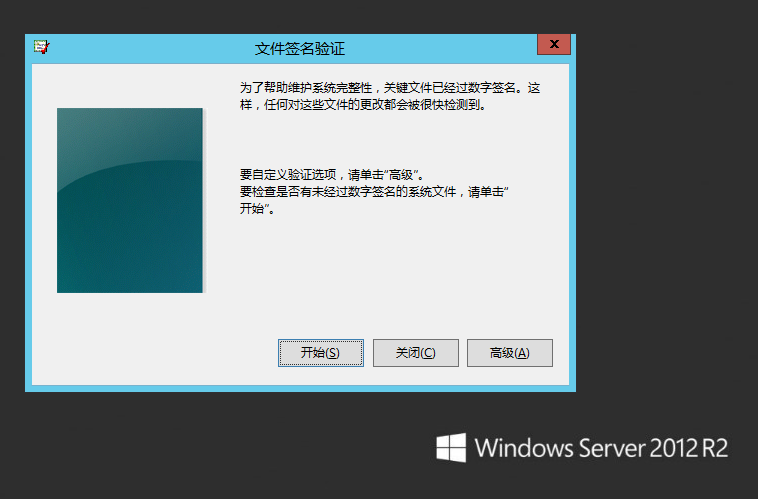

点击开始校验检查

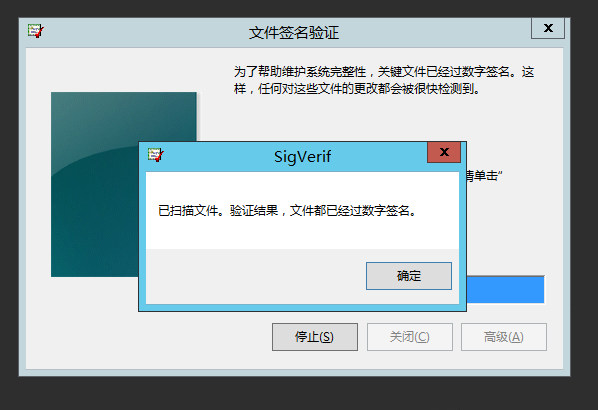

检查完成

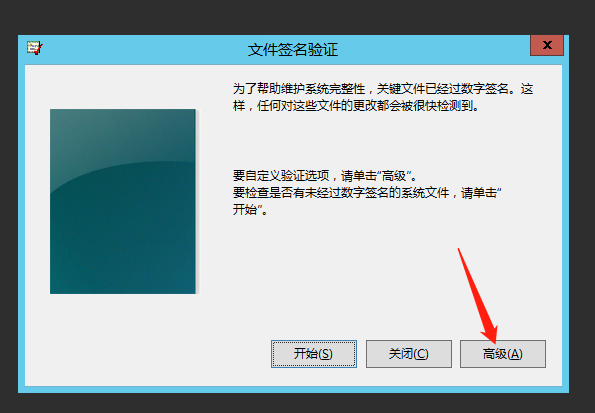

在这里我们点击高级

看一下刚刚的日志结果

点击查看

可以看到所有的进程文件的签名状态,清晰可见

查端口小技巧

再看看有无属主异常的进程

路径不合法进程

cpu或者内存资源长时间占用过高的进程

存在异常活动连接的进程

查看端口对应的PID:

-

netstat -aon |findstr "port"

在最后得到PID后。可以在任务管理器或者Porsess工具去查看进程

命令行也行 tasklist /svc

检查启动项、计划任务、服务

排查启动项:

win10:C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

这个文件中的程序开机都会自启动

如果咱是win11的话或者其他的可以使用任务管理器的启动去查看启动项

单击[开始]>[运行],输入regedit,打开注册表,查看开机启动项是否正常

-

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run -

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run -

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce -

HKEY_CURRENT USERSoftware Microsoft WindowsCurrentVersion\policies Explorer\Run -

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run -

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce -

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\policies\Explorer\Run -

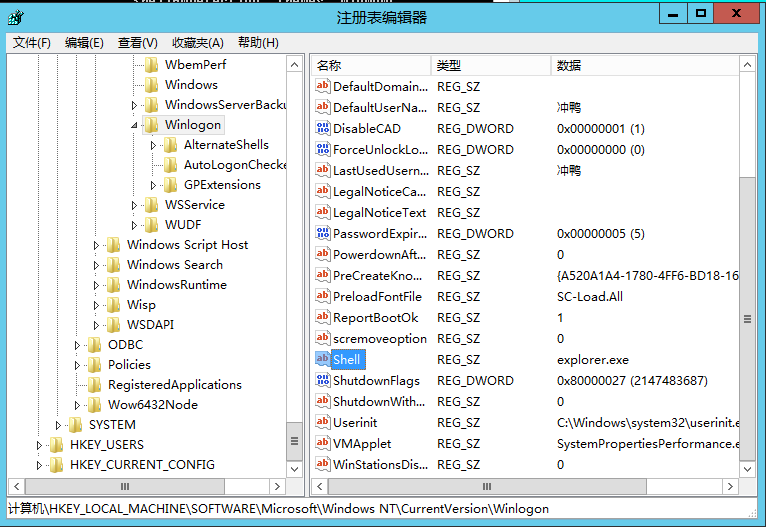

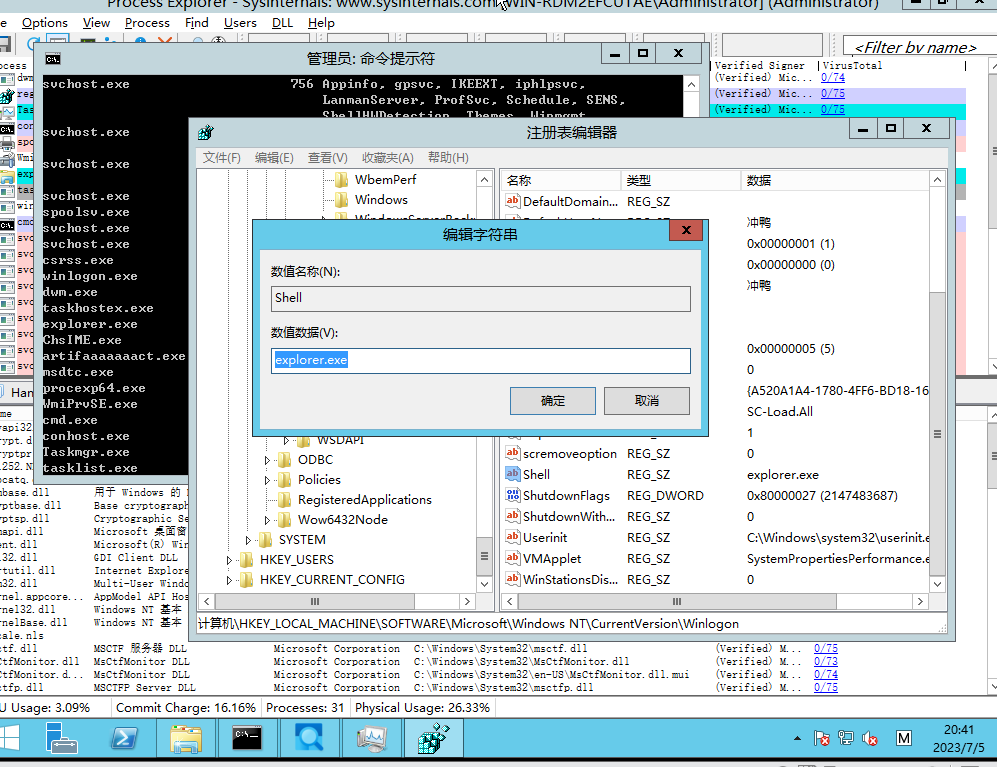

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon(shell键值)

这个winLogon中的shell中的键值如果加一个空格接一个exe的路径,那么在启动的时候就会启动两个程序

开机隐藏启动项的方式

就是这个地方,有一个权限维持小技巧交给你们啦哈哈哈哈

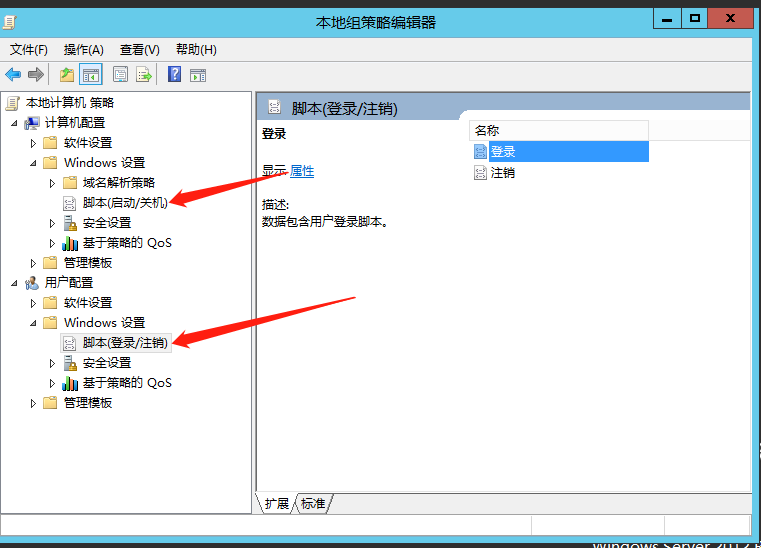

组策略gpedit.msc这里也需要关注一下

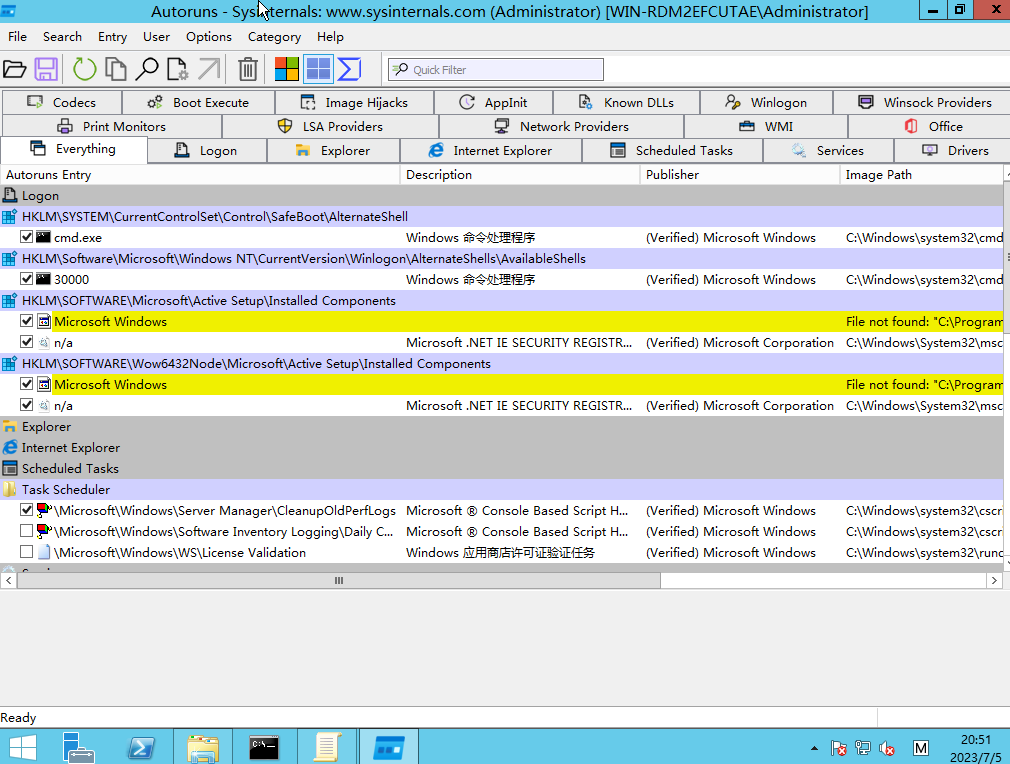

除了手工的方式也有工具的方式来进行查看

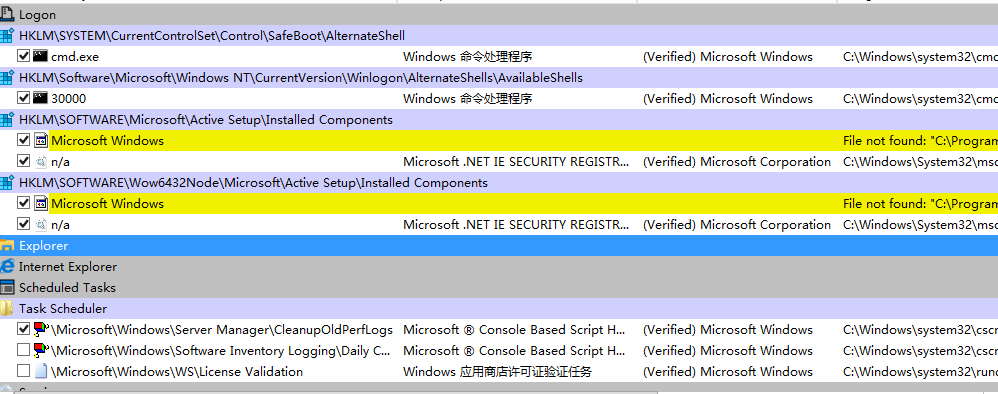

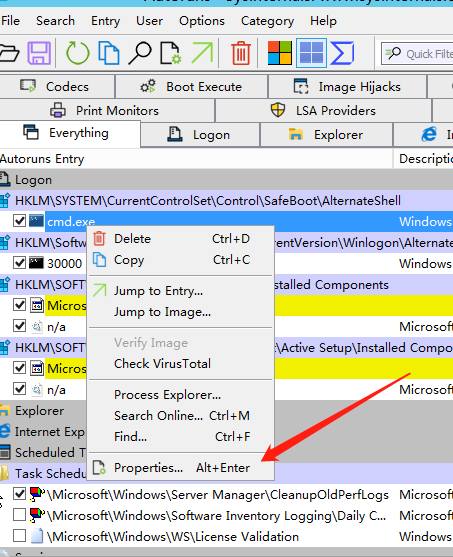

使用Autoruns工具进行查看(注册表提取)

打开之后可以看到所有的开机启动项都在这里

打上勾的都是自启动项

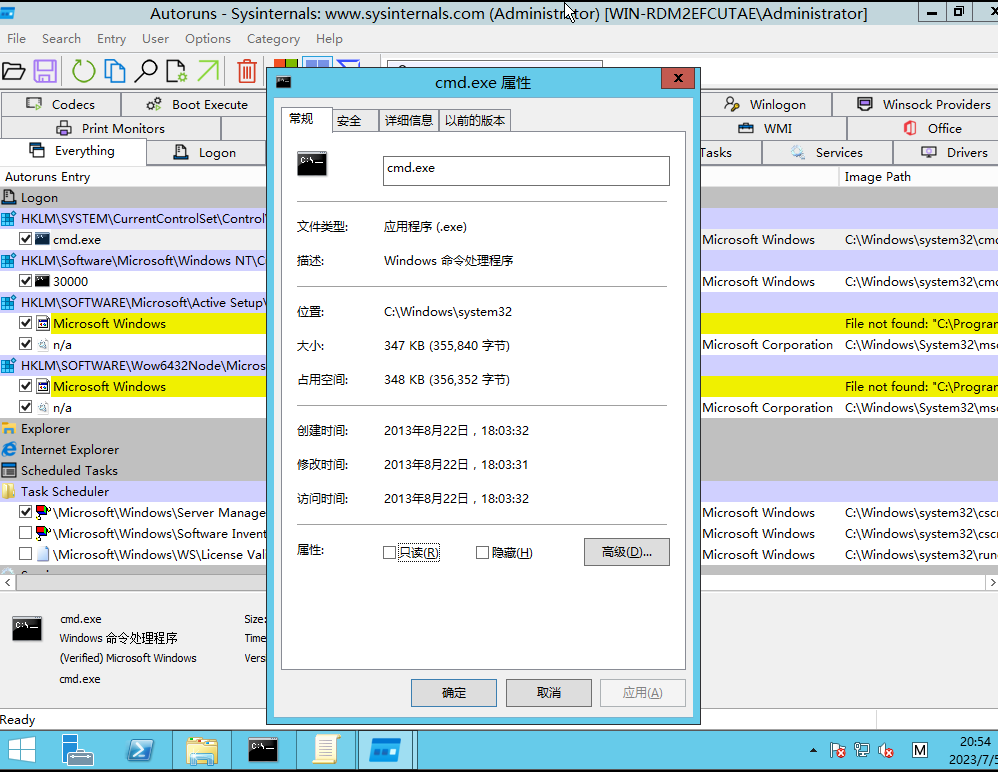

右键可以看到程序具体信息

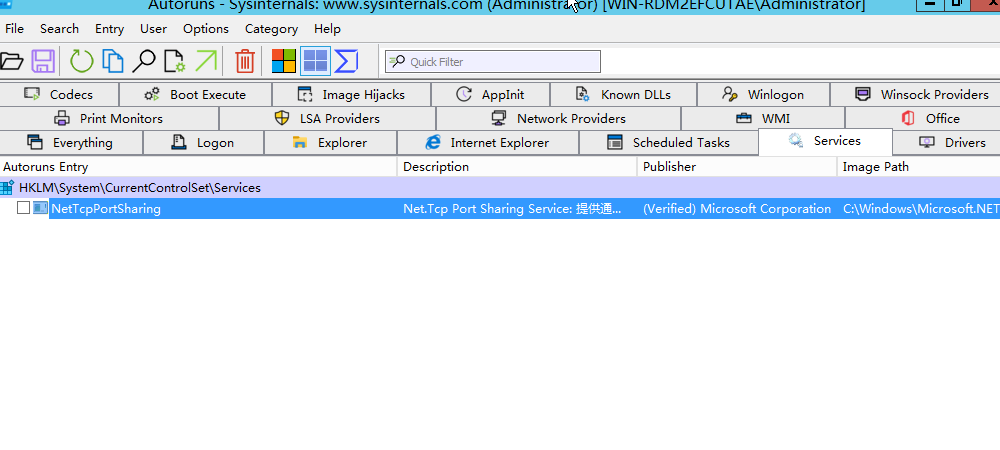

也可以去看看服务这一栏,有没有没签名的,没描述的这些重点关注一下就好了

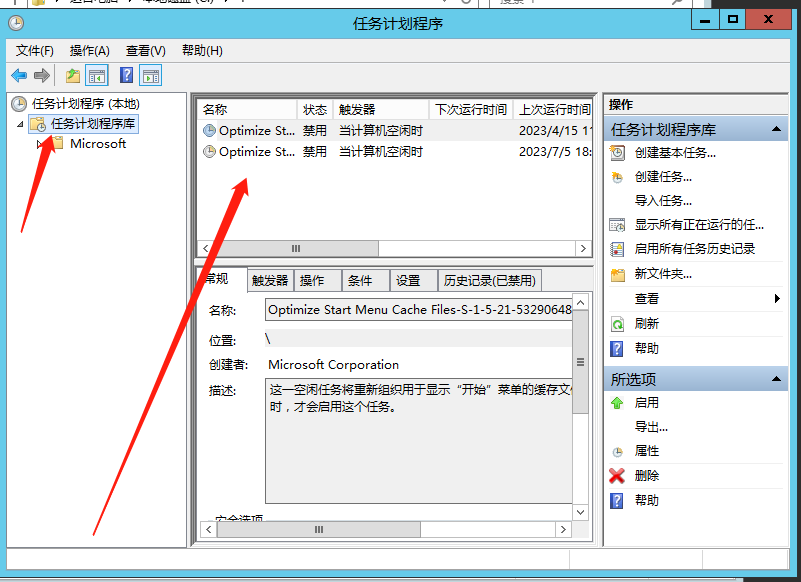

检查计划任务

打开taskschd.msc

检查计算机上是否与其他计算机通信的计划任务

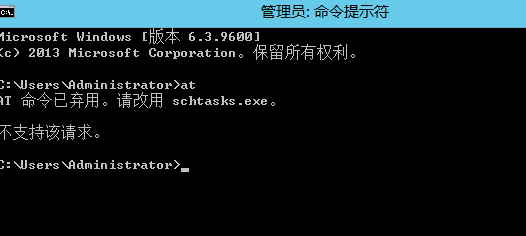

正常来说是没有的,没有的话就为空:at

不过这个版本已经启用了at了

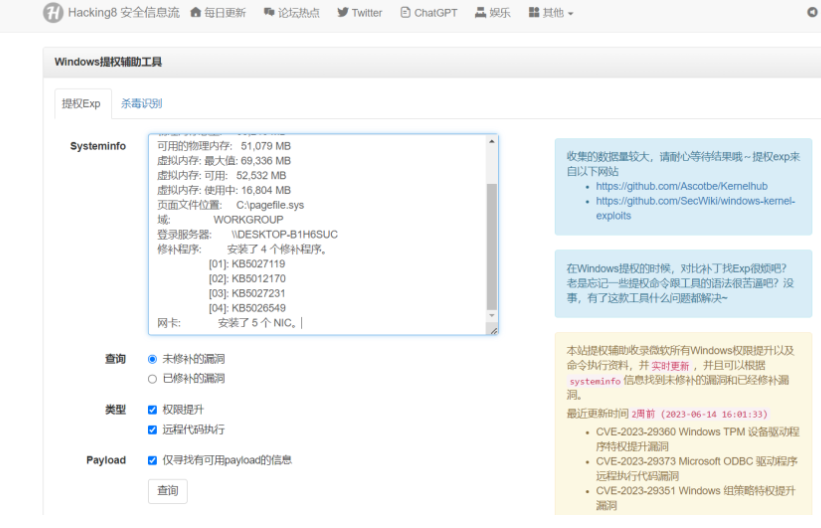

系统补丁漏洞排查

查看windows系统上可能存在的一些漏洞

查看systeminfo漏洞打补丁

在线漏洞补丁查询

https://i.hacking8.com/tiquan/

此外还需要多关注一下攻击者可能会留下来的一些攻击文件,例如fscan的扫描结果。猜测攻击者下一步的攻击思路

-

下载路径目录

-

回收站

-

临时文件(temp)

-

历史文件记录(history)

-

应用程序打开历史记录

-

搜索历史

-

快捷方式(LNK)

-

驱动driverquery

-

进程DLL的关联查询tasklist -M

-

共享文件(net share)

-

最近的文件(%UserProfile%\Recent) 复制括号里的命令到文件地址栏回车就行了

-

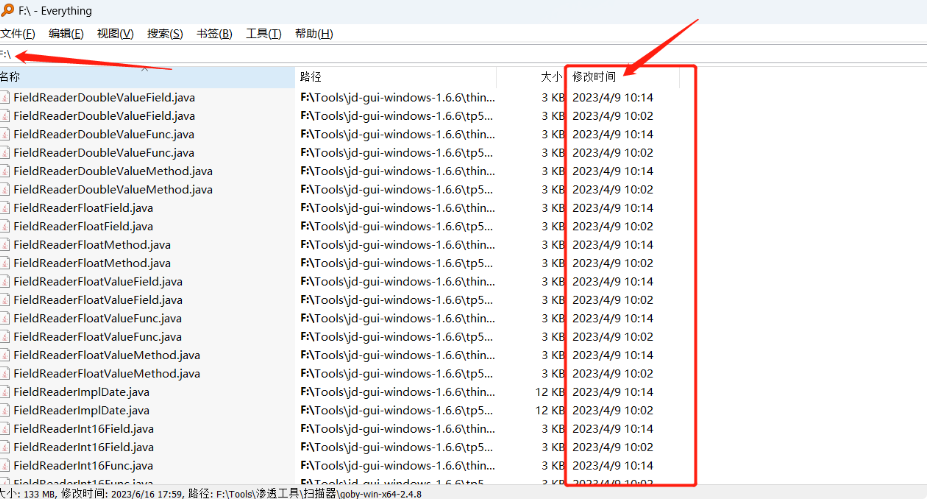

文件更新、文件最新创建。可以借助Everything软

按照盘符去搜索,点一下时间就可以了

日志分析

系统日志分析方法

首先他的前提条件是:它得开启审核策略。若往后系统出现故障、安全事故都可以查看系统的日志文件,排除故障,追查入侵者的信息等

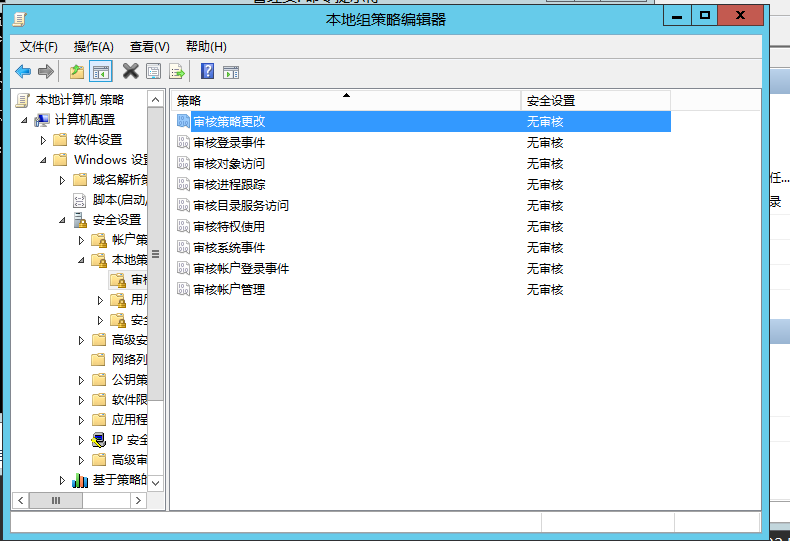

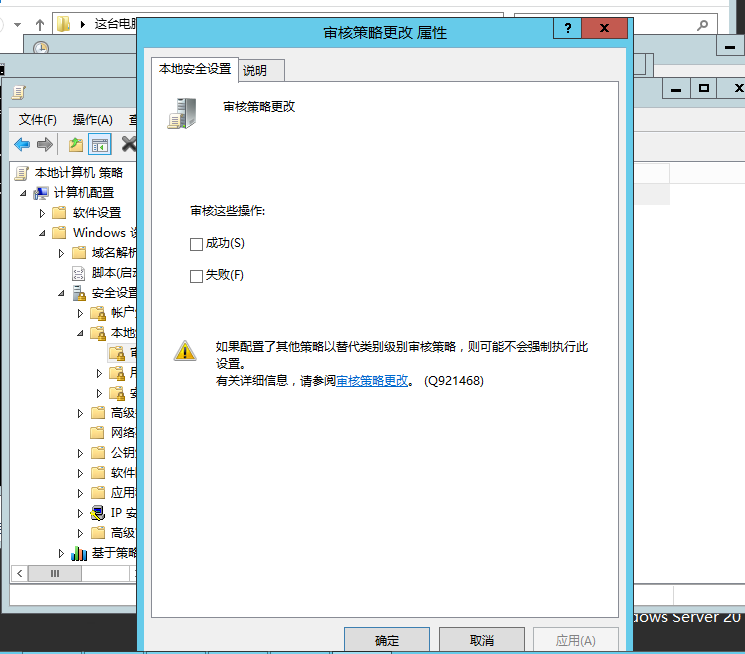

gpedit.msc组策略开启本地审核策略

里面的所有事件都要打上勾,成功和失败的事件都要记录下来

打勾

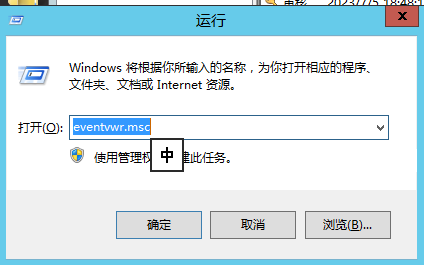

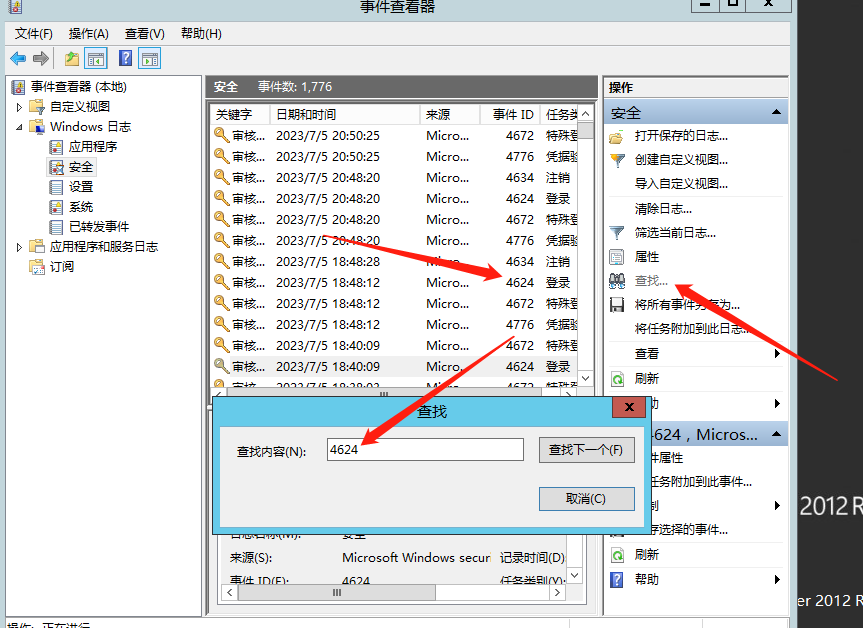

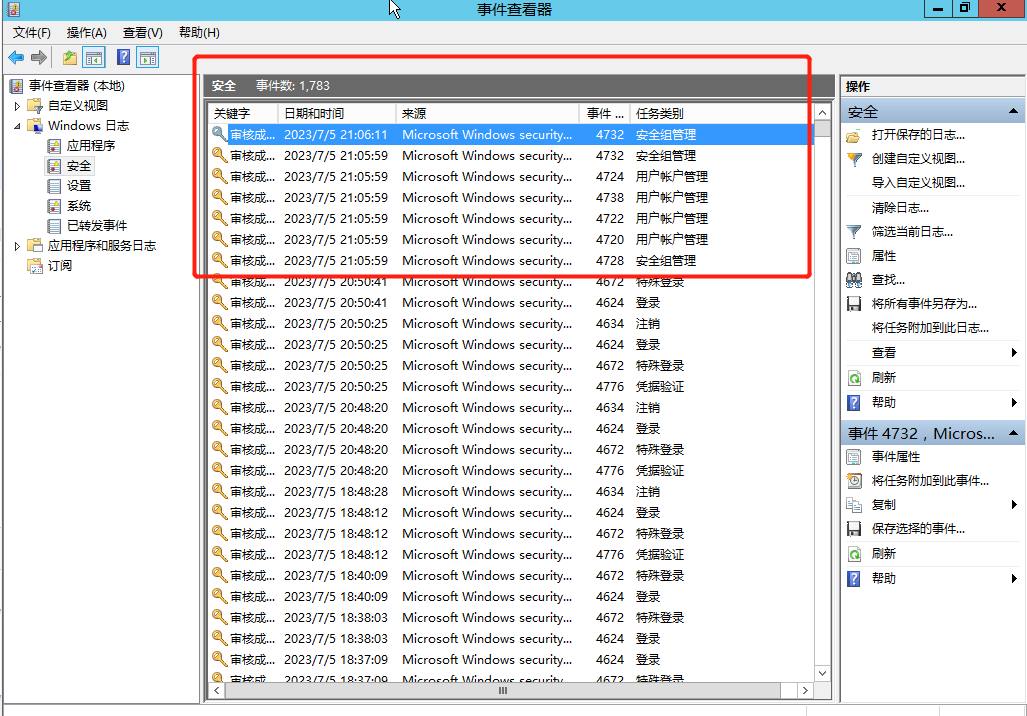

然后再eventvwr.msc导出安全日志,再用第三方工具进行分析日志

导出这三大块的日志出来进行分析

比如说我要在安全日志中查询登录成功的日志 4624

由此可见登录成功的日志

结合日志,查看管理员登录的时间、用户名是否存在异常

a、打开win+R输入eventvwr.msc

事件ID4624:登录成功

b、导出Windows日志-安全,利用LogParser进行分析

4624 = 登录成功

4625 = 登录失败

4634 = 注销成功

4672 = 使用超级用户(管理员)进行登录

4776:NTLM身份验证登录系统

4648 = 试图使用明确的凭证登录(这个会记录IP等信息)

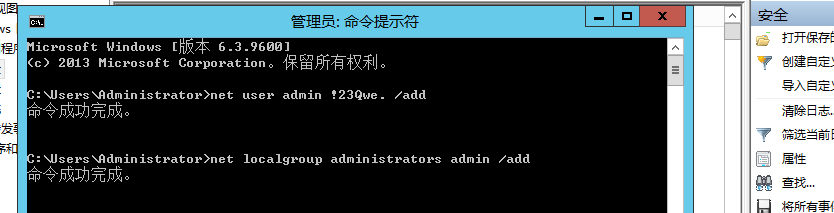

如果系统被用命令提权的过程中会产生以下日志

net user admin P@ssw0rd /add

net localgroup administrators admin /add

日志如下:

Web日志分析

分析方式:

思路是:找到中间件的web日志,打包回本地进行日志分析

推荐使用EmEditor打开进行分析操作

我这里并没有装web,所以不做演示,只做思路讲解

查杀Webshell

使用河马或者D盾上去快速扫描一波

本次windows应急响应教程到此结束

别说你看了多少多少牛逼的文章,都没用我跟你说

纸上得来终觉浅,绝知此事要躬行。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

574

574

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?