0x1 前言

下面是分享云安全相关的漏洞,讲解怎么利用AccessKey进而接管云环境的,但是我们首先得知道AccessKey的组成,比如说你看到AccessKey里面的字段和关键字,你不知道是什么,也不知道是什么厂商的云服务器,那就无法快速准确的利用这个AccessKey相关云环境漏洞了。

0x2 AccessKey云环境

浅谈

下面的论述也是看完曾哥的文章(https://wiki.teamssix.com/cloudservice/more/),然后加上自己的理解,下面给师傅们分享下AccessKey相关的知识点了。对于云场景的渗透,现在已经层出不穷,获得AK和SK,也是云安全渗透中重要的一环。

通常,我们会在一些敏感的配置文件或者通过未授权访问、任意文件读取漏洞等方式,来寻找AK和SK。

一般常见的通过正则匹配式来寻找AK和SK:

1.(?i)((access_key|access_token|admin_pass|admin_user|algolia_admin_key|algolia_api_key|alias_pass|alicloud_access_key|amazon_secret_access_key|amazonaws|ansible_vault_password|aos_key|api_key|api_key_secret|api_key_sid|api_secret|api.googlemaps AIza|apidocs|apikey|apiSecret|app_debug|app_id|app_key|app_log_level|app_secret|appkey|appkeysecret|application_key|appsecret|appspot|auth_token|authorizationToken|authsecret|aws_access|aws_access_key_id|aws_bucket|aws_key|aws_secret|aws_secret_key|aws_token|AWSSecretKey|b2_app_key|bashrc password|bintray_apikey|bintray_gpg_password|bintray_key|bintraykey|bluemix_api_key|bluemix_pass|browserstack_access_key|bucket_password|bucketeer_aws_access_key_id|bucketeer_aws_secret_access_key|built_branch_deploy_key|bx_password|cache_driver|cache_s3_secret_key|cattle_access_key|cattle_secret_key|certificate_password|ci_deploy_password|client_secret|client_zpk_secret_key|clojars_password|cloud_api_key|cloud_watch_aws_access_key|cloudant_password|cloudflare_api_key|cloudflare_auth_key|cloudinary_api_secret|cloudinary_name|codecov_token|config|conn.login|connectionstring|consumer_key|consumer_secret|credentials|cypress_record_key|database_password|database_schema_test|datadog_api_key|datadog_app_key|db_password|db_server|db_username|dbpasswd|dbpassword|dbuser|deploy_password|digitalocean_ssh_key_body|digitalocean_ssh_key_ids|docker_hub_password|docker_key|docker_pass|docker_passwd|docker_password|dockerhub_password|dockerhubpassword|dot-files|dotfiles|droplet_travis_password|dynamoaccesskeyid|dynamosecretaccesskey|elastica_host|elastica_port|elasticsearch_password|encryption_key|encryption_password|env.heroku_api_key|env.sonatype_password|eureka.awssecretkey)[a-z0-9_ .\-,]{0,25})(=|>|:=|\|\|:|<=|=>|:).{0,5}['\"]([0-9a-zA-Z\-_=]{8,64})['\"]

下面我给师傅们介绍下常见的几个厂商的 Access Key 内容特征,然后就能够根据不同厂商 Key 的不同特征,直接能判断出这是哪家厂商的 Access Key ,从而针对性进行渗透测试。其中我们云服务器常见的就是阿里云和腾讯云了,我主要给师傅们介绍下面两种Access Key的特点。

阿里云

阿里云 (Alibaba Cloud) 的 Access Key 开头标识一般是 “LTAI“。

-

^LTAI[A-Za-z0-9]{12,20}$

-

Access Key ID长度为16-24个字符,由大写字母和数字组成。

-

Access Key Secret长度为30个字符,由大写字母、小写字母和数字组成。

腾讯云

腾讯云 (Tencent Cloud) 的 Access Key 开头标识一般是 “AKID“。

-

^AKID[A-Za-z0-9]{13,20}$

-

SecretId长度为17个字符,由字母和数字组成。

-

SecretKey长度为40个字符,由字母和数字组成。

0x3 接管云环境

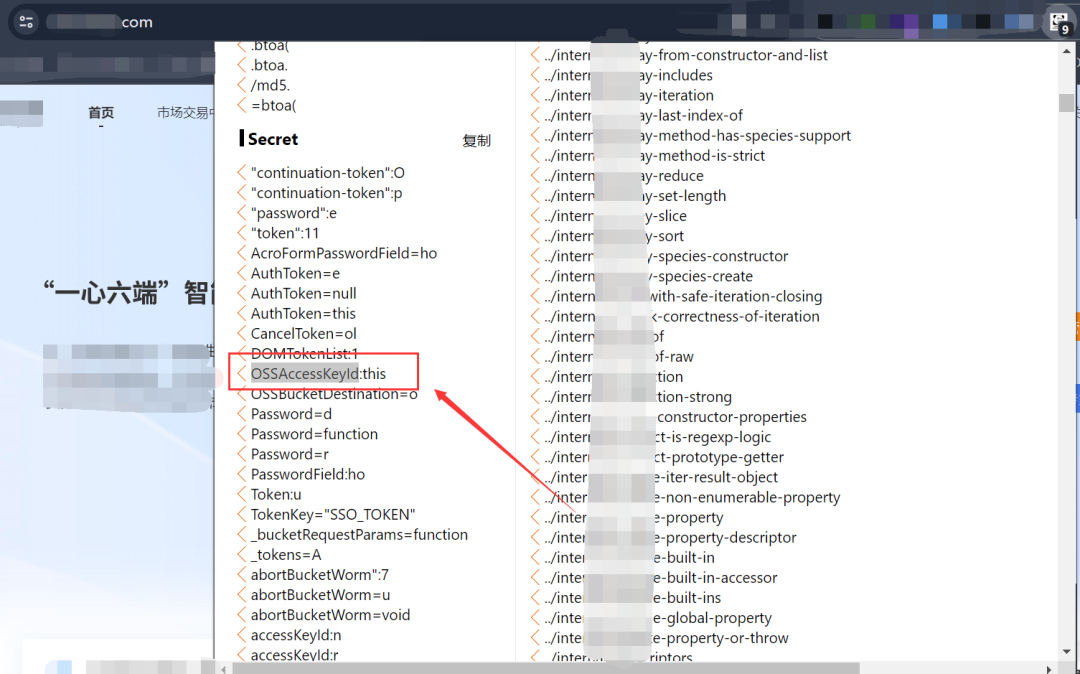

这里拿到这个网站也是直接利用插件findsomething去看看有什么接口信息泄露包括一些js敏感信息,然后下面看到了OSSaccessKeyId,这个是现在云安全有的一个关键字,相当于唯一的账号

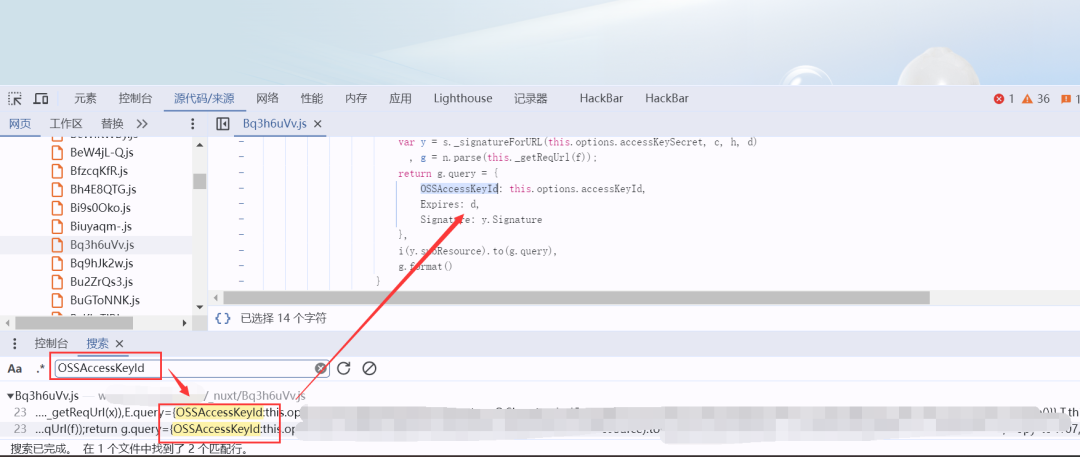

然后这里再直接F12检索源代码,右击搜素OSSaccessKeyId关键字,因为OSSaccessKeyId相当于账号,也就是我们需要找到相关云安全的账号以及密码

然后再里面继续翻找,然后找到了下面的信息,也就是我们最关注的ossAccessid和ossAccesskey关键字了,有了这两个关键字我们后面就可以使用一些云接管的相关工具进行打一套漏洞了

接管云工具——行云管家

使用行云管家这个工具去接管云环境

https://yun.cloudbility.com/

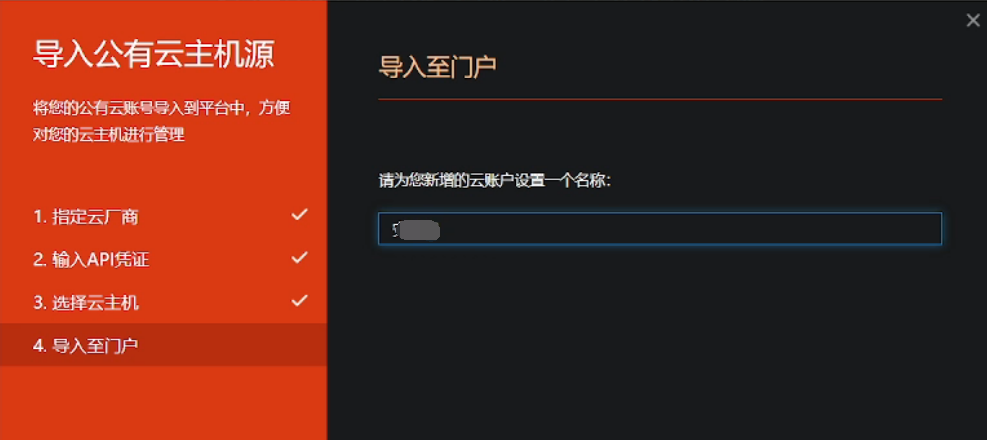

第一步:登录行云管家之后选择云主机厂商并导入资源

第二步:导入key id跟key secret

第三步:AK/SK验证通过后选择绑定的云主机

第四步:就是之后完成导入操作

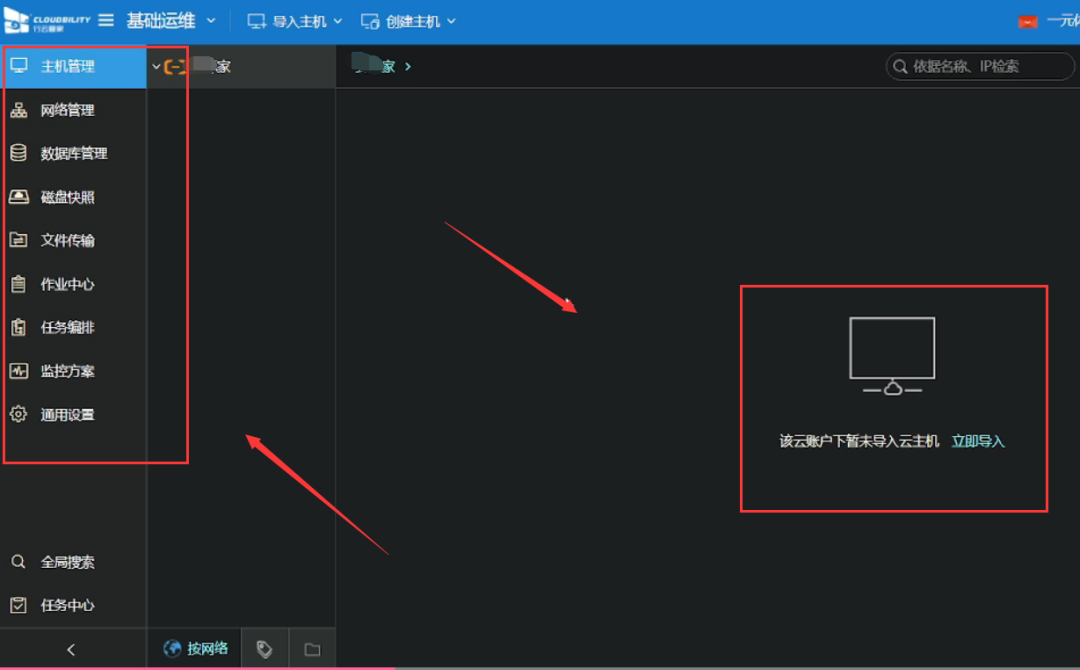

但是里面进去后没有找到什么云主机的信息,是因为开始绑定云主机的时候就没有扫描到,但是没有关系,这里主要是给师傅们一个渗透测试的思路,在找到Access Key相关知识关键字的一个思路,碰到这样的该怎么去打一个漏洞。

oss-browser

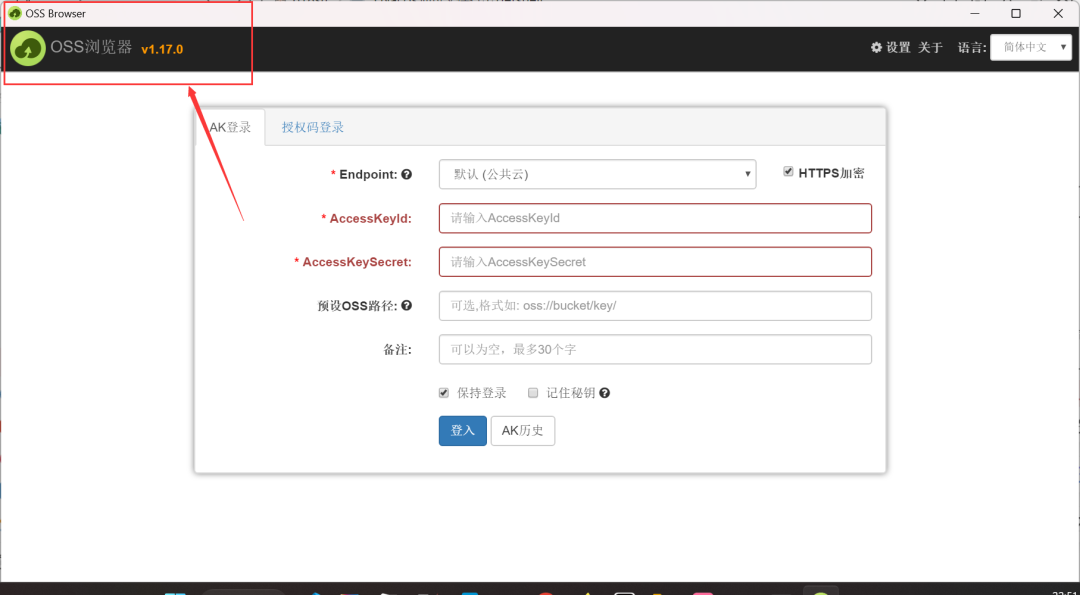

有一些他里面你要是没有找到那个访问的url或者访问不了禁止访问登录连接,那么师傅们可以尝试下下面的这个工具oss-browser,就是专门来连接OSS的。

https://github.com/aliyun/oss-browser

下面我们就使用这个工具进行连接,然后看看有没有什么敏感信息泄露之类的

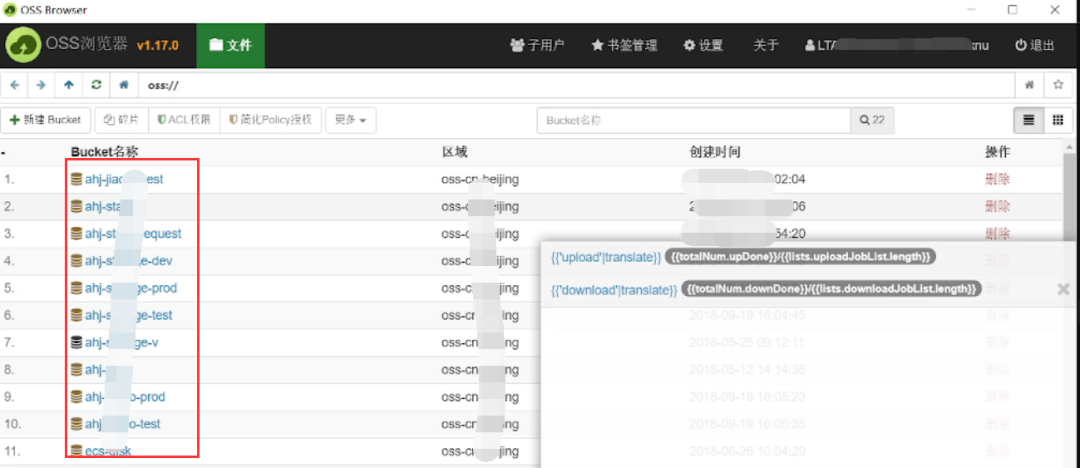

直接输入泄露的access-key值,直接使用OSS连接工具就可以直接连接成功了

里面有很多的该云主机泄露的信息,后面的内容就不给师傅们分析了,主要是接管云环境的一个思路的分享。

0x4 总结

这篇文章主要是给师傅们介绍access-key相关的打法,感兴趣的师傅们可以尝试下,然后可以使用下我在文章里面介绍到的两款工具,是目前专门来打access-key泄露以及云主机环境的漏洞工具了。

更多网络安全优质学习资料与干货教程+

送渗透工具、技术文档、书籍,面试题、视频(基础到进阶。环境搭建,HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等)、应急响应笔记、学习路线。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?