1 伪加密

如果文件是加密的,首先判断是否为伪加密,在每个文件目录字段有专门标识了文件是否加密,将其设置为0000,如果成功解密,则为伪加密。

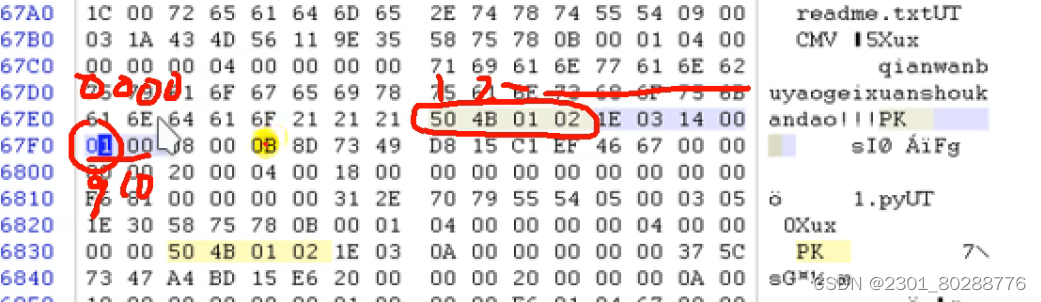

操作方法:使用winhex打开压缩文件搜索16进制504b0102,可见加密文件文字头字段,找到第九第十字符,将其修改为0000. 不同文件加密部分有所不同。

不同文件加密部分有所不同。

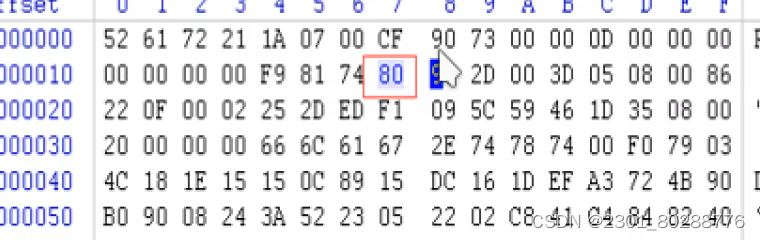

rar文件使用winhex找到第24个字节,该字节尾数为4表示加密,0表示无加密,将尾数改为0即破解伪加密。

暴力破解

通常使用ARCHPR.exe工具破解zip文件

攻击类型选择掩码进行暴力破解。例:知道密码前三位为123,后三位为字母,则在攻击类型选掩码,掩码处输入123???,暴力范围选项选所有字母,打开要破解的点击,点击破解。

明文攻击

明文攻击指知道加密的zip中部分文件的明文内容,利用这些内容推测出秘钥并解密的方法。

例:一个加密的压缩包里有两个文件readme.txt和flag.txt,其中flag为目标,已拥有read文件。

操作:将read文件压缩,变成read.zip。打开archpr攻击类型选明文,明文路径选read.zip,加密文件选择要破解文件,点击开始,破解成功得密码。

注意:1 明文文件压缩后crc值与加密压缩包中文件一致。

2 明文文件的压缩算法与加密压缩文件算法一致,

本文介绍了如何识别伪加密文件,如WinHex在RAR和ZIP文件中的应用,以及暴力破解和明文攻击的手段。通过举例说明了利用已知明文内容来推测加密秘钥的过程,强调了明文文件压缩后的CRC值一致性的重要性。

本文介绍了如何识别伪加密文件,如WinHex在RAR和ZIP文件中的应用,以及暴力破解和明文攻击的手段。通过举例说明了利用已知明文内容来推测加密秘钥的过程,强调了明文文件压缩后的CRC值一致性的重要性。

865

865

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?