bjdctf_2020_babystack题解

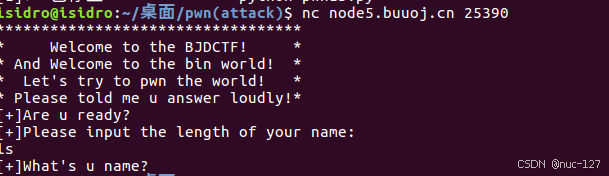

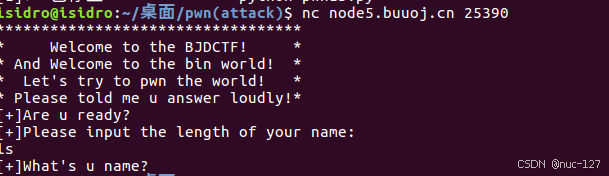

第一步:nc连接观察是否可以直接传入命令

不能直接运行,那么就得进一步分析了

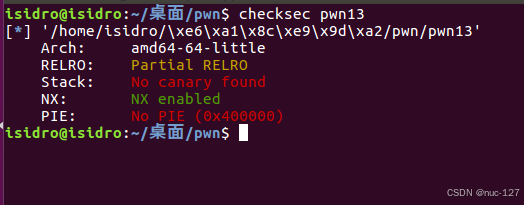

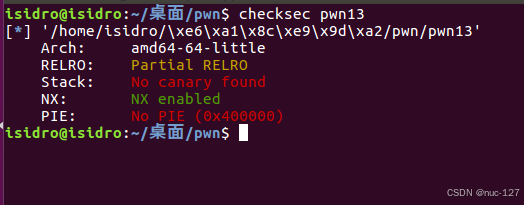

第二步:查看文件的位数与信息

可以看到是64位的文件,并且开了nx保护

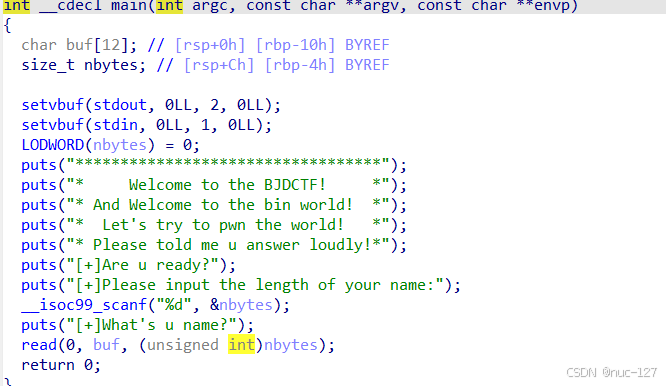

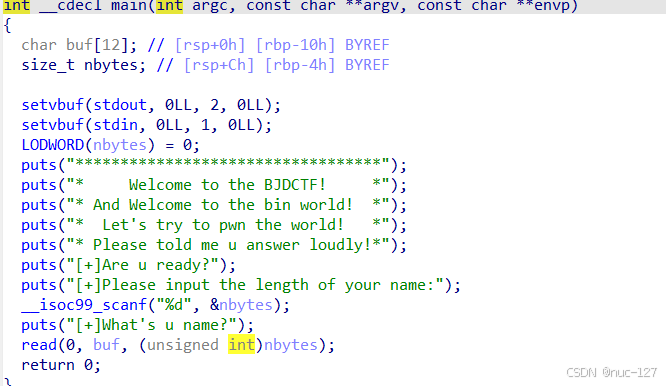

第三步:放到ida中反汇编查看函数的后门与如何构造溢出

可以看到主函数中有一个read函数可以造成溢出,传入了buf参数,看后面的注释应该是要偏移10位,那么我们就知道要偏移多少位了,下面要观察后门

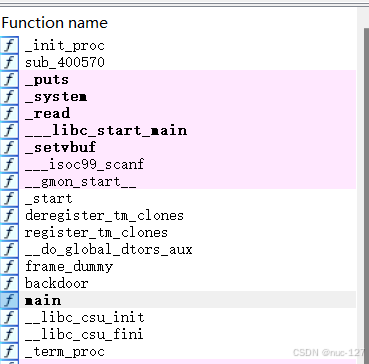

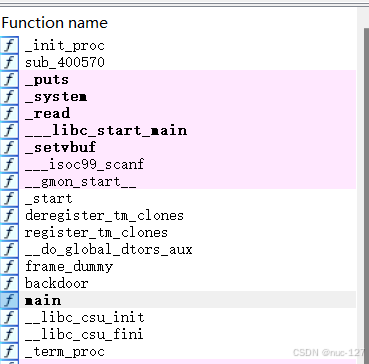

通过分析这些函数,可以发现有一个backdoor这个函数,点进去观察一下

不能直接运行,那么就得进一步分析了

可以看到是64位的文件,并且开了nx保护

可以看到主函数中有一个read函数可以造成溢出,传入了buf参数,看后面的注释应该是要偏移10位,那么我们就知道要偏移多少位了,下面要观察后门

通过分析这些函数,可以发现有一个backdoor这个函数,点进去观察一下

450

450

4396

4396

502

502

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?