一、文件操作与隐写(word/txt/ppt...)

1.需要优先知道后缀,识别文件类型

file命令(kali-LINUX下)——file myheart

根据文件头识别——010editor

如何看文件头Winhex(010editor)

编辑器——notepad++(插件:hexeditor:可以查看16进制了)

Flag基本存在于开头和结尾(16进制下)——直接查找key/flag

2.文件头残缺/错误

该情况下用file命令时直接显示data文件而无法显示类型

修复:010修改

3.Binwalk命令(多文件杂合的分离)

(Linux)binwalk filename (查看是不是多文件杂合且会给出各个文件大小,可以辅助dd命令的执行)

binwalk -e filename 自动分离并自动创建储存于一个文件夹下面 ,且若内涵的是压缩包会自动解压

4.foremost命令

5.dd命令(半自动化)

三个命令运用难度依次增加,解题难度也依次增加

6.winhex/010实现手动分离

7.文件合并

出现大量相同类型(后缀/名字…)文件时考虑

二、图片隐写术

- 细微颜色差别

-(专业图片处理软件)firework软件打开

-Exif(右键-属性-相关属性可能会有提示)

(命令)Exiftool photoname 查看Exif信息

-异或(给出两张看似相同的图片)

(软件)Stegsolve——图片对比

注意:处理图片(先后打开顺序)有顺序

- GIF图多帧隐藏

-(专业图片处理软件)firework软件打开

- Exif信息隐藏(拍照时图片其实会记录GPS信息——Exif信息)

-(软件)谷歌地球可以定位到某个地址信息

-(命令)Exiftool photoname 查看Exif信息

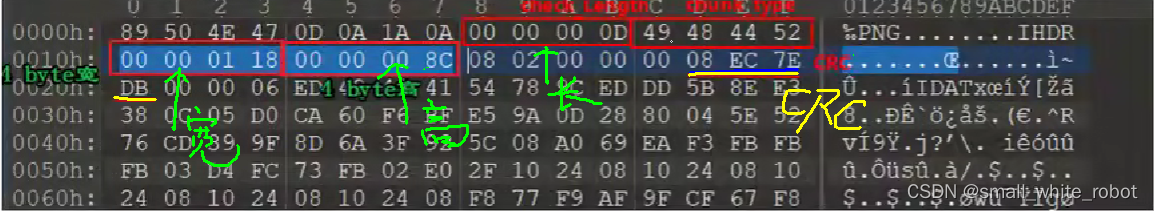

- 图片修复(完整性校验)

-文件头正常却无法打开文件

(1)CRC错误

——直接改错CRC/改错高度长度等使CRC计算出错

(软件)TweakPNG修改CRC(CRC是指通过头部、长、宽、高计算出来的,在16进制下显示的一个值)

(软件)Png宽高一把梭

-修改为正确的宽、高

根据CRC用python脚本计算宽、高

(软件)Png宽高一把梭

-补全/取反二维码

(1)画图取反-选择-右键-反色

(2)stegsolve打开——其后可能还要取反等操作

- 最低有效位LSB隐写

-(软件)Stegsolve——打开-analyse-data extract-调整bit planes,bit order,bit plane order(需要多次猜测)

-zsteg工具(直接显示所有信息,不用猜测)

-wbstego4工具(针对txt/html/bmp/pdf图片 加密或解密)则可以画图打开图片后另存为可以处理的格式

-python脚本处理

- 图片加密(软件识别是否加密)

-(Windows)Bftools命令行

-(软件)SilenEye

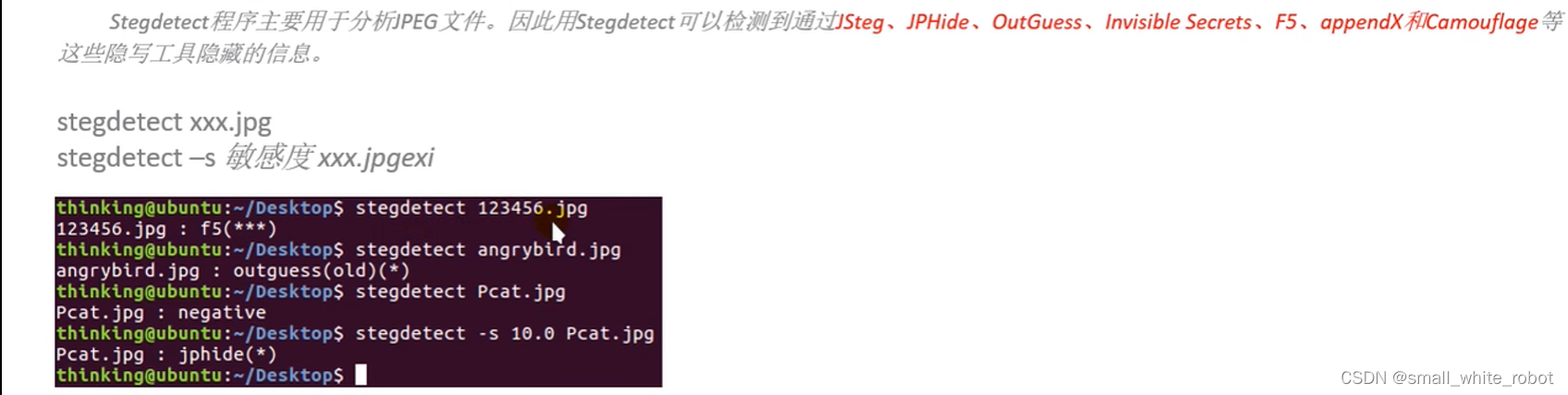

-针对JPG图片的加密

(1)Stsgdetect工具探测加密方式

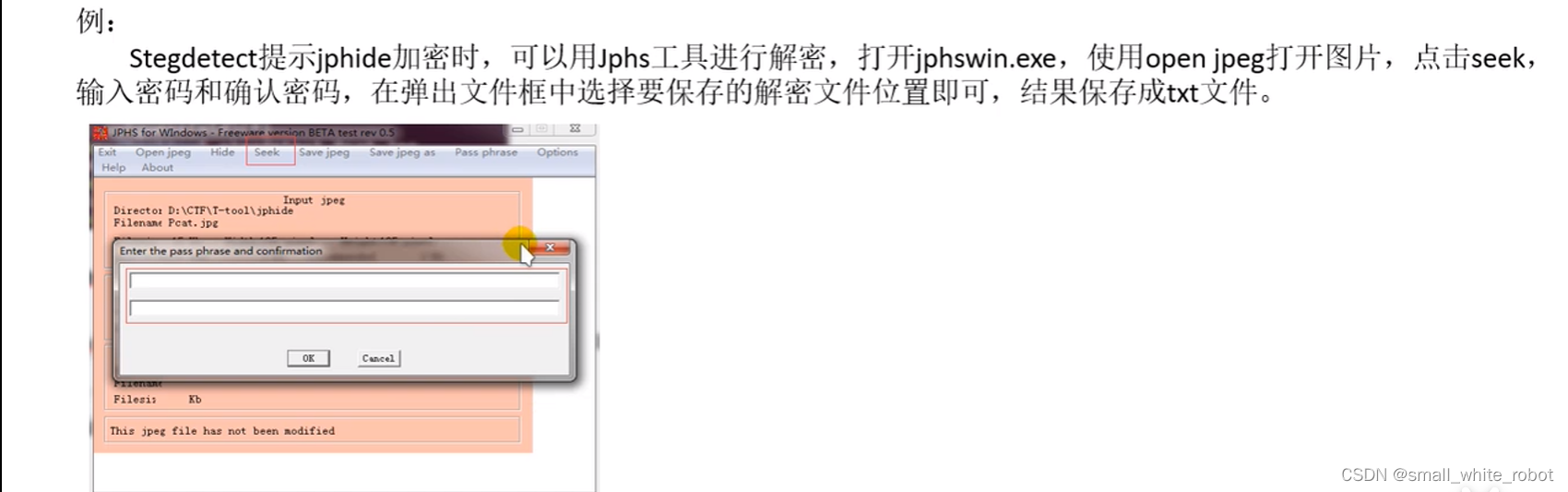

(2)Jphide(软件)——基于最低有效位LSB的JPEG算法

(3)(Linux)Outguess命令——一般用于解密文件

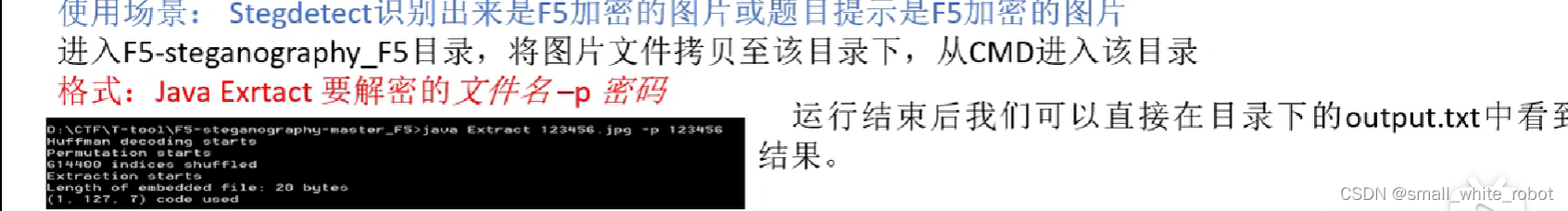

(4)(JAVA环境)F5——解密文件信息

三、压缩文件处理

1.伪加密

(1)zip有标识符表示是否加密:010打开文件,找到文件头第九第十个字符(两位一组),修改为0000。搜素文件头,逐渐看是否有更改。

(2)rar找到第24个字节,尾数是4表示伪加密,0表示无密码,改成0。

2.真加密

(1)zip加密:-暴力破解——ARCHPR.exe破解

ARCHPR中:

明文攻击——已知zip中部分文件的明文内容,将明文单独提取后压缩,打开archpr,攻击类型选择明文,添加明文文件路径和要破解的文件。

——2345压缩(选择算法的压缩软件)

跑完之后无口令,但会给出加密密钥,这可能既是Flag

——ziperello(zip暴力破解软件)

(2)rar文件格式————ARCHPR.exe破解

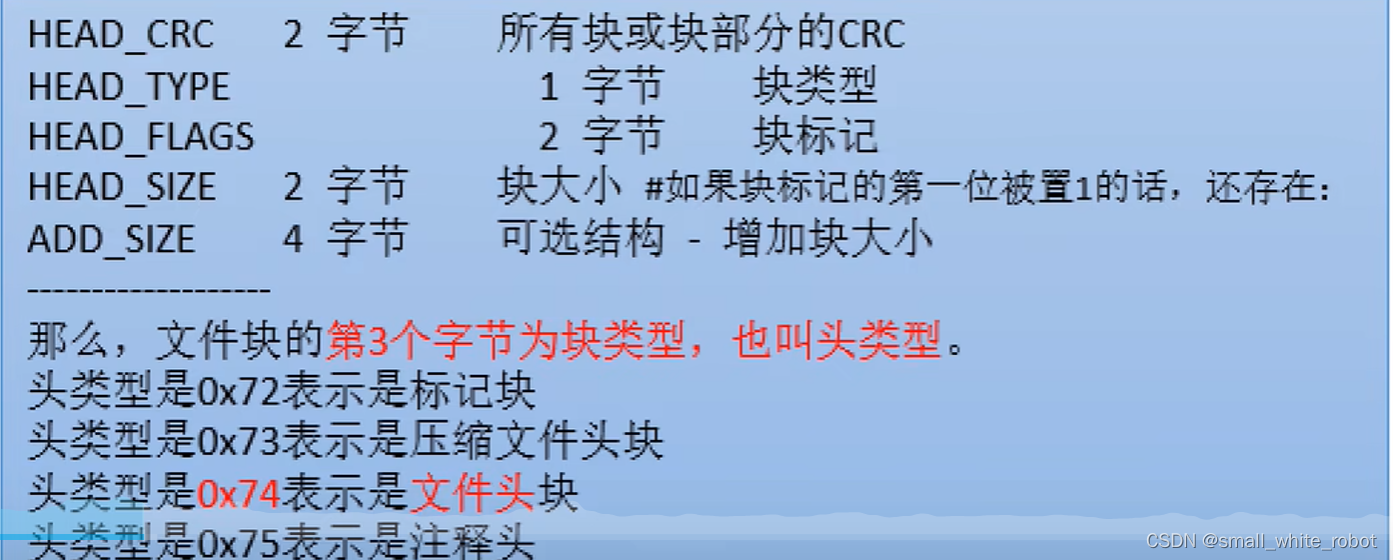

打开一个rar压缩包,只有一个文件,可能有其他文件被隐藏了,需要修复rar压缩包。需要了解格式:

只有读到0x74,才会尝试分离文件。

四、流量取证技术

了解知识——

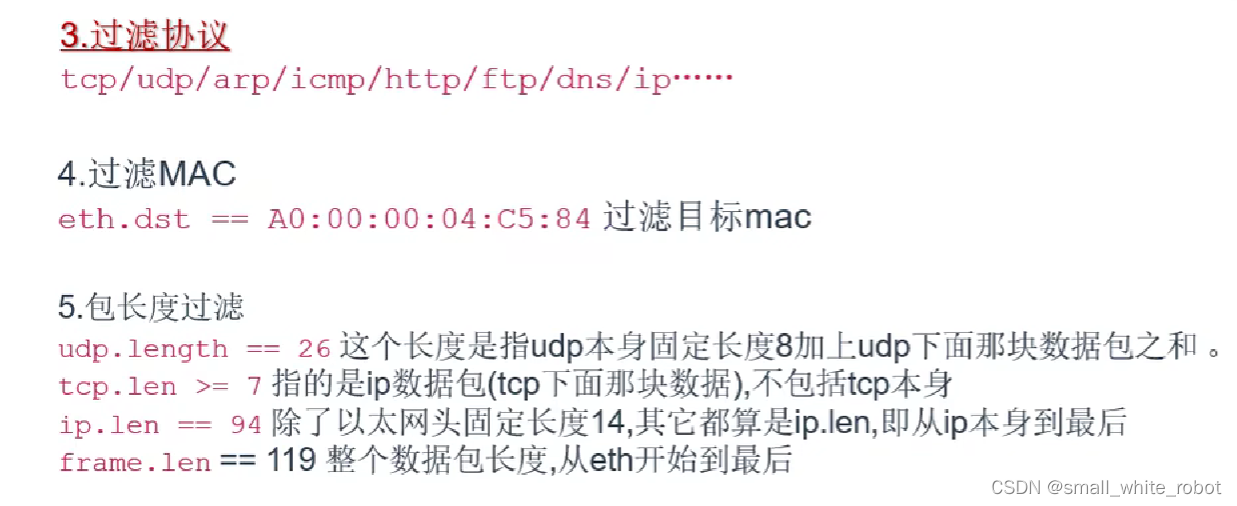

总体把握:协议分级、端点统计

过滤筛选:过滤语法、Host\protocal\contains\特征值

发现异常:特殊字符串、协议某字段、flag位于服务器中

数据提取:字符串、文件

一般考题:数据包修复、协议分析、数据提取

——wireshark工具的使用

Wireshark协议分析——步骤

英文版:statistic-protocol Hierarchy

中文版:统计-协议分级-查看各个协议所占比例-从而分析信息隐藏于(一般在占较大比例的协议下)

Wireshark过滤器——步骤

右键-作为过滤器使用-选中(非选中)

Wireshark流汇聚——步骤

右键-追踪流-选择追踪的类型-显示该类型的所有包的数据(可能藏有flag/key)-查找下一个

Wireshark数据提取——步骤

文件-导出对象(文件分离的一个操作)-查看分离出的文件大小可以碰运气直接点最大的文件-查看其中隐藏信息提取出来

特殊包——

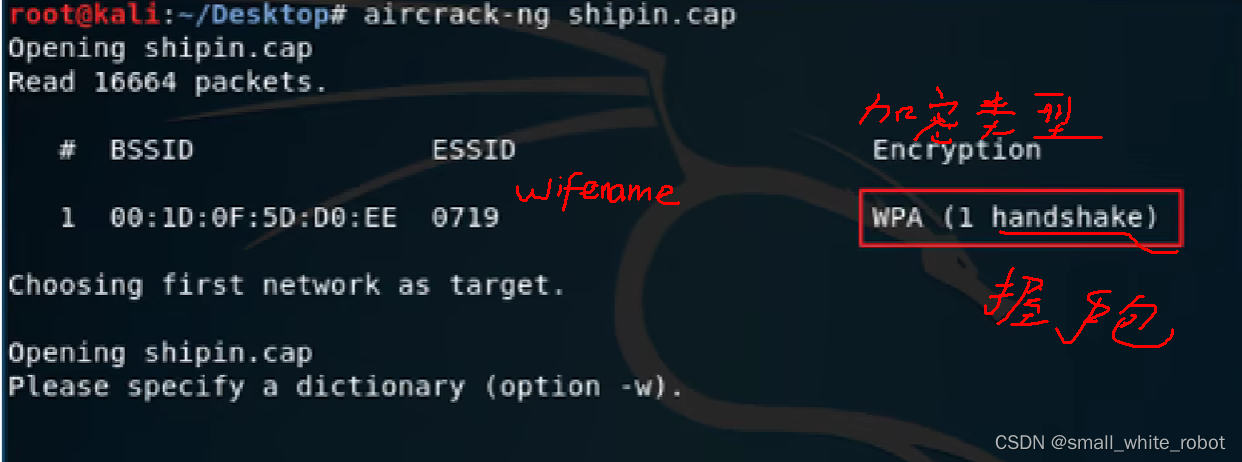

1.无线wifi流量包:

特点:协议、地址(mac地址)

考点:用(kali命令)aircrack-ng检查cap包加密类型:

aircrack-ng xxx.cap

Kai命令——Ls(得出文件目录)-cd 文件目录地址 (进入该目录)- aircrack-ng xxx.cap -w 字典filename破解

2.USB流量

————键盘流量

Leftover Capture Data中值与具体键位的对应关系映射表:http://www.usb.org/developers/hidpage/Hut1_12v2.pdf

Leftover Capture Data数据提取方式:

- 通用方法:文件-到处分组解析结果-为CSV,导出保存为一个csv文件(csv:表格的一个格式)——不好用

- 使用wireshark提供的命令行工具tshark(kali直接使用,win安装插件),可以将Leftover Capture Data数据单独复制出来——专业

————鼠标流量

利用轨迹画二维坐标——python脚本跑

Eg. python

脚本文件名 > 导出文件名

得到坐标-用(软件)gnuplot工具把坐标画出来

Github上有牛人提供了两个工具:鼠标的:

键盘的:

GitHub - WangYihang/UsbKeyboardDataHacker: USB键盘流量包取证工具 , 用于恢复用户的击键信息

3.https(443)流量

该流量经过TLS协议加密过的,需要到日key才能看到原始流量

导入key后出现原始的http流量:右键-追踪流-SSL流-HTTP流

2616

2616

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?