序:必须合法授权,避免法律风险!!!

前提准备:首先需要自备一台服务器,然后进行信息资产收集。

创建并登录服务器可参考下面博客的步骤一

博客URL:https://blog.csdn.net/2301_82085712/article/details/147232755?spm=1011.2124.3001.6209

基于docker安装ARL的软件压缩包:

链接:https://pan.baidu.com/s/1AxDKFTRtrnSks5dyPWx1Sw 提取码: dt2p

目录

5、在当前目录下创建ARL文件目录用于存放ARL文件,将ARL压缩包上传到ARL目录中

12、注册登录FOFA、奇安信、夸克360,并获取API KEY

14.1、进入补天src官网项目大厅,选择公益SRC进行资产收集

一、渗透资产收集定义与核心要素

1、基本概念

渗透资产收集是渗透测试的初始阶段,核心在于系统化识别目标网络的所有数字资产,包括但不限于域名、服务器、应用服务、用户账户等,旨在构建完整的攻击面地图。其本质类似于“绘制城堡地形图”,需通过多维信息整合为后续渗透提供精准导航。

2、核心收集对象

2.1、域名与子域名

- 主域名注册信息(Whois记录、注册商、到期时间)

- 子域名枚举(通过DNS查询或自动化工具发现潜在入口点)

2.2、网络基础设施

- 真实IP地址(绕过CDN等反制技术)

- 开放端口与服务(如SSH、数据库端口)及对应中间件版本(Apache、Nginx等)

2.3、应用层资产

- 网站技术栈(CMS类型、前端框架、API接口)

- 敏感文件/目录(如备份文件、配置文件、管理后台路径)

2.4、用户与权限数据

- 账户名称、权限分级(普通用户/管理员)

- 关联的第三方服务(云存储、API密钥)

3、实践意义

- 攻击面收敛:通过资产梳理识别高风险暴露点(如未修复的旧版服务),优先修复关键漏洞。

- 路径规划:建立资产关联图谱(例如子域名A→服务器B→数据库C),指导渗透路径选择。

- 合规规避:明确测试边界(如仅限授权域名),避免触碰法律红线(如未经许可扫描第三方服务)。

二、部署ARL资产灯塔系统

1、安装docker

2、安装docker-compose

3、配置docker加速器,并重启docker服务

4、下载基于docker安装的ARL压缩包

压缩包已在上文的网盘中共享,有需要的友友们可自行下载

5、在当前目录下创建ARL文件目录用于存放ARL文件,将ARL压缩包上传到ARL目录中

6、解压ARL压缩包到/root/ARL目录下

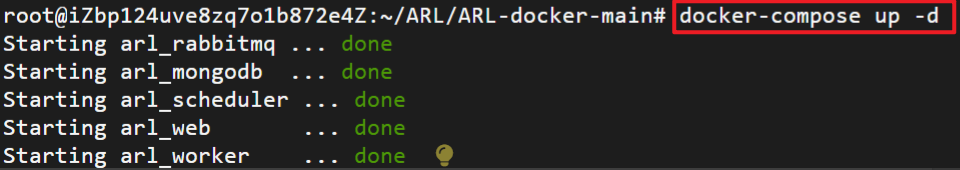

7、运行docker-compose命令,启动服务

8、查看状态,确保服务都处于Up状态

9、添加执行权限,并执行部署脚本

10、添加防火墙规则,放行5003端口

11、浏览器访问ARL URL地址,进入资产灯塔系统

地址:https//47.98.159.172:5003

用户名:admin

初始密码:honmashironeko

12、注册登录FOFA、奇安信、夸克360,并获取API KEY

## 登录FOFA(https://fofa.info/)

## 登录奇安信(https://hunter.qianxin.com/)

## 登录奇安信(https://hunter.qianxin.com/)

## 登录夸克360(https://quake.360.net/)

13、灯塔系统调用第三方测试数据

13.1、先关闭docker-compose服务

13.2、修改config-docker.yaml配置文件

![]()

13.3、重启docker-compose服务,重载系统

14、进行信息资产收集

14.1、进入补天src官网项目大厅,选择公益SRC进行资产收集

https://www.butian.net/Service/pri

小编在这里以中南大学为例,大家可自行选择,尽量不要重合,避免造成信息攻击!!

14.2、利用Fofa搜索中南大学的子域名,检索相关信息

14.3、利用资产灯塔系统进行资产收集

资产信息收集成功!!!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?