根证书的普通用途

根证明普通的情况用途为对标志和发行传递的证明,再标志和问题终端证明由传递的证明(服务器,客户端)。

AWS IOT Device C SDK 使用(ps阿里云一机一密、一型一密、公钥、私钥、CA、根证书)

自建根证书步骤

在自建根证书之前需要安装openssl

sudo apt-get install openssl

1、创建一个目录,存放所有证书有关资料

ca的路径可自选,并在ca路径下创建root文件夹,用来存放根证书

命令:

mkdir ca

mkdir ca/root

创建ca文件夹,存放所有有关文件

创建root文件夹存放根证书

2、进入根证书目录,创建相关目录和档案

2.1、进入根证书目录

cd ca/root

2.2、创建相关目录

- private :存放根证书的私钥

- cert :存放根证书

- signed_certs :放置的根证明签了字和被发布的证明副本。

mkdir private cert signed_certs

2.3、更改private目录存取权限

chmod 700 private

2.4、创建index.txt文件

每次签署和发行证明OpenSSL的根证明可能自动地更新这个文件建立index.txt,这个文件能为纪录使用根证明签署和发布证明纪录。(具体没什么用,但必须要有)

touch index.txt

2.5、建立serial

建立serial,并在文件中填入0001,被签发的证书都会有序号和位置,记录这份证明在早先签署的和发布的单位签字并且发布的证明号码,这个文件能使用为记录签署和发布证明号码的根证明,每次签署和发行证明OpenSSL的根证明可能自动地更新这个文件。(具体没什么用,但必须要有)

echo 0001 > serial

3、填写OpenSSL

填写OpenSSL的配置文件,文件名是openssl_root_ca.cnf,并放置在root目录下

填充内容

使用vim打开,然后复制进去即可

[ ca ]

default_ca = CA_default

[ CA_default ]

# 放置相关的文件和目录.

dir = /home/qingmu/works/ca/root

certs = $dir/cert

new_certs_dir = $dir/signed_certs

database = $dir/index.txt

serial = $dir/serial

RANDFILE = $dir/private/.rand

# 放置私钥和证书的路径.

private_key = $dir/private/root_ca.key.pem

certificate = $dir/cert/root_ca.cert.pem

default_md = sha256

name_opt = ca_default

cert_opt = ca_default

default_days = 365

preserve = no

policy = policy_defualt

[ policy_defualt ]

# 签发证书文件资料的检查 (和根证书必须一样).

countryName = optional

stateOrProvinceName = optional

organizationName = optional

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

[ req ]

# req 工具需要的參数.

default_bits = 2048

distinguished_name = req_distinguished_name

string_mask = utf8only

default_md = sha256

[ req_distinguished_name ]

# 生成证书是要输入的一些说明信息

countryName = Country Name (2 letter code)

stateOrProvinceName = State or Province Name

localityName = Locality Name

0.organizationName = Organization Name

organizationalUnitName = Organizational Unit Name

commonName = Common Name

emailAddress = Email Address

[ root_ca ]

# 签发根证书时使用

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, digitalSignature, cRLSign, keyCertSign

[ intermediate_ca ]

# 签发和发布时使用

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true, pathlen:0

keyUsage = critical, digitalSignature, cRLSign, keyCertSign

4、生成私钥

在private目录下生成私钥, 文件名时 root_ca.key.pem

openssl genrsa -aes256 -out private/root_ca.key.pem 4096

提示输入信息:

会提示输入私钥使用的密码,例如:alice123

(密码不会显示)

Enter pass phrase for private/root_ca.key.pem:alice123

**自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。**

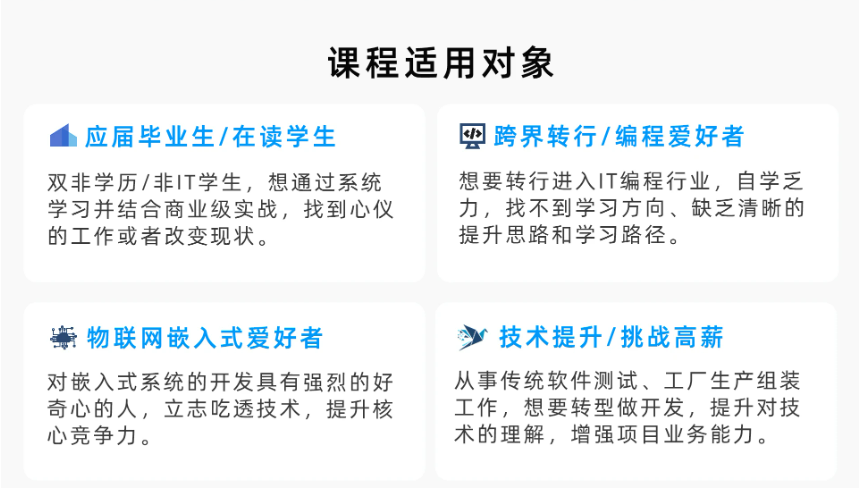

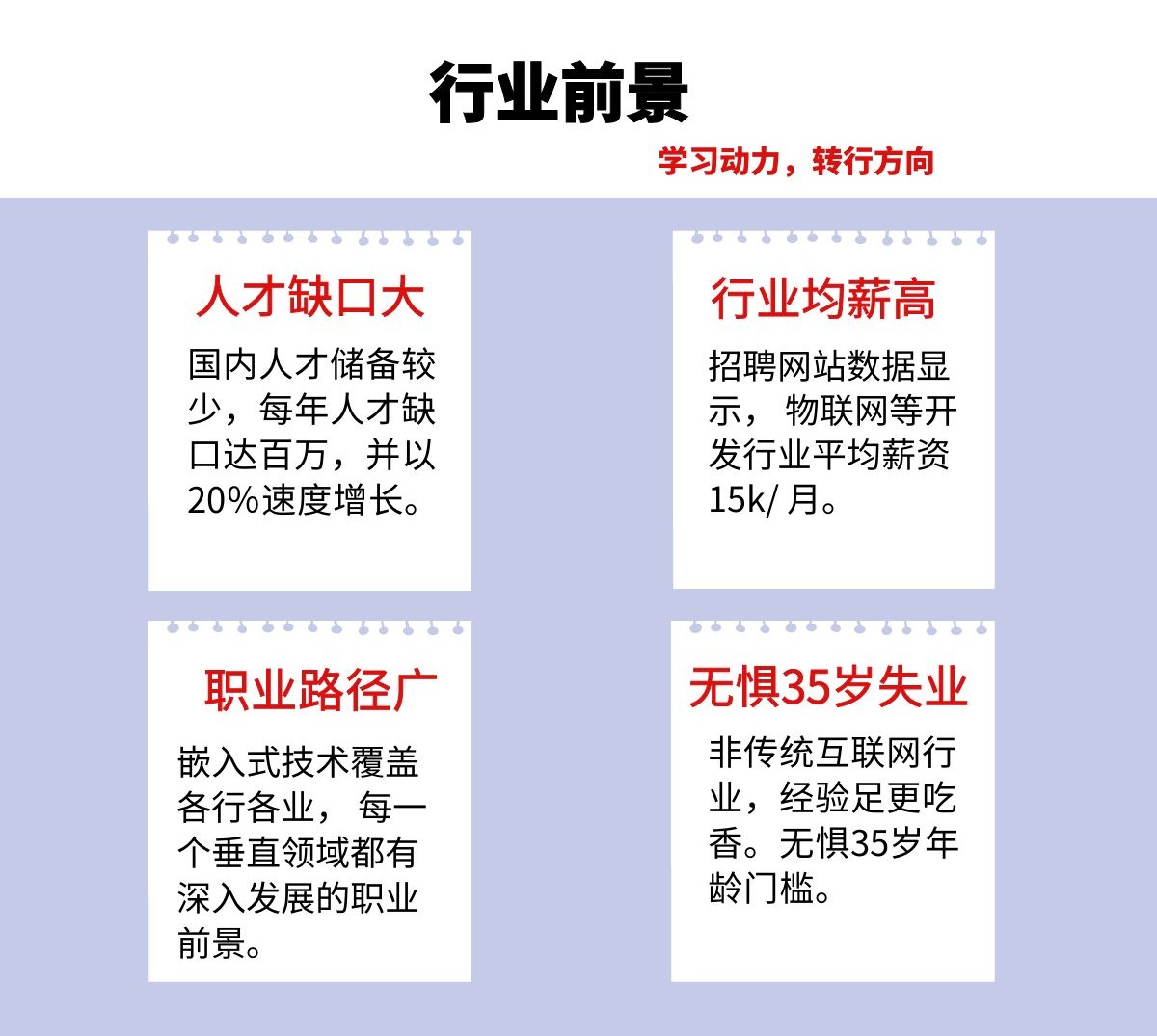

**深知大多数嵌入式工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

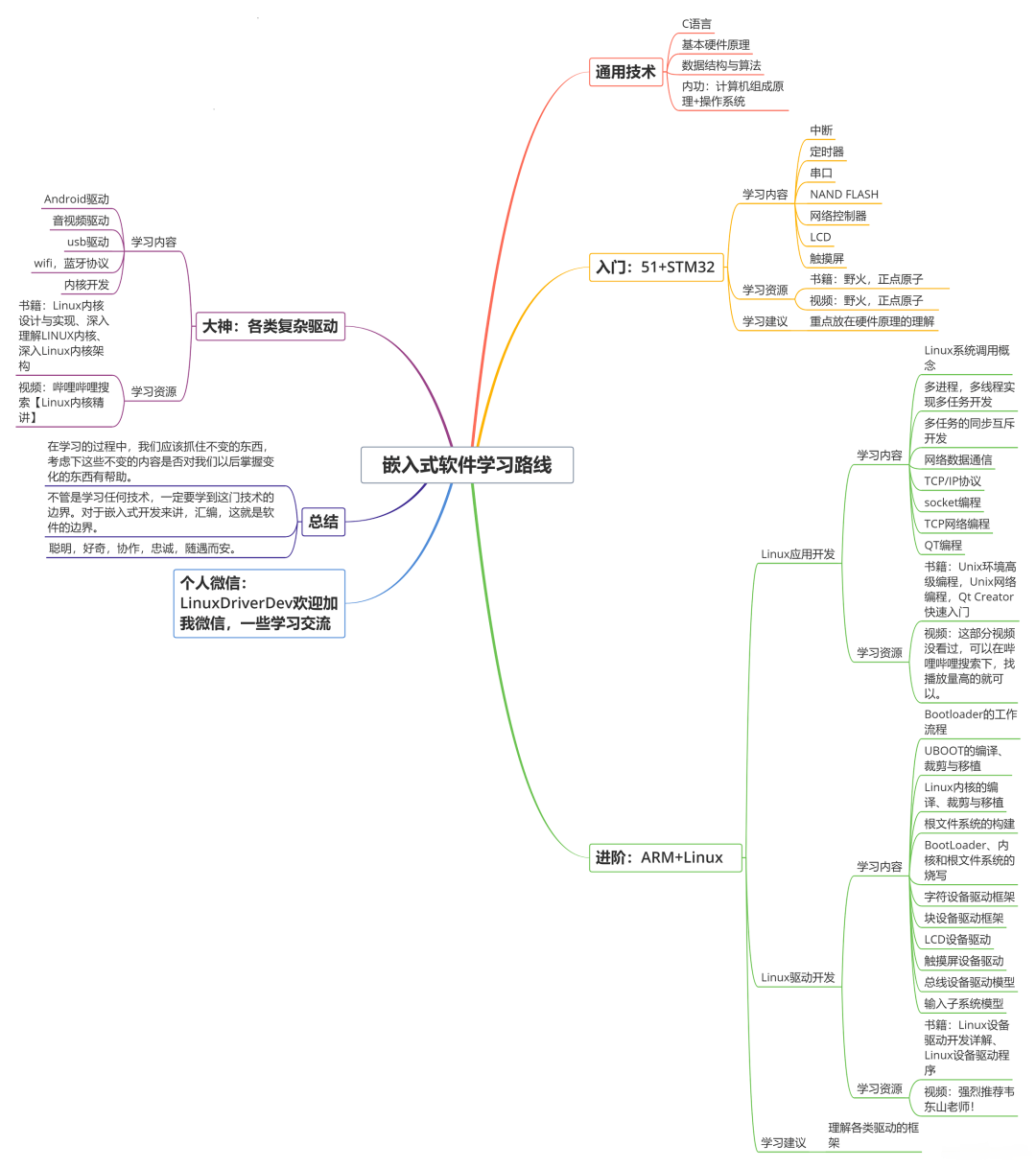

**因此收集整理了一份《2024年嵌入式&物联网开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。**

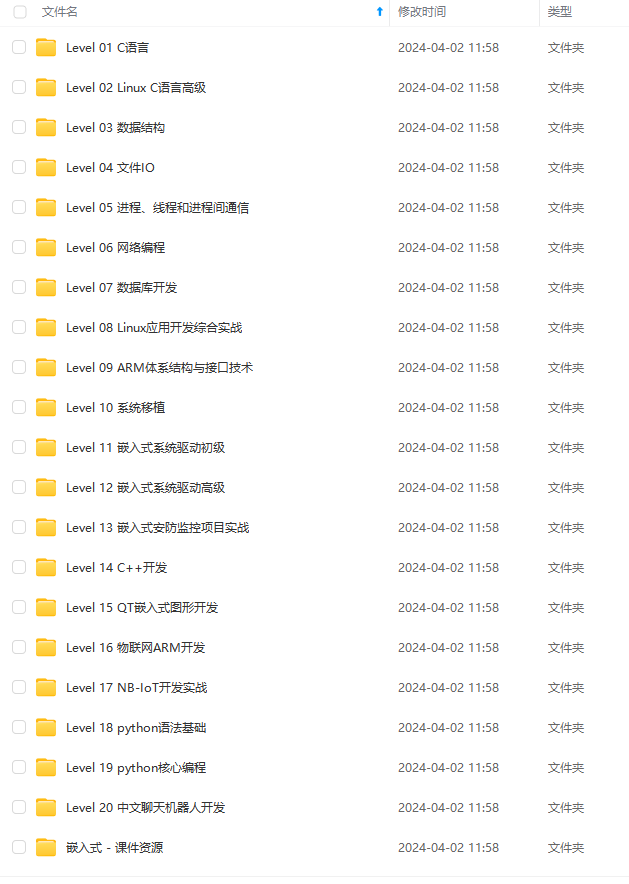

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上嵌入式&物联网开发知识点,真正体系化!**

**由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新**

**如果你觉得这些内容对你有帮助,可以+V:Vip1104z获取!!! (备注:嵌入式)**

<img src="https://img-community.csdnimg.cn/images/73bb5de17851459088c6af944156ee24.jpg" alt="img" style="zoom: 67%;" />

# 最后

**资料整理不易,觉得有帮助的朋友可以帮忙点赞分享支持一下小编~**

**你的支持,我的动力;祝各位前程似锦,offer不断,步步高升!!!**

得这些内容对你有帮助,可以+V:Vip1104z获取!!! (备注:嵌入式)**

<img src="https://img-community.csdnimg.cn/images/73bb5de17851459088c6af944156ee24.jpg" alt="img" style="zoom: 67%;" />

# 最后

**资料整理不易,觉得有帮助的朋友可以帮忙点赞分享支持一下小编~**

**你的支持,我的动力;祝各位前程似锦,offer不断,步步高升!!!**

**[更多资料点击此处获qu!!](https://bbs.csdn.net/topics/618376385)**

4639

4639

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?