pandemicyearlytheologyhatchingoverlaid*neurosis

这个片段首先在您的系统中找到一个单词/字典文件,例如/usr/dict/words并选择指定长度的所有单词,然后从其中生成用于生成密码短语的单词列表。生成器本身有一些参数,我们可以使用这些参数来自定义密码短语。除了明显的字数和长度外,它还有

肢端

参数,哪个单词的字符将用作密码中单词的首字母(听起来很复杂?)好吧,参见上面的密码示例)。

如果您真的想自己构建它,而不是将依赖项添加到您的项目中,您可以在Python文档 .

散列

==

现在我们已经向用户询问了密码,或者为他们生成了密码,我们该如何处理它呢?我们可能希望将其存储在数据库中的某个地方,但您可能(希望)知道,您不应该以明文格式存储密码。那是为什么?

那么,密码不应该以可恢复的格式存储,无论是纯文本还是加密的。它们应该使用加密强的单向函数进行散列。这样,如果有人掌握了数据库中的密码,他们将很难恢复任何实际的密码,因为从散列中恢复任何密码的唯一方法是强行–也就是说–使用可能的明文密码,用相同的算法对它们进行散列,并将结果与数据库中的条目进行比较。

为了让蛮力变得更难,另外

食盐

应该用。SALT是存储在散列密码旁边的随机字符串。在散列之前,它会被附加到密码中,这使得它更加随机,因此很难猜测(使用彩虹桌 ).

然而,由于现代硬件每秒可尝试数十亿次散列,因此,仅凭密码难以猜测是不够的。

慢的

散列函数用于密码散列,使得攻击者强行使用密码的效率要低得多。

(注:以上所述大大简化了使用这些散列函数的逻辑和原因。有关更多深思熟虑的解释,请参见文章 .)

有相当多的库和单独的散列算法,但上述要求大大缩小了我们的选择范围。在Python中进行散列的解决方案应该是passlib因为它提供了正确的算法,以及高级接口,即使是那些对密码学不太精通的人也可以使用。

pip install passlib

from passlib.hash import bcrypt

from getpass import getpass

print(bcrypt.setting_kwds)

(‘salt’, ‘rounds’, ‘ident’, ‘truncate_error’)

print(bcrypt.default_rounds)

12

hasher = bcrypt.using(rounds=13) # Make it slower

password = getpass()

hashed_password = hasher.hash(password)

print(hashed_password)

$2b 13 13 13H9.qdcodBFCYOWDVMrjx/uT.fbKzYloMYD7Hj2ItDmEOnX5lw.BX.

_// _/___________/

Alg Rounds Salt (22 char) Hash (31 char)

print(hasher.verify(password, hashed_password))

True

print(hasher.verify(“not-the-password”, hashed_password))

False

在我们使用的片段中bcrypt作为我们选择的算法,因为它是最流行和测试最充分的哈希算法之一。首先,我们检查它的可能设置并检查算法使用的默认轮数。然后修改

哈希尔

使用更多的回合(成本因素)使哈希速度变慢,因此哈希更难破解。这个数字应该是最大的,不会给您的用户造成不可容忍的延迟(~300 ms)。passlib定期更新默认循环值,因此不一定需要更改此值。

在HASHER准备就绪后,我们提示用户输入密码并将其散列。此时,我们可以将其存储在数据库中,为了演示起见,我们继续使用原始明文密码验证它。

从上面的代码中,我们可以看到passlib归结为hash和modify我们算法选择的方法。然而,如果你想对计划、回合等有更多的控制权,那么你可以使用CryptContext班级:

from passlib.context import CryptContext

ctx = CryptContext(schemes=[“bcrypt”, “argon2”, “scrypt”],

default=“bcrypt”,

bcrypt__rounds=14)

password = getpass()

hashed_password = ctx.hash(password)

print(hashed_password)

$2b 14 14 14pFTXqnHjn91C8k8ehbuM.uSJM.H5S0l7vkxE8NxgAiS2LiMWMziAe

print(ctx.verify(password, hashed_password))

print(ctx.verify(“not-the-password”, hashed_password))

此上下文对象允许我们处理多个方案、设置默认值或配置成本因素。如果您的应用程序身份验证很简单,那么这可能是不必要的,但是如果您需要使用多个散列算法、不推荐它们、重新哈希哈希或类似的高级任务的能力,那么您可能需要查看全文。CryptContext整合补习 .

另一个你想用的理由CryptContext如果您需要处理操作系统密码,如/etc/shadow。为此,可以使用passlib.hosts,有关详细信息,请参阅示例。这里 .

为了完整起见,我还列出了其他几个可用库,包括它们的(不同的)用例:

-

Bcrypt是我们上面使用的库和算法。这是由以下人员使用的相同代码:passlib没有真正的理由使用这个低级别的库。

-

地窖是一个Python标准库模块,它提供了能用于密码散列。然而,所提供的算法依赖于您的系统,而文档中列出的算法不如上面所示的强。

-

Hashlib是另一个内置模块。然而,这一个包含了强大的哈希功能,适合密码哈希。这个库的接口使函数更加可定制,因此需要更多的知识才能正确地(安全地)使用。您绝对可以使用来自此模块的函数,例如hashlib.scrypt你的密码。

-

HMAC,Python标准库提供的最后一个散列模块不适合密码散列。HMAC用于验证消息的完整性和真实性,并且不具有密码散列所需的属性。

注意:新获得的关于正确存储密码的方法的知识,让我们想象一下,您忘记了某些服务的密码。你点击

“忘记密码了?”

在网站上,而不是恢复链接,他们给你的实际密码。这意味着他们将您的密码存储在明文中,这也意味着您应该逃离该服务(如果您在其他地方使用了相同的密码,那么就更改它)。

安全储存

====

在上一节中,我们假设目的是存储其他用户的凭据,但是您自己用来登录到远程系统的密码呢?

将密码保留在代码中显然是一个糟糕的选择,因为它是以明文形式提供给任何人看的,而且您也有可能意外地将密码推到gitrepo上。更好的选择是将其存储在环境变量中。你可以创建.env文件,将其添加到.gitignore,将其填充到当前项目所需的凭据中。然后你可以用dotenv将所有这些变量打包到应用程序中,如下所示:

pip install python-dotenv

import os

from os.path import join, dirname

from dotenv import load_dotenv

dotenv_path = join(dirname(file), “.env”)

load_dotenv(dotenv_path)

API_KEY = os.environ.get(“API_KEY”, “default”)

print(API_KEY)

a3491fb2-000f-4d9f-943e-127cfe29c39c

这个片段首先构建到.env文件使用os.path函数,然后使用这些函数加载环境变量。load_dotenv()。如果你.env文件位于当前目录中,如上面的示例所示,那么您可以简化代码,只需调用load_dotenv(find_dotenv())自动找到环境文件。加载文件时,剩下的就是使用os.environ.get .

或者,如果您不想用应用程序变量和秘密污染您的环境,您可以像这样直接加载它们:

from dotenv import dotenv_values

config = dotenv_values(“.env”)

print(config)

OrderedDict([(‘API_KEY’, ‘a3491fb2-000f-4d9f-943e-127cfe29c39c’)])

上面的解决方案很好,但我们可以做得更好。与其将密码存储在不受保护的文件中,我们还可以使用系统的

键环

,该应用程序可以将安全凭据存储在主目录中的加密文件中。默认情况下,该文件使用用户帐户登录密码进行加密,因此在登录时会自动解锁,因此不必担心额外的密码。

要在Python应用程序中使用keyring凭据,我们可以使用名为keyring :

pip install keyring

import keyring

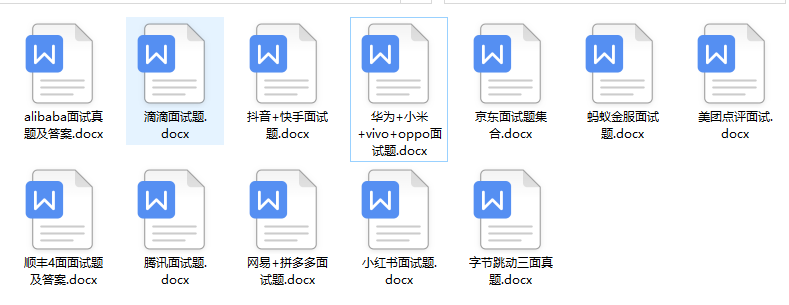

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数Python工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年Python开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上前端开发知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以扫码获取!!!(备注:Python)

1282296f86381401c05e862fe4e9.png)

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上前端开发知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以扫码获取!!!(备注:Python)

本文介绍了如何使用Python生成安全密码,包括利用passlib库进行哈希处理,避免明文存储,以及使用环境变量和keyring管理应用程序凭据。还讨论了密码散列算法如bcrypt和安全存储策略的重要性。

本文介绍了如何使用Python生成安全密码,包括利用passlib库进行哈希处理,避免明文存储,以及使用环境变量和keyring管理应用程序凭据。还讨论了密码散列算法如bcrypt和安全存储策略的重要性。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?