目录

环境在上一篇:《MetaSploit渗透测试魔鬼训练营》之环境搭建

通过DNS和IP挖掘(踩点)

whois域名注册信息查询

打开msfconsole

msfconsole

打开msfconsole

whois dvssc.com

查到的不是虚拟机内的。

whois查询

后面的dig、nslookup不说了,原因也是查的都是外网的。

Google Hacking同样,虚拟机内的不会再谷歌找到,不过Google的高级搜索需要学一学。

拓扑路径

traceroute 域名

tcptraceroute 域名

网站目录

使用模块

use auxiliary/scanner/http/dir_scanner

显示选项

show options

选项

部分目录

部分目录

举例,以css目录为例

标题

除此之外,还有

- Chrome插件 Save All Resources、ResoucesSaverExt

- 软件 仿站小工具

可以下载网站的html、css、js文件等,多注意js

网站资源

主机、端口及服务扫描

简单的扫描有Ping、arping、arp-scan、nbtscan,过于简单,工具不在于多,会一两个就可以了。

命令行介绍msf的arp_sweep模块与nmap

图形化界面推荐zenmap(nmap的图形化界面,很简单,不写了)

msf主机探测

use auxiliary/scanner/discovery/

这个版本有6个模块

6个模块

use auxiliary/scanner/discovery/arp_sweep

查看选项

show options

选项

三个不要求设置,三个要求设置的也有两个有值了,差一个RHOSTS没有设置。

发现主机

重要信息:又发现了 192.168.31.130 、192.168.31.254

Nmap

主机端口探测

nmap -sn 192.168.31.0/24

发现主机

操作系统、端口及版本扫描

-O 操作系统

-sV 端口及版本

nmap -O -sV 192.168.31.129 192.168.31.130 192.168.31.254

扫描结果如下:

129报告

130报告

130报告1

130报告2

薛定谔的Oracle,一会儿有,一会儿没,端口还不确定,当然后面下节的表格写的正确的。

254报告

汇总一下:

总体信息报告

| ip | mac | 域名 | 开放端口 | 操作系统 |

|---|---|---|---|---|

| 10.28.135.129 | 00:0C:29:5D:9D:6C (VMware) | www.dvssc.com | 21、22、80、139、143、445、5001、8080 | Linux 2.6.17 - 2.6.36 |

| 10.28.135.130 | 00:0C:29:0C:22:50 (VMware) | service.dvssc.com | 21、80、135、139、445、777、1025-1028、1031、6002、7001、7002、8099 | Microsoft Windows XP Professional SP2 or Windows Server 2003 |

| 10.28.135.254 | 00:50:56:F7:9B:20 (VMware) | gate.dvssc.com | 21、22、23、25、53、80、139、445、3306、5432、8009、8180 | Linux 2.6.9 - 2.6.33 |

129端口及版本

| 端口/协议 | 服务 | 软件版本 |

|---|---|---|

| 21/tcp | ftp | vsftpd 2.2.2 |

| 22/tcp | ssh | OpenSSH 5.3p1 Debian 3ubuntu4 (protocol 2.0) |

| 80/tcp | http | Apache httpd 2.2.14 ((Ubuntu) mod_mono/2.4.3 PHP/5.3.2-1ubuntu4.5 with Suhosin-Patch mod_python/3.3.1 Python/2.6.5 mod_perl/2.0.4 Perl/v5.10.1) |

| 139/tcp | netbios-ssn | Samba smbd 3.X -4.X(workgroup: WORKGROUP) |

| 143/tcp | imap | Courier Imapd (released 2008) |

| 445/tcp | netbios-ssn | Samba smbd 3.X (workgroup: WORKGROUP) |

| 5001/tcp | java-object | Java Object Serialization |

| 8080/tcp | http | Apache Tomcat/Coyote JSP engine 1.1 |

130端口软件及版本

| 端口/协议 | 服务 | 软件版本 |

| 21/tcp | ftp | Microsoft ftpd |

| 80/tcp | http | Microsoft IIS httpd6.0 |

| 135/tcp | msrpc | ? |

| 139/tcp | netbios-ssn | Microsoft Windows netbios-ssn |

| 445/tcp | mic rosoft-ds | Microsoft Windows 2003 or 2008 microsoft-ds |

| 777/tcp | multiling-http | ? |

| 1025/tcp | msrpc | Microsoft Windows RPC |

| 1026/tcp | msrpc | Microsoft Windows RPC |

| 1027/tcp | IIS | ? |

| 1028/tcp | unknow | ? |

| 1521/tcp | oracle-tns | oracle TNS Listner 10.2.0.1.0(for 32-bit Windows) |

| 6002/tcp | http | SafeNet Sentinel License Monitor httpd 7.3 |

| 7001/tcp | afs3-callback | ? |

| 7002/tcp | http | SafeNet Sentinel Keys License Monitor httpd 1.0(Java Console) |

| 8099/tcp | http | Microsoft IIS httpd 6.0 |

254端口软件及版本

| 端口/协议 | 服务 | 软件版本 |

|---|---|---|

| 21/tcp | ftp | ProFTPD 1.3.1 |

| 22/tcp | ssh | OpenSSH 4.7p1 Debian 8ubuntu1(protocol2.0) |

| 23/tcp | telnet | Linux telnetd=>Telnet Ubuntu 8.04 用户名matasploitable |

| 25/tcp | smtp | Postfix smtpd |

| 53/tcp | domain | ISC BIND 9.4.2 |

| 80/tcp | http | Apache httpd 2.2.8((Ubuntu) PHP/5.2.4-2ubuntu5.10 with Suhosin-Patch) |

| 139/tcp | netbios-ssn | Samba smbd 3.X(workgroup: WORKGROUP) |

| 445/tcp | netbios-ssn | Samba smbd 3.X(workgroup: WORKGROUP) |

| 3306/tcp | mysql | mysql MySQL 5.0.51a-3ubuntu5 |

| 5432/tcp | postgresql | PostgreSQL DB 8.3.0-8.3.7 |

| 8009/tcp | ajp13 | Apache Jserv(Protocol v1.3) |

| 8180/tcp | http | Apache Tomcat/Coyote JSP engine 1.1 |

对于129的操作系统,我们扫描出来是Linux 2.6.17 - 2.6.36,又其软件版本是给Ubuntu的,故操作系统版本应该是Ubuntu 2.6.17 - 2.6.36,我们进行一下验证:

cat /proc/version

是Ubuntu 2.6.32

验证129操作系统

同样,对于254操作系统猜测为 Ubuntu 2.6.9 - 2.6.33,验证为 Ubuntu 2.6.24

验证254操作系统

对于130,扫描操作系统为WinXP或Win2003,实际为Win2003。Oracle服务打开了,但是扫描结果不对,如有解决的小伙伴请下方评论。

Oracle开启却扫描失败

常见服务扫描

根据前面的结果,进行更加详细的服务扫描。

Telnet

我们已知254是使用的telnet,使用命令

use auxiliary/scanner/telnet/telnet_version

show options

打开telnet服务扫描,显示选项,设置RHOSTS,运行

Telnet扫描

得到结果, Telnet Ubuntu 8.04 用户名matasploitable,更新至254端口表。

SSH

不再赘述,这个用处不大,没有得到用户名

SSH扫描

Oracle

Oracle又扫描不到

再次失败

之后将OpenVAS的安装、使用及实战(GVM,Metasploit使用)中进行漏洞扫描,扫描到的漏洞将在《MetaSploit渗透测试魔鬼训练营》之WEB应用渗透技术 中进行利用。

参考

《MetaSploit渗透测试魔鬼训练营》第3章

更多内容查看:网络安全-自学笔记

喜欢本文的请动动小手点个赞,收藏一下,有问题请下方评论,转载请注明出处,并附有原文链接,谢谢!如有侵权,请及时联系。如果您感觉有所收获,自愿打赏,可选择支付宝18833895206(小于),您的支持是我不断更新的动力。

如果你也是看准了Python,想自学Python,在这里为大家准备了丰厚的免费学习大礼包,带大家一起学习,给大家剖析Python兼职、就业行情前景的这些事儿。

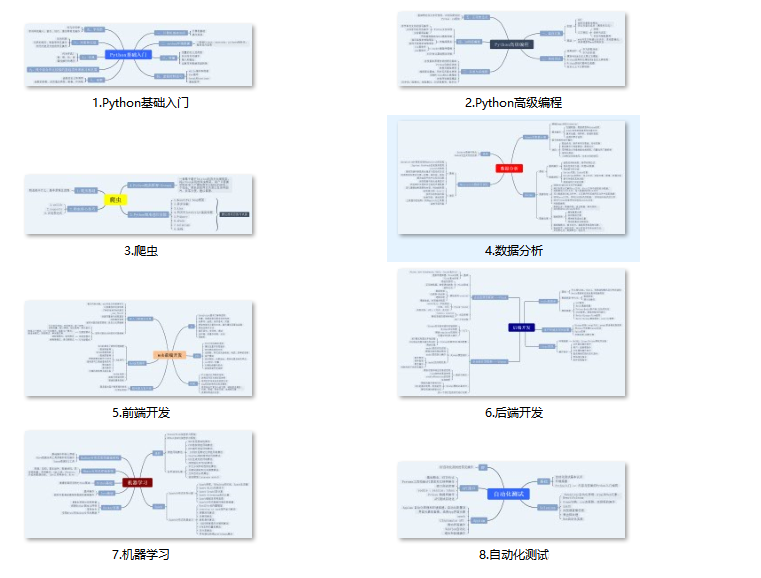

一、Python所有方向的学习路线

Python所有方向路线就是把Python常用的技术点做整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、学习软件

工欲善其必先利其器。学习Python常用的开发软件都在这里了,给大家节省了很多时间。

三、全套PDF电子书

书籍的好处就在于权威和体系健全,刚开始学习的时候你可以只看视频或者听某个人讲课,但等你学完之后,你觉得你掌握了,这时候建议还是得去看一下书籍,看权威技术书籍也是每个程序员必经之路。

四、入门学习视频

我们在看视频学习的时候,不能光动眼动脑不动手,比较科学的学习方法是在理解之后运用它们,这时候练手项目就很适合了。

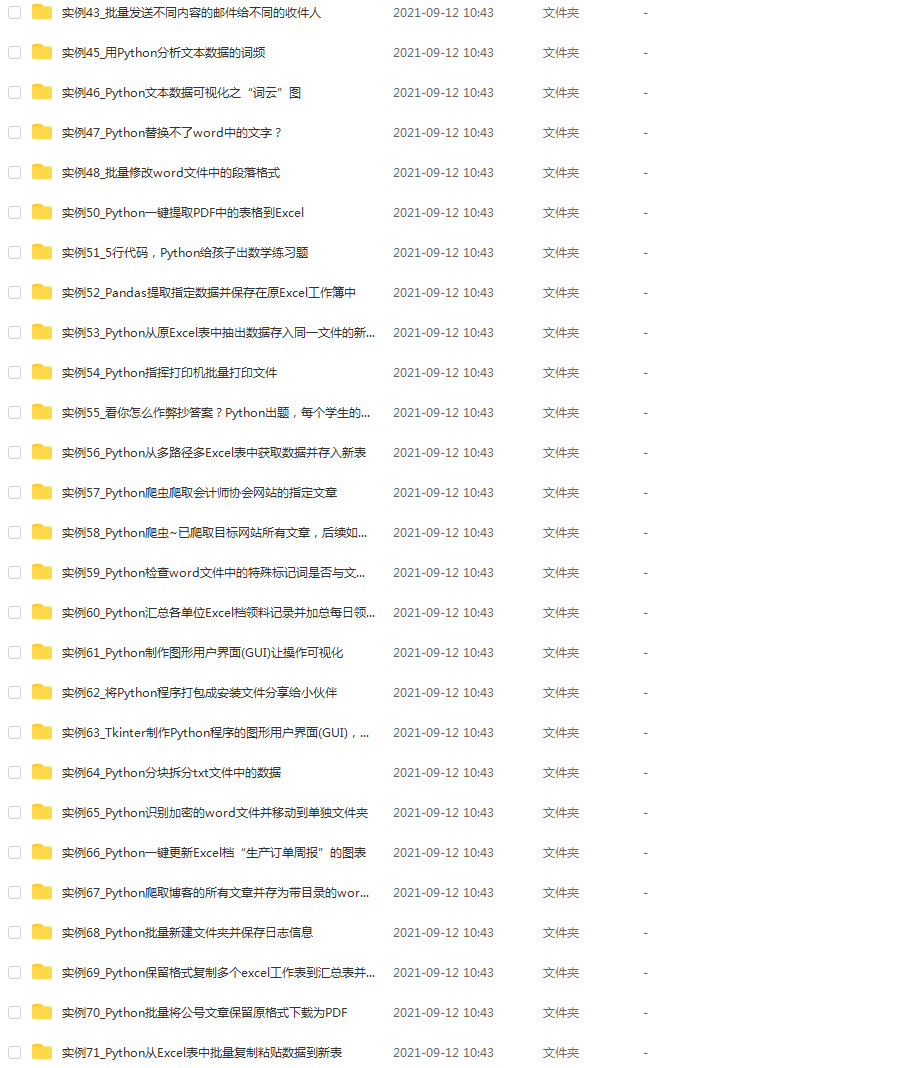

四、实战案例

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

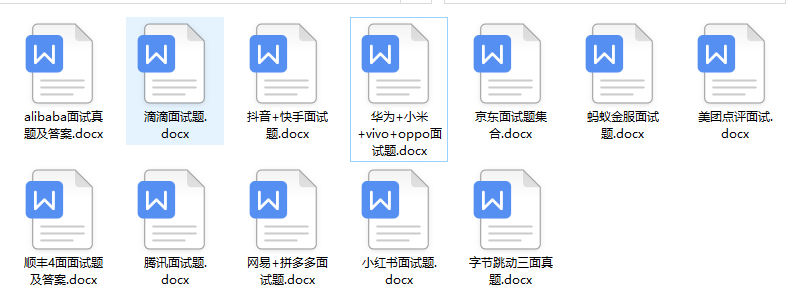

五、面试资料

我们学习Python必然是为了找到高薪的工作,下面这些面试题是来自阿里、腾讯、字节等一线互联网大厂最新的面试资料,并且有阿里大佬给出了权威的解答,刷完这一套面试资料相信大家都能找到满意的工作。

成为一个Python程序员专家或许需要花费数年时间,但是打下坚实的基础只要几周就可以,如果你按照我提供的学习路线以及资料有意识地去实践,你就有很大可能成功!

最后祝你好运!!!

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

708

708

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?