先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新Java开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

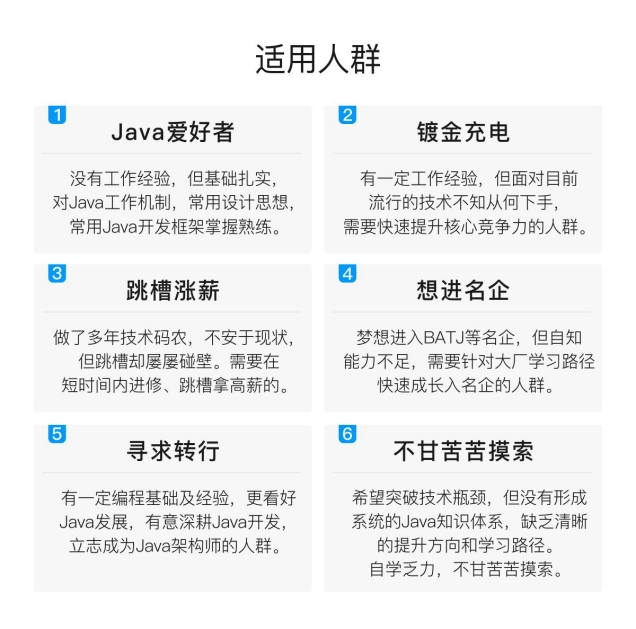

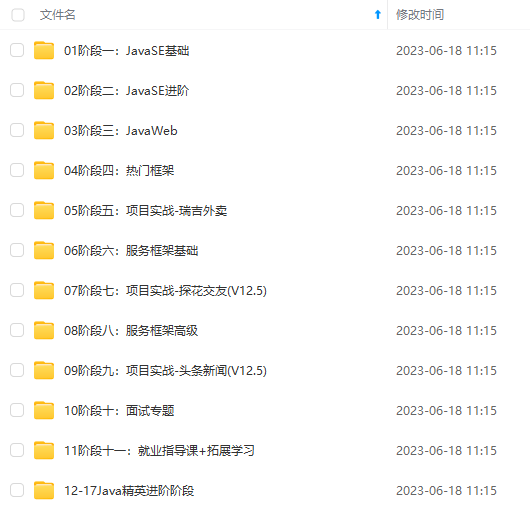

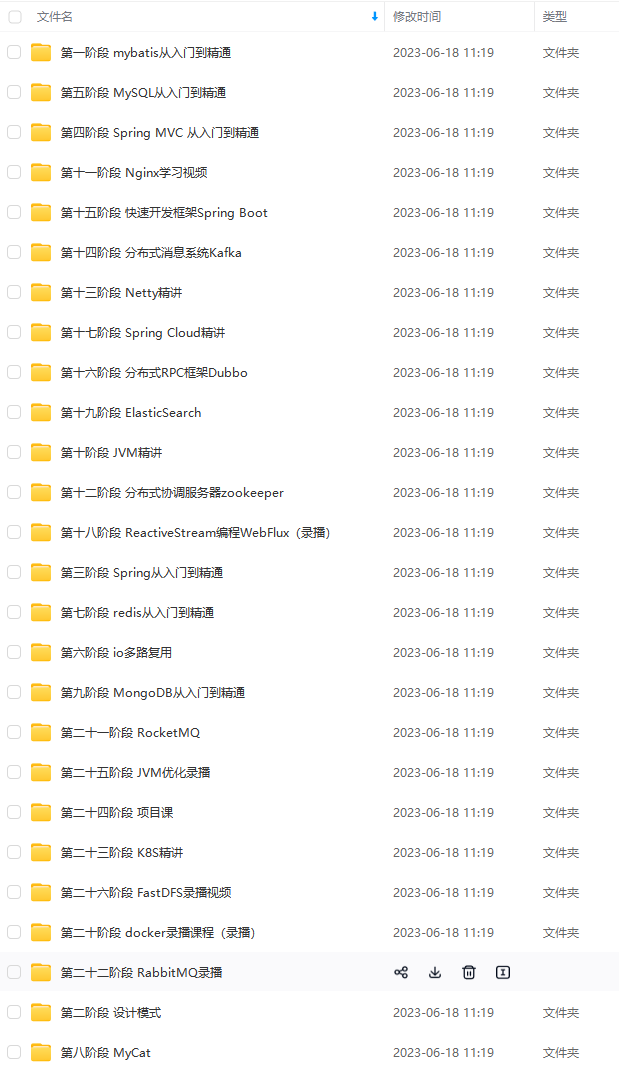

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Java开发知识点,真正体系化!

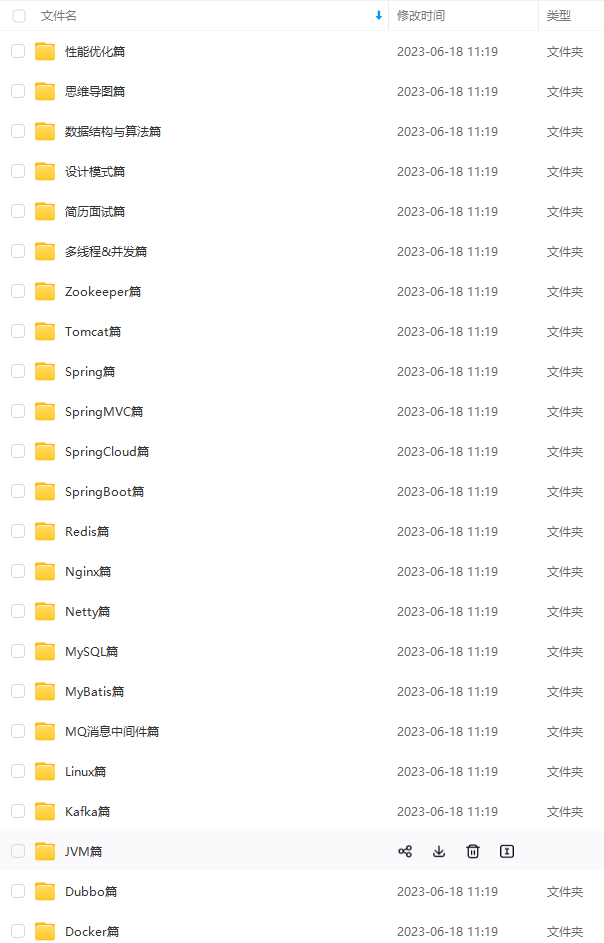

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注Java)

正文

但是在前后分离的情况下,后端只负责通过暴露的RestApi提供数据,而页面的渲染、路由都由前端完成。因为rest是无状态的,因此也就不会有session记录到服务器端。

- 4.兼容性:

支持移动设备,支持跨程序调用,Cookie 是不允许垮域访问的,而 Token 则不存在这个问题。

- 5.可拓展性:

jwt是无状态的,特别适用于分布式站点的单点登录(SSO)场景。

比如有3台机器(A、B、C)组成服务器集群,若session存在机器A上,session只能保存在其中一台服务器,此时你便不能访问机器B、C,因为B、C上没有存放该Session,

而使用token就能够验证用户请求合法性,并且我再加几台机器也没事,所以可拓展性好。

6.安全性。因为有签名,所以JWT可以防止被篡改。

==================================================================================

JWT是基于token的身份认证的方案。

json web token全称。可以保证安全传输的前提下传送一些基本的信息,以减轻对外部存储的依赖,减少了分布式组件的依赖,减少了硬件的资源。

可实现无状态、分布式的Web应用授权,jwt的安全特性保证了token的不可伪造和不可篡改。

本质上是一个独立的身份验证令牌,可以包含用户标识、用户角色和权限等信息,以及您可以存储任何其他信息(自包含)。任何人都可以轻松读取和解析,并使用密钥来验证真实性。

- 缺陷:

1)JWT在生成token的时候支持失效时间,但是支持的失效时间是固定的,比如说一天。

但是用户在等出的时候是随机触发的,那么我们jwt token来做这个失效是不可行的,因为jwt在初始化的时候已经定死在什么时候过期了。

采用其他方案,在redis中存储token,设置token的过期时间,每次鉴权的时候都会去延长时间

2)jwt不适合存放大量信息,信息越多token越长

JWT就是一个字符串,经过加密处理与校验处理的字符串,形式为: A.B.C

A由JWT头部信息header加密得到

B由JWT用到的身份验证信息json数据加密得到

C由A和B加密得到,是校验部分

分别是头部、载荷、签名。

头部(Header)

头部用于描述关于该JWT的最基本的信息,例如其类型以及签名所用的算法等。这也可以被表示成一个JSON对象。

{“typ”:“JWT”,“alg”:“HS256”}

在头部指明了签名算法是HS256算法。 我们进行BASE64编码http://base64.xpcha.com/,编码后的字符串如下:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9

小知识:Base64是一种基于64个可打印字符来表示二进制数据的表示方法。由于2

的6次方等于64,所以每6个比特为一个单元,对应某个可打印字符。三个字节有24

个比特,对应于4个Base64单元,即3个字节需要用4个可打印字符来表示。JDK 中

提供了非常方便的 BASE64Encoder 和 BASE64Decoder,用它们可以非常方便的

完成基于 BASE64 的编码和解码

载荷(playload):载荷就是存放有效信息的地方。

(1)标准中注册的声明(建议但不强制使用)

iss: jwt签发者

sub: jwt所面向的用户

aud: 接收jwt的一方

exp: jwt的过期时间,这个过期时间必须要大于签发时间

nbf: 定义在什么时间之前,该jwt都是不可用的.

iat: jwt的签发时间

jti: jwt的唯一身份标识,主要用来作为一次性token,从而回避重放攻击。

(2)公共的声明

公共的声明可以添加任何的信息,一般添加用户的相关信息或其他业务需要的必要信息.但不建议添加敏感信息,因为该部分在客户端可解密.

(3)私有的声明

私有声明是提供者和消费者所共同定义的声明,一般不建议存放敏感信息,因为base64是对称解密的,意味着该部分信息可以归类为明文信息。

这个指的就是自定义的claim。比如前面那个结构举例中的admin和name都属于自定的claim。这些claim跟JWT标准规定的claim区别在于:JWT规定的claim,JWT的接收方在拿到JWT之后,都知道怎么对这些标准的claim进行验证(还不知道是否能够验证);而private claims不会验证,除非明确告诉接收方要对这些claim进行验证以及规则才行。

定义一个payload:

{“sub”:“1234567890”,“name”:“John Doe”,“admin”:true}

然后将其进行base64加密,得到Jwt的第二部分。

eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9

签证(signature)

JWT是一个签证信息,由三部分组成:

header (base64后的)

payload (base64后的)

secret

这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了jwt的第

三部分。

TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

将这三部分用.连接成一个完整的字符串,构成了最终的jwt:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6I

kpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7Hg

Q

注意:secret是保存在服务器端的,jwt的签发生成也是在服务器端的,secret就是用来进行jwt的签发和jwt的验证,所以,它就是你服务端的私钥,在任何场景都不应该流露出去。一旦客户端得知这个secret, 那就意味着客户端是可以自我签发jwt了。

Java的JJWT实现JWT

1.什么是JJWT

JJWT是一个JWT创建和验证的Java库。

2.token的创建

(1)引入依赖

io.jsonwebtoken

jjwt

0.6.0

(2)创建类CreatejwtTest,用于生成token

public class CreateJwtTest {

public static void main(String[] args) {

JwtBuilder builder= Jwts.builder().setId(“888”)

.setSubject(“小白”)

.setIssuedAt(new Date())//用于设置签发时间

.signWith(SignatureAlgorithm.HS256,“wangmh”);//用于设置签名秘钥

System.out.println( builder.compact() );

}

}

(3)测试

eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI4ODgiLCJzdWIiOiLlsI_nmb0iLCJpYXQiOjE1MjM0M

TM0NTh9.gq0J‐cOM_qCNqU_s‐d_IrRytaNenesPmqAIhQpYXHZk

#再次运行,每次运行结果都会不一样,因为我们载荷中包含了时间

3.token的解析

public class ParseJwtTest {

public static void main(String[] args) {

String compactJws=“eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI4ODgiLCJzdWIiOiLlsI_nmb0iLCJpYXQiOjE1MjM0MTM0NTh9.gq0J‐cOM_qCNqU_s‐d_IrRytaNenesPmqAIhQpYXHZk”;

Claims claims =

Jwts.parser().setSigningKey(“wangmh”).parseClaimsJws(compactJws).getBody();

System.out.println(“id:”+claims.getId());

System.out.println(“subject:”+claims.getSubject());

System.out.println(“IssuedAt:”+claims.getIssuedAt());

}

}

//试着将token或签名秘钥篡改一下,会发现运行时就会报错,所以解析token也就是验证token

4.token过期校验

有很多时候,我们并不希望签发的token是永久生效的,所以我们可以为token添加一个

过期时间。

public class CreateJwtTest2 {

public static void main(String[] args) {

//为了方便测试,我们将过期时间设置为1分钟

long now = System.currentTimeMillis();//当前时间

long exp = now + 1000*60;//过期时间为1分钟

JwtBuilder builder= Jwts.builder().setId(“888”)

.setSubject(“小白”)

.setIssuedAt(new Date())

.signWith(SignatureAlgorithm.HS256,“wangmh”)

.setExpiration(new Date(exp));//用于设置过期时间

System.out.println( builder.compact() );

}

}

public class ParseJwtTest {

public static void main(String[] args) {

String compactJws=“eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI4ODgiLCJzdWIiOiLlsI_nmb0iLCJpYXQiOjE1MjM0MTY1NjksImV4cCI6MTUyMzQxNjYyOX0.Tk91b6mvyjpKcldkic8DgXz0zsPFFnRgTgkgcAsa9cc”;

Claims claims =Jwts.parser().setSigningKey(“wangmh”).parseClaimsJws(compactJws).getBody();

System.out.println(“id:”+claims.getId());

System.out.println(“subject:”+claims.getSubject());

SimpleDateFormat sdf=new SimpleDateFormat(“yyyy‐MM‐dd hh:mm:ss”);

System.out.println(“签发时间:”+sdf.format(claims.getIssuedAt()));

System.out.println(“过期时间:”+sdf.format(claims.getExpiration()));

System.out.println(“当前时间:”+sdf.format(new Date()) );

}

}

//测试运行,当未过期时可以正常读取,当过期时会引发io.jsonwebtoken.ExpiredJwtException异常。

5.自定义claims

我们刚才的例子只是存储了id和subject两个信息,如果你想存储更多的信息(例如角色)可以定义自定义claims

public class CreateJwtTest3 {

public static void main(String[] args) {

//为了方便测试,我们将过期时间设置为1分钟

long now = System.currentTimeMillis();//当前时间

long exp = now + 1000*60;//过期时间为1分钟

JwtBuilder builder= Jwts.builder().setId(“888”)

.setSubject(“小白”)

.setIssuedAt(new Date())

.signWith(SignatureAlgorithm.HS256,“wangmh”)

.setExpiration(new Date(exp))

.claim(“roles”,“admin”)

.claim(“logo”,“logo.png”);

System.out.println( builder.compact() );

String compactJwt = “eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI4ODgiLCJzdWIiOiLlsI_nmb0iLCJpYXQiOjE1NTQ5NDcxNTksImV4cCI6MTU1NDk0NzIxOSwicm9sZXMiOiJhZG1pbiIsImxvZ28iOiJsb2dvLnBuZyJ9.HD_myvdNjOGGnu4p8Z8QX9dnXHJEZa0nsLKxOFRiYJY”;

Claims claims=Jwts.parser().setSigningKey(“wangmh”).parseClaimsJws(compactJwt).getBody();

System.out.println(“id:”+claims.getId());

System.out.println(“subject:”+claims.getSubject());

System.out.println(“roles:”+claims.get(“roles”));

System.out.println(“logo:”+claims.get(“logo”));

SimpleDateFormat sdf=new SimpleDateFormat(“yyyy‐MM‐dd hh:mm:ss”);

System.out.println(“签发时间:”+sdf.format(claims.getIssuedAt()));

System.out.println(“过期时间:”+sdf.format(claims.getExpiration()));

System.out.println(“当前时间:”+sdf.format(new Date()) );

}

}

6.案例实现

//JwtUtil.java

@ConfigurationProperties(“jwt.config”)

public class JwtUtil {

private String key ;

private long ttl ;//一个小时

public String getKey() {

return key;

}

public void setKey(String key) {

this.key = key;

}

public long getTtl() {

return ttl;

}

public void setTtl(long ttl) {

this.ttl = ttl;

}

/**

-

生成JWT

-

@param id

-

@param subject

-

@return

最后

按照上面的过程,4个月的时间刚刚好。当然Java的体系是很庞大的,还有很多更高级的技能需要掌握,但不要着急,这些完全可以放到以后工作中边用别学。

学习编程就是一个由混沌到有序的过程,所以你在学习过程中,如果一时碰到理解不了的知识点,大可不必沮丧,更不要气馁,这都是正常的不能再正常的事情了,不过是“人同此心,心同此理”的暂时而已。

“道路是曲折的,前途是光明的!”

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注Java)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

-

@param id

-

@param subject

-

@return

最后

按照上面的过程,4个月的时间刚刚好。当然Java的体系是很庞大的,还有很多更高级的技能需要掌握,但不要着急,这些完全可以放到以后工作中边用别学。

学习编程就是一个由混沌到有序的过程,所以你在学习过程中,如果一时碰到理解不了的知识点,大可不必沮丧,更不要气馁,这都是正常的不能再正常的事情了,不过是“人同此心,心同此理”的暂时而已。

“道路是曲折的,前途是光明的!”

[外链图片转存中…(img-bLC3yybg-1713621836791)]

[外链图片转存中…(img-A8m3tRMW-1713621836792)]

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注Java)

[外链图片转存中…(img-NlU9cKn3-1713621836793)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

2580

2580

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?