给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[SwitchA-GigabitEthernet1/0/1]port link-type access//设置接口类型为access

[SwitchA-GigabitEthernet1/0/1]port default vlan 2//将接口GE1/0/1加入VLAN2

[SwitchA-GigabitEthernet1/0/1]quit

[SwitchA]interface gigabitethernet 1/0/2

[SwitchA-GigabitEthernet1/0/2]portlink-type access

[SwitchA-GigabitEthernet1/0/2]port default vlan 3//将接口GE1/0/2加入VLAN3

[SwitchA-GigabitEthernet1/0/2]quit

[SwitchA-GigabitEthernet1/0/2]interface gigabitethernet 1/0/3

[SwitchA-GigabitEthernet1/0/3]port link-type trunk//设置接口类型为trunk

[SwitchA-GigabitEthernet1/0/3]port trunk allow-pass vlan2 3//允许该接口上透传VLAN2和VLAN3到上层交换机

YSwitchA-GigabitEthernet1/0/3]quit

### 3.以太网端口有三种链路类型:Access、Hybrid和Trunk

* Acces类型的端口只能属于1个VLAN,一般用于连接计算机的端口;

* Trunk类型的端口可以允许多个VLAN通过,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口;

* Hybrid类型的端口是华为设备中的一种新的端口类型,其特点是可以允许多个VLAN通过,可以接收和发送多个VLAN的报文,既可以用于交换机之间连接,也可以用于连接用户的计算机。

**注意:**

Hybrid端囗和Trunk端囗是有区别的:

在接收数据时,Hybrid端口和Trunk端口处理方法是一样的,唯一不同之处在发送数据时,Hybrid端口可以允许多个VLAN的报文发送时不打标签,而runk端口只允许缺省VLAN的报文发送时不打标签。

**缺省VLAN**:通常Access端口只属于1个VLAN,所以它的缺省VLAN1,无需设置。而Hybrid端口和Trunk端口可以属于多个VLAN,因此需要设置缺省VLANID。缺省情况下,Hybrid端口和Trunk端囗的缺省VLAN为VLAN1所有华为交换机的默认接口类型为hybrid。

### 4.Hybrid端口发送数据的处理

当端口接收到不带VLANTag的报文后,则将报文转发到属于缺省VLAN的端口(如果设置了端囗的缺省VLANID)。当端口发送带有VLAN Tag的报文时,如果该报文的VLANID与端口缺省的VLANID相同,则系统将去掉报文的VLANTag,然后再发送该报文。

[Switch-Ethernet0/1]interface Ethernet 0/1 \进入ethernet 0/1接口

[Switch-Ethernet0/1]port link-type hybrid \设置接口类型为hybrid

[Switch-Ethernet0/1]port hybrid pvid vlan 10 \接口的PVID是vlan10

[Switch-Ethernet0/1]port hybrid vlan 10 20 untagged //对VLAN为10、20的报文,剥掉VLAN Tag

### 5.交换机管理IP的设置

华为部分设备有Meth接口,一个专门用于带外管理的接口,不能用于业务数据的传输。如果是二层的接入交换机,需求远程管理这台机器,则需要给这台机器配置个管理IP。通过ssh,telnet等的带内管理,通常默认的管理vlan是vlan1,也可以自己设置为其他Vlan。

下面以s5700为例,介绍使用用Vlan5作为管理Vlan,管理IP地址为192.168.1.1/24的配置、用户可以通过GigabitEthernet 0/0/1的接口连接到Vlanif5.

<55700>system-view/进入系统视图

[S5700-vlan5]quit

[S5700linterface Vlanif5//进入Vlanif5

[S5700-Vlanifs]Jip address 192.168.1.124//设置Vlanif5网关192.168.1.1掩码255.255.255.0

[S5700-Vlanif5]quit/退出

[S5700]interface GigabitEthernet0/0/1 //进入物理端口GE0/0/1

[S5700-GigabitEthermet0/0/1]port link-type access //设置端口access模式

[S5700-GigabitEthermet0/0/1]port default vlan 5 //将此端口划分到Vlan5

[S5700-GigabitEthemet0/0/1]quit //退出

[S5700]aaa

//进入aaa

[S5700-aaa]local-user admin passwordcipher 123456//创建用户admin设置密码为123456密码加密方式为cipher

[55700-aaa]local-user admin privilege level15//设置admin最高权限等级15

[S5700-aaa]local-user admin service-type telnet ssh//授权admin用户可以使用telnet、ssh

[S5700-aaa]quit/退出

[S5700]user-interfacevty04

[S5700-ui-vtyO-4Jauthentication-mode aaa

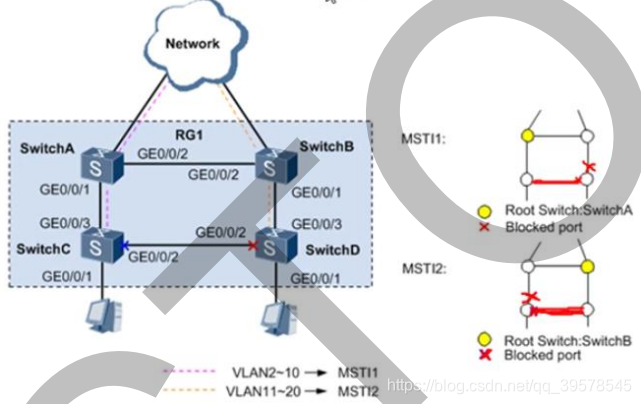

### 6.MSTP负载均衡的例子

如左图所示,四台交换机都运行MSTP。它们彼此相连形成了一个有冗余链路的环网。为实现接入层交换机上的VLAN2VLAN10和VLAN11

VLAN20的分别在不同的STP域中,实现流量负载分担:

因此需要配置两个MSTl,即MSTI1对应Vlan2-

Vlan10和MSTl2对应Vlan11-20。他们经过MSTP之后,生成的无环路拓扑如图所示。

**(1)交换机的MSTP区域配置**

在交换机A上创建一个相同的MST域(域名为RG1)、两个多生树实例MSTl1和MSTl2,然后为Vlan2-10映射到MSTl1,Vlan11-20映射到MSTI2。最后激活MST域配置。

[SwitchA]stp region-configuration

[SwitchA-mst-region]region-name RG1

[SwitchA-mst-region]instance 1 vlan 2 to 10

[SwitchA-mst-region]instance 2 vlan 11 to 20

[SwitchA-mst-region]active region-configuration

[SwitchA-mst-region]quit

注意:因为这4台交换机都在同一个域(域名相同)才能起作用,因此其他三台设备也进行同样的配置。

**(2)配置MSTI1与MSTI2的根桥与备份根桥**

[SwitchA]stp instance 1 root primary //配置switchA为MSTI1的根桥

[SwitchA]stp instance 2 root secondary //配置SwitchA为MSTI2的备份根桥

[SwitchB]stp instance 1 root secondary //配置Switch8为MST11的备份根桥

[SwitchB]stp instance 2 root primary //配置SwitchB为MSTI2的根桥

**(3)分别配置MSTI1和MSTI2中要被阻塞的端口,消除二层环路**

[Switch A-D]stp pathcost-standard legacy //配置采用华为的私有端口路径开销计算方法,四台设备同样的标准

[SwitchC]interface gigabitethernet 0/0/2

[SwitchC-GigabitEthernet0/0/2]stp instance 2 cost 20000 //设置端口GE0/0/2在实例MSTI2中的路径开销值为20000

[SwitchC-GigabitEthernet0/0/2]quit

[SwitchD]interface gigabitethernet 0/0/2

[SwitchD-GigabitEthernet0/0/2]stp instance 2 cost 20000 //设置端口GE0/0/2在实例MSTI2中的路径开销值为20000

[SwitchD-GigabitEthernet0/0/2]quit

**(4)在四台交换机上全局使能MSTP,使以上MSTP配置生效,消除二层环路**

[SwitchA]stp enable

[SwitchB]stp enable

[SwitchC]stp enable

[SwitchD]stp enable

**(5)将与终端PC相连的端口去使能MSTP**

[SwitchC]interface gigabitethernet 0/0/1

[SwitchC-GigabitEthernet0/0/1]stp disable

[SwitchC-GigabitEthernet0/0/1]quit

**(6)在两个实例对应的根桥设备的指定端口上配置根保护功能**

[SwitchA]interface gigabitethernet 0/0/1

[SwitchA-GigabitEthernet0/0/1]stp root-protection

[SwitchB]interface gigabitethernet 0/0/1

[SwitchB-GigabitEthernet0/0/1]stp root-protection

**(7)最后在各交换机上创建ID号为2~20的共19个VLAN,然后把四台交换机间的直连链路的端口配置为Trunk类型,并允许这19个VLAN通过。把连接PC的链路端口设置为Access类型,加入对应的VLAN**

[SwitchA]vlan batch 2 to 20

[SwitchA]interface g0/0/1

[SwitchA-GigabitEthernet0/0/1]port link-type trunk

[SwitchA-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 to 20

[SwitchA]interface g0/0/2

[SwitchA-GigabitEthernet0/0/1]port link-type trunk

[SwitchA-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 to 20

dis stp brief

## 华为路由器配置基础

| 路由协议或路由种类 | 相应路由的优先级 |

| --- | --- |

| DIRECT | 0 |

| OSPF | 10 |

| IS-IS | 15 |

| STATIC | 60 |

| RIP | 100 |

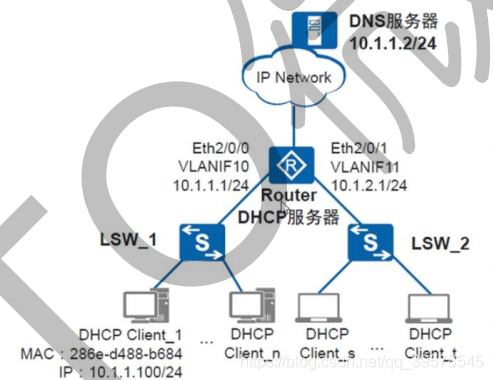

### DHCP配置

**DHCP的三种角色**

DHCP组网中,包括以下三种角色:

DHCP客户端:通过DHCP协议请求获取P地址等网络参数的设备。例如,lP电话、PC、手机、无盘工站等。

DHCP服务器:负责为DHCP客户端分配网络参数的设备。

DHCP中继(可选):负责转发DHCP服务器和DHCP客户端之间的DHCP报文,协助DHCP服务器向DHCP客户端动态分配网络参数的设备。

dhcp relay:dhcp select relay,使能接口的DHCP中继功能(缺省情况下未使能)

**(1)使能DHCP服务**

system-view

[Huawei]sysname Router

[Router]dhcp enable

**(2)配置接口加入VLAN**

#配置Eth2/0/0接口加入VLAN10。

[Router]vlan batch 10 to 11

[Router]interface ethernet 2/0/0

[Router-Ethernet2/0/0] port link-type access

[Router-Ethernet2/0/0] port default vlan 10

[Router-Ethernet2/0/0] quit

**(3)配置VLANIF11接口地址**

[Router]interface vlanif 11

[Router-Vlanif11]ip address 10.1.2.1 24

[Router-Vlanif11]quit

**(4)配置接口地址池**

配置VLANIF10接口下的客户端从接口地址池中获取IP地址和相关网络参数。

[Router]interface vlanif 10

[Router-Vlanif10]dhcp select interface

[Router-Vlanif10]dhcp server lease day 30

[Router-Vlanif10]dhcp server domain-name huawei.com

[Router-Vlanif10]dhcp server dns-list 10.1.1.2

[Router-Vlanif10]dhcp server excluded-ip-address 10.1.1.2

[Router-Vlanif10]dhcp server statuc-bind ip-address 10.1.1.100 mac-address 286e-d488-b684

### ACL

| 分类 | 编号范围 | 支持的过滤选项 |

| --- | --- | --- |

| 基本ACL | 2000~2999 | 匹配条件较少,只能通过源lP地址和时间段来进行流量匹配,在一些只需要进行简单匹配的功能可以使用。 |

| 高级ACL | 3000~3999 | 匹配条件较为全面,通过源P地址、目的IP地址、To5、时间段、协议类型、优先级、ICMP报文类型和ICMP报文码等多个维度来对进行流量匹配,在大部分功能中都可使用高级ACL来进行精确流量匹配。 |

| 基于MAC地址的ACL | 4000~4999 | 由于数据链路层使用MAC地址来进行寻址,所以在控制数据链路层帧时需要通过MAC地址来对流量进行分类。基于MAC地址的ACL就可以通过源MAC地址、目的MAC地址、co5、协议码等维度来进行流量匹配。 |

ACL规则

acl number 2004

rule 0 deny 202.38.0.0 0.0.255.255

rule 10 permit 202.38.160.0 0.0.0.255

配置好的ACL,应用到相应的接口才会生效。

interface GigabitEthernet 0/0/1

traffic-filter inbound acl 2004 //在接口上应用ACL,进行报文过滤,某些类型的设备可以使用packet-filter 3000

ACL应用规则

1.标准访问控制列表,靠近目标网络

2.高级访问控制列表,靠近源网络

**两条规则结合则表示禁止一个大网段(202.38.0.0)上的主机但允许其中的一小部分主机(202.38.160.0)的访问。**

具体:

`acl number 3001`

`rule deny source 192.168.2.0 0.0.0.255 destination 192.168.3.0 0.0.0.255`

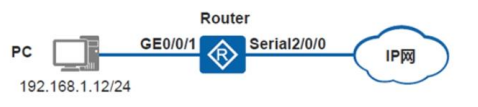

对内网地址192.168.1.12/24访问外网做限制,使其无法访问所有WEB界面

acl number 3005 //定义用于报文过滤的访问控制

description deny_source_ip_www

rule 5 deny tcp source 192.168.1.12 0 destination-port eq www

rule 10 permit tcp source 192.168.1.12 0

interface g0/0/1

ip address 192.168.1.2 255.255.255.0

traffic-filter inbound acl 3005

**交换机进行ACL配置应用的例子**

1、先定义ACL

[Switch]acl 3001 //新建一个高级ACL

[Switch-acl-adv-3001]rule 5 deny ip source 192.168.5.0 0.0.0.255 destination 192.168.2.0 0.0.0.255 //禁止5网段访问2网段

[Switch-acl-adv-3001]rule 100 permit ip //允许访问任何网段

2、配置基于ACL的流分类

[Switch]traffic classifer tc1 //创建流分类

[Switch-classifier-tc1]if-match acl 3001 //将ACL与流分类关联

3、配置流行为

[Switch]traffic behavior tb1 //创建流行为

[Switch-behavior-tb1]deny //配置流行为动作为拒绝报文通过

4、配置流策略

[Switch]traffic policy tp1 //创建流策略

[Switch-trafficpolicy-tp1]classifier tc1 behavior tb1 //将流分类tc1与流行为tb1关联

5、在接口下应用流策略

[Switch]interface gigabitethernet 0/0/1

[Switch-GigabitEthernet0/0/1]traffic-policy tp1 inbound //流策略应用在接口入方向

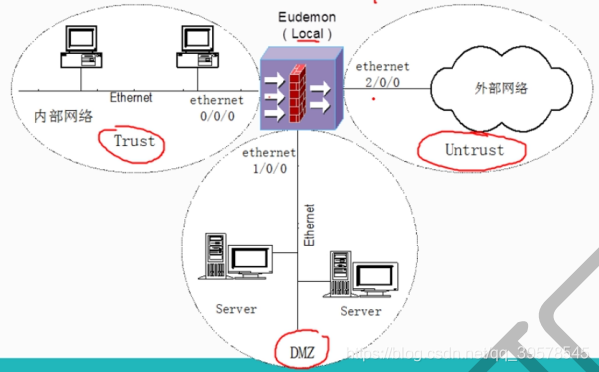

## 华为防火墙配置

[防火墙](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)

路由器的安全规则定义再接口上,而防火墙的安全规则定义在安全区域之间

Local

Trust

DMZ

Untrust

**域间的数据流分两个方向:**

入方向(inbound):数据由低级别的安全区域向高级别的安全区域传输的方向;

出方向(outbound):数据由高级别的安全区域向低级别的安全区域传输的方向。

防火墙的安全区域规则:

* 本域内不同接口间不过滤直接转发

* 进、出接口相同的报文被丢弃

* 接口没有加入域之前不能转发包文

配置区域dmz

[Eudemon]firewall zone name dmz1

[Eudemon-zone-dmz1]set priority 70

把接口加入到区域中

把相应的接口加入到相应的区域中去

配置接口Ethernet 1/0/0加入到防火墙DMZ域

[Eudemon]firewall zone dmz

[Eudemon-zone-dmz]add interface ethernet 1/0/0

**先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7**

**深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

**因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)**

起的朋友。**

[外链图片转存中...(img-8Pc5ooXv-1715486125270)]

[外链图片转存中...(img-ntpa3DCg-1715486125271)]

[外链图片转存中...(img-6GvZayhz-1715486125271)]

[外链图片转存中...(img-7ug9fzHJ-1715486125272)]

[外链图片转存中...(img-2gVXLmo6-1715486125272)]

[外链图片转存中...(img-OMgQ13T8-1715486125273)]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)**

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?