【网络工程师进阶】掌握抓包技术,突破职业天花板:完整指南,值得反复学习收藏!

抓包是网络工程师必备的核心技能,直接影响故障诊断、性能优化和安全检测能力。文章从入门到高级系统讲解了抓包技术,包括工具使用、过滤语法、层次分析及云环境应用。掌握抓包能帮助工程师从被动修复转向主动优化,突破职业发展瓶颈。通过实际案例展示了抓包在解决网络问题中的关键作用,强调不会抓包的网络工程师难以成为专家,并提供了一套系统的学习方法和最佳实践。

作为一名网络工程师,你有没有过这样的经历?系统突然卡顿,用户投诉如潮水般涌来,你盯着路由器配置挠头半天,却找不到问题根源。或者在项目上线前,性能测试总是莫名其妙地出岔子,你只能凭经验瞎猜,祈祷别出大乱子。说实话,我见过太多这样的同行,他们技术栈看起来挺全,CCIE证书挂满墙,但一遇到真刀真枪的网络故障,就露馅了。为什么?因为他们不会抓包,或者说,不会真正地用抓包来解决问题。

抓包,这两个字听起来简单,但它却是网络工程领域的“武林秘籍”。如果你是新手,可能觉得抓包就是用Wireshark点几下鼠标的事儿;如果你是老鸟,却还停留在表面,那你可能已经在职业生涯的“天花板”下徘徊了。今天,我就来跟你聊聊,为什么说网络工程师不会抓包,永远成不了气候。这不是危言耸听,而是基于我这些年亲身经历和观察得出的血泪教训。咱们一步步拆解,从基础到高级,从理论到实战,确保你读完这篇文章,就能明白抓包的真谛,并迫不及待地去实践。

抓包到底是什么鬼?

抓包,英文叫Packet Capturing,简单说就是捕捉网络数据包的过程。网络世界里,一切通信都靠数据包(Packet)来传递,这些包就像快递包裹,里面塞满了源地址、目的地址、协议类型、数据负载等信息。抓包工具能让你“截获”这些包裹,拆开查看里面的内容,从而诊断问题。

最常见的工具是Wireshark和tcpdump。Wireshark是图形化界面,适合初学者,它能实时显示数据包的层次结构,从物理层到应用层一览无余。tcpdump则是命令行工具,轻量级,适合服务器环境或自动化脚本。其他还有像tshark(Wireshark的命令行版)、ngrep(针对特定协议的抓包)等,但核心原理都一样:通过网卡的混杂模式(Promiscuous Mode)或镜像端口(SPAN)来监听流量。

为什么抓包这么重要?因为网络问题往往藏在数据包的细节里。配置错了?日志里可能看不出来,但数据包会暴露路由循环或TTL过期。性能瓶颈?抓包能测出延迟、丢包率,甚至是TCP重传的罪魁祸首。安全隐患?抓包能逮住明文传输的密码或异常的SYN洪水攻击。没有抓包,你就是在黑暗中摸索,靠猜;有了抓包,你就是开了天眼的侦探。

我记得刚入行时,领导扔给我一个任务:排查公司内网为什么访问外网时不时断线。我翻配置、查日志,折腾了两天一无所获。后来,一个前辈教我用Wireshark抓包,一看,嘿,原来是DNS解析包被防火墙误杀了。从那以后,我明白:抓包不是可选技能,而是网络工程师的“吃饭家伙”。

不会抓包的工程师,注定是“半吊子”

现在咱们来聊聊,不会抓包的后果。别觉得这是小题大做,我见过太多案例,工程师因为忽略抓包,职业生涯止步不前。

首先,在故障诊断上,你会永远被动。想象一下,企业网络瘫痪,高层盯着你,你只能说“可能是路由问题”或“或许是带宽不足”。没有数据包证据,你的话就是空谈。相反,会抓包的家伙,能快速定位:是TCP三次握手失败?还是UDP包丢失?一个简单的过滤器如“tcp.port == 80”就能锁定HTTP流量,分析重传率(Retransmission Rate)。我有个朋友在阿里云工作,他说,云环境里网络问题90%靠抓包解决,不会这招,你连入门都难。

其次,性能优化成空话。网络工程师不光修故障,还得调优。不会抓包,你怎么知道瓶颈在哪?比如,应用响应慢,是服务器CPU高,还是网络抖动?抓包能计算RTT(Round-Trip Time),用公式RTT = ACK时间 - SYN时间,精确到毫秒。或者分析TCP窗口大小(Window Size),如果窗口太小,导致滑动窗口机制卡壳,你就得调整配置。不会这些,你永远停留在“加带宽”的低级解决方案上,成不了架构师。

再者,安全领域,你会成“睁眼瞎”。网络安全越来越热,工程师得懂入侵检测。抓包是基础,能捕捉ARP欺骗、DDoS攻击的特征包。比如,Smurf攻击会看到大量ICMP回显请求,用过滤器“icmp.type == 8”一抓就现形。不会抓包,你靠防火墙日志?那日志往往延迟或不全,等于事后诸葛亮。记得2017年的WannaCry蠕虫爆发,很多公司就是因为没及时抓包分析SMB协议漏洞,才酿成大祸。

最后,职业发展上,你会卡壳。面试大厂时,面试官常问:“遇到网络抖动怎么排查?”如果你答“ping和traceroute”,他们会笑;但如果你说“用Wireshark抓包,分析TCP重传和乱序包”,那就加分了。不会抓包,你顶多做运维,成不了专家或领导。数据显示,Cisco认证的CCIE中,抓包技能是必考点,不会这的通过率低30%以上。

为什么这么多工程师不会抓包?一是懒,觉得工具复杂;二是怕,担心抓包影响性能(其实用过滤器就能最小化);三是错位,以为日志和监控工具够用。但日志是二手信息,抓包是原始数据。就像医生不做CT,只看症状下药,能行吗?

抓包入门

好了,说了这么多坏处,咱们来点干货:怎么学抓包?别担心,我一步步教你,确保新手也能上手。目标是让你从“会用工具”到“会分析数据”。

第一步:安装工具。Windows/Mac用Wireshark官网下载,Linux用apt/yum安装tcpdump。记得装WinPcap或libpcap驱动,让网卡支持抓包。

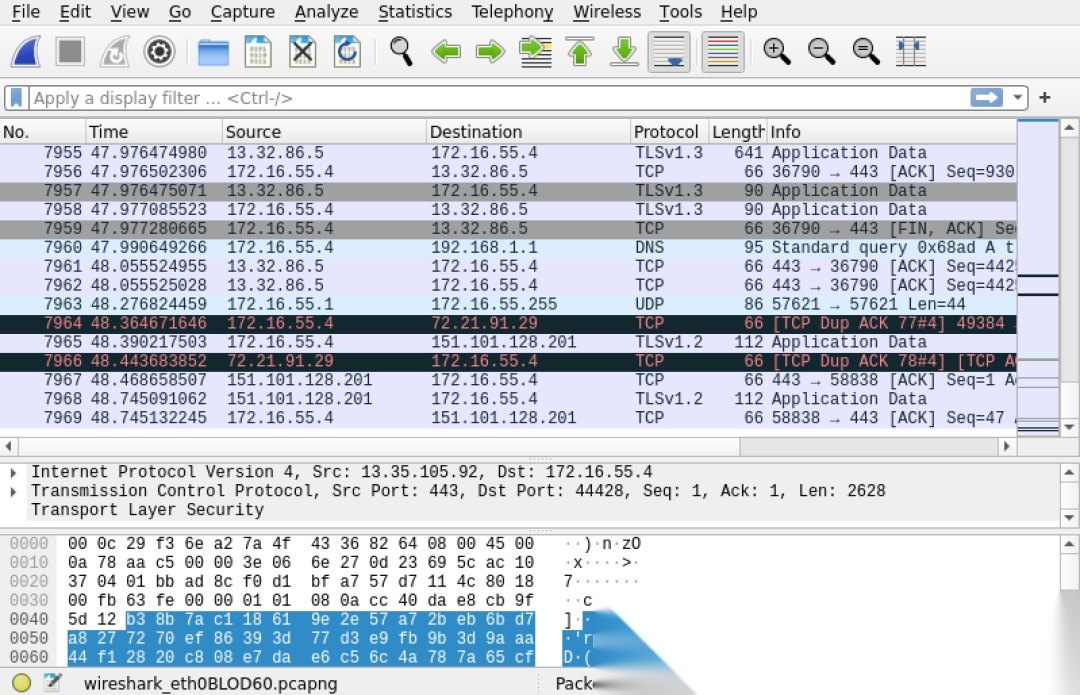

第二步:基本操作。启动Wireshark,选择接口(eth0或WiFi),点Start开始抓包。访问个网站如baidu.com,停下来看包列表。每个包有No.(序号)、Time(时间戳)、Source/Destination(源/目IP)、Protocol(协议)、Length(长度)、Info(摘要)。

第三步:过滤语法。这是核心。Wireshark的过滤器像SQL,强大无比。比如:

- ip.src == 192.168.1.1:源IP过滤。

- tcp.flags.syn == 1:只看SYN包(握手开始)。

- http contains “error”:HTTP包中含“error”字符串。

- frame.time >= “2025-09-10 10:00:00”:时间过滤。

tcpdump语法类似:tcpdump -i eth0 tcp port 80 -w capture.pcap(抓HTTP流量,存文件)。

第四步:分析层次。数据包分层:Ethernet(物理)、IP(网络)、TCP/UDP(传输)、HTTP/SMTP等(应用)。点开一个包,看细节。比如TCP段有Sequence Number(序列号)、Acknowledgment Number(确认号),用于可靠传输。如果Seq跳跃大,说明丢包。

第五步:常见场景练习。

- 诊断连接失败:抓三次握手。正常是SYN -> SYN-ACK -> ACK。如果只有SYN,可能是防火墙挡了。

- 性能问题:计算吞吐量。用Statistics -> Conversations -> TCP,查看Bytes/sec。

- 安全检查:抓明文协议如Telnet,看是否有密码泄露。用过滤“telnet.data”。

我建议从本地环境练起:建个虚拟机网络,用ping生成ICMP包分析。渐进到真实环境:公司允许下,镜像交换机端口抓生产流量。

高级抓包

入门后,别止步。高级抓包能让你脱颖而出,成为气候。

首先,云环境抓包。AWS/Azure的VPC流量镜像,能把流量导到EC2实例抓包。工具如Amazon VPC Traffic Mirroring + Wireshark。挑战是加密流量多,用sslkeylogfile环境变量解密TLS(需浏览器支持)。

其次,自动化抓包。手动抓太累,用脚本批量。Python的Scapy库能生成/抓包/分析:from scapy.all import *; pkts = sniff(count=10, filter=“tcp”)。或tcpdump结合cron定时抓,存到S3分析。

第三,SDN与NFV中的抓包。软件定义网络时代,OpenFlow控制器如ONOS,能镜像虚拟交换机。工具如OVS的ovs-tcpdump。分析NFV链路,抓VNF间包,优化服务链。

第四,大规模抓包。海量流量用ntopng或Zeek(前Bro),它们是抓包+分析一体。Zeek用脚本解析协议,提取日志如HTTP URI。

案例分享:我曾帮一家电商排查双11高峰期崩溃。日志显示负载均衡正常,但抓包发现TCP Zero Window,客户端窗口为0,导致服务器等待。根源是客户端内存不足。调整后,性能翻倍。这事儿让我升职加薪。

另一个故事:朋友在银行,疑似内部泄密。抓包分析UDP 53(DNS)流量,发现异常隧道(DNS Tunneling),用过滤“dns.qry.name contains ‘exfil’”逮住黑客。不会抓包,这事儿可能就黄了。

学抓包,也得避坑。一是隐私:抓包可能捕获敏感数据,记得加密存储,遵守GDPR等法规。二是性能:抓全流量会卡网,用BPF过滤器(如tcp port 80)只抓必要。三是解密:HTTPS流量加密,用中间人代理如mitmproxy解密,但生产慎用。

最佳实践:养成习惯,每排查必抓包。建知识库,收集常见包签名,如心跳包(TCP Keep-Alive)。多看书籍:《Wireshark网络分析就这么简单》或RFC文档(RFC793 for TCP)。

抓包,是你的职业“加速器”

回过头来,为什么说不会抓包的网络工程师成不了气候?因为网络工程本质是数据驱动的科学,不是凭感觉的艺术。抓包让你从被动修复到主动优化,从小兵到将军。它不只是工具,更是思维方式:数据为王,细节决定成败。

别光看,赶紧行动。下载Wireshark,抓个包试试。记住,技术之路,学无止境。不会抓包,你可能混得不错;但会了,你就能飞黄腾达。欢迎在评论区分享你的抓包经历,咱们交流。

学习资源

如果你是也准备转行学习网络安全(黑客)或者正在学习,这里开源一份360智榜样学习中心独家出品《网络攻防知识库》,希望能够帮助到你

知识库由360智榜样学习中心独家打造出品,旨在帮助网络安全从业者或兴趣爱好者零基础快速入门提升实战能力,熟练掌握基础攻防到深度对抗。

1、知识库价值

深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。

实战性: 知识库内容源于真实攻防对抗和大型演练实践,通过详尽的攻击复现案例、防御配置实例、自动化脚本代码来传递核心思路与落地方法。

2、 部分核心内容展示

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

内容组织紧密结合攻防场景,辅以大量真实环境复现案例、自动化工具脚本及配置解析。通过策略讲解、原理剖析、实战演示相结合,是你学习过程中好帮手。

1、网络安全意识

2、Linux操作系统

3、WEB架构基础与HTTP协议

4、Web渗透测试

5、渗透测试案例分享

6、渗透测试实战技巧

7、攻防对战实战

8、CTF之MISC实战讲解

3、适合学习的人群

一、基础适配人群

- 零基础转型者:适合计算机零基础但愿意系统学习的人群,资料覆盖从网络协议、操作系统到渗透测试的完整知识链;

- 开发/运维人员:具备编程或运维基础者可通过资料快速掌握安全防护与漏洞修复技能,实现职业方向拓展或者转行就业;

- 应届毕业生:计算机相关专业学生可通过资料构建完整的网络安全知识体系,缩短企业用人适应期;

二、能力提升适配

1、技术爱好者:适合对攻防技术有强烈兴趣,希望掌握漏洞挖掘、渗透测试等实战技能的学习者;

2、安全从业者:帮助初级安全工程师系统化提升Web安全、逆向工程等专项能力;

3、合规需求者:包含等保规范、安全策略制定等内容,适合需要应对合规审计的企业人员;

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传CSDN,朋友们如果需要可以在下方CSDN官方认证二维码免费领取【保证100%免费】

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?