演示均在虚拟机中,都设置为 lan 网段

- DHCP服务:win7

- 攻击方:kali

- 被攻击方:win7

- DHCP服务的win7虚拟机上搭建了DHCP,此次实验的核心

- 被攻击方的win7它得在DHCP服务搭建完成之后开启得,并且与DHCP服务的虚拟机属于同一 lan 网段,这是演示实验完成的基本要素

- 当然本次实验中需要开启四台虚拟机,自身电脑运行内存小的可能会有些吃力,操作并不是很困难,有兴趣的可以做以实现

一、攻击流程

1、kali 进行攻击,首先使用以下命令下载工具 yersinia (入侵工具)

apt-get install yersinia

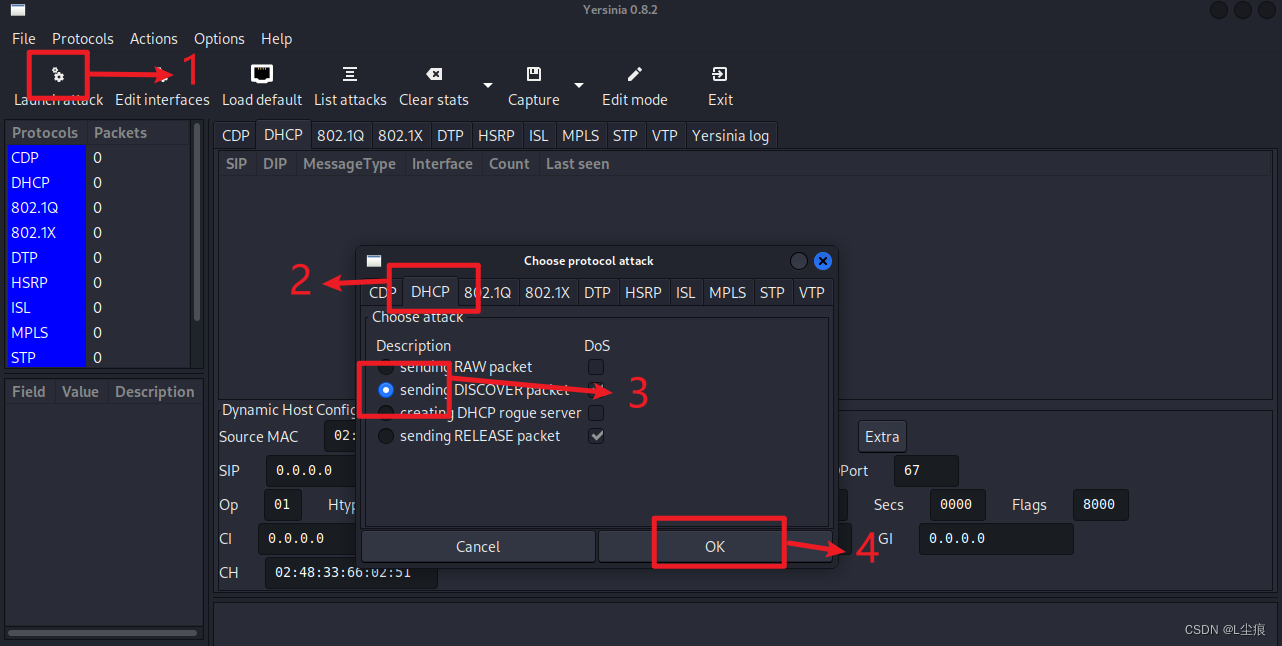

2、使用以下命令打开 yersinia 图形化界面,这里选择OK

yersinia -G

3、打开之后按照图中依次选择完成之后就会发起攻击

4、下图中就是工具完成的结果

二、验证攻击是否成功

-

这时我们就需要打开一个新的虚拟机,将此虚拟机设置成与上述两虚拟机同一 lan 网段,查看ip是否为 DHCP 分配的 ip ,发现并没有分配到,也就是说攻击成功

-

当然如果 DHCP 保留的 ip 是不会被涉及到的,比如下图中是我保留的 ip 并没有遭到攻击

三、DHCP 防御

1、攻击DHCP服务器:频繁发送伪装DHCP请求

防御:管理型交换机:端口和mac地址动态绑定

2、伪装DHCP服务器攻击

防御:在管理型交换机上,除了合法的DHCP服务器所在接口能发送offer应答包,其他端口设置为禁止发送

#认真走好每一小步 请多指教

@L尘痕

1684

1684

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?