问题一:

解决办法:添加虚拟网卡

1、用win+r打开运行或win+x打开运行

2、输入devmgmt.msc

3、查看网络适配器是否有Virtualbox Host-Only Ethernet Adapter

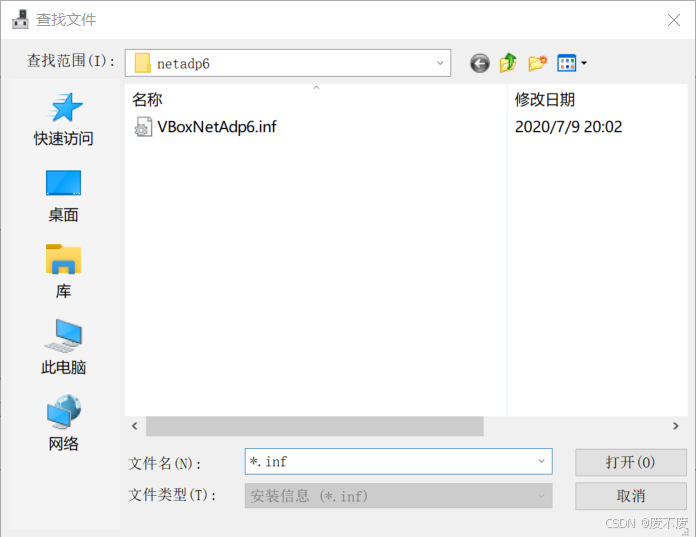

4、打开操作-->添加过时硬件-->下一页-->安装我手动从列表选择的硬件-->网络适配器-->从磁盘安装-->浏览中找到自己virtualbox下载的位置,然后找到 VBoxNetAdpt6.inf 文件-->确定后可获得Virtualbox Host-Only Ethernet Adapter

5、打开控制面版-->网络和Internet选项-->网络和共享中心-->更改适配器设置-->查看是否已经安装

问题二:打开ensp的路由器后内部一直输出###...

解决办法:打开Windows安全中心-->允许应用通过防火墙-->关于ensp的都打上对勾

以上是我碰到的问题,如果不能解决就都从新安装一次软件。

一、IPSec概述

IPSec(IP Security)是IETF制定的为保证在Internet上传送数据的安全保密性能的三层隧道加密协议。IPSec在网络层对IP报文提供安全服务。IPSec协议本身定义了如何在IP数据包中增加字段来保证IP包的完整性、 私有性和真实性,以及如何加密数据包。使用IPsec,数据就可以安全地在公网上传输。IPSec技术也可以实现数据传输双方的身份验证,避免黑客伪装成网络中的合法用户攻击网络资源。

二、IPSec组成原理

AH认证头协议:提供数据源认证、数据完整性校验和报文防重放功能。发送端对IP头的不变部分和IP净荷进行离散运算,生成摘要字段;接收端根据接收的IP报文,对报文重新计算摘要字段 ,通过摘要字段比较,判别报文在网络传输期间是否被篡改。AH认证头协议没有对IP净荷提供加密操作。

ESP封装安全载荷协议:提供了除了AH认证头协议的所有功能外,还可以对IP报文净荷进行加密。ESP协议允许对IP 报文净荷进行加密认证。ESP没有对IP头的内容进行保护。

ESP封装安全载荷协议:提供了除了AH认证头协议的所有功能外,还可以对IP报文净荷进行加密。ESP协议允许对IP 报文净荷进行加密认证。ESP没有对IP头的内容进行保护。

三、 IPSEC传输模式

1、传输模式:用于保护主机到主机的通信

End-to-End(端到端或者PC到PC): 两个PC之间的通信由两个PC之间的IPSec会话保护,而不是网关。

2、遂道模式:保护主机到端或端到端之间的通信

Site-to-Site(站点到站点或者网关到网关):如弯曲评论的3个机构分布在互联网的3个不同的地方,各使用一个商务领航网关相互建立VPN隧道,企业内网(若干PC)之间的数据通过这些网关建立的IPSec隧道实现安全互联。

End-to-Site(端到站点或者PC到网关):两个PC之间的通信由网关和异地PC之间的IPSec进行保护。

四、实现原理

通过IPSec,对等体之间能够对不同的数据流实施不同的安全保护(认证、加密或两种都有)。过程如下:

1、定义被保护的数据流。通过ACL来区分数据流;

2、定义安全提议。通过配置安全提议来确定安全保护所使用的安全协议、认证算法、加密算法和封装模式;

3、定义安全策略或安全策略组。通过配置安全策略或安全策略组来确定被保护的数据流和安全提议的关联(即定义对何种数据流实施何种保护)、安全通信的IKE对等体或手工SA参数。

4、在接口上实施安全策略。

模拟隧道模式环境:

通过设置网关和抓包得出网关的配置方法(通过两年的学习现在班里大部分还是不知道网关的作用,我也是刚试出来。光是看PPT上讲作用类似于交通枢纽,太抽象了。)

当网管配置1720168.35.1,通过抓包(谁是172.168.35.1?),这一下子就知道网关的作用了。

根据路由器g0/0/0配置172.168.35.89,于是网关改为89这个。

AR1配置:

<Huawei>sys(配置模式)

Enter system view, return user view with Ctrl+Z.

[Huawei]sys ar1 [ar1]int g0/0/1(改个小名)

[ar1-GigabitEthernet0/0/1]ip add 100.128.26.1 30(填地址)

[ar1-GigabitEthernet0/0/1]int g0/0/0

[ar1-GigabitEthernet0/0/0]ip add 172.168.35.89 24

[ar1]ip route-static 0.0.0.0 0 100.128.26.2(IP route-static 目的网段 子网掩码 下一跳IP)

AR2配置

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys ar2

[ar2]int g0/0/0

[ar2-GigabitEthernet0/0/0]ip add 100.1.1.2 30

[ar2-GigabitEthernet0/0/0]int g0/0/1

[ar2-GigabitEthernet0/0/1]ip add 200.1.1.2 30

[ar2]ip route-static 192.168.1.0 24 100.1.1.1

[ar2]ip route-static 10.1.1.0 24 200.1.1.1

(斜眼了,应该是IP route-static 目的网段 子网掩码 下一条IP)

AR3配置:

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys ar3

[ar3]int g0/0/0

[ar3-GigabitEthernet0/0/0]ip add 10.1.1.254 24

[ar3-GigabitEthernet0/0/0]int g0/0/1

[ar3-GigabitEthernet0/0/1]ip add 200.1.1.1 30

[ar3]ip route-static 0.0.0.0 0 200.1.1.2

(虽然有点斜眼但好在是通了)

配置IKE提案:

- 作用:设置IKE的加密和身份验证算法,定义密钥交换的方式。

- AR1和AR3配置相同,使用AES-256加密和SHA1身份验证,使用预共享密钥 (PSK) 和Diffie-Hellman组14,SA(安全关联)持续时间设置为1200秒。

AR1配置:

[ar1]ike proposal 1

[ar1-ike-proposal-1]encryption-algorithm aes-cbc-256 (AES-256加密)

[ar1-ike-proposal-1]authentication-algorithm sha1 (SHA1身份验证)

[ar1-ike-proposal-1]authentication-method pre-share (使用预共享密钥 (PSK) )

[ar1-ike-proposal-1]dh group14 (Diffie-Hellman组14)

[ar1-ike-proposal-1]sa duration 1200 (SA(安全关联)持续时间设置为1200秒。)

[ar1-ike-proposal-1]qu

AR3配置:

[ar3]ike proposal 1

[ar3-ike-proposal-1]encryption-algorithm aes-cbc-256

[ar3-ike-proposal-1]authentication-algorithm sha1

[ar3-ike-proposal-1]authentication-method pre-share

[ar3-ike-proposal-1]dh group14

[ar3-ike-proposal-1]sa duration 1200

[ar3-ike-proposal-1]qu

配置IKE邻居:

- 作用:指定远程对等体(Peer)信息,包括其IP地址、预共享密钥以及使用的IKE提案。

- AR1配置指向远程地址

200.1.1.1,而AR3配置指向100.1.1.1,确保双方能识别对方。

AR1配置:

[ar1]ike peer 1 v2

[ar1-ike-peer-1]remote-address 200.39.63.2

[ar1-ike-peer-1]pre-shared-key simple 123456789

[ar1-ike-peer-1]ike-proposal 1

[ar1-ike-peer-1]qu

AR3配置:

[ar3]ike peer 1 v2

[ar3-ike-peer-1]remote-address 100.128.26.1

[ar3-ike-peer-1]pre-shared-key simple 123456789

[ar3-ike-peer-1]ike-proposal 1

[ar3-ike-peer-1]qu

高级acl,需要从进行IPSecVPN的流量

- 作用:管理传输经过VPN的流量。

- AR1 ACL:允许从

192.168.1.0/24到10.1.1.0/24的流量。 - AR3 ACL:允许从

10.1.1.0/24到192.168.1.0/24的流量。

AR1配置:

[ar1]acl 3000

[ar1-acl-adv-3000]rule permit ip source 172.168.35.0 0.0.0.255 destination 10.10.36.0 0.0.0.255

[ar1-acl-adv-3000]qu

AR3配置:

[ar3]acl 3000

[ar3-acl-adv-3000]rule permit ip source 10.10.36.0 0.0.0.255 destination 172.168.35.0 0.0.0.255

[ar3-acl-adv-3000]qu

定义IPSec提案

- 作用:定义IPSec的封装模式和加密及身份验证算法。

- 两台路由器使用相同的配置,采用隧道模式(tunnel),使用SHA1作为ESP身份验证算法和AES-256作为ESP加密算法。

AR1配置:

[ar1]ipsec proposal 1

[ar1-ipsec-proposal-1]encapsulation-mode tunnel

[ar1-ipsec-proposal-1]esp authentication-algorithm sha1

[ar1-ipsec-proposal-1]esp encryption-algorithm aes-256

[ar1-ipsec-proposal-1]qu

AR3配置:

[ar3]ipsec proposal 1

[ar3-ipsec-proposal-1]encapsulation-mode tunnel

[ar3-ipsec-proposal-1]esp authentication-algorithm sha1

[ar3-ipsec-proposal-1]esp encryption-algorithm aes-256

[ar3-ipsec-proposal-1]qu

IPsec 策略

- 作用:将特定的ACL与IPSec提案和IKE对等体关联起来,以便在流量符合条件时生效。

- AR1和AR3使用相同的策略,将ACL 3000、提案1和IKE对等体1作为参数。

AR1配置:

[ar1]ipsec policy 1 1 isakmp

[ar1-ipsec-policy-isakmp-1-1]security acl 3000

[ar1-ipsec-policy-isakmp-1-1]proposal 1

[ar1-ipsec-policy-isakmp-1-1]ike-peer 1

AR3配置:

[ar3]ipsec policy 1 1 isakmp

[ar3-ipsec-policy-isakmp-1-1]security acl 3000

[ar3-ipsec-policy-isakmp-1-1]proposal 1

[ar3-ipsec-policy-isakmp-1-1]ike-peer 1

把ipsec策略应用到接口

- 作用:在特定接口上应用配置的IPSec策略,使对应流量受到保护。

- AR1的GigabitEthernet0/0/1接口和AR3的GigabitEthernet0/0/0接口都应用了IPSec策略1,以确保这些接口通过VPN安全地传输数据。

AR1配置:

[ar1]int g0/0/1

[ar1-GigabitEthernet0/0/1]ipsec policy 1

AR3配置:

[ar3]int g0/0/0

[ar3-GigabitEthernet0/0/0]ipsec policy 1

在AR1和AR2之间抓包 可以看出IPsec的数据包和普通的ICMP还是有很大不同的,这里面的数据被进行了加密

1094

1094

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?