前言

Pikachu靶场是一种常见的网络安全训练平台,用于模拟真实世界中的网络攻击和防御场景。它提供了一系列的实验室环境,供安全专业人士、学生和爱好者练习和测试他们的技能。

Pikachu靶场的目的是帮助用户了解和掌握网络攻击的原理和技术,同时提供实践机会来开发和改进网络防御策略。靶场内的网络环境是虚拟的,用户可以通过远程访问来完成各种任务。这些任务可能包括渗透测试、漏洞利用、密码破解、网络侦查、恶意软件分析等。

Pikachu靶场提供了多个不同的实验室环境,以满足不同的训练需求。每个实验室环境都有不同的难度级别和目标,用户可以选择适合自己技能水平的实验室来进行训练。平台还提供了一系列的学习材料和指导,以帮助用户理解每个实验室的背景知识和解决方案。

通过在Pikachu靶场进行训练,用户可以提高自己的网络安全技能,了解常见的攻击技术和漏洞,并学习如何防御和保护网络。这对于网络管理员、渗透测试人员和安全研究人员来说都是非常有价值的。

总而言之,Pikachu靶场是一个提供实践机会的网络安全训练平台,旨在帮助用户提高网络安全技能和知识。它是一个非常有用的资源,可以帮助用户更好地应对日益增长的网络安全威胁。

介绍

一、概述

服务器端请求伪造(SSRF)是一种由攻击者通过构造恶意请求,使服务器代表其执行请求的攻击方式。通常,SSRF 漏洞发生在 Web 应用程序从外部资源获取数据且未对用户输入进行适当验证的情况下。攻击者利用 SSRF 可以访问和操控内部网络资源、读取敏感数据、执行任意操作等。

二、原理

SSRF 攻击的核心在于利用服务器代替攻击者执行 HTTP 请求。攻击者通过控制服务器的请求 URL,可以访问服务器所在网络中的任意资源,包括内部网络中的服务和其他安全隔离的资源。

三、防御措施

-

输入验证和过滤

- 对用户输入进行严格验证和过滤,确保只允许合法的 URL。

- 使用白名单机制,仅允许访问特定的外部 URL。

-

网络访问控制

- 限制服务器的网络访问权限,确保服务器只能访问必要的外部资源。

- 使用防火墙和网络隔离技术限制服务器的网络访问范围。

-

使用 URL 解析库

- 使用安全的 URL 解析库,避免直接操作用户输入的 URL。

- 确保解析后的 URL 是预期的合法 URL。

-

响应内容限制

- 限制服务器返回的内容类型和大小,防止敏感数据泄漏。

-

监控和审计

- 实时监控和日志记录服务器的外部请求,检测和响应异常行为。

一、SSRF(curl)

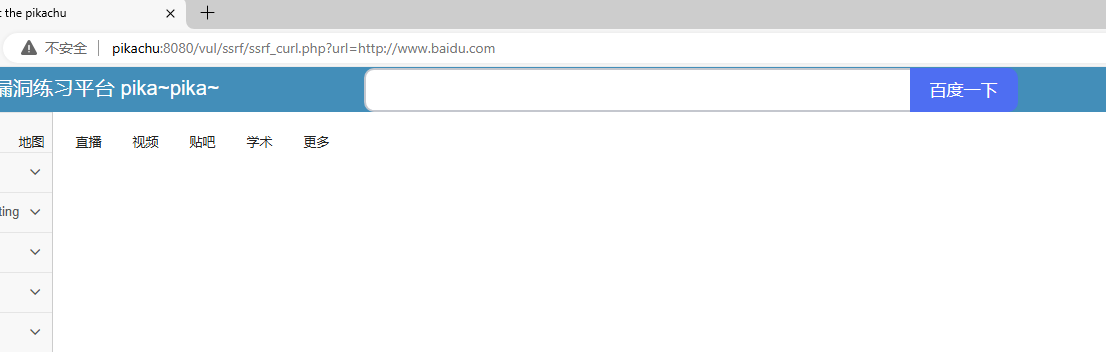

打开靶场,可以看到 URL 是 http 请求

将它改为其他网址实现 SSRF

二、SSRF (file_get_content)

差不多的,只是函数不同罢了

2740

2740

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?