DNS污染/毒化

原理:

1、用户正常访问web页面,会查询本地DNS服务器,一般情况下,本地DNS服务器会设置为网关地址

2、攻击者在用户和网关之间,开启ARP攻击即可,这样,就可以让用户访问本地DNS服务器 的 数据,被转发到kali上

3、实际上,用户在进行页面请求的时候,是在和kali请求 ,就会得到错误的IP地址,进而访问错误的web页面,如果用户没有察觉,就会被欺骗

伪造DNS服务器

输入vim /etc/Ettercap/etter.dns,进入这个文件中

在其他黑窗中输入ifconfig/ip addr,查询kali 的ip地址

按A进入注释行,删去#,按照上面的格式输入一个*,匹配所有域名,用tab键或者空格移动,输入kali自己的ip地址。A代表正向解析,PTR代表反向解析

输入完成后按esc键,输入:wq,保存退出

或者 在以下步骤更改

输入systemctl start apache2.service,开启apache服务

伪造HTTP网站

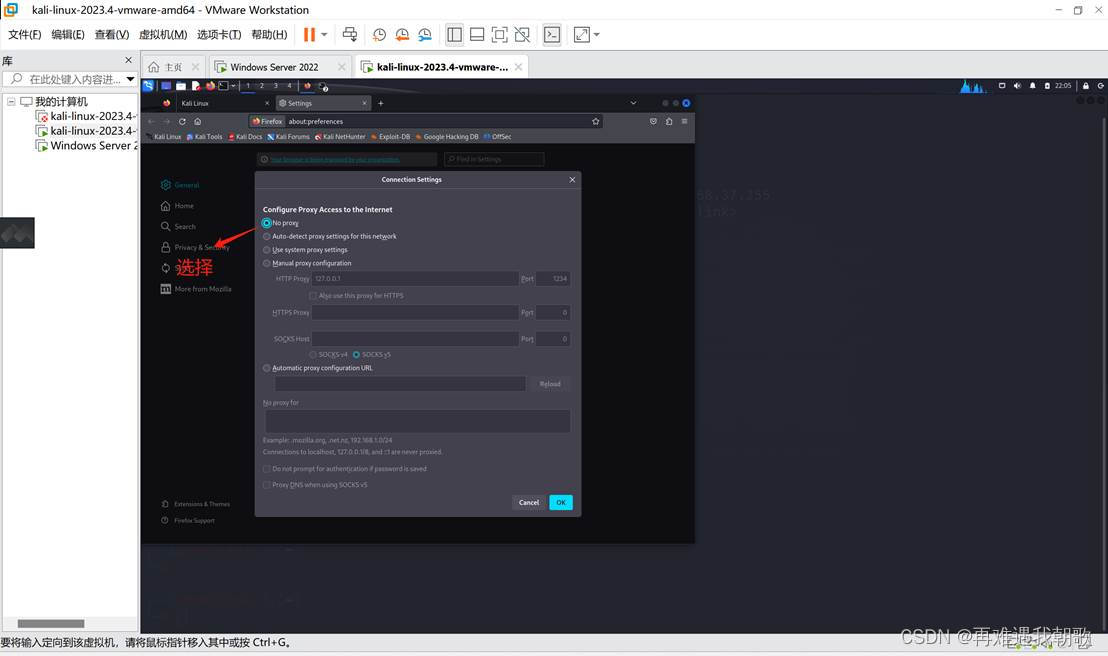

点击火狐进行测试,点击右上角下拉,点击setting

拉到最后,点击setting

点击第一个,将上个实验配置的代理关闭

输入localhost/127.0.0.1,进入了apache的首页

进入filesystem/var/www/html路径下,剪切其中的文件,在桌面上创建一个文件夹放入原始的index文件

将本地主机下载的资源包复制粘贴到kali的var/www/html里面

然后输入 如上命令,重启apache

打开火狐,输入127.0.0.1,多刷新几次就更改了导航栏页面

打开 windows server2022,打开浏览器,按ctrl+shift+delete,删除全部的浏览记录

窗口键+r,输入cmd进入命令行界面,输入ipconfig,查询wsip地址是否和kaliip地址在同一网段。输入ipconfig -all,查询dns地址和网关地址是否一致,一致就可以进行中间人欺骗

Kali中输入ettercap -G开启蜘蛛

点击对勾,再点击扫描,等待扫描结束,点击主机列表

伪装成网关地址,将网关地址加入目标1,将被攻击加入目标2

点击地球,开启毒化

点击ok

然后点击菜单,点击插件

点击管理插件

双击开始dns欺骗

最后在ws2022的浏览器上查询百度,跳出来kali上的主页面

忘记发了!!!!都存草稿了55

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?