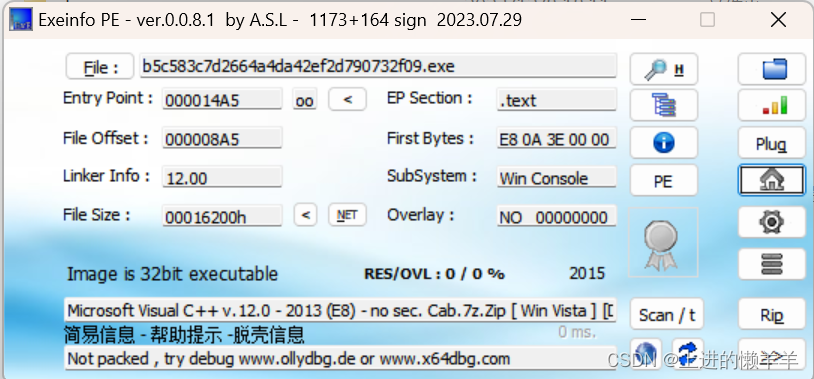

首先查个壳发现没壳,是32bit,那就拖进ida32中进行反编译

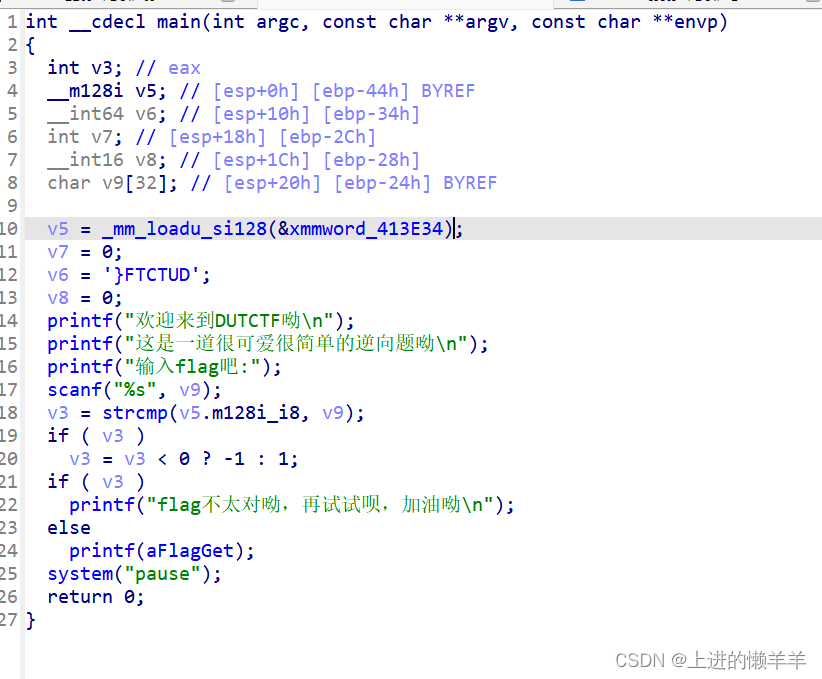

首先查个壳发现没壳,是32bit,那就拖进ida32中进行反编译 进入main函数后就这些,这道题,非常的具有迷惑性,不出意外,大多数人会直接进入aFlagGet,然后选中数据,转换为字符形式,然后提交,结果是错的,别问我为什么知道,那真正的flag在哪呢?往上看,我将v6转换为字符形式(选中按r即可),再往上看,有个v5,参数有个取地址,点进去看看,

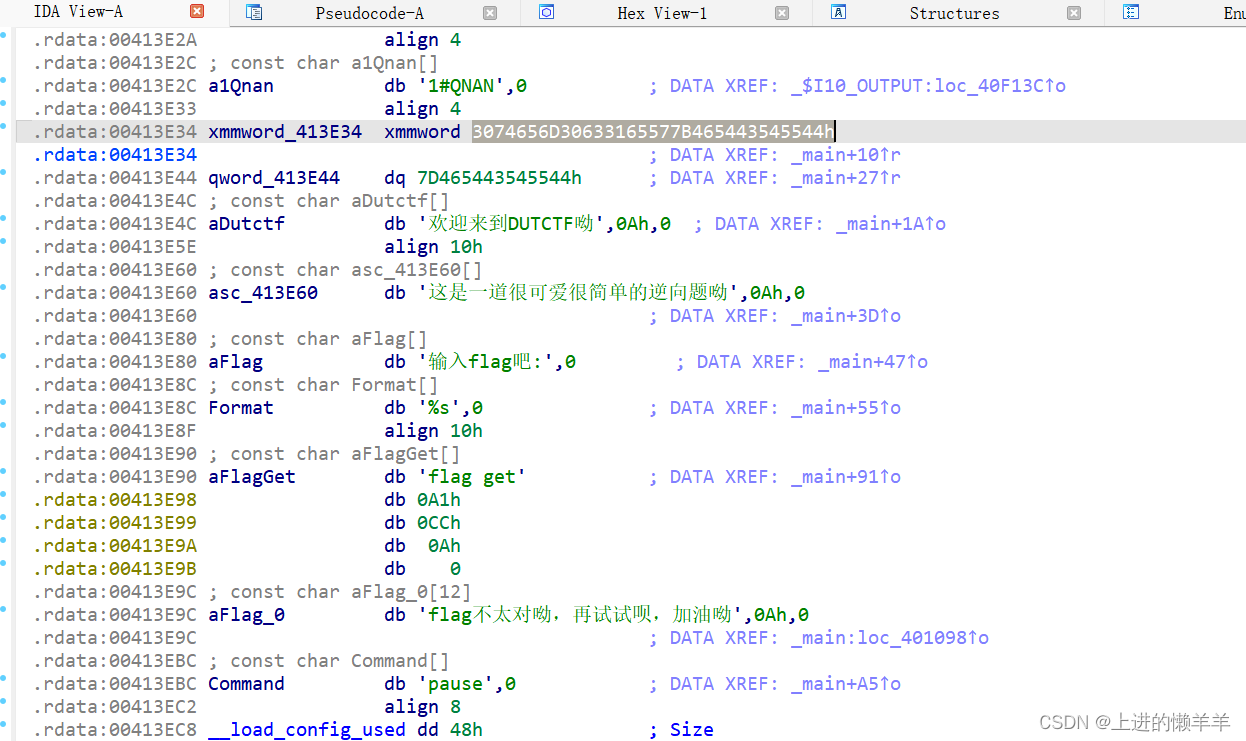

进入main函数后就这些,这道题,非常的具有迷惑性,不出意外,大多数人会直接进入aFlagGet,然后选中数据,转换为字符形式,然后提交,结果是错的,别问我为什么知道,那真正的flag在哪呢?往上看,我将v6转换为字符形式(选中按r即可),再往上看,有个v5,参数有个取地址,点进去看看, 是这么个一串东西,那我们就选中按a,转换为字符串形式,结果就是flag,我真的是醉了,没想到flag在这吧哈哈哈哈,然后提交就好了,flag为DUTCTF{We1c0met0DUTCTF},简单总结下,有的时候思维也可以放简单点,这边点点,那边点点,flag没准儿就出来了(觉得写的不错的话,可以给个赞鼓励一下我哦^_^)

是这么个一串东西,那我们就选中按a,转换为字符串形式,结果就是flag,我真的是醉了,没想到flag在这吧哈哈哈哈,然后提交就好了,flag为DUTCTF{We1c0met0DUTCTF},简单总结下,有的时候思维也可以放简单点,这边点点,那边点点,flag没准儿就出来了(觉得写的不错的话,可以给个赞鼓励一下我哦^_^)

攻防世界re1做法

于 2024-03-30 08:37:19 首次发布

本文讲述了作者在一道具有迷惑性的编程题目中,通过逆向工程和不寻常的思考路径,最终发现隐藏在代码深处的flag的过程,提醒读者在解决技术问题时不妨跳出常规,仔细探索每一个可能的线索。

本文讲述了作者在一道具有迷惑性的编程题目中,通过逆向工程和不寻常的思考路径,最终发现隐藏在代码深处的flag的过程,提醒读者在解决技术问题时不妨跳出常规,仔细探索每一个可能的线索。

252

252

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?