目录

知识点:

0、域产生原因

1、内网域的区别

2、如何判断在域内

3、域内常见信息收集

4、域内自动化工具收集

-局域网&工作组&域环境区别

-域环境信息收集-应用&网络&服务&凭据等

-自动化工具使用-CS 插件&Adfind&BloodHound

-隧道技术:解决不出网协议上线的问题(利用出网协议进行封装出网)

-代理技术:解决网络通讯不通的问题(利用跳板机建立节点后续操作)

-连接方向:正向&反向

0x01

一个具有一定规模的企业,每天都可能面临员工入职和离职,因此网络管理部门经常需要 对域成员主机进行格式化消除磁盘的文件,然后重装系统及软件,以提供给新员工使用; 因此,为了便于后期交接,大多网络管理员会做好一个系统镜像盘,统一安装所有的电 脑,并且在安装的时候设置惯用、甚至统一的密码。

0x02

因此,域中的计算机本地管理员账号,极有可能能够登陆域中较多的计算机,本地管理员 的密码在服务器上后期修改的概率,远低于在个人办公电脑上的概率,而域用户权限是较 低的,是无法在域成员主机上安装软件的,这将会发生下面的一幕:

某个域用户需要使用 viso 软件进行绘图操作,于是联系网络管理员进行安装,网络管理 员采用域管理员身份登录了域成员主机,并帮助其安装了 viso 软件,于是这个有计算机 基础的员工,切换身份登录到了本地计算机的管理员,后执行 mimikatz,从内存当中抓 取了域管理员的密码,便成功的控制了整个域。

0x03

因此,域渗透的思路就是:

通过域成员主机,定位出域控制器 IP 及域管理员账号,利用 域成员主机作为跳板,扩大渗透范围,利用域管理员可以登陆域中任何成员主机的特性, 定位出域管理员登陆过的主机 IP,设法从域成员主机内存中 dump 出域管理员密码,进 而拿下域控制器、渗透整个内网.

--当前机器角色的判断 .

--当前机器网络环境判断

--当前机器角色功能判断

网络环境-局域网&工作组&域环境

机器角色-个人 PC&文件服务器&邮件服务器等

角色功能-任务&端口&服务&密码&漏洞&配置等

网站服务器 DNS服务器 数据库服务器 邮件服务器 个人电脑-老板 经理 职工 各部门 ... AD域控主机 DC权限--

系列点:

1、判断什么时候用代理

2、判断什么时候用隧道

3、判断出网和不出网协议

4、如何使用代理建立节点并连接

5、如何使用隧道技术封装协议上线

6、判断哪些代理或隧道情况选择放弃

Linux主机信息收集

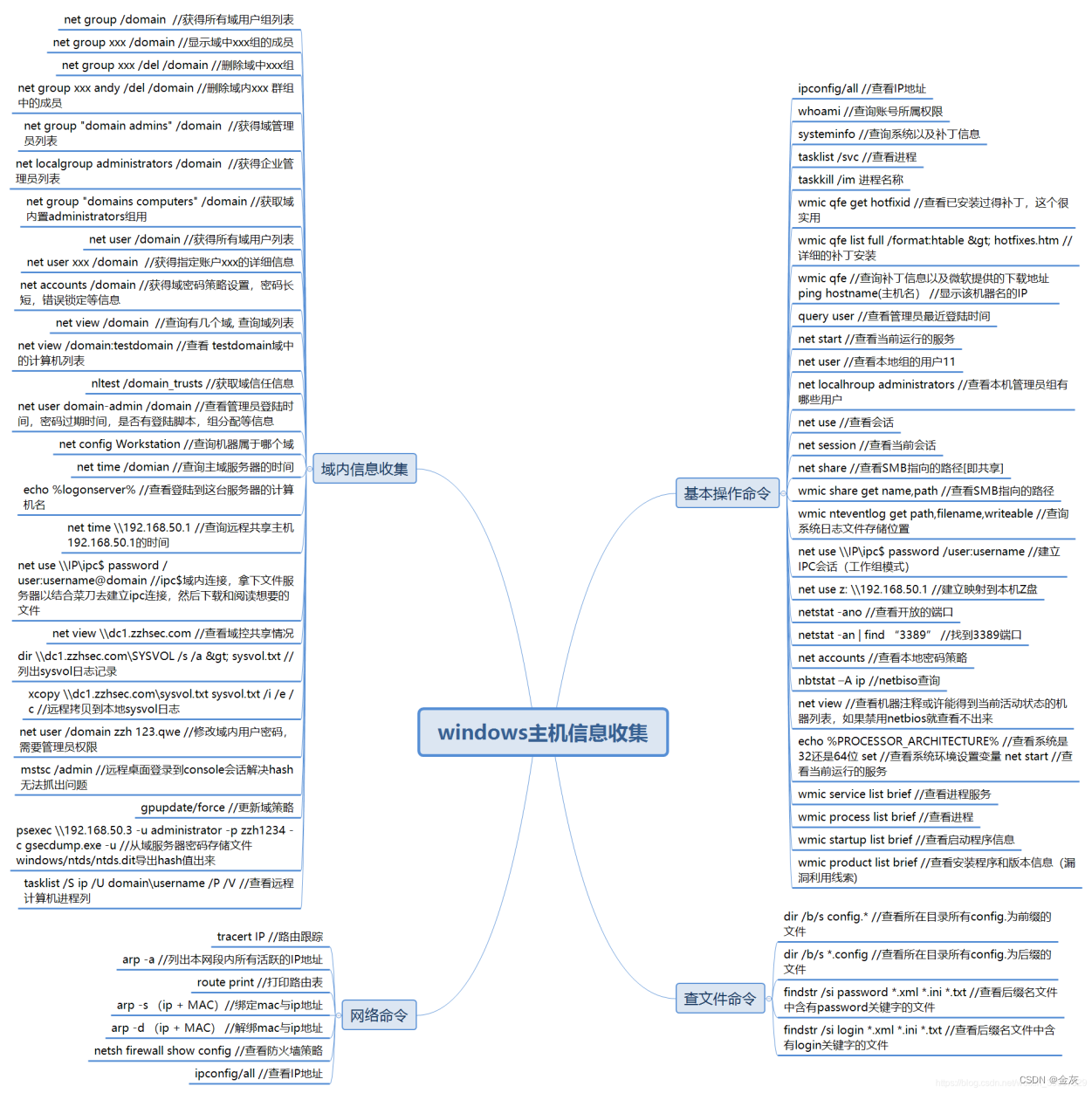

windows主机信息收集

......

1459

1459

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?